«Нас не взломают» — главная иллюзия бизнеса. Всего один сотрудник может стать причиной коллапса. В эфире AM Live «Защита данных от утечек и несанкционированного доступа» эксперты рассказали, как выстроить многоуровневую безопасность и что сделать уже сегодня, чтобы избежать катастрофы завтра.

- Введение

- Какие данные становятся основной целью для хищения?

- Повлияли ли оборотные штрафы на повышение защищённости компаний?

- Какова результативность внешних атак на российские компании

- Какие решения защищают от утечек?

- Прогнозы: как будут развиваться системы предотвращения утечек

- Выводы

Введение

Стоимость одного утерянного документа может быть выше, чем годовой доход компании. Речь идет не только о штрафах регуляторов, которые исчисляются миллионами. Репутационные потери, судебные иски, отток клиентов — вот истинная цена утечки данных. В современном деловом мире информация — это самый ценный актив, а её защита — не статья расходов, а стратегическая инвестиция в будущее бизнеса.

Но как выстроить эффективную защиту, когда угрозы исходят как извне, так и изнутри? Какие данные находятся в зоне наибольшего риска и на какие инструменты стоит обратить внимание в первую очередь? Эксперты разобрали ключевые причины утечек, основные каналы утечки информации и сделали обзор современных решений — от классических DLP-систем до новых подходов на основе искусственного интеллекта, которые помогут создать комплексную систему безопасности и минимизировать риски.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Сергей Добрушский, директор по развитию продуктов, «Сайберпик».

- Александр Клевцов, руководитель по развитию продуктов ГК InfoWatch.

- Мария Мозгалёва, руководитель продуктов Dozor и addVisor, ГК «Солар».

- Роман Сюбаев, руководитель отдела оценки соответствия и консалтинга, F6.

- Виктор Рыжков, руководитель развития бизнеса по защите данных, Positive Technologies.

- Арен Торосян, руководитель продукта «Гарда DLP», группа компаний «Гарда».

- Алексей Парфентьев, заместитель генерального директора по инновационной деятельности, «СёрчИнформ».

Ведущий и модератор эфира — Артём Калашников, независимый эксперт.

Какие данные становятся основной целью для хищения?

Алексей Парфентьев привёл данные за 2024 год, которые говорят, что целей у злоумышленников много. В последние два года вектор сместился на персональные данные. Это хорошо видно по опросам о внутренних инцидентах. Информация о клиентах и сделках всегда была популярной целью, и сейчас она тоже возглавляет топ утечек. Различные виды технической или коммерческой информации также находятся в зоне риска.

Рисунок 2. Какая информация утекла из организаций в 2024 году?

На слайде видно, как распределилось соотношение утечек по группам данных. Первые три пункта в том или ином виде содержат персональные данные клиентов или сотрудников.

Сергей Добрушский добавил, что персональные данные — наиболее резонансная информация. Попадая в открытый доступ, она сразу вызывает определённый интерес, если это была внешняя атака, и соответственно приводит к репутационным и финансовым потерям компании.

Арен Торосян считает, что ценность персональных данных высока, так как их легко перепродать, ими легко пользоваться. Их можно использовать не только для получения доступа, но и в маркетинговых целях. Каждая сфера бизнеса высококонкурентна. Получение персональных данных о заказчиках конкурирующих компаний — это часто используемая практика.

Арен Торосян, руководитель продукта «Гарда DLP», группа компаний «Гарда»

Александр Клевцов заметил, что по аналогии с таргетированными атаками, бывают конкретные заказы на хищение данных. Можно слить много персональных данных компании, а можно — запись по одному клиенту и по суммам на его счетах. Таргетированные и массовые утечки — два совершенно разных ландшафта угроз, у них может быть разное применение, ущерб и объём.

Алексей Парфентьев дополнил, что для коммерческой компании самым важным активом является информация непосредственно по её работе, но у этих данных нет массового рынка, в отличие от учётных и персональных данных. Например, проектную документацию можно продать очень узкому кругу клиентов, в то время как персональные данные появляются на агрегаторах.

Алексей Парфентьев, заместитель генерального директора по инновационной деятельности, «СёрчИнформ»

В первом опросе зрители поделились, какие данные наиболее важно защищать от утечки в их организации: персональные данные клиентов и сотрудников — 41%, коммерческая тайна — 26%, государственная или служебная тайна — 12%, интеллектуальная собственность — 11%.

Рисунок 3. Какие данные наиболее важно защищать от утечки в вашей организации?

Причины утечек информации из организаций

Алексей Парфентьев рассказал, что цифры от года к году меняются незначительно. Доля умышленных утечек всегда составляет порядка трети от общего числа, а две трети — случайные. К случайным также относятся инциденты успешного фишинга. Разработчикам стоит задуматься, как адаптировать свои инструменты, больше внимания уделять предотвращению и профилактике случайных утечек.

Сергей Добрушский добавил, что если взять все утечки конфиденциальных данных, то примерно 50% — это внешние атаки, ещё 50% — гибридные атаки, где задействованы инсайдеры, а заказ приходит извне.

Мария Мозгалёва заметила, что внешних атак в последнее время очень много. Это не всегда инсайдеры — хактивисты ломают просто потому что могут. Есть и целенаправленные атаки, которые стоят очень дорого.

Мария Мозгалёва, руководитель продуктов Dozor и addVisor, ГК «Солар»

Повлияли ли оборотные штрафы на повышение защищённости компаний?

Алексей Парфентьев считает, что скрывать инциденты становится сложнее. Закон об оборотных штрафах по большей части нужен для общества — появляется понимание ценности личных данных, защиты прав и обеспокоенности со стороны государства. У заказчиков есть повышенный интерес в этом вопросе.

Роман Сюбаев выделил три этапа формирования интереса по штрафным инициативам. Сначала появляются слухи о введении штрафов, у компаний возникает первичный интерес к защите от рисков. После законодательного утверждения все понимают, что оборотные штрафы реальны — интерес растёт. Активно реагировать рынок начинает только после того, как появляются кейсы взыскания штрафов. Понимания серьёзности мер не наступает до тех пор, пока не будет демонстрироваться применение штрафных мер на практике, когда компании платят реальные суммы за утечки персональных данных.

Роман Сюбаев, руководитель отдела оценки соответствия и консалтинга, F6

Мария Мозгалёва добавила, что на рынок предотвращения утечек (DLP) это пока не сильно повлияло. Большинство компаний планомерно вкладывались в информационную безопасность, и они продолжат вкладываться. Для них эти штрафы — плюс один довод, чтобы заниматься ИБ. А те, кто не вкладывался, поймут эту необходимость после первого инцидента на большую сумму.

Как среднему и малому бизнесу защититься от утечек при отсутствии бюджета на ИБ? Артём Калашников пояснил, что сейчас набирают обороты сервисные модели, где СМБ может пользоваться аутстафингом и аутсорсингом сервисов и услуг безопасности. Если есть проблема с кадровым ресурсом, можно обратиться в соответствующие компании, которые оказывают такие услуги. Есть много успешных кейсов. Глубина проникновения интеграции сервиса зависит от доверия собственника бизнеса к той компании, которая выполняет эти функции.

Артём Калашников, независимый эксперт

Какова результативность внешних атак на российские компании

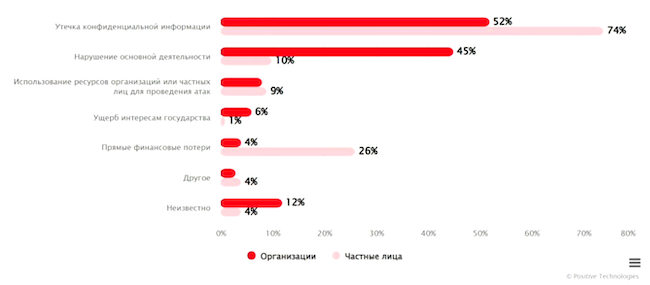

Виктор Рыжков привёл статистику, составленную по результатам исследований. Она показывает, что утечка конфиденциальной информации за первое полугодие 2025 вышла в топ последствий кибератак. Чаще всего атаки на компании заканчиваются именно утечкой конфиденциальной информации.

Рисунок 4. Последствия атак за первое полугодие 2025 года

Роман Сюбаев прокомментировал, что нарушение основной деятельности, деструктивные действия часто идут в ногу с утечкой конфиденциальной информации. На практике клиенты часто обращаются из-за зашифрованной инфраструктуры, а уже в процессе работы выясняется, что данные утекли. Если произошла утечка, вероятнее всего, у злоумышленника есть доступ к инфраструктуре компании.

Через какие каналы происходят утечки информации?

Арен Торосян считает, что самый очевидный канал — это мессенджеры и те каналы коммуникации, которые доступны сотруднику на его рабочем месте и не закрыты. В прошлые годы активной практикой были передачи данных на съемные носители информации, но сейчас это можно закрывать административными средствами, DLP-системами. Один из набирающих популярность каналов — голосовая передача данных.

Александр Клевцов уверен, что проблема утечек — в размытом периметре. Если, например, не контролируются личные телефоны, то это точка отказа. Огромное количество облачных сервисов, платформ для коллабораций, в которых данные находятся не в инфраструктуре компании, где их можно контролировать с помощью агентов DLP, а существуют рассредоточено.

Александр Клевцов, руководитель по развитию продуктов, ГК InfoWatch

Алексей Парфентьев согласился, что в топе остаются мессенджеры и почта. Есть один неочевидный канал — фото экрана на телефон. Сергей Добрушский считает, что мессенджеры и почта касаются только инсайдеров, но это маленький процент от всех утечек. Базы данных — достаточно большой объём, они утекают при шифровании данных и уходят через сеть. Виктор Рыжков по этому поводу отметил, что в даркнете большинство объявлений — это именно базы данных в табличном структурированном виде.

Артём Калашников добавил к сказанному, что большую роль в процессе утечек играет социальная инженерия.

Какие решения защищают от утечек?

Сергей Добрушский рассказал, что по статистике 20% информации компании хранится в структурированном виде (базы данных), поэтому решения для защиты СУБД (DAM / DBF) тоже являются неотъемлемыми для защиты информации. Для защиты от целенаправленных атак можно использовать обманные системы (Deception), когда можно отслеживать действия злоумышленника. Многие данные находятся в облаках, это самое уязвимое место, так как находится за периметром компании, поэтому стоит дополнительно использовать брокеры облачного доступа (CASB). Весь жизненный цикл работы с любым документом протоколируется решениями класса «аудит и защита с фокусом на данных» (DCAP). Заказчики осознанно выбирают DLP и DCAP от разных вендоров, не пытаясь найти универсальное средство.

Сергей Добрушский, директор по развитию продуктов, «Сайберпик»

Алексей Парфентьев считает, что лучшие решения — это DLP и DCAP. Это специализированные виды решений, они показывают высокую эффективность, если их правильно использовать.

Артём Калашников по этому поводу пояснил, что у DLP и DCAP разное назначение. DLP применяется на конечном оборудовании, DCAP — на массивах хранения. Александр Клевцов добавил, что DLP и DCAP могут эффективно работать только при совместном использовании. Можно сказать, что DCAP — это DLP для информации в покое, сценарии использования те же самые.

Арен Торосян заметил, что заказчики DLP сейчас хотят получить в одном решении часть функциональности от систем других классов. У решений, которые позволяют отслеживать данные, должна быть объединяющая сущность. Решать вопрос в рамках одного продукта сложно, требуется создание комплекса.

Виктор Рыжков рассказал о новом продукте PT Data Security, который относится к классу «платформа безопасности данных» (Data Security Platform). На практике часто случается, что в крупных компаниях есть DLP и DCAP, но они никак не интегрированы и зачастую ими занимаются разные команды ИБ, у которых разное целеполагание. От этого родилась идея создать единое место, где можно посмотреть, что происходит с данными.

Виктор Рыжков, руководитель развития бизнеса по защите данных, Positive Technologies

Мария Мозгалёва считает, что целесообразно использовать шифрование — если данные утекут, их не получится использовать. Но есть недостатки: это будет тормозить бизнес-процессы. Нужно найти баланс между безопасностью и эффективностью.

Решения для поведенческого анализа

В последнее время выпадают из арсенала компаний средства анализа поведения пользователей. Они показали свою неэффективность? Арен Торосян на практике видит, что поведенческий анализ на данный момент не пользуется популярностью, к его применению прибегает малая часть заказчиков. В том виде, который есть сейчас, это математическая модель со списком параметров, которая вычисляет отклонения в поведении сотрудника. Благодаря развитию ИИ, эту функцию можно значительно улучшить, дополнив математические модели данными из сторонних систем аналитики. Пока точность таких решений недостаточна, много ложноположительных срабатываний.

Александр Клевцов считает, что система поведенческого анализа помогает существенно снизить трудозатраты и издержки, объём работы безопасника, позволяет найти утечки, которые DLP и DCAP найти не могут, так как они связаны с нетипичным поведением.

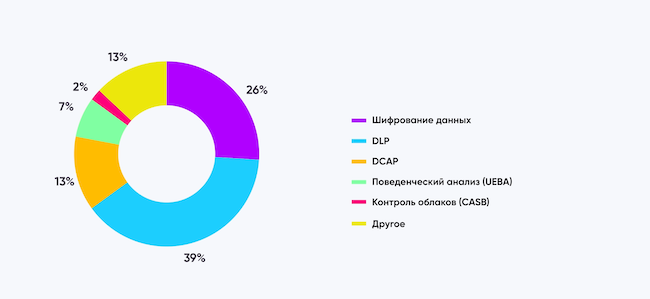

В третьем опросе выяснилось, какая технология, по мнению зрителей, лучше всего защищает от утечек на практике: DLP — 39%, шифрование данных — 26%, DCAP — 13%, поведенческий анализ (UEBA) — 7%, контроль облаков (CASB) — 2%.

Рисунок 5. Какая технология лучше всего защищает от утечек на практике?

Прогнозы: как будут развиваться системы предотвращения утечек

Арен Торосян:

«Системы могут развиваться вширь и в глубину. Весомая часть заказчиков просит функциональность DCAP, ИТ-функции. В итоге класс DLP вбирает в себя всё больше направлений, полностью или частично. DLP потенциально может стать частью большой платформы защиты данных. Для используемых технологий есть большой потенциал для развития. Системы глубже будут работать с разными моделями ИИ — обработка текста, транскрибация, оценка действий сотрудника, считывание переписки на экране. В итоге через несколько лет работа офицера безопасности будет максимально автоматизирована и заключаться в общении с ИИ и получении готового структурированного ответа».

Виктор Рыжков:

«В ближайшем будущем развитие систем защиты от утечек будет направлено на устранение разрыва между инфраструктурой данных и методами защиты. Для этого нужно сделать три важные вещи: первая — унификация подходов к обеспечению безопасности структурированных и неструктурированных данных в одном решении, вторая — автоматизация самых тяжёлых процессов до обнаружения инцидента (инвентаризация хранилищ и классификация данных), третья — встраивание защиты данных (Data Security) в процессы управления данными (Data Governance)».

Мария Мозгалёва:

«Данных много, их нужно классифицировать. Для экономии человеческих ресурсов эти процессы стоит автоматизировать с помощью ИИ. Там, где невозможно использовать жёсткие правила, ИИ может подсказывать об их изменениях».

Алексей Парфентьев:

«DLP достигнет того класса зрелости, который проходили антивирусы, когда стали частью операционной системы. Этот путь эволюции DLP пройдёт через DCAP и станет массовым продуктом».

Какие нормативные изменения нужны для развития средств защиты от утечек?

Алексей Парфентьев:

«Все инициативы на уровне ФЗ приняты, сейчас не хватает прикладной регуляторики, заказчики этого ждут».

Роман Сюбаев:

«Законодательство в области персональных данных нужно направить в поощрение и минимизацию наказаний для тех, кто внедряет решения и добросовестно использует их, относительно тех, кто решил скрыть утечку. Должны быть созданы условия, которые явно показывают бизнесу, что иметь выстроенную систему ИБ и не заниматься сокрытием утечек персональных данных финансово и репутационно выгодно».

Арен Торосян:

«Регуляторика, которая влечёт улучшение самих решений — сертификационные требования, безопасная разработка. На вендоров накладываются большие обязательства и в каких-то вопросах сильно меняются подходы к тому, что из себя должен представлять программный комплекс. Это одновременно способствует развитию систем и подгоняет их под единые требования, чтобы заказчик получал продукт, соответствующий необходимому уровню».

Виктор Рыжков:

«Регуляторика может стимулировать качество кода, безопасность, соответствие стандартам. Но драйвером развития она не является — вендор должен идти от проблем заказчика, решать его боли, повышать востребованность своего продукта на рынке, что в итоге создаст финансовую возможность для дальнейшего развития».

Четвёртый опрос показал, как изменилось отношение зрителей к защите данных от утечек после эфира: поняли, что всё делают правильно — 38%, появилось понимание, куда двигаться дальше — 19%, интересно, но пока избыточно — 16%, будут внедрять новые технологии защиты — 9%.

Рисунок 6. Как изменилось ваше отношение к защите данных от утечек после эфира?

Выводы

Иллюзия неуязвимости — главный враг бизнеса в цифровую эпоху. Как показала дискуссия экспертов, современные угрозы носят комплексный характер, их спектр простирается от случайной ошибки сотрудника до целевой атаки извне, а ценой утечки становятся не только финансовые потери, но и репутация компании.

Ключевой вывод — не существует «серебряной пули». Эффективная защита строится на многоуровневой стратегии, где технологии (DLP, DCAP, шифрование), регламенты и регулярное обучение персонала работают в единой системе. Будущее — за интеграцией этих решений в единые платформы и активным использованием ИИ для автоматизации обнаружения угроз.

Начинать нужно не после инцидента, а до него. Проведите аудит данных, классифицируйте их по степени важности и выстройте поэтапный план внедрения мер защиты. Помните: вложения в безопасность данных — это не затраты, а стратегическая инвестиция в устойчивое будущее вашего бизнеса, которая окупится сохранённой репутацией и доверием клиентов.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!