Компания Microsoft обновила аппаратные и программные требования для Windows 11, оговорив непременное условие — совместимость с TPM 2.0. В противном случае апгрейд Windows 10, которую в будущем году снимут с поддержки, станет невозможным.

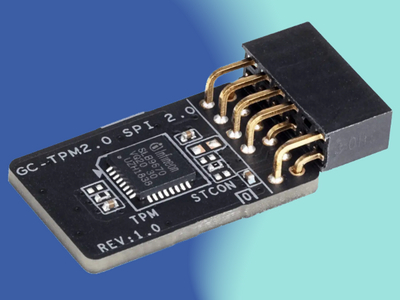

Спецификации TPM 2.0, по словам разработчика, соответствуют стандарту ISO (ISO/IEC 11889-1:2015). Использование такого модуля безопасности повышает защищенность системы от несанкционированных изменений и сложных кибератак.

Из достоинств подобной защиты в блог-записи Microsoft особо отмечены использование современных методов шифрования, надежная изоляция хранения и использования криптоключей, а также бесшовная интеграция с новейшими механизмами безопасности Windows.

От себя добавим: TPM также поддерживает удаленное обновление UEFI. Как оказалось, это удобство доступно со времен Windows 8.

Срок поддержки Windows 10 истечет 14 октября 2025 года, однако в сравнении с другими версиями ее вклад в общий объем все еще велик — почти 62%. На долю Windows 11 в настоящее время приходится менее 35% рынка.

В связи с этим было решено предоставить пользователям возможность отложить переход на Windows 11 еще на год. Ближе к дедлайну им придется за $30 оформить подписку на расширенную поддержку (ESU).

Пользователям версий Windows 10 LTSB и LTSC (с долгосрочной поддержкой) — промышленникам, медикам и т. п. — пока беспокоиться не о чем: они продолжат получать обновления до 13 октября 2026 года и 13 января 2032-го, соответственно.

Тем временем развертывание новейшей Windows 11 расширилось, сборка 24H2 стала доступна пользователям Windows 11 22H2 и 23H2. Проверить наличие обновлений можно, зайдя в настройки; если устройство отвечает всем требованиям, там появится опция «Загрузить и установить».