Перерегистрация домена, в котором ранее работал авторитативный сервер WhoIs для TLD-зоны .mobi, позволила ИБ-экспертам создать фейк, открыв возможность для отслеживания имейл-обмена, подделки SSL-сертификатов, выполнения кодов на тысячах хостов.

Обнаружив, что срок действия домена dotmobilregistry[.]net истек и никто его не возобновил, исследователи из ИБ-компании watchTowr купили имя за $20 и в конце прошлого месяца подняли свой WhoIs-сервер. Оригинал к тому времени был перенесен в домен whois.nic.mobi.

К удивлению экспериментаторов, их фальшивка за пять дней получила около 2,5 млн запросов от 135 тыс. уникальных систем — регистраторов доменов (GoDaddy.com, Domain.com, Name.com), ИБ-сервисов (VirusTotal, URLScan; инструменты Group-IB), госструктур, образовательных учреждений, УЦ, а также сайтов WhoIs (who.is, whois.ru, smallseo.tools, seocheki.net, centralops.net, webchart.or).

Почтовые серверы и антиспам-службы подавали запросы при получении писем из домена .mobi, и подмена WhoIs-сервера позволяла следить за имейл-коммуникациями, пассивно определяя участников.

Многие клиенты и сервисы WhoIs содержали уязвимости, позволяющие удаленно выполнить вредоносный код на хосте – источнике запроса. Их эксплойт считается маловероятным, так как подобной информацией может воспользоваться лишь WhoIs-сервер, которому принято доверять.

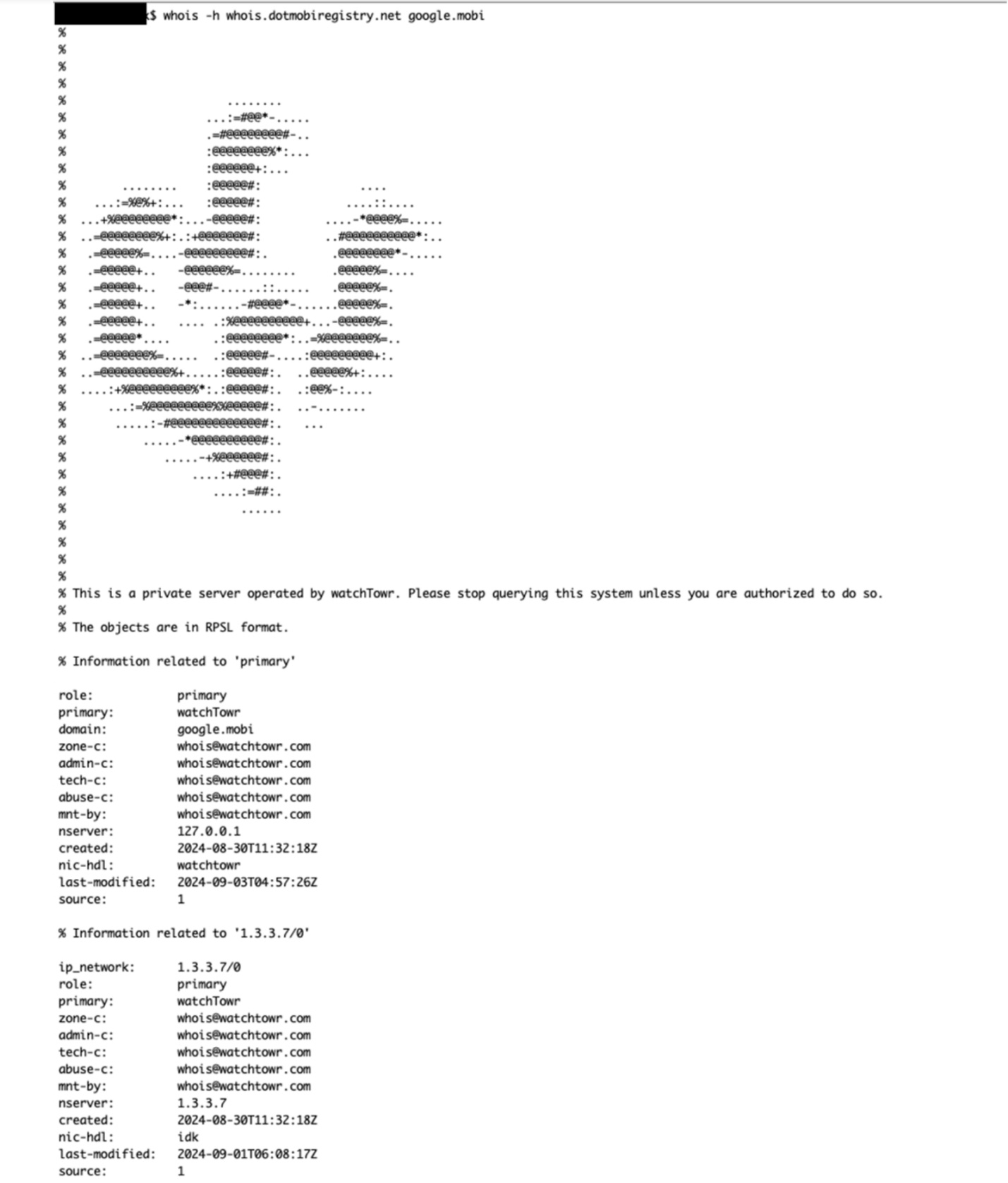

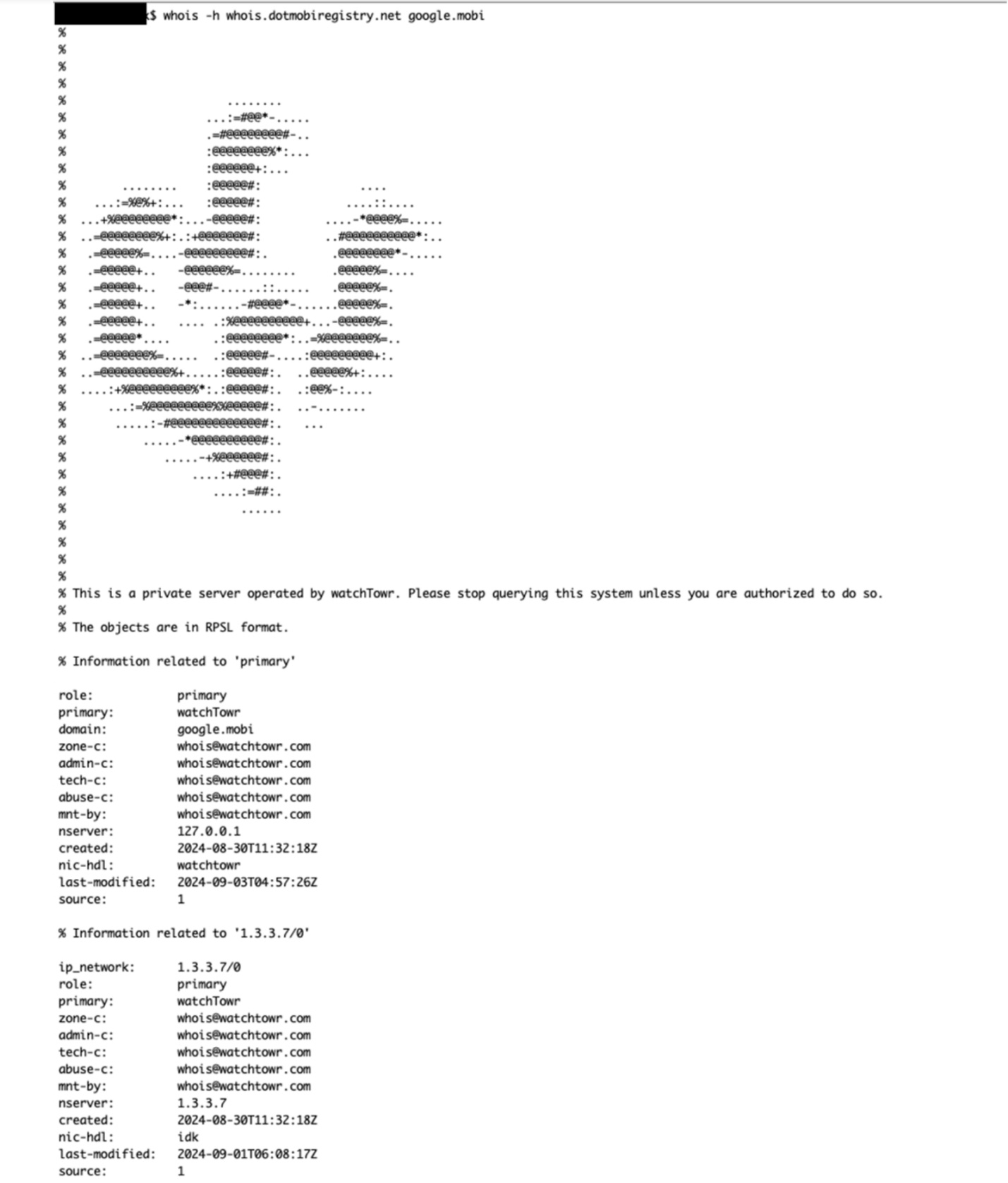

Исследователи также наполнили свою базу WhoIs мусорными данными, соответствующими всем реальным адресам .mobi. Имейл админов сайтов и другие поля привязали к домену watchtowr.com и добавили псевдографику. Поддельная WhoIs-запись для google.mobi, к примеру, выглядела следующим образом:

Подмена WhoIs-сервера также позволила совершить попытку получить из GlobalSign сертификат SSL для домена microsoft.mobi, подтвердив права на него с помощью подставного адреса @watchtowr.com. Дело в том, что GlobalSign, как и многие другие УЦ, автоматизировал процесс выдачи SSL-сертификатов.

Для верификации заявителю на указанный в WhoIs админ-адрес направляется письмо со ссылкой. Клик по ней служит сигналом, что заявка одобрена, однако на этом этапе эксперимент был прерван — по этическим соображениям.

Возможность потенциально опасной подставы, по словам экспертов, возникла из-за того, что средства обнаружения авторитативных серверов WhoIs безнадежно устарели. Единственным действенным методом является просмотр текстовых списков хостнеймов для каждого TLD, которые публикует IANA, однако WhoIs-инструменты почти никогда туда не заглядывают. Нужные адреса просто приписываются в коде: ведь они редко меняются.

Авторы исследования ведут переговоры с американским Центром контрразведки и безопасности (NCSC) и НКО ShadowServer в отношении дальнейшей судьбы фейка. Он продолжает собирать многочисленные запросы, и кому-то надо ограждать уязвимые системы от возможных атак.

В комментарии для Ars Technica представитель GlobalSign заявил, что они запустили расследование. В Google проблему VirusTotal объяснили возможностью ложных срабатываний, уточнив, что сервис получает требуемые данные из базы новых доменов WhoisDS и от клиента Whois, встроенного в Linux.

Последний, по данным watchTowr, недавно переключился на корректный Whois-сервер для .mobi. Актуальна ли выявленная угроза для других TLD, неизвестно.