Интерфейс HDMI и искусственный интеллект — вот всё, что требуется злоумышленникам для кражи ваших конфиденциальных данных. По крайней мере об этом свидетельствует отчёт специалистов Республиканского университета Уругвая.

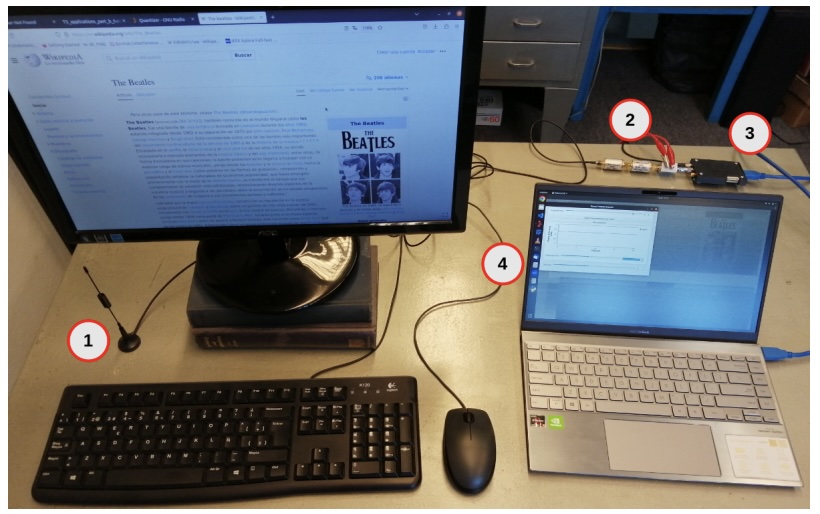

В выложенном на ресурсе arXiv исследовании (PDF) утверждается, что экспертам удалось утащить тестовые данные с помощью сканирования электромагнитного излучения. В ходе эксперимента использовался следующий сетап:

- антенна;

- ВЧ-фильтры и усилитель;

- SDR;

- компьютер, выступающий в роли атакующего, на котором работает блок-схема GNU Radio.

Что касается аппаратной составляющей, эксперты перечисляют процессор Intel Core i7-10700F, 64 ГБ оперативной памяти и видеокарту NVIDIA GeForce RTX 3090 GPU с 24 ГБ памяти.

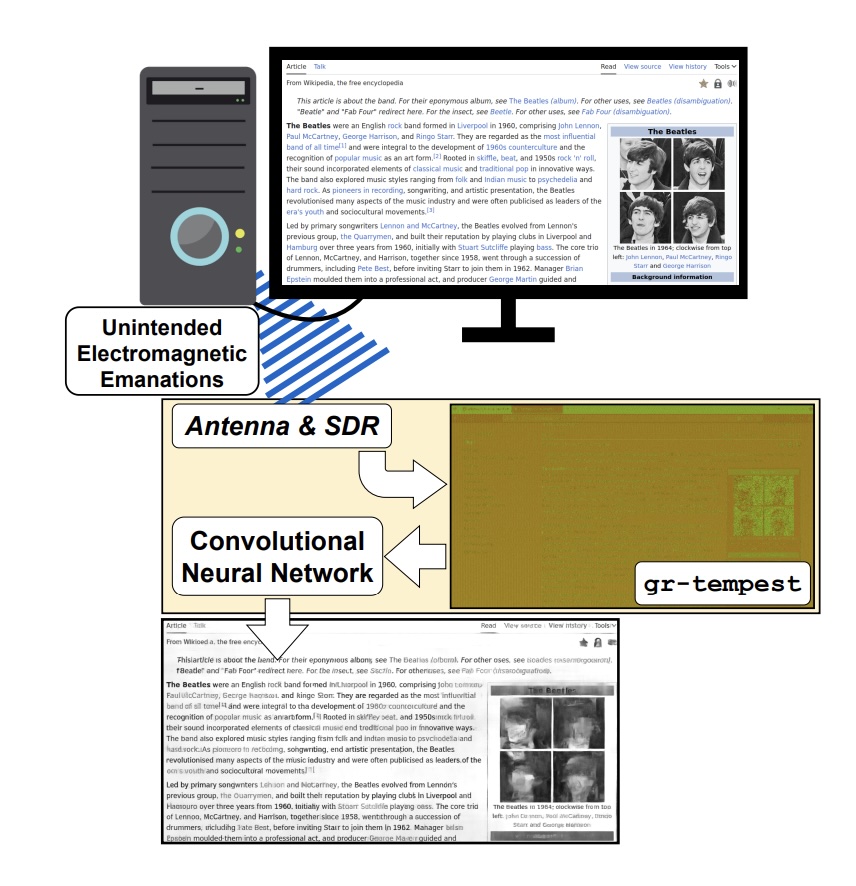

С помощью этого набора специалисты поймали электромагнитное излучение от подключённого к целевому компьютеру HDMI-кабеля, а искусственный интеллект задействовали для анализа и расшифровки полученных данных.

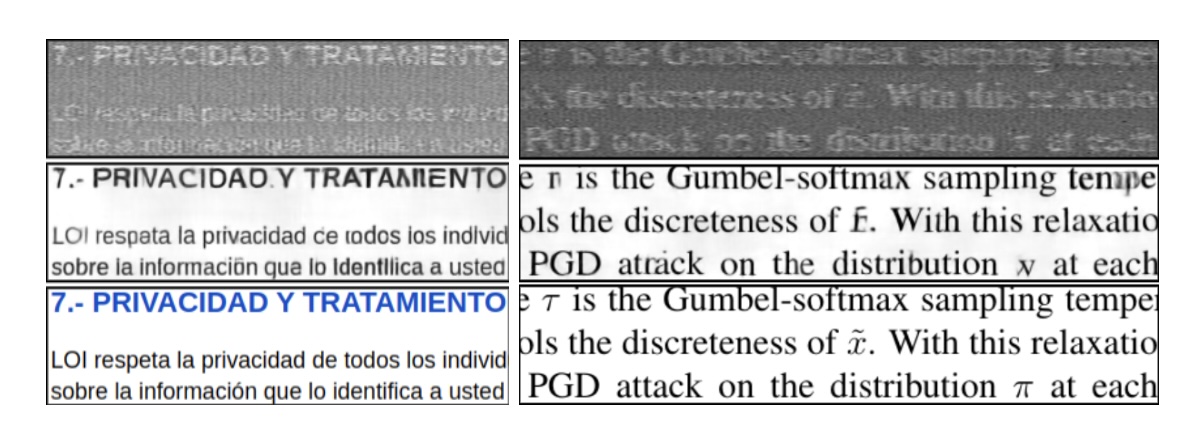

Параллельно вводя пароли на целевом устройстве, исследователи пытались перехватить их и расшифровать с помощью ИИ. В отчёте также публикуются примеры полученных комбинаций с помощью gr-tempest (вверху), Pure Model (в центре), а также исходное изображение (внизу).

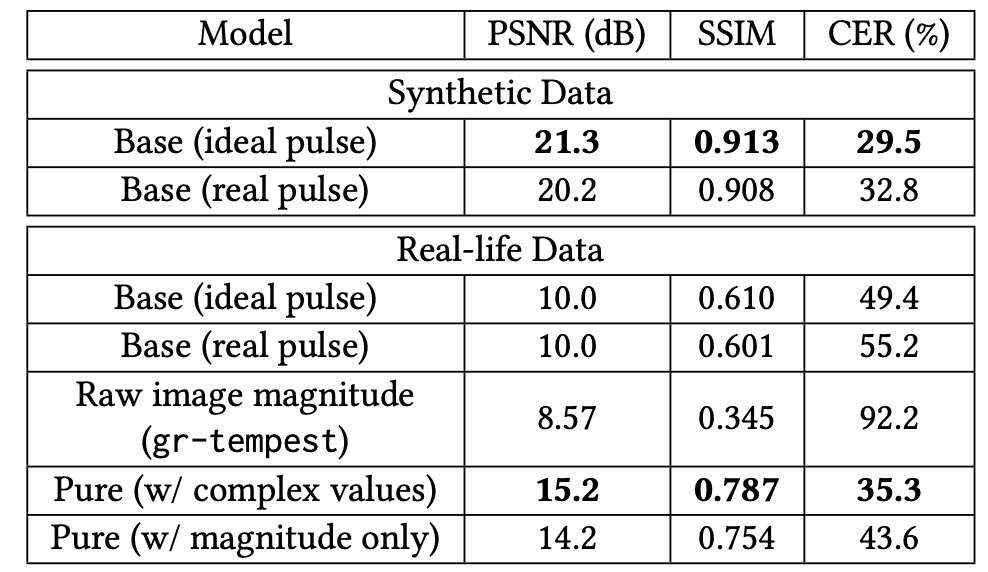

Эксперты привели таблицу производительности использованных моделей, которая оценивалась как на искусственных, так и на реальных снимках. Лучшие показатели выделены жирным шрифтом.