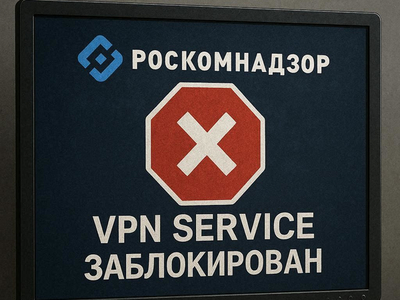

Роскомнадзор сообщил об ограничении доступа к 469 VPN-сервисам в России по состоянию на конец февраля. Эти меры укладываются в общую стратегию регулятора по противодействию анонимайзерам и VPN, которая в последнее время заметно усилилась.

Об этом ведомство сообщило РИА Новости:

«В соответствии с правилами централизованного управления сетью связи общего пользования, утвержденными постановлением Правительства Российской Федерации от 12.02.2020 № 127, Роскомнадзор ограничивает доступ к 469 VPN-сервисам».

Для сравнения: месяц назад в перечне было 439 сервисов, а в октябре 2025 года — 258. Таким образом, за несколько месяцев число ограниченных VPN выросло почти вдвое.

Кроме того, в середине февраля в России фиксировались массовые сбои в работе протокола VLESS, который широко применяется для обхода блокировок. Попытки ограничить его использование предпринимались и ранее, однако новая волна сбоев оказалась более масштабной.

По сообщениям пользователей, проблемы затронули не только базовые схемы обхода, но и более сложные конфигурации. При этом официальных комментариев от Роскомнадзора и других ведомств по поводу ситуации с VLESS не поступало.