Проведенный в «Лаборатории Касперского» разбор атаки шифровальщика Cuba показал, что в распоряжении кибергруппы появились новые инструменты для сокрытия вредоносной активности.

В частности, в зараженной системе компании-жертвы были обнаружены три подозрительных файла, запускающие последовательность действий, которые привели к загрузке вредоносной библиотеки komar65, также известной как Bughatch.

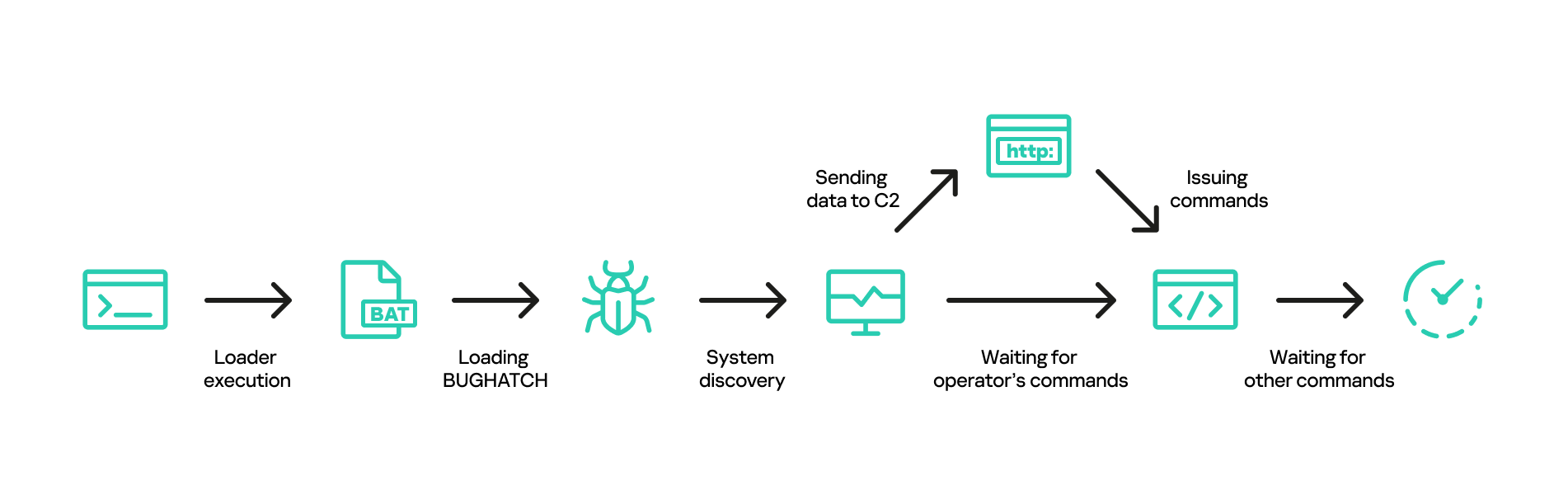

Зловред представляет собой бэкдор, который разворачивается в памяти процесса и выполняет встроенный шелл-код в выделенном ему пространстве, используя API Windows. После этого он подключается к C2-серверу и ждет дальнейших инструкций.

По команде Bughatch может загрузить маячок Cobalt Strike, Metasploit или дополнительный модуль, расширяющий его функциональность, — например, для сбора и вывода информации с зараженной системы.

Прикрытие бэкдору в ходе атаки обеспечил известный вредонос Burntcigar — по всей видимости, новая версия, так как на момент инцидента защитные решения его не детектировали. Зловред умеет прибивать процессы антивирусов и EDR; их имена, против обыкновения, были зашифрованы.

«Наши исследования демонстрируют важность наличия доступа к аналитическим отчётам об актуальных киберугрозах у ИБ-специалистов компаний, — отметил эксперт Kaspersky Глеб Иванов. — Группы вымогателей, такие как Cuba, всё время развиваются и совершенствуют свои тактики, поэтому крайне важно быть на шаг впереди для эффективного противодействия потенциальным атакам. В условиях постоянно меняющегося ландшафта угроз осведомлённость о возможных рисках — одна из важных составляющих защиты от последствий киберинцидентов».

Группировка Cuba, по словам аналитиков, использует схему двойного вымогательства, а также сложные тактики и методы проникновения в сети, в том числе BYOVD (Bring Your Own Vulnerable Driver) и краденые учетки RDP. Используемые инструменты разнообразны и постоянно совершенствуются; чтобы ввести исследователей в заблуждение, злоумышленники фальсифицируют временные метки компиляции.

Шифровальщик Cuba, доступный в даркнете как услуга (Ransomware-as-a-Service, RaaS), использует техники однофайлового развёртывания (без загрузки вредоносной библиотеки), что сильно затрудняет анализ. Шифрование данных осуществляется по а алгоритму Xsalsa20, для защиты ключей используется RSA-2048.

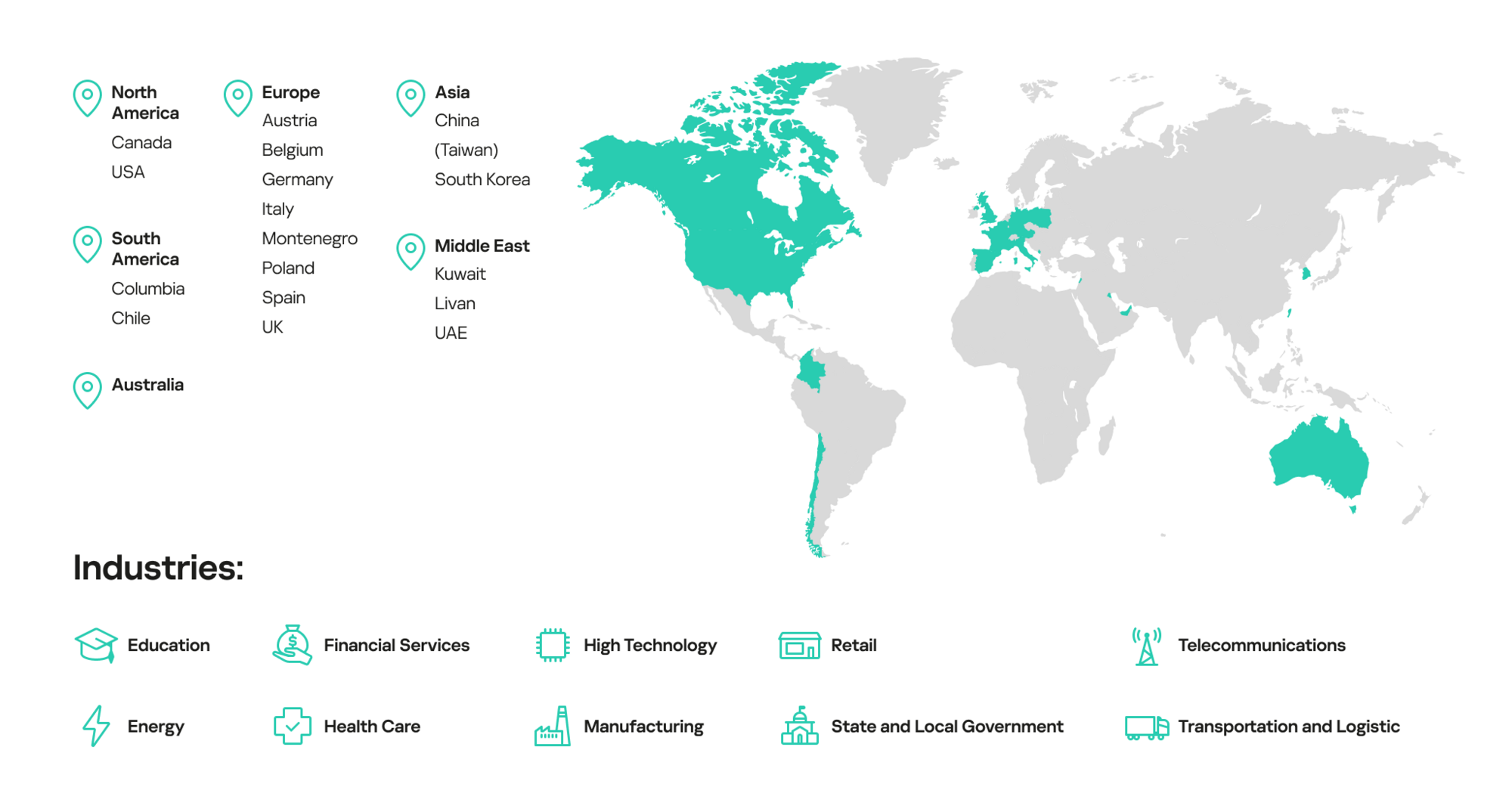

Выбор целей не зависит от профиля организаций. Среди жертв числятся торговые, логистические, финансовые, государственные учреждения, а также промышленные предприятия. На настоящий момент заражения зафиксированы в Северной Америке, Европе, Азии и Океании.