Вредоносная программа Ursnif, известная в первую очередь как банковский троян, теперь переориентировалась на вымогательство и кражу данных. Новые образцы вредоноса похожи больше на Emotet, Qakbot и TrickBot.

Последнюю актуальную версию Ursnif проанализировали специалисты компании Mandiant. В своём отчёте эксперты пишут следующее:

«Можно наблюдать существенные изменения в поведении и назначении трояна, который раньше специализировался исключительно на банковском мошенничестве. Теперь же вредоносную программу можно отнести к более масштабным киберугрозам».

Впервые обновлённый вариант Ursnif попался исследователям 23 июня 2022 года, тогда ему даже присвоили кодовое имя — LDR4. Судя по всему, новая задача трояна — обеспечить нужную почву для атаки вымогателя или операции по краже конфиденциальных данных.

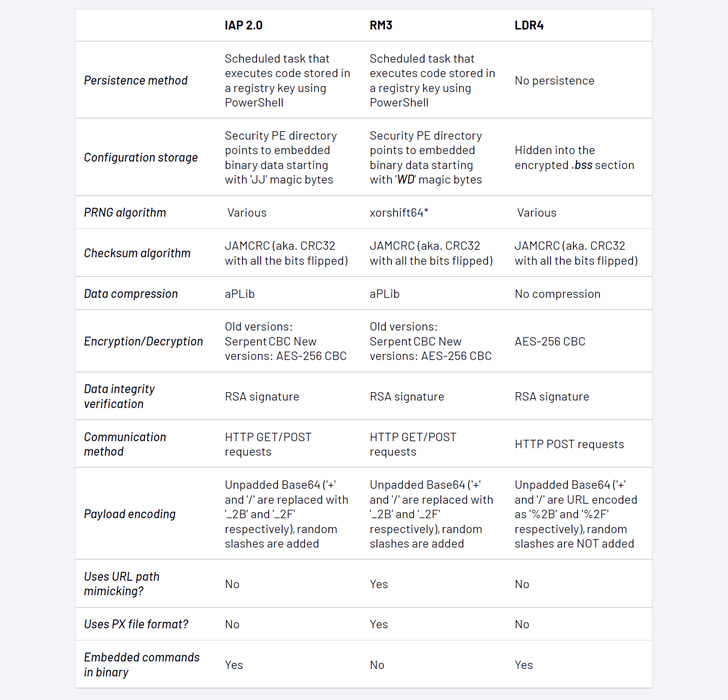

Ursnif, который также известен под именами Gozi и ISFB, можно называть старичком — первые зафиксированные атаки его операторов датируются 2007 годом. Путь и развитие вредоноса интересно наблюдать на инфографике, которую представили эксперты:

Последние по времени кампании Ursnif, описанные Mandiant, интересны письмами-приманками, которые злоумышленники пытаются замаскировать под счета или предложения работы. Если получатель клюнет на эту уловку, на его компьютер загрузится документ в формате Microsoft Excel, который и запустит вредонос.

Новый модуль Ursnif, позволяющий получить удалённый доступ к атакованному устройству, может говорить о том, что в будущем Ursnif перейдёт на кибервымогательство, считают исследователи.