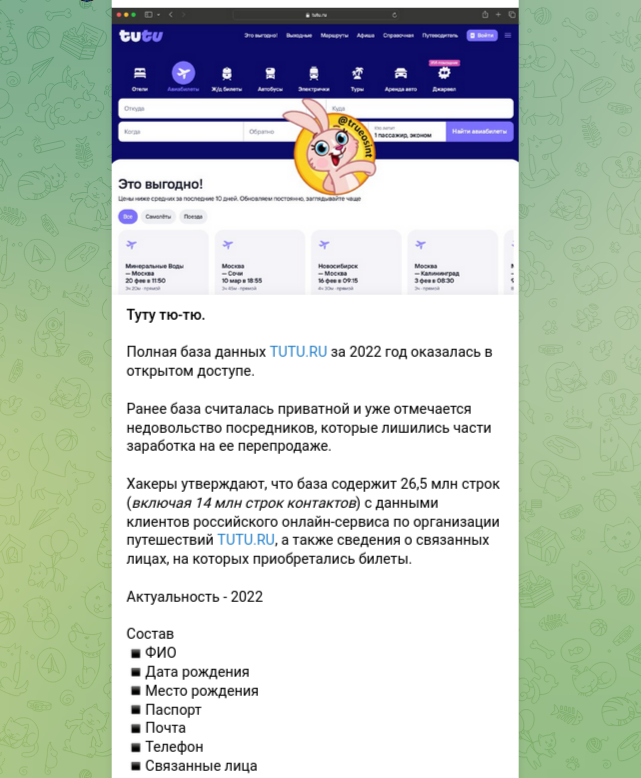

В открытом доступе обнаружена полная база данных сервиса бронирования Tutu.ru, украденная ещё в июле 2022 года. Появление новых данных не подтверждено. База насчитывает 26,5 млн строк, включая около 14 млн записей с контактной информацией. В массиве содержатся ФИО, номера телефонов, адреса электронной почты, почтовые адреса, дата и место рождения, паспортные данные, а также сведения о связанных лицах.

О публикации полной базы данных Tutu.ru образца 2022 года сообщил телеграм-канал True Osint.

Как отдельно отмечают авторы канала, с момента утечки в 2022 году эта база считалась «приватной» и распространялась ограниченным кругом посредников. Появление всего массива в открытом доступе, по их словам, вызвало заметное недовольство среди тех, кто ранее зарабатывал на перепродаже этих данных.

В пресс-службе Tutu.ru, комментируя ситуацию в ответ на запрос ТАСС, заявили, что в опубликованном массиве отсутствуют новые сведения. Вся информация относится исключительно к периоду до 2022 года.

Сам инцидент произошёл в начале июля 2022 года. Тогда злоумышленники заявили о компрометации трёх таблиц базы данных сервиса, одну из которых вскоре выложили в открытый доступ.