Действующие в мессенджерах мошенники распространяют ссылки на поддельное приложение VPN, чтобы с его помощью получить доступ к чужим телефонам. Цель данной кампании — оформление микрозаймов от имени жертв.

О новой волне мошенничества в каналах IM-связи в минувшие выходные предупредило ТАСС, ознакомившись с материалами МВД России.

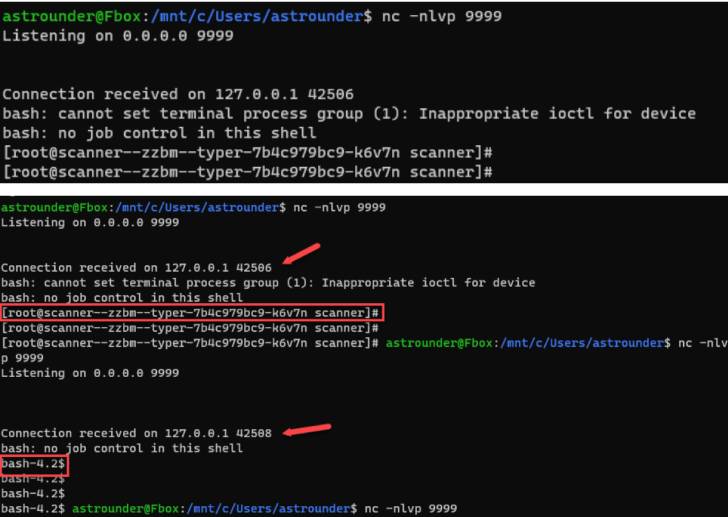

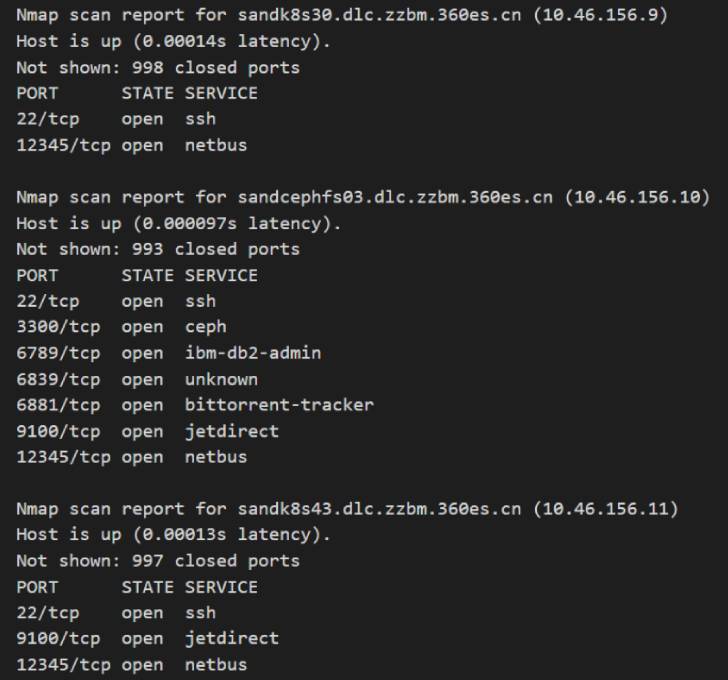

При переходе по присланному URL инициируется загрузка вредоноса, в ходе которой происходит перенаправление в настройки мобильного устройства для подтверждения установки. Если пользователь даст согласие, злоумышленники получат доступ к смартфону и его содержимому.

По данным МВД, инициаторы текущей кампании используют эту возможность для скрытного оформления микрозаймов от имени жертв.

Избежать неприятностей в данном случае поможет нехитрое правило: никогда бездумно не кликать по ссылкам в сообщениях от незнакомцев. Хотя практика показывает, что зловреда под видом VPN можно ненароком скачать даже с Google Play.

В прошлом году мошенники использовали VPN в виде приманки, создавая фейковые аддоны для Chrome, и тоже умудрились протащить их в официальный магазин Google (для браузера).

Заметим, даже легитимные VPN-приложения могут нести в себе риски в отношении безопасности и приватности — по крайней мере, бесплатные версии. Эксперты по ИБ предупреждают: если вы не платите за VPN деньгами, скорее всего, вы платите своими данными.