Вредоносная программа для Android, использующая специальные возможности операционной системы (accessibility services) для кражи учётных данных из банковских приложений, превратилась в целый ботнет. О новой кампании, стартовавшей в мае 2021 года, рассказали специалисты Cleafy.

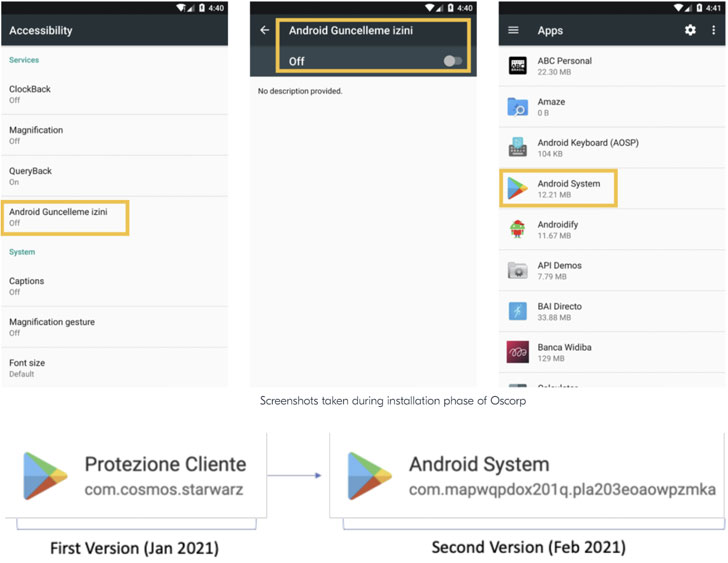

Этот вредоносный софт для мобильных устройств получил имя Oscorp, его основная цель — добраться до денежных средств пользователей. Обосновавшись в системе, зловред может перехватывать СМС-сообщения, инициировать звонки, а также накладывать своё окно поверх легитимных приложений.

Распространяется вредонос через те же СМС-сообщения, замаскированные под уведомления от банка. Далее программа незаметно получает доступ к заражённому устройству через протокол WebRTC.

Вот, пожалуй, всё, что было известно об активности этой вредоносной программы в конце января 2021 года. Теперь, судя по всему, Oscorp вернулся, но уже в форме ботнета, получившего имя UBEL.

«Проанализировав отдельные семплы, мы пришли к выводу, что между Oscorp и UBEL определённо есть связь. Например, используется одна и та же база вредоносного кода», — пишут исследователи из Cleafy.

На форумах киберпреступной тематики UBEL предлагают по цене $980. Как и все похожие по реализации Android-вредоносы, он пытается получить в системе определённые права, чтобы читать и отправлять сообщения, записывать аудио, устанавливать и удалять приложения и т. п.