Экономическая неопределенность, возникшая из-за нашествия COVID-19, нарушила планы 40% компаний в отношении цифровой трансформации, а треть организаций уже замедлила или остановила работу в этом направлении из-за нехватки ресурсов и низких возможностей по защите данных. Таковы результаты глобального опроса, проведенного по заказу Veeam Software.

В опросе, призванном выявить современные проблемы в области защиты данных, приняли участие более 3000 руководителей ИТ-отделов крупных компаний (численностью более 1000 сотрудников) из 28 стран, в том числе 201 респондент из России.

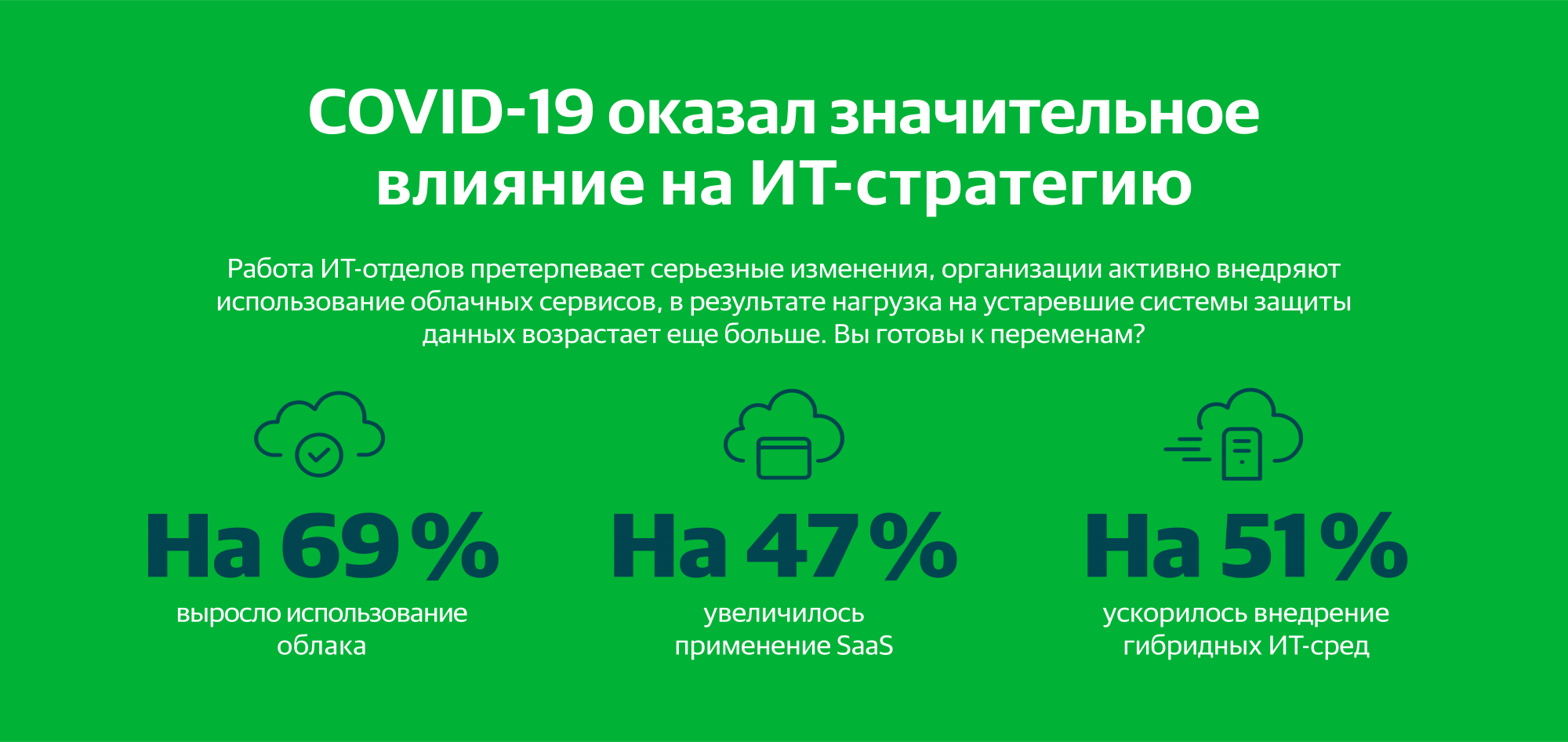

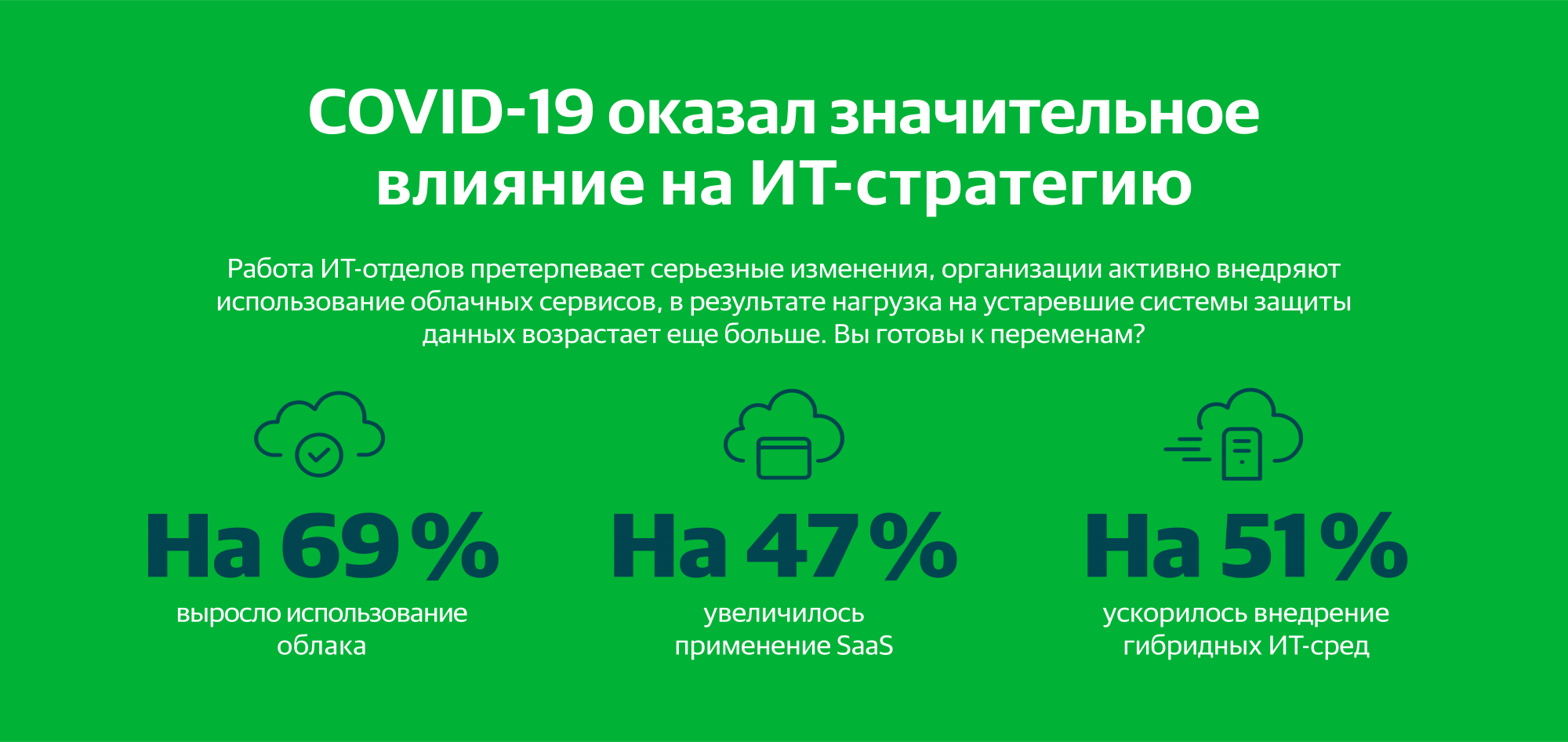

Несмотря на рост использования облачных сервисов в начале пандемии, который отметило подавляющее большинство опрошенных (91%), затянувшийся кризис и разгул киберугроз в связи с всеобщим переходом на удаленную работу заставили многих признать, что возможности корпоративных систем защиты данных не отвечают растущим потребностям.

Так, в минувшем году с непредвиденными сбоями из-за кибератак столкнулись 95% организаций; средняя продолжительность простоев составила 79 минут. При этом выяснилось, что для 14% данных бэкап вообще не выполнялся, а в 58% случаев информацию из резервных копий оказалось невозможно восстановить. В России 48% попыток восстановления данных завершились провалом из-за ошибок резервного копирования или невозможности уложиться в срок, предусмотренный услугой.

«В этом году топ-менеджмент по всему миру столкнулся с ни с чем не сравнимыми трудностями в обеспечении защиты данных в новых условиях работы сотрудников, — отметил Дэнни Аллан, технический директор и старший вице-президент Veeam по стратегии развития продуктов. — Мы отметили, что в условиях пандемии многие организации значительно ускорили реализацию своих инициатив по цифровой трансформации, чтобы сохранить позиции на рынке. Однако развитие заметно осложняется тем, как организовано хранение и управление данными. Многие компании сдерживают такие факторы, как устаревшие ИТ-инфраструктура и инструменты защиты данных, а также необходимость тратить значительные временные и финансовые ресурсы в ответ на вызовы пандемии COVID-19».

Последствия простоев и потери данных для организаций могут быть весьма плачевными. Почти половина представителей российских компаний отметили, что это грозит оттоком клиентов и снижением репутации бренда, а 29% боятся уронить свой авторитет в глазах сотрудников.

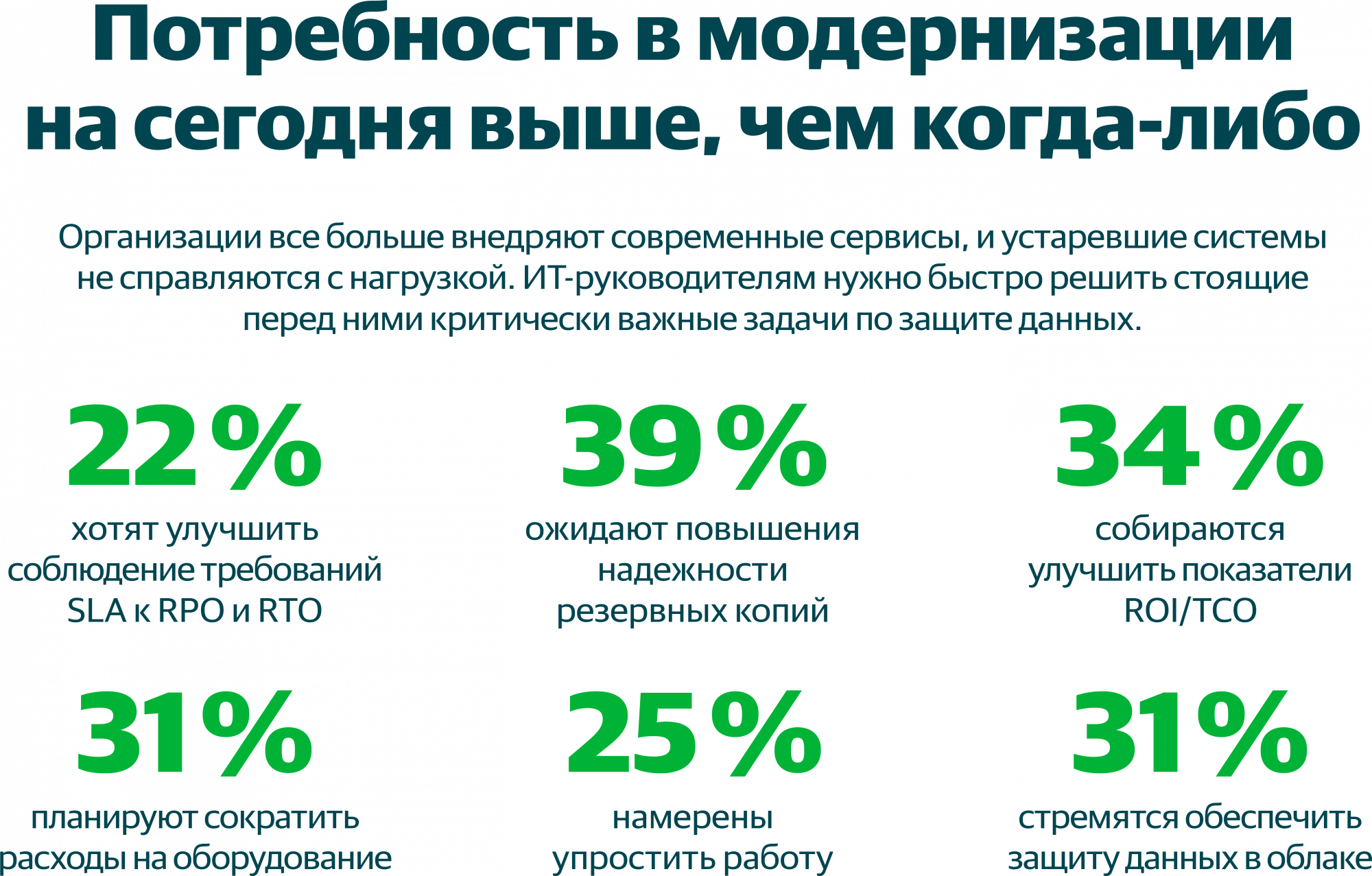

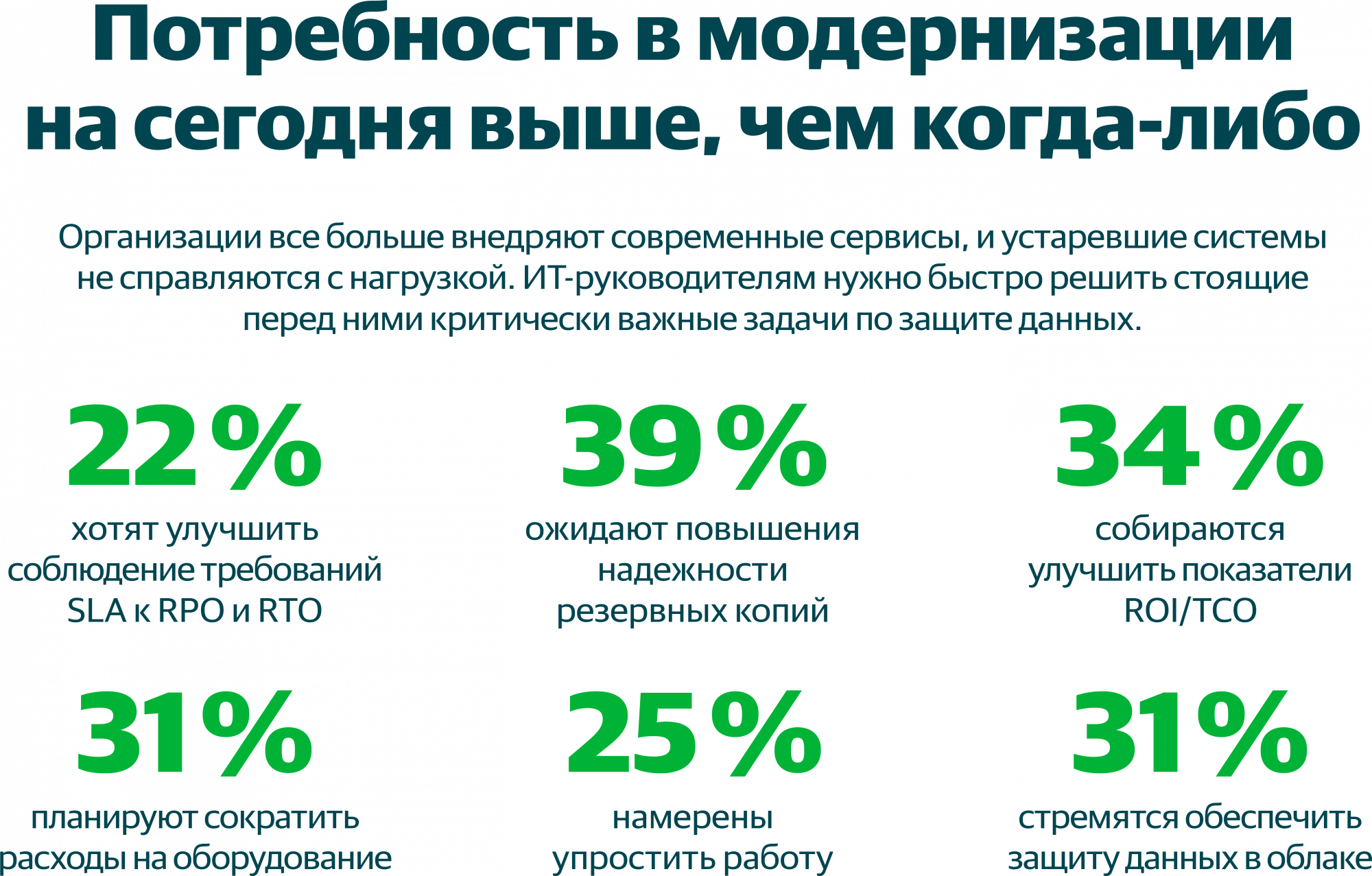

Опрос также показал (PDF), что многие из тех, кто приостановил миграцию в облако, собираются после решения более настоятельных задач продолжить двигаться в этом направлении. Около трети из них планируют модернизировать средства защиты данных за счет использования специализированных облачных сервисов.

В настоящее время услугой копирования в облако (Backup as a Service, BaaS) пользуются 27% компаний в России. Ожидается, что к 2023 году этот показатель вырастет до 39%. Почти половина представителей российского бизнеса планируют в ближайшие два года подписаться на услуги аварийного восстановления (Disaster Recovery as a Service, DRaaS).