На одном из хакерских форумов пользователь под псевдонимом ShinyHunters опубликовал базу данных, содержащую 1,9 млн записей пользователей Pixlr. Имеющаяся в БД информация может спровоцировать волну фишинговых атак и попыток взломать учётные записи людей.

Pixlr — весьма популярное приложение, позволяющее бесплатно редактировать фотоматериалы. Хоть это и онлайн-инструмент, он предлагает богатую функциональность, которую можно встретить в платных программах вроде Photoshop.

Помимо бесплатной версии, пользователи Pixlr всегда могут оплатить премиум-версию, которая включает более сложные инструменты, открывает доступ к базе изображений и предлагает другие интересные функции.

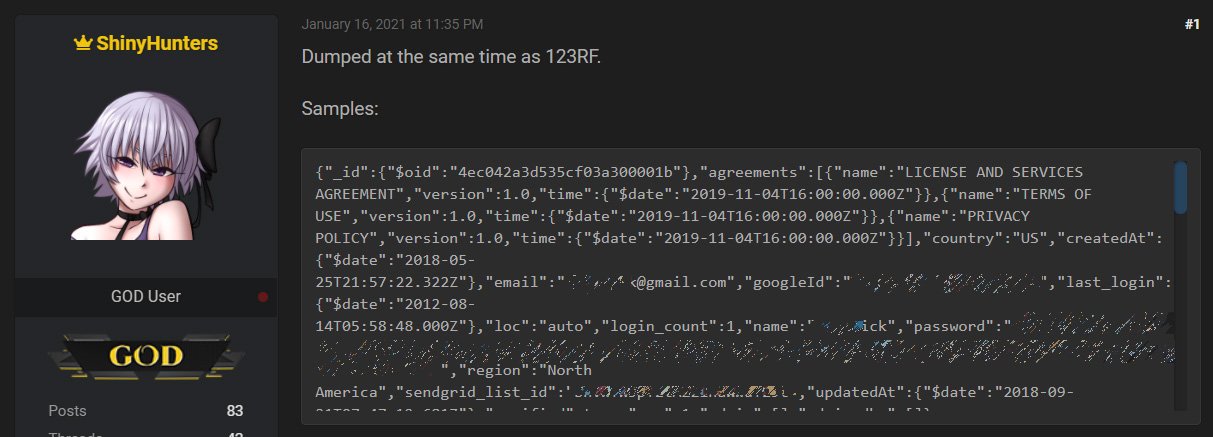

ShinyHunters — предположительно, имя кибергруппировки, специализирующейся на утечках данных. Судя по всему, злоумышленники запустили некую кампанию, поскольку почти одновременно этот аккаунт выложил бесплатно БД с 77 млн записей пользователей Nitro PDF.

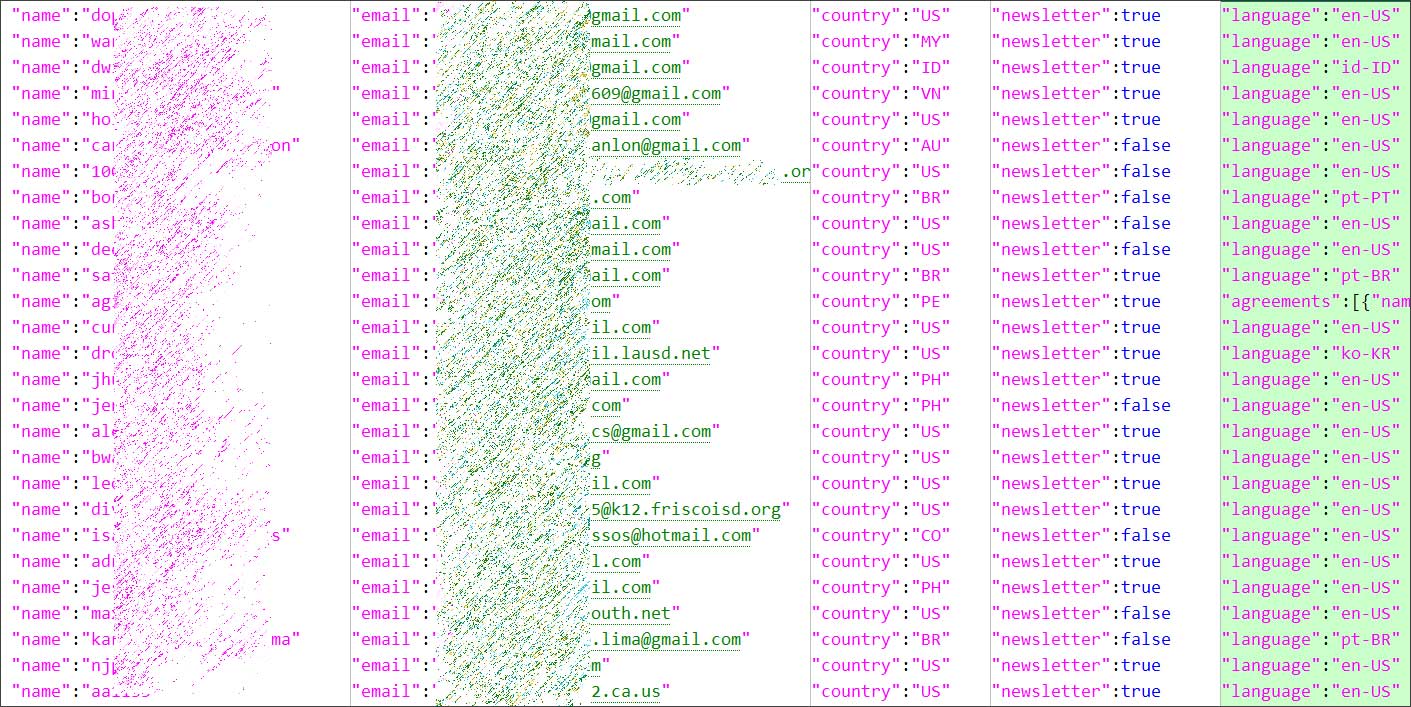

Слитая Pixlr база содержит 1 921 141 записей, среди данных есть адреса электронной почты, логины, хешированные пароли, страна проживания и другая информация.

Представители Pixlr пока никак не прокомментировали инцидент. По словам киберпреступников, все данные они изъяли из незащищённого ведра AWS.