Компания «Ростелеком-Солар» обновила свою флагманскую DLP-систему Solar Dozor до версии 7.3. В обновлении представлена уникальная для решений данного класса технология глубокого обучения на основе нейронных сетей Faster RCNN. Она позволяет максимально эффективно контролировать передачу критичных данных в графических форматах – изображениях, сканированных копиях, фотографиях и т.п. Кроме того, важным шагом стала реализация в Solar Dozor 7.3 контроля переписки сотрудников в desktop-версии мессенджера Telegram.

Наиболее значимым изменением в Solar Dozor 7.3 стало появление нового инструмента политики безопасности «Графический шаблон», который контролирует передачу критичных данных в графических форматах. С помощью этого инструмента DLP-система с высокой точностью распознает в изображениях такие объекты, как паспортные данные граждан РФ, печати организаций, лицевую и оборотную стороны платежных карт.

Для распознавания графических объектов в решении используется специализированная технология глубокого обучения на основе нейронных сетей Faster RCNN (region-based convolutional neural networks). Скорость работы технологии практически не зависит от размера изображения. Объекты распознаются с учетом различных деформаций – растяжения, поворота, наложения на другие объекты, а также при полном отсутствии текстовой составляющей. Возможности Faster RCNN по эффективности распознавания конфиденциальных данных в графических объектах значительно превосходят традиционно применяемые в DLP-системах технологии OCR, детектирования печатей и прочие.

«Утечки конфиденциальных данных в различных графических форматах – сканах документов, изображениях и т.п. – весьма распространенное явление. В графическом виде часто утекают паспортные данные граждан, данные банковских карт, имеющие высокую ликвидность на черном рынке. В то же время используемые во многих DLP-системах классические инструменты выявления конфиденциальной информации в «графике», вроде технологий OCR, детекторов печатей, паспортов и тому подобных, до сих пор решали эту задачу с переменным успехом. Их эффективность сильно зависит от качества анализируемого изображения и серьезно снижается, если пересылается искаженный объект – растянутый, искривленный, в низком разрешении и т.п. Впервые примененная нами технология глубокого обучения на основе нейронных сетей Faster RCNN способна успешно и быстро выявить попытки слива критичных данных даже в сильно деформированных объектах», – отметила директор Центра продуктов Solar Dozor компании «Ростелеком-Солар» Галина Рябова.

Новая версия Solar Dozor 7.3 сделала большой шаг вперед и в направлении расширения списка контролируемых каналов передачи данных. Теперь с помощью модуля Dozor Endpoint Agent, установленного на рабочих станциях корпоративной сети, можно контролировать переписку сотрудников в desktop-версии мессенджера Telegram и отправку файлов в облачные хранилища с помощью desktop-приложений Яндекс.Диск и Google Drive. Кроме того, в новой версии появились механизмы, которые позволяют распознавать в сообщениях и именах файлов текст, написанный транслитом и (или) содержащий опечатки, и преобразовывать его в корректный текст. Таким образом специалисты по безопасности смогут контролировать передачу текста, который намеренно или случайно был искажен с помощью транслита и (или) опечаток.

Ряд важных изменений был сделан и в одном из ключевых модулей системы – Dozor UBA. Модуль анализа поведения пользователей в версии 7.3 расширил свою функциональность, позволяющую минимизировать риск утечки данных при увольнении сотрудников. Для этого в интерфейсе системы в разделе «Анализ поведения» появился виджет «Признаки увольнения». Кликнув на виджет, офицер безопасности мгновенно получает список сотрудников, в поведении которых присутствуют признаки подготовки к увольнению.

Критерии, по которым система выявляет работников, готовящихся к увольнению, были сформированы в результате практических исследований и наблюдений за поведением уходящих из компаний сотрудников. К таким критериям относится постепенное падение внешней и внутренней активности, оптимизация или сокращение сотрудником рабочего графика, появление новых уникальных контактов в коммуникациях, передача нехарактерных для сотрудника информационных активов и ряд других.

Также в Dozor UBA добавлены новые классы аномалий поведения «Новый неизвестный контакт» и «Новый информационный объект», используемые в том числе и при выявлении увольняющихся сотрудников. Например, эти аномалии будут зафиксированы в поведении сотрудника, который вдруг начал собирать не имеющие отношения к его работе документы компании и пересылать их на неизвестную системе электронную почту. Такое поведение встречается среди сотрудников, принявших решение уйти из компании и решивших повысить свою привлекательность на рынке труда за счет бывшего работодателя.

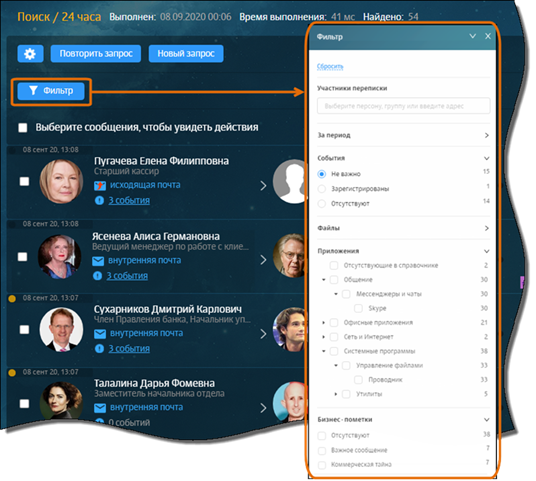

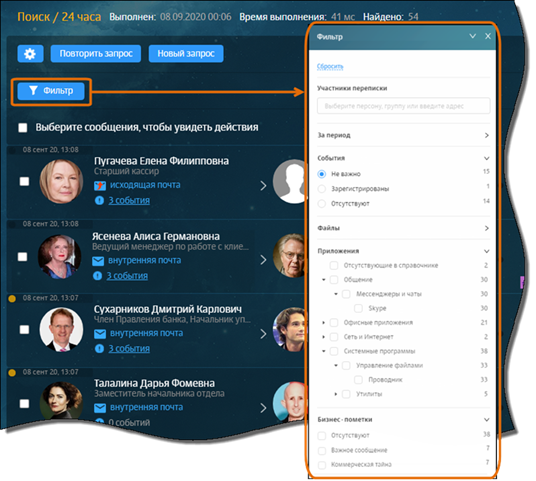

Для повышения удобства использования системы в Solar Dozor 7.3 был полностью переработан и дополнен новыми критериями фильтр результатов быстрого поиска. Теперь он доступен по нажатию кнопки в отдельном окне, где критерии фильтрации сгруппированы так, чтобы офицер безопасности мог применить к конкретной поисковой выборке критерии из одной или сразу из нескольких групп.

Новый фильтр помогает быстро находить нужные данные в уже сформированной поисковой выборке, что сэкономит время на обнаружение утечек и расследование инцидентов.

Кроме того, модуль Dozor Endpoint Agent в новой версии DLP-системы собирает диагностическую информацию с рабочих станций корпоративной сети, что позволяет существенно сократить время на разбор и устранение проблем и сбоев в работе агента на конечных точках.