Новый аппаратный имплантат, разработанный в качестве proof-of-concept, показал, как легко можно спрятать вредоносные чипы внутри ИТ-оборудования.

Помните, чуть более года назад появилась информация о материнских платах Supermicro, используемых техногигантами вроде Apple и Amazon, в которых якобы был тайно установлен чип размером с рисовое зерно?

Этот чип, по словам экспертов, позволял китайским правительственным хакерам заниматься шпионажем.

Несмотря на то, что эта история не получила официального подтверждения, специалисты в области кибербезопасности предупредили, что такие атаки на цепочку поставок вполне реальны.

А теперь исследователи пошли и дальше, продемонстрировав, насколько легко и дёшево можно установить шпионский чип в аппаратное обеспечение какой-либо компании.

При этом не нужно будет задействовать силы правительственной спецслужбы, потребуется работа всего лишь одного заинтересованного хакера, у которого будет нужный доступ. А оборудование для проведения подобной операции обойдётся всего в $200.

В этом месяце пройдёт конференция CS3sthlm, посвящённая кибербезопасности. На этом мероприятии эксперт Монта Элкинс обещает продемонстрировать proof-of-concept вышеописанной атаки, разработанный им в домашних условиях.

Задача Элкинса — показать, как легко шпионы и киберпреступники с минимальными знаниями могут установить чип в корпоративное ИТ-оборудование. В результате такой успешной атаки у них должен появиться бэкдор-доступ.

Что потребуется злоумышленникам: инструмент для пайки горячим воздухом ($150), микроскоп ($40) и несколько чипов по два доллара. Именно этого было достаточно Элкинсу для воздействия на файрвол Cisco.

По словам специалиста, он внёс такие изменения, которые системные администраторы вряд ли заметят. При этом эксперт смог получить удалённый доступ и глубоко проникнуть в атакуемое устройство.

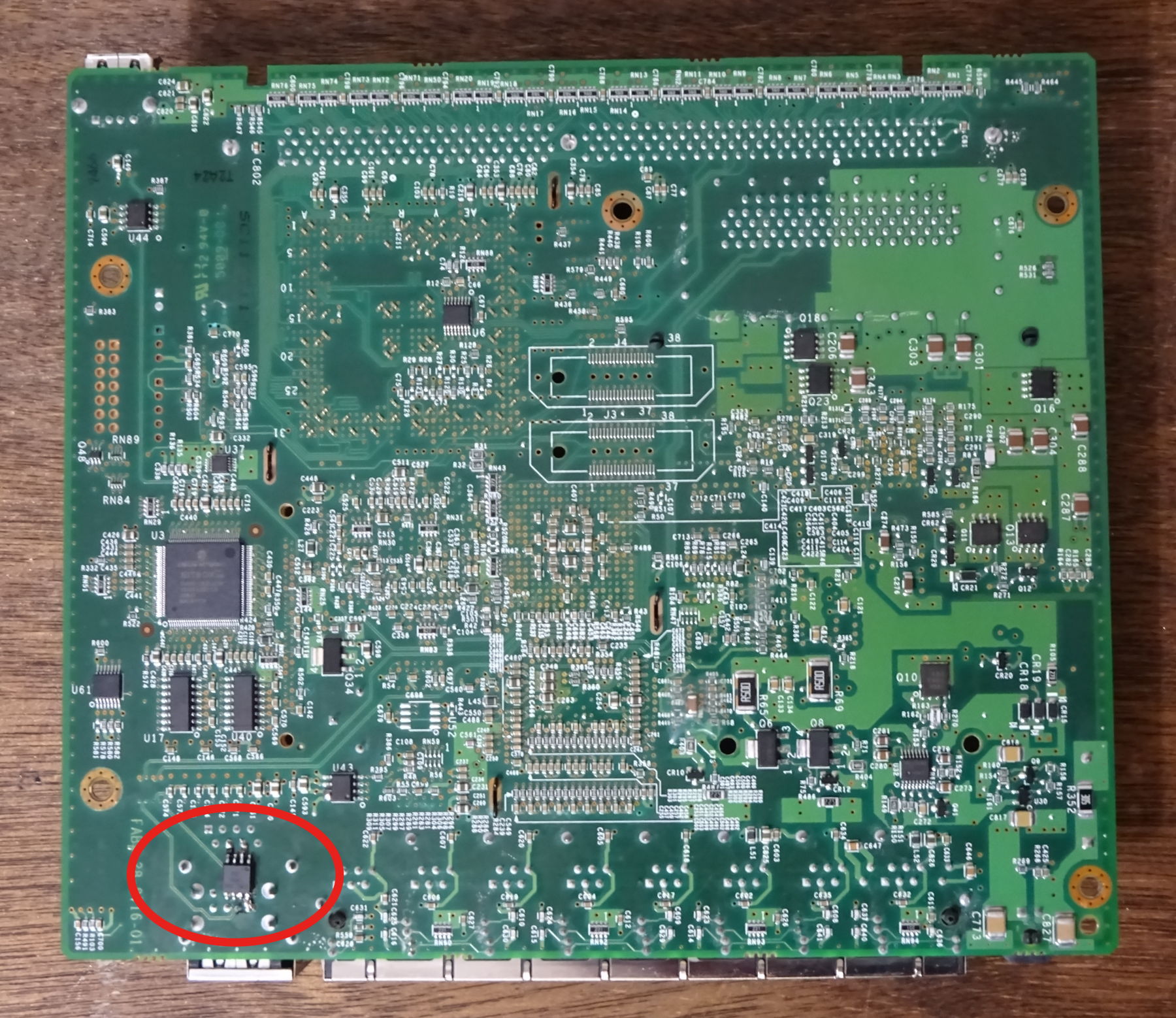

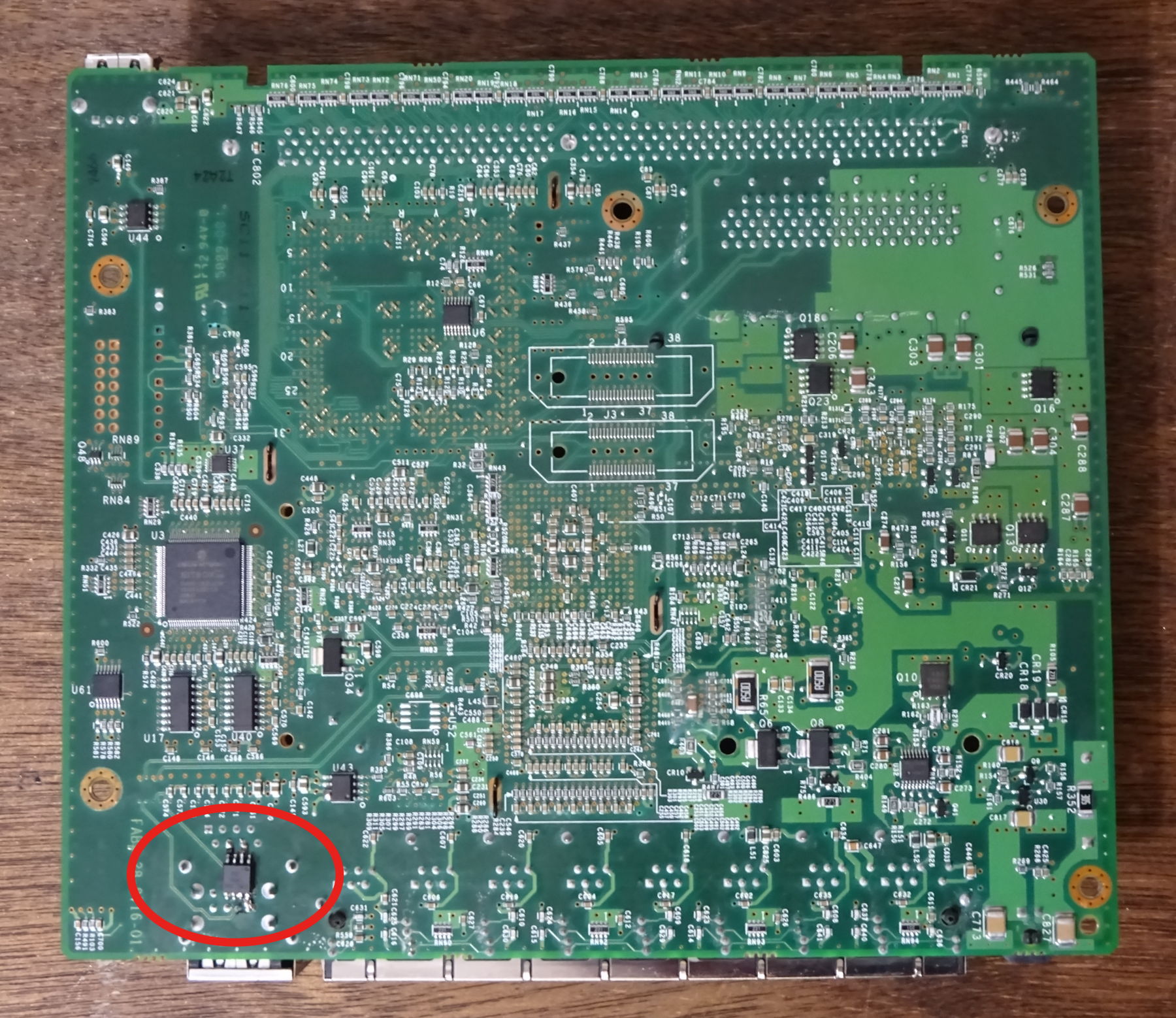

Элкинс использовал 5-миллиметровый чип ATtiny85, который приобрёл за два доллара в Сети. После этого исследователь записал в чип свой код, а затем впаял его на материнскую плату Cisco ASA 5505.

Элкинс запрограммировал чип таким образом, чтобы атака начиналась сразу после загрузки файрвола в атакуемом дата-центре. По словам специалиста, он смог изменить настройки файрвола и отключить защитные функции.

Плату с чипом Элкинс обещает показать на конференции CS3sthlm.

![APT28 атаковала UKR[.]NET: фишинг, PDF и прокси ngrok](https://www.anti-malware.ru/files/styles/adaptive-480/public/images/source/fancy_bear-news.png?itok=jcF8JHLv×tamp=1766255143)