В конце прошлого года специалисты F6 обнаружили нового Windows-зловреда, выводящего на экран требование выкупа за расшифровку файлов. Анализ показал, что это тривиальный блокировщик, замаскированный под более опасную угрозу.

Вредонос препятствует закрытию активного окна, вызову диспетчера задач, перезагрузке ОС через перехват нажатия горячих клавиш.

Он также умеет определять свой запуск в виртуальных средах / песочницах и вносить изменения в реестр для закрепления в системе. Функции шифрования данных у вымогателя-блокера отсутствуют.

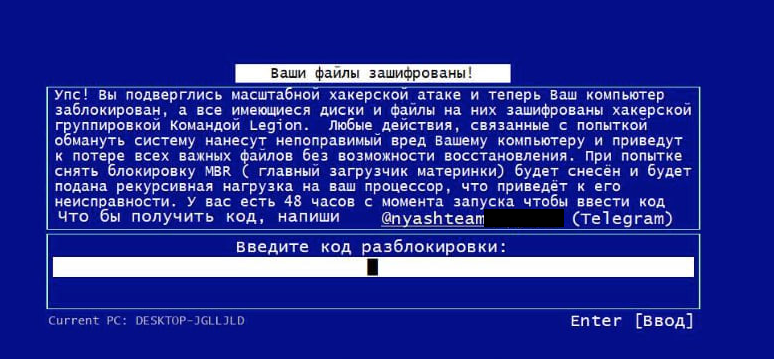

В создаваемой им записке (info-Locker.txt) упомянуто имя автора атаки — некая «Команда Legion». Для получения спасительного кода жертве предлагается воспользоваться телеграм-контактом @nyashteam***.

Имя NyashTeam известно ИБ-сообществу с 2022 года. Данная группировка занимается продажей зловредов по модели MaaS (malware-as-a-service, «вредонос как услуга») и предоставляет клиентам хостинг админ-панелей, в основном в зоне RU.

Код разблокировки создается на основе ID зараженной машины, генерируемого зловредом, и времени его запуска. После правильного ввода вредонос удаляет себя из автостарта и завершает работу.

Как оказалось, обнаруженный блокировщик не так уж нов. Злоумышленники используют его в атаках как минимум с 2022 года, изменяя лишь авторство и телеграм-контакт в вымогательской записке.