Независимый исследователь обратил внимание на то, что мобильное приложение от Burger King может тайно записывать активность на экране устройства. Эксперт проанализировал приложение на своем iPhone, выявив подозрительный функционал.

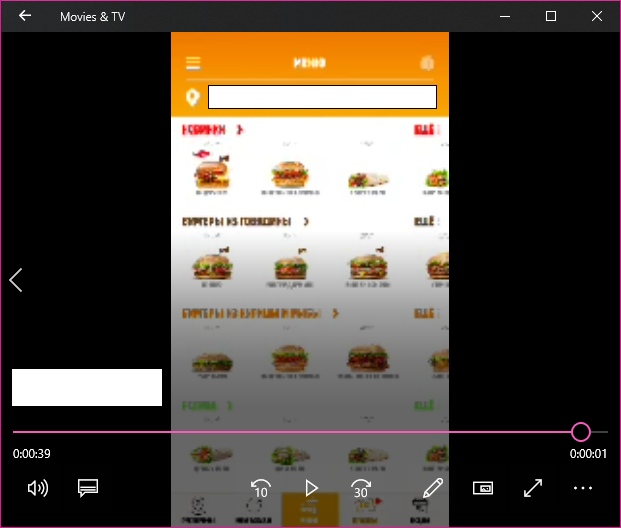

Оказалось, что в процессе обмена информацией с сервером приложению приходят инструкции для записи видео с экрана мобильного устройства.

«Причем, параметр MaxVideoLength (максимальная длина видео) указан как "0", что значит — бесконечная запись (при запущенном приложении)! Приложение не просто записывает экран, а делает это постоянно, и ровно таким же образом постоянно отсылает запись на сервер. Как вам, пользователи мобильного интернета?», — пишет исследователь.

Таким образом, любые вводимые пользователем конфиденциальные данные (например, данные банковской карты) могут быть записаны приложением, следовательно, попасть в руки третьих лиц. Специалист также отметил, что доступ к этим записанным видео могут получить не только разработчики приложения Burger King, но и различные маркетологи.

«Update: Приложение Burger King записывает прикосновения к экрану и может сопоставлять их с видео на экране, и эта информация как и видео доступна целой куче людей», — заключил недоумевающий эксперт.