Белорусский КГБ якобы использует собственный Android-шпион под названием ResidentBat, чтобы превращать изъятые смартфоны в постоянные средства слежки за журналистами и представителями гражданского общества. Теперь специалисты проанализировали работу упомянутого вредоноса.

В отличие от коммерческих шпионских программ, которые заражают устройства через уязвимости или фишинговые ссылки, ResidentBat устанавливается только при физическом доступе к телефону.

По данным исследователей, силовики включают режим отладки по USB, загружают APK через Android Debug Bridge (ADB), вручную выдают приложению расширенные разрешения и отключают Google Play Protect.

Такой подход ограничивает масштаб атак, но делает их точечными: в зоне риска журналисты, активисты и сотрудники НКО.

ResidentBat был впервые описан в декабре 2025 года в рамках совместного расследования RSF и RESIDENT.NGO. По оценке экспертов, инструмент используется как минимум с 2021 года, на что указывают анализ кода и временные метки старых образцов.

После установки зловред превращает смартфон в полноценную платформу для слежки. Он может собирать СМС, журналы звонков, записи с микрофона, скриншоты, содержимое мессенджеров и файлы, хранящиеся на устройстве. Управление осуществляется через серверы управления (C2): операторы отправляют команды, получают данные и обновляют конфигурацию.

Особенно опасной функцией является возможность удалённого сброса устройства к заводским настройкам через API DevicePolicyManager.wipeData. Это позволяет уничтожить данные или скрыть следы вмешательства.

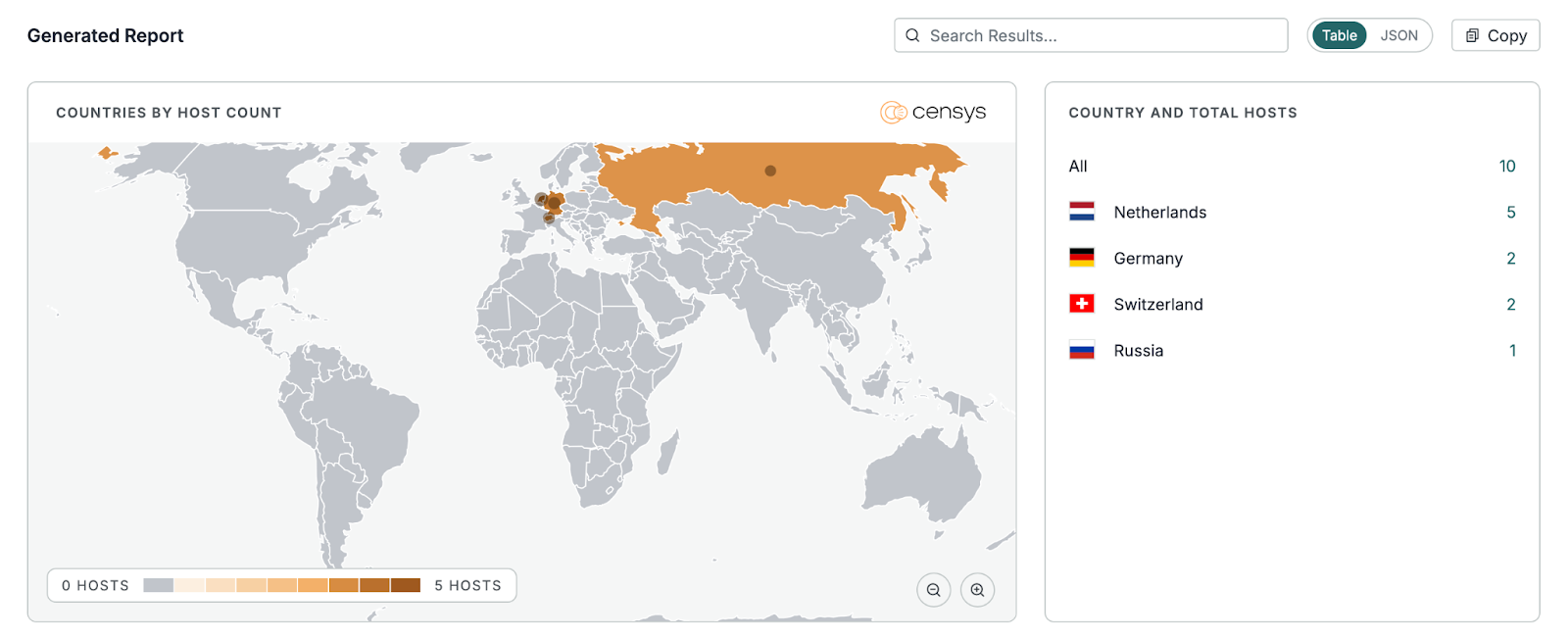

Исследователи Censys описали характерные признаки сетевой инфраструктуры ResidentBat. Известные C2-серверы используют HTTPS на нестандартных портах (в диапазоне 7000–7257, иногда 4022), самоподписанные TLS-сертификаты с CN=server и повторяющиеся сетевые «отпечатки». По состоянию на февраль 2026 года было зафиксировано как минимум 10 связанных хостов: в Нидерландах, Германии, Швейцарии и России.

Поскольку заражение требует физического доступа, эксперты рекомендуют уделять особое внимание защите устройства: отключать USB-отладку, запрещать установку приложений из сторонних источников и использовать режим расширенной защиты Android (Advanced Protection Mode). Также стоит обращать внимание на подозрительные приложения с широкими системными правами и признаки отключения Google Play Protect.