Программы-вымогатели, использующие шифрование данных пользователей для выманивания денег у жертв, используют все более изощренные пути шантажа. Создатели такого ПО стараются увеличить свои доходы, придумывая новые и новые функции для своих программ.

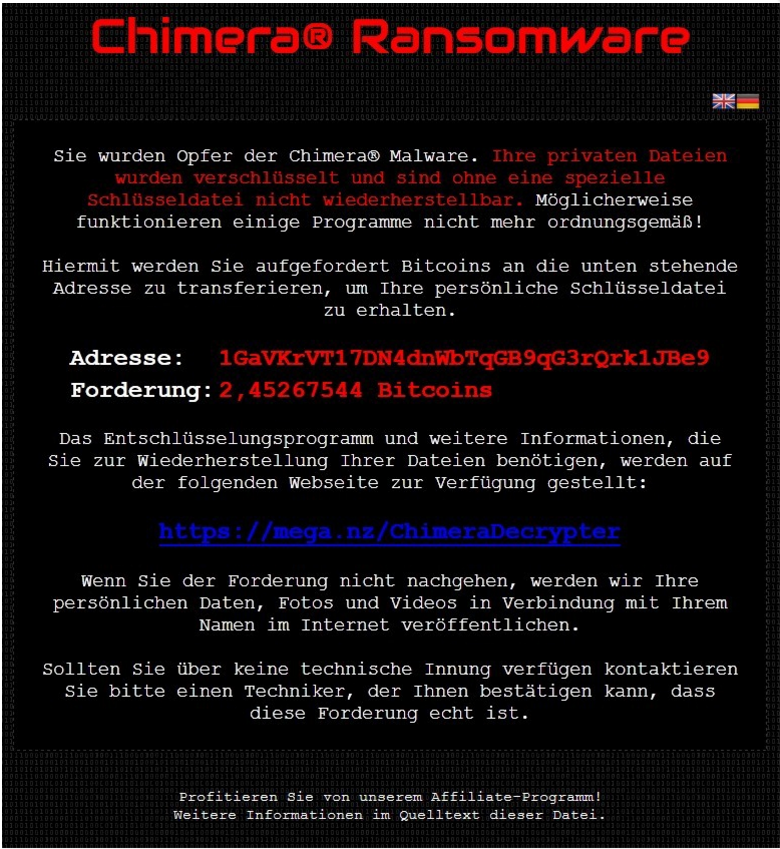

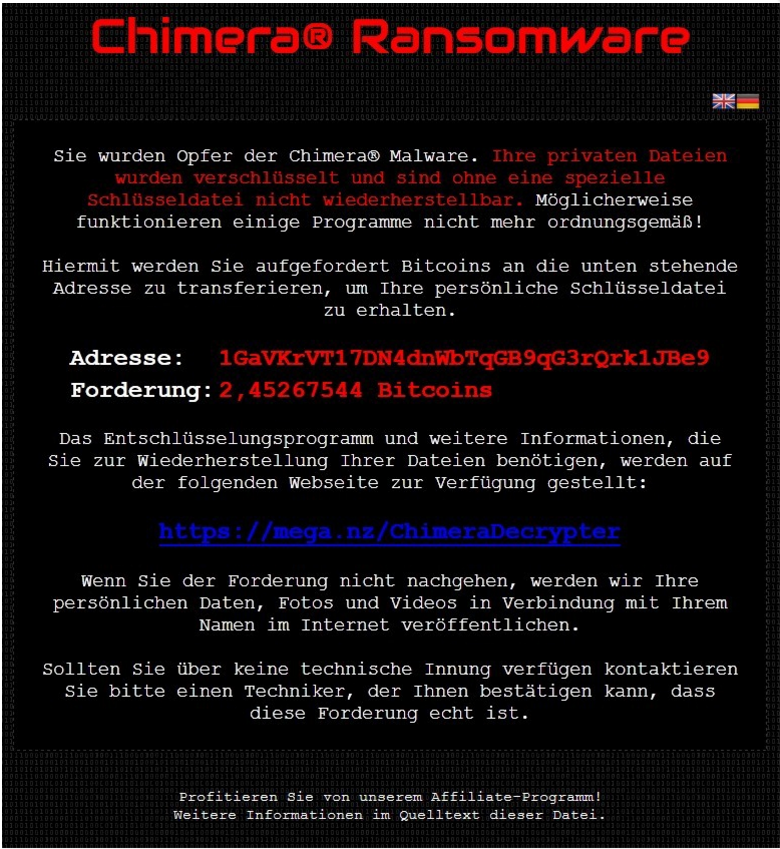

На этот раз речь пойдет об одном из новичков рынка ransomware, криптовымогателе Chimera, который старается выбирать только представителей бизнеса. Эта категория пользователей обычно очень дорожит своими данными, и расчет, в общем-то, верный: бизнесмен, скорее всего, заплатит за возможность получить свои файлы обратно. При этом сумма, которую требуют у жертвы, значительно выше «среднего по больнице» показателя — $638, в биткоинах. При этом Chimera угрожает выложить личные данные пользователя в Сети, если оплаты не будет, пишет habrahabr.ru.

Проблемы у пользователя начинаются только после того, как криптовымогатель шифрует данные не только на локальных дисках, но и на сетевых. Все расширения файлов меняются на .crypt. Chimera при этом может поражать избранных пользователей внутри какой-либо компании, для уверенности в том, что оплата действительно будет произведена.

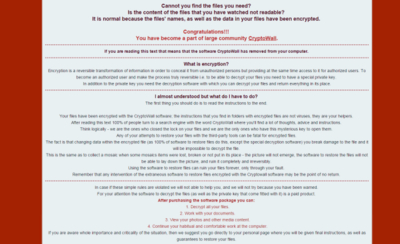

Еще один «оригинал» — это CryptoWall, также новичок в указанной сфере. Последня версия этого криптовымогателя, CryptoWall 4.0, сейчас заменяет имена файлов сгенерированными псевдослучайным алгоритмом символами (буквы и цифры). Делается это, вероятно, для того, чтобы сбить с толку жертву, которые и без того лишены душевного покоя после утери доступа к своим данным. ПО шифрует данные 2,048-bit RSA ключом, который, если все работает правильно, практически невозможно взломать.

При этом создатели криптовымогателя решили еще и поиздеваться над пользователем. После того, как шифровальщик заканчивает работу, жертва получает сообщение-поздравление о присоединении к «большому сообществу CryptoWall». Стиль сообщения при этом весьма вычурный, а грамматика и орфография близки к идеалу. В сообщении, кроме «поздравления» рассказывается о том, что такое шифрование файлов, и что делать пользователю.

«Шифрование — обратимая трансформация данных, для закрытия доступа к информации неавторизованным пользователям, и обеспечении доступа авторизованным», говорится в сообщении. «Для того, чтобы стать авторизованным пользователем и обратить процесс вспять, то есть расшифровать ваши файлы, вам нужен специальный ключ. Кроме того, нужно и специальное ПО, способное расшифровать ваши файлы, и вернуть все на место.

Памятка также предостерегает пользователя от возможной попытки взломать защиту, поскольку данные могут быть потеряны навсегда. CryptoWall 4.0 использует продвинутые методы, помогающие этому зловреду избежать обнаружения антивирусами и/или программами-брандмауэрами.

Сейчас создатели ransomware действуют точно так же, как и разработчики обычных программ: они постоянно обновляют свои продукты и сервисы, для удержания их в «деле». И в этом есть смысл, поскольку только CryptoWall приводит к убыткам компаний и частных лиц в размере $18 млн. В другом отчете говорится о том, что в США бизнес и частные лица потеряли $325 млн из-за CryptoWall 3.0. Если учесть то, что подобные доходы злоумышленников не облагаются налогом, то можно только удивиться доходности такого рода программ.

При этом вовсе не похоже, что криптовымогатели уйдут с рынка черного ПО в скором времени. Скорее всего, такого рода программы будут работать еще очень долго. Ведь даже агент ФБР недавно советовал жертвам сдаться и заплатить. Специалисты по информационной безопасности против, так как считают, что оплата требований вымогателей — вовсе не гарантия получения своих файлов.

Даже, если злоумышленник не обманывает, и ключ дается пользователю, всегда есть возможность программной ошибки, в результате которой расшифровка своих данных становится невозможной. Естественно, выбирать должен сам пользователь, помня, что выполнение требований вымогателей не является 100% способом решения проблемы.

Но, конечно, для людей, чьи файлы стоят десятки и сотни тысяч долларов, $700 может показаться не слишком уж и большой суммой.