Исследователи из израильской компании Check Point обнаружили новый образчик Android-малвари. Эта версия шифровальщика Simplocker не только имеет наглость представляться жертвам программой АНБ, но и общается с командными серверами по протоколу XMPP, что весьма необычно.

Шифровальщик Simplocker известен специалистам давно. Он распространяется, маскируясь под обыкновенные приложения в неофициальных магазинах. С выходом новой версии основная задача вредоноса осталась прежней: он стремится зашифровать данные на Android-устройстве жертвы и потребовать выкуп за расшифровку. Удалить такое приложение крайне трудно, а даже если получится – без ключа шифрования файлы все равно останутся в прежнем, зашифрованном виде. Поэтому пользователи предпочитают платить, передает xakep.ru.

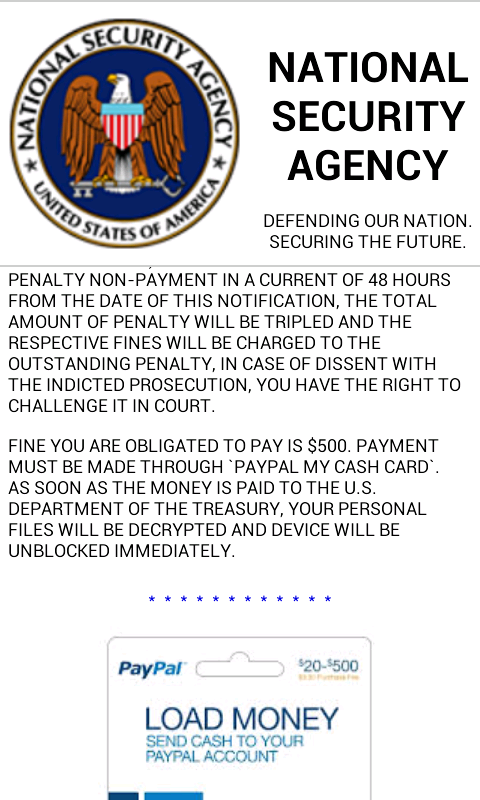

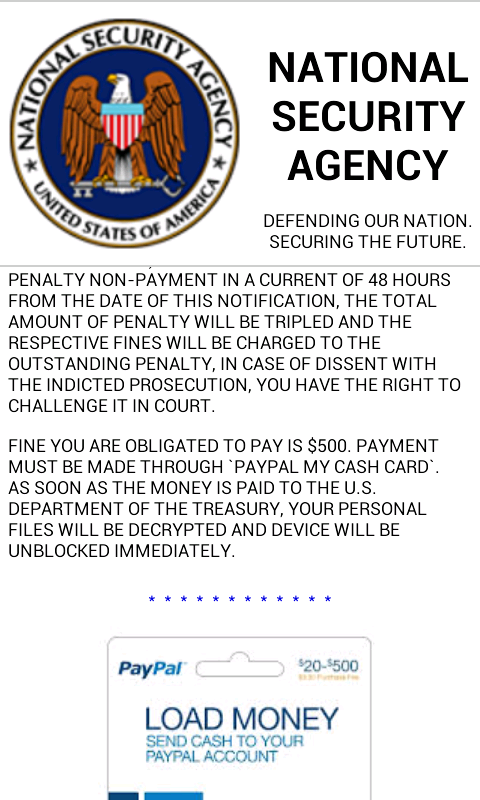

Специалисты Check Point пишут, что троян недавно изменил поведение, став агрессивнее. Теперь пользователям угрожают от имени АНБ. Когда блокировщик уже проник в систему, на экран выводится грозное сообщение, где жертве сообщают, что правоохранители поймали ее за противоправными действиями, то есть посещением порносайтов, нарушении авторских прав, путем скачивания или просмотра в онайлне видео и музыки, и так далее. Чтобы вернуть себе контроль над устройством, жертва должна в течение 48 часов оплатить «штраф». Стоит отметить, что на «штрафы» злоумышленники не скупятся. По данным Check Point, пользователи платят хакерами сотни тысяч долларов. Например, скриншот ниже демонстрирует требование оплатить «штраф» в размере $500.

Однако социальная инженерия и сообщения, якобы, от лица властей, это не ново. А вот использование протокола XMPP, которым пользуются в основном мессенджеры (Jabber и ранее GTalk), это уже интересно.

Исследовательский отдел Check Point полагает, что перейти на XMPP хакеры решили с целью избежания обнаружения. Антивирусное ПО действительно не станет расценивать сообщения, переданные через XMPP, как нечто криминальное, а значит, вредонос станет сложнее обнаружить. Как правило, малварь такого рода связывается с командными серверами через HTTP или HTTPS. Сайты, к которым обращается приложение, антивирусное ПО вычисляет по URL, IP, сигнатуре запросов, и «общение» трояна с командным центром блокируется. В случае XMPP все иначе, к тому же, протокол нативно поддерживает TLS, а значит, сообщения между C&C серверами и приложением шифруются.

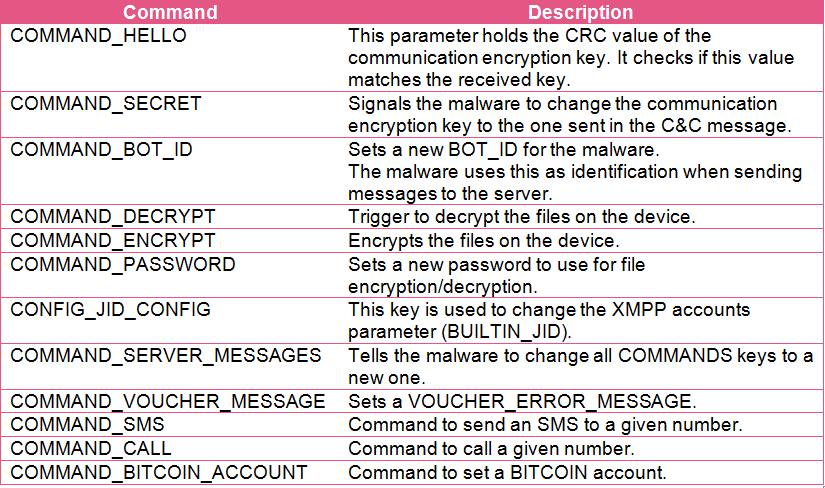

Специалистам Check Point, при помощи реверс инжиниринга, удалось узнать больше о новом способе коммуникации:

«В ходе расследования мы успешно перехватили сотни тысяч XMPP-сообщений, курсирующих между C&C серверами и зараженными устройствами. Преодолев обфускацию, встроенную в сообщения, мы смогли прочитать большую их часть. Так нам удалось получить свидетельства того, что данным вредоносом заражены десятки тысяч устройств. Мы также узнали, что ~10% пользователей платят от $200 до $500 за расшифровку своих файлов. Это означает, что каждые 10 000 заражений приносят авторам Simplocker порядка $200-500 тысяч. Возможно, это лишь верхушка айсберга и реальный масштаб заражения гораздо больше, хотя цифры и так шокирующие».

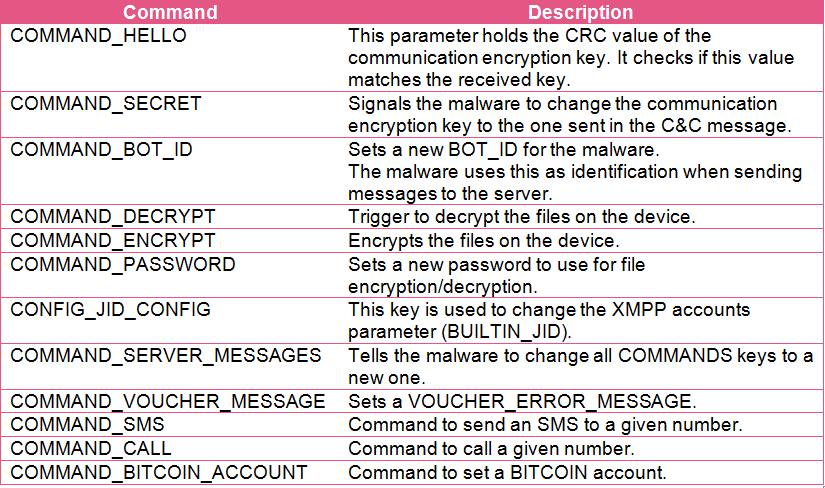

Благодаря использованию XMPP малварь может выполнять самые разные действия, включая отправку SMS, звонки на платные номера, сброс собственных настроек и многое другое. Вот некоторые команды, используемые для «общения» с малварью:

Компания Check Point уведомила операторов серверов XMPP о новой угрозе, предоставив им все детали. Специалисты надеются, что это поможет блокировать трафик между зараженными приложениям и командными серверами.