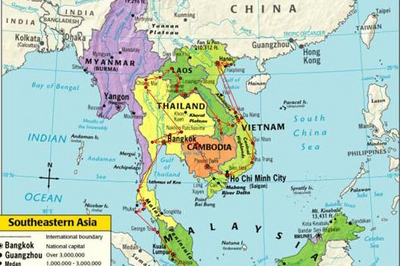

В ходе изучения одной из самых активных кампаний кибершпионажа в Юго-Восточной Азии Naikon «Лаборатория Касперского» выяснила, что от действий злоумышленников уже на протяжении пяти лет страдают государственные, военные и общественные организации в одиннадцати странах региона, в частности на Филиппинах, в Малайзии, Камбодже, Индонезии, Вьетнаме, Мьянме, Сингапуре, Непале, Таиланде, Лаосе и Китае.

Злоумышленники, владеющие, по всей видимости, китайским языком, выстраивают всю необходимую для кибератак инфраструктуру непосредственно на территории страны – это позволяет им в режиме реального времени подключаться к сетям своих жертв и извлекать интересующую их информацию. «Лаборатория Касперского» выяснила, что в ходе как минимум одной операции Naikon для каждой страны был выделен оператор, хорошо понимающий культурные особенности вверенной ему территории (например, привычку пользователей задействовать личную почту в рабочих целях).

В арсенале создателей шпионского ПО Naikon – 48 команд для различных удаленных операций, в том числе на проверку данных, находящихся в атакуемой корпоративной сети, выгрузку и загрузку файлов, установку дополнительных модулей. В системы жертв вредоносные программы попадают при помощи целевого фишинга – писем, содержащих вложения, которые потенциально могут заинтересовать получателей. На деле эти вложения содержат исполняемый файл, который загружает шпионское ПО на компьютер.

В 2014 году «Лаборатория Касперского» отметила значительный скачок в активности группировки. Сразу после трагедии с пропавшим самолетом Malaysia Airlines, выполнявшем рейс MH 370, злоумышленники предприняли массовую рассылку по организациям, потенциально владеющим информацией о трагедии.

«Киберпреступники, стоящие за Naikon, сумели создать очень гибкую инфраструктуру, которая может быть легко развернута в любой интересующей их стране и позволяет перенаправлять информацию из систем жертв на сервер злоумышленников. Кроме того, получение нужных данных значительно упрощается благодаря наличию выделенных операторов, которые «занимаются» определенным кругом пользователей», – рассказывает Александр Гостев, главный антивирусный эксперт «Лаборатории Касперского».

![APT28 атаковала UKR[.]NET: фишинг, PDF и прокси ngrok](https://www.anti-malware.ru/files/styles/adaptive-480/public/images/source/fancy_bear-news.png?itok=jcF8JHLv×tamp=1766255143)