Массовая отправка содержащих ссылку на загрузку вредоносной программы СМС-сообщений становится все более популярным методом распространения современных Android-угроз. Подобный механизм доставки троянцев на мобильные устройства киберпреступники применяют не только при организации спам-рассылок, но и внедряют в создаваемые ими вредоносные приложения, наделяя их функционалом СМС-червей.

Одна из таких вредоносных программ, обнаруженная специалистами компании «Доктор Веб» в начале ноября, представляет собой опасного бота, способного по команде злоумышленников отправлять СМС, удалять установленные программы и файлы пользователей, красть конфиденциальную информацию, атаковать веб-сайты и выполнять на зараженном устройстве множество других нежелательных действий, сообщает news.drweb.com.

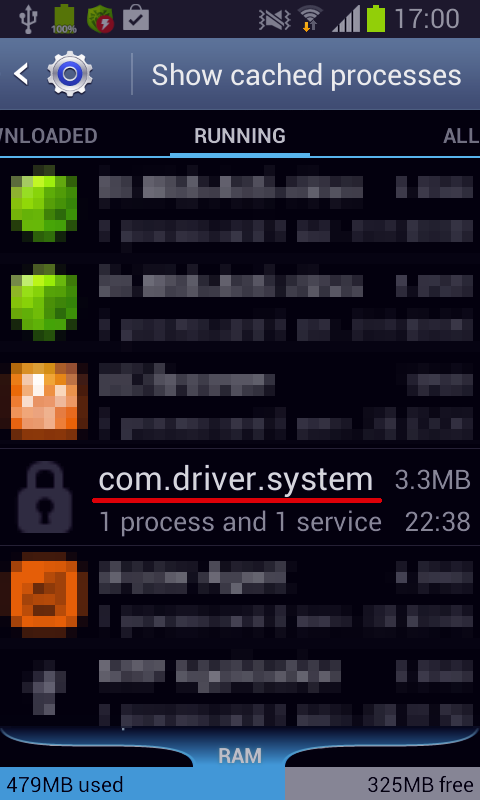

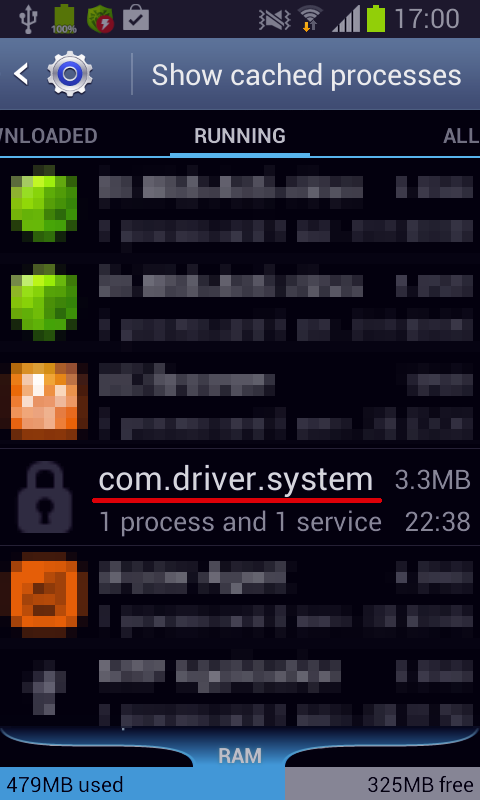

Внесенная в вирусную базу Dr.Web под именем Android.Wormle.1.origin, новая Android-угроза представляет собой многофункционального бота, обладающего широкими возможностями. После установки троянец не создает ярлык на главном экране операционной системы и функционирует на зараженном устройстве в качестве системного сервиса с именем com.driver.system.

Android.Wormle.1.origin устанавливает соединение с командным центром, после чего ожидает поступления дальнейших указаний злоумышленников. Примечательно, что управление ботом может выполняться киберпреступниками как напрямую с контролирующего сервера, так и при помощи протокола Google Cloud Messaging – сервиса, позволяющего разработчикам поддерживать связь со своими приложениями при наличии на целевом устройстве активной учетной записи Google.

Данный троянец обладает чрезвычайно обширным функционалом. В частности, бот способен выполнить следующие действия:

- отправить СМС-сообщение с заданным текстом на один или несколько номеров, указанных в команде;

- разослать СМС-сообщение c заданным текстом по всем номерам из телефонной книги;

- занести в черный список определенный телефонный номер, чтобы заблокировать поступающие с него СМС-сообщения, а также звонки;

- выполнить USSD-запрос (номер, с которого планируется получить ответ на произведенный запрос, заносится в черный список в соответствии с отданной командой – это сделано для того, чтобы заблокировать получение пользователем ответных сообщений);

- переслать на управляющий сервер информацию обо всех полученных СМС-сообщениях, а также совершенных звонках;

- включить диктофонную запись, либо остановить ее, если запись уже ведется;

- получить информацию об учетных записях, привязанных к зараженному устройству;

- получить информацию обо всех установленных приложениях;

- получить информацию о списке контактов;

- получить информацию о мобильном операторе;

- получить информацию об установленной версии ОС;

- получить информацию о стране, в которой зарегистрирована SIM-карта;

- получить информацию о телефонном номере жертвы;

- удалить указанное в команде приложение (для этого троянец демонстрирует специально сформированное диалоговое окно, призванное заставить пользователя выполнить удаление);

- получить информацию о хранящихся на карте памяти файлах и каталогах;

- загрузить на управляющий сервер zip-архив, содержащий указанный в команде файл или каталог;

- удалить заданный файл или каталог;

- удалить все хранящиеся на устройстве СМС-сообщения;

- выполнить DDoS-атаку на указанный в команде веб-ресурс;

- установить связь с управляющим сервером, используя специальные параметры;

- изменить адрес управляющего сервера;

- очистить черный список номеров.

Таким образом, Android.Wormle.1.origin позволяет киберпреступникам решать самые разные задачи, начиная с рассылки платных СМС-сообщений и кражи конфиденциальных данных и заканчивая организацией DDoS-атак на различные веб-сайты. Кроме того, функционал вредоносной программы позволяет злоумышленникам получить доступ к банковским счетам пользователей, поэтому данный бот может использоваться и в качестве банковского троянца, что расширяет сферу его применения.

Android.Wormle.1.origin реализует функционал СМС-червя, распространяясь среди владельцев Android-устройств при помощи СМС-сообщений, содержащих ссылку на загрузку копии вредоносной программы. Например, такие сообщения могут иметь следующий вид:

«Я тебя люблю http://[]app.ru/*number*», где «number» – номер получателя СМС.

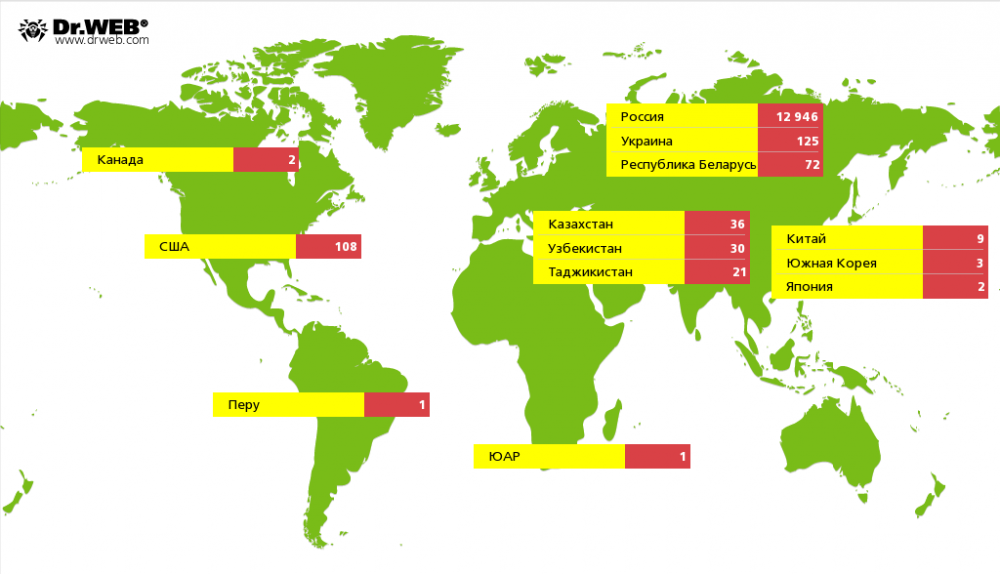

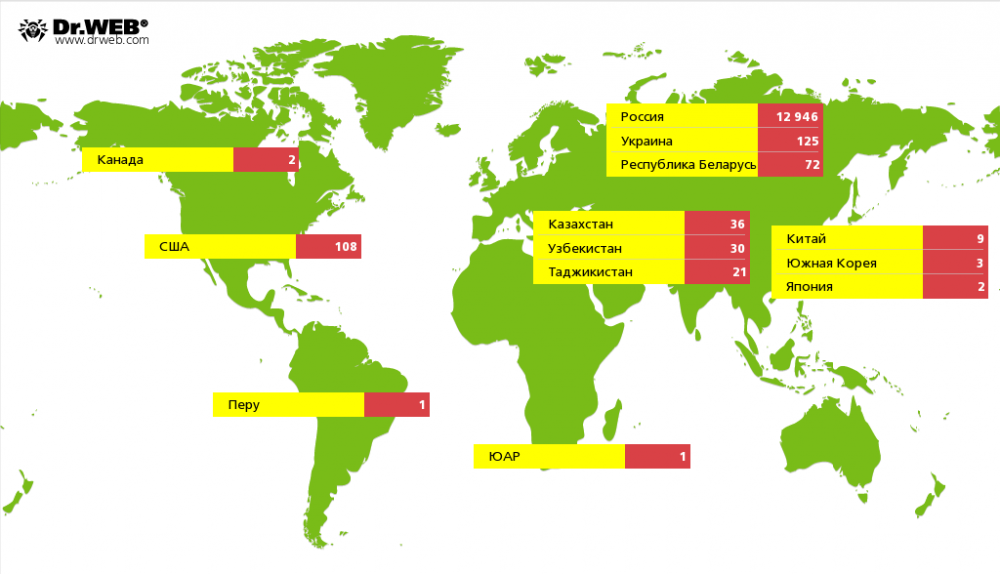

Подобные сообщения рассылаются по всем телефонным номерам из книги контактов пользователей, поэтому за короткий промежуток времени Android.Wormle.1.origin способен заразить большое число мобильных устройств, значительно увеличив размер созданной киберпреступниками бот-сети. Полученная специалистами компании «Доктор Веб» статистика показывает, что на данный момент вредоносная программа успела инфицировать более 14 000 Android-смартфонов и планшетов, принадлежащих пользователям из более чем 20 стран. Наибольшее число – 12 946 (или 91,49%) инфицированных троянцем мобильных устройств находится в России, далее с заметным отставанием следуют устройства из Украины (0,88%), США (0,76%), Беларуси (0,51%), Казахстана (0,25%), Узбекистана (0,21%), а также Таджикистана (0,15%). Географическое распределение созданного Android.Wormle.1.origin «мобильного» ботнета представлено на следующей иллюстрации: