Корпорация Symantec сообщает об обнаружении ряда кибератак, нацеленных на предприятия оборонной и авиационно-космической промышленности. Злоумышленники заманивали жертв письмом с вредоносным содержимым, используя в качестве приманки отчет о перспективах развития оборонной и авиационно-космической индустрии.

Несколько недель назад эксперты Symantec стали свидетелями кибератак с применением направленного фишинга, направленных на организации авиационно-космической и оборонной промышленности. СпециалистамиSymantec было выявлено, по меньшей мере, 12 различных организаций, попавших под удар. Среди них оказались компании, связанные с авиацией и управлением воздушным движением, а также выполняющие государственные заказы, в том числе оборонные.

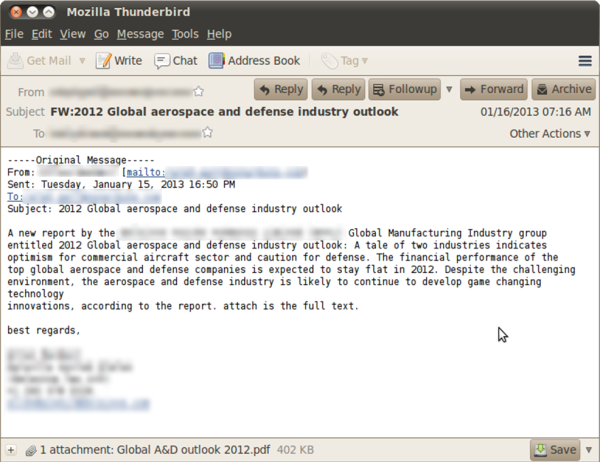

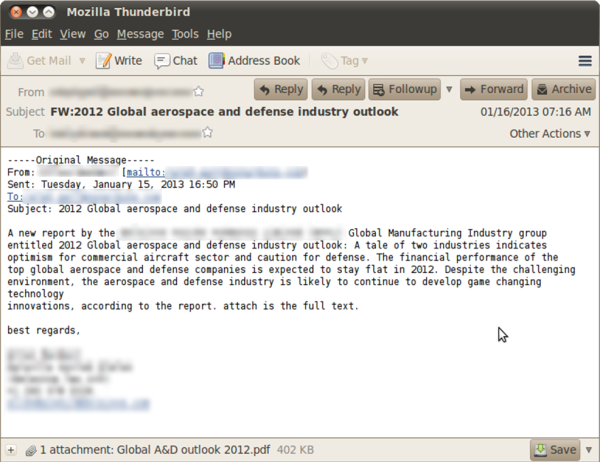

Рисунок. 1. Электронное письмо, используемое в данной фишинговой кампании

В качестве жертв злоумышленники выбирали значимых лиц: топ-менеджеров, директоров и вице-президентов. Содержание всех электронных писем было идентичным. В качестве приманки злоумышленники использовали опубликованный в 2012 году отчет, касающийся перспектив оборонной и авиационно-космической индустрии. Злоумышленники попытались создать впечатление, что это письмо было отправлено компанией, которая первоначально его составила. К тому же письмо было написано таким образом, чтобы казалось, что оно пришло от сотрудника компании, либо от специалиста, занятого в одной из указанных отраслей.

Когда жертва открывала прикрепленный к письму вредоносный pdf-файл, срабатывал эксплойт, пытавшийся использовать уязвимость ‘SWF’ File Remote Memory Corruption Vulnerability (CVE-2011-0611). Если попытка оказывалась удачной, в систему загружались вредоносные файлы, а также «чистый» pdf-файл с целью усыпить бдительность пользователя.

Рисунок. 2. Пользователю открывается «чистый» PDF-файл

Используемый в качестве приманки pdf-файл представляет собой обзор перспектив отрасли, однако злоумышленники слегка изменили оригинал, убрав некоторые брендинговые элементы.

Помимо записи «чистого» PDF-файла, в систему устанавливалась вредоносная версия файла svchost.exe, который затем размещал в папке Windows вредоносную версию библиотеки ntshrui.dll. Угроза использует технику проникновения через механизм поиска DLL (ntshrui.dll не защищён средствами операционной системы, как известный dll-файл). Когда файл svchost.exe запускает explorer.exe, то последний подгружает вредоносный файл ntshrui.dll из папки Windows вместо легитимного, расположенного в системной папке Windows. Продукты Symantec определяют вредоносные файлы svchost.exe и ntshrui.dll как Backdoor.Barkiofork.

Изученная версия Backdoor.Barikiofork обладает следующей функциональностью:

- Производит переучёт дисков;

- Связывается со своим сервером управления через osamu.update.ikwb.com;

- Похищает системную информацию;

- Скачивает и устанавливает свои обновления.

Эта кампания нацеленного фишинга продолжает демонстрировать изощренность и высокий уровень подготовки злоумышленников при проведении атак с целью хищения информации, и особенно использование приемов социальной инженерии, наиболее эффективно воздействующих на жертву.