С 2006 года исследователи в области безопасности отслеживали развитие новой технологии, используемой киберпреступниками для скрытия вредоносного трафика за сложной сетью прокси. Этот метод получил название fast-flux, и на сегодняшний момент тысячи компьютеров пострадали от фишинга или вредоносных программ благодаря именно этой технологии. Сейчас fast-flux является неотъемлемой частью киберкриминалистической деятельности.

Введение

Когда вы запрашиваете полное доменное имя, например www.anti-malware.ru, вы справедливо ожидаете получить ответ от соответствующих серверов. Сеть fast-flux предоставляет большое количество IP-адресов для подходящего полного доменного имени. С помощью циклического развертывания, используя TTL, IP-адреса быстро меняются и подбираются из списка.

Познакомимся с Round Robin DNS: это метод, используемый для распределения и балансировки нагрузки, который позволяет различным пользователям, подключающимся к одному домену, получать ответ с разных серверов. Предположим, что user1 подключается к Google, он получит ответ от google-server1. Затем подключается user2 и получает ответ от google-server2 и так далее.

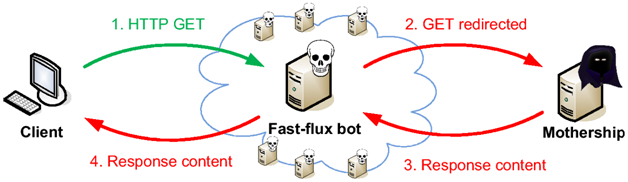

Рисунок 1. Схема работы сети fast-flux

Каждый раз, когда хост отвечает на запрос, его IP-адрес находится в нижней части списка, поэтому в верхней части всегда будет менее загруженный хост. Когда мы говорим об атаках fast-flux, хосты представляют собой зараженные компьютеры, поэтому создается зомби-сеть, чтобы обеспечить прокси-сеть для вредоносной службы. Можно отличить одиночный fast-flux от двойного.

Одиночные сети flux

Предположим, зараженный компьютер запрашивает доверенный домен www.anti-malware.ru, но его трафик перенаправляется в зомби-сеть и, наконец, на так называемый Mothership (конечный вредоносный сервер). Эта зомби-сеть в основном состоит из зараженных домашних компьютеров.

Перенаправление реализуется хостом, называемым flux-агент. DNS-записи этого агента обновляются каждые 3-10 минут, поэтому даже если узел закрыт, другие узлы готовы занять свое место за очень короткое время. Через эту сеть доступны не только службы DNS и HTTP, но также и IMAP, SMTP и POP.

Двойные сети flux

Это более сложный тип fast-flux, поскольку как запись DNS A, так и запись NS изменяются с помощью метода Round Robin. DNS A возвращает 32-битный IPv4, обычно используемый для привязки хоста к его IP-адресу, в то время как запись DNS NS устанавливает, что определенный сервер должен иметь дело с определенной зоной DNS. Это значит, что при атаке вида double flux, не только хосты меняют свои IP-адреса как часть единого DNS-имени, но и вся зона DNS, что делает практически невозможным понимание того, где находится источник атаки.

В то время как в традиционных бот-сетях, базирующихся на серверах IRC, было достаточно найти центральный IRC-сервер, чтобы уничтожить всю вредоносную систему, в случае с сетью fast-flux необходимо нейтрализовать тысячи хостов, расположенных во многих разных странах мира.

Известные атаки fast-flux

Storm Worm

Storm Worm — бэкдор, распространяемый в 2007 году, был ориентирован на системы Microsoft, в основном на домашние компьютеры. Распространялась эта вредоносная программа через спам, а несколько месяцев после начала своей деятельности стала составлять 8% всех вредоносных программ в мире.

Storm Worm был скрыт зомби-сетью, которая действовала как сеть peer to peer. Было также трудно понять реальный размер сети, потому что каждый хост, подключенный к 30 другим компьютерам, имел не полный список.

Samy

Samy был XSS-червем, стал известен как самый быстро распространяющийся червь в истории вредоносных программ. Он был создан для распространения через социальную сеть MySpace неким Сэми Камкаром (Samy Kamkar). Samy появился в 2005 году и заразил более миллиона пользователей за 20 часов. Вирус не был особо опасен, каждый зараженный пользователь отправлял заявку в друзья к Сэми Камкару и сообщение, которое гласило «Но прежде всего Сэми мой герой» (But most of all, samy is my hero). Деятельность этого вредоноса показала уязвимость социальной сети MySpace.

Рисунок 2. Сообщение Samy

Выводы

Для эксперта-киберпреступника относительно легко создать сеть fast-flux, гораздо труднее проследить эту инфраструктуру и нейтрализовать всю систему. Исследователям придется иметь дело с тысячами зараженных узлов, непониманием того, насколько велика вредоносная сеть, IP-адресами, меняющиеся случайным образом каждые пять минут, различными законодательствами разных стран, которые не всегда будут сотрудничать.

Тем не менее есть способ, позволяющий обнаружить конечный вредоносный сервер. Заключается он в отправке пробных пакетов и отслеживании их пути.

Для злоумышленников же это отличная технология, применение которой найдется в фишинге, рассылке спама и распространении вредоносных программ.