Об атаках с использованием вредоносной рекламы (malvertising) сейчас много пишут в США по политическим мотивам. Однако в основе здесь лежат серьёзные технические угрозы, с которыми надо уметь эффективно бороться. Расскажем о том, что делается для этого.

- Введение

- Как устроена malvertising-атака

- Как киберпреступники проникают в поисковые сервисы?

- Средства преодоления системы защиты

- «Мобильный» поворот

- Необходимость блокировки вредоносной рекламы

- Американский опыт защиты госучреждений от вредоносной рекламы

- Выводы

Введение

Совсем недавно у нас были опубликованы результаты исследования от компании Malwarebytes, посвящённого анализу текущей malvertising-активности. Malvertising — это особый вид распространения угроз через интернет, когда вредоносные программы доставляются на машины пользователей через рекламные сообщения. Иначе говоря, реклама работает как транспорт, помогая передавать вредоносные ссылки через сайты, которые пользователь считает заслуживающими доверия и имеющими проверенную репутацию.

Исследователи из Malwarebytes подробно разобрали в своём докладе причины, которые приводят к появлению опасных ссылок в браузерах пользователей: запросы к поисковым системам, с помощью которых злоумышленники наиболее часто «ловят» своих жертв, вредоносные приложения, используемые для заражения ПК. Однако в исследовании лишь вскользь затронуты вопросы о том, как именно происходит заражение и какими приёмами и программными средствами пользователи могли бы снизить риск. Об этом пойдёт речь далее.

Как устроена malvertising-атака

Секрет успешности таких атак состоит в том, что пользователь сам выбирает, какую именно ссылку ему загрузить. Для того чтобы реализовать этот сценарий, злоумышленникам необходимо попасть в соответствующую поисковую фокус-группу, которая интересна пользователям. Увлечённые своими интересами, будущие жертвы загружают вредоносный контент по собственной инициативе, не видя в этом угрозы.

Чтобы добиться поставленной цели, необходимо успешно преодолеть периметр защиты. Пользователь, не получив никаких сигналов об угрозе, снижает бдительность. Поэтому загрузка вредоносного кода происходит не сразу, а на втором этапе, когда человек уже расслабился психологически.

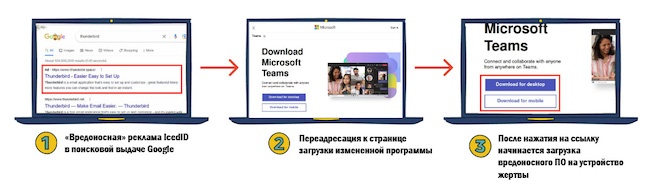

Рисунок 1. Процесс заражения трояном IcedID через вредоносную рекламу

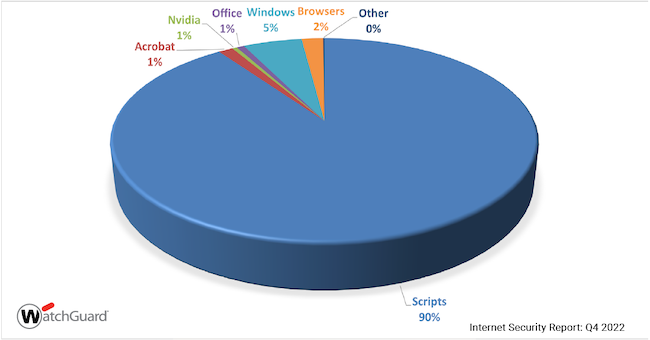

Для реализации malvertising-атак используют прежде всего скрипты и макросы. В частности, злоумышленники оттачивали свои приёмы ещё на макросах Microsoft Word. Изначально те были задуманы как инструменты для наращивания производительности, но киберпреступники научились делать в них свои «инъекции». Во многом из-за этого Microsoft полностью отказалась от развития и продвижения этой мощной функциональности, но избавиться от аналогичных скриптовых механизмов в интернете оказалось невозможно. Поэтому malvertising-атаки стали настолько распространёнными в наши дни.

Рисунок 2. Скриптовые атаки стали самыми популярными у злоумышленников (IV кв. 2022 г., WatchGuard)

Рассмотрим в качестве примера кибератаку с внедрением шифровальщика BlackCat (также известен как ALPHV), значительная активность которого наблюдается с июня этого года. Мы уже описывали её. Сейчас расскажем более подробно, как происходит внедрение вредоносного объекта.

Злоумышленники, стоящие за BlackCat, используют классический способ эксплуатации вредоносной рекламы: создают клонированные веб-страницы, где предлагается загрузить популярное приложение — в данном случае файловый менеджер WinSCP.

Цепочка заражения начинается с того момента, когда пользователь загружает ISO-файл с подставного сайта и производит установку. Помимо легитимной версии Python 3.10 в операционной системе появляется ещё и троянская версия, которая подключается к Cobalt Strike. Далее атака развивается с использованием этого мощного инструмента, которым любят пользоваться хакеры. Злоумышленники могут собирать информацию об установленной ОС, копировать пользовательские данные, отыскивать файлы, каталоги и службы со слабыми настройками контроля доступа.

Используя PsExec, BitsAdmin и curl, злоумышленники загружают дополнительные инструменты. Они также могут добиться повышения привилегий для выполнения вредоносного кода. Так, были случаи, когда с помощью скрипта KillAV BAT отключались или обходились антивирусные программы, установленные в системе.

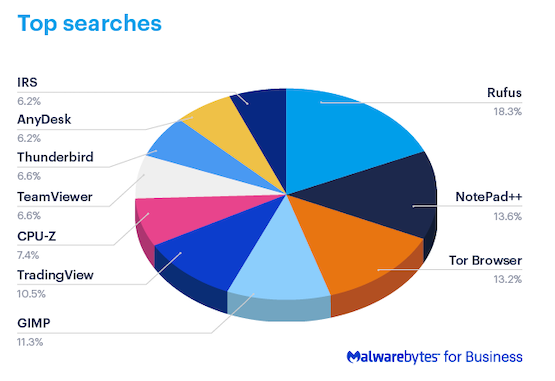

Рисунок 3. Наиболее популярные в поисковых запросах приложения, подверженные malvertising-атакам

Как киберпреступники проникают в поисковые сервисы?

Для того чтобы разместить рекламное объявление в поисковой выдаче, достаточно внести плату и пройти предварительную проверку. О том, насколько трудно реализовать эту процедуру, можно судить по конкретным примерам.

Так, в ноябре 2022 года стало известно, что киберпреступникам удалось приобрести право на трансляцию онлайн-рекламы популярного графического редактора GIMP в поисковой выдаче Google. Её могли видеть многие и в России, когда искали замену Photoshop — продукту компании Adobe, ушедшей из России. Вредоносная реклама содержала ссылку на подлинный ресурс gimp.org, однако за счёт внутренних манипуляций выполнялась переадресация не на официальный сайт, а на поддельный. С него происходило заражение трояном Vidar.

Ответом на эту атаку со стороны официальных служб США стал выпуск рекомендаций от ФБР. Они указывали на необходимость установки специальных программ — блокировщиков рекламы. Выбрать нужную утилиту предлагалось из подборки, предложенной изданием Tom’s Guide.

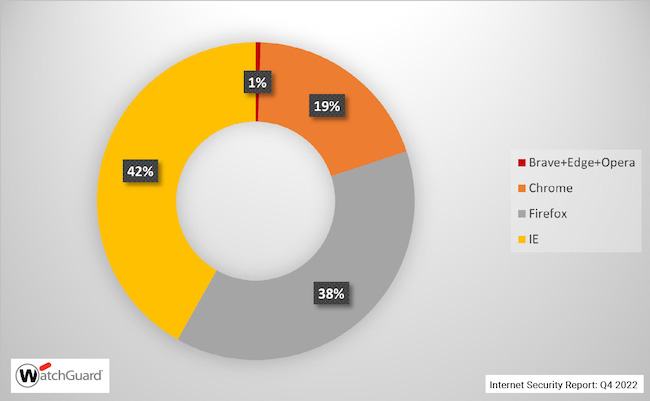

Компания WatchGuard провела в то же время анализ статистики по вредоносным атакам. Его целью было выявить наиболее часто используемые для malvertising-атак браузеры. Полученная статистика была ограниченной, потому что рассматривались только наиболее популярные браузеры, но тем не менее позволила отразить «вкусы» злоумышленников.

Рисунок 4. Наиболее активно атакуемые через вредоносную рекламу браузеры (IV кв. 2022 г., WatchGuard)

В своих рекомендациях ФБР советовало пользователям не нажимать на ссылки, а копировать их в адресную строку и проверять сначала, куда они ведут. Оценить эффективность такого метода защиты трудно, но сократить риски это позволяет.

Отмечалось, что остаются трудности с выявлением malvertising-кода с помощью антивирусных средств. Это объяснялось прежде всего тем, что, по данным WatchGuard, 93 % вредоносных программ прячутся сейчас за шифрованием. Как сообщает исследовательская лаборатория Threat Lab, большинство вредоносных программ скрываются за завесой шифрования SSL / TLS, которое используется для защищённого подключения к интернет-ресурсам. По этой причине частотность скрытного проникновения вредоносного кода постоянно растёт.

Средства преодоления системы защиты

Очевидно, что если нужно проводить malvertising-атаки адресно для заранее отобранной категории жертв, то должен существовать специальный механизм такого отбора. Практика показывает, что он действительно существует и используется.

Злоумышленники применяют различные приёмы для обмана. Они стараются оставаться незамеченными как можно дольше, а при выборе способа трансляции онлайн-рекламы практикуют метод маскировки. Речь идёт о специальной настройке контента в зависимости от интересов и вкусов пользователя. Этот же метод используется для успешного прохождения проверки в системе управления рекламными сетями на этапе верификации.

По сути, требуется определённый триггер, который будет срабатывать на пользователей нужного типа и в то же время скрывать присутствие вредоносного кода, если проводится проверка. Для этого используются параметры, которые выдаёт любой браузер: данные геолокации (страна, город), название браузера (Chrome, Firefox, поисковый робот и т. п.), IP-адрес (частный, корпоративный, VPN), текущее время суток (рабочее время, выходные). Если любой из этих параметров не соответствует целям атаки, то скрипт выдаёт безобидную страницу-приманку. Она не является вредоносной и не вызывает подозрений.

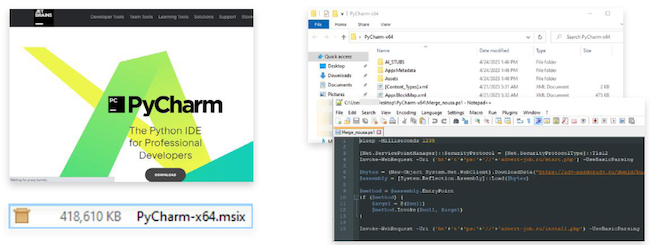

Для защиты от обнаружения вредоносного кода через антивирусные средства злоумышленники иногда используют ограничения в логике программных продуктов. Например, многие антивирусы откладывают сканирование больших файлов (обычно — крупнее 100 МБ).

На рисунке показан скриншот поддельного веб-сайта, с которого предлагалось загрузить файл PyCharm для Python. Размер объекта превышает 400 МБ. Справа показано содержимое этого файла, которое явно выдаёт управляющий вредоносный сценарий для PowerShell. Он будет выполняться в фоновом режиме и извлекать вредоносный код.

Рисунок 5. Malvertising-код может передаваться через большие по размеру файлы

«Мобильный» поворот

В апреле 2021 года популярное издание Ars Technica опубликовало материал, который вызвал немало вопросов среди экспертов. Сообщалось, что за 2020 год было зарегистрировано распространение вредоносных ссылок через более чем 120 взломанных рекламных серверов. Количество просмотров вредоносной рекламы исчислялось сотнями миллионов.

Самым вызывающим оказалось то, что за всем этим «безобразием» стояла всего одна группировка — Tag Barnakle; мы сообщали об этом в нашей ленте новостей.

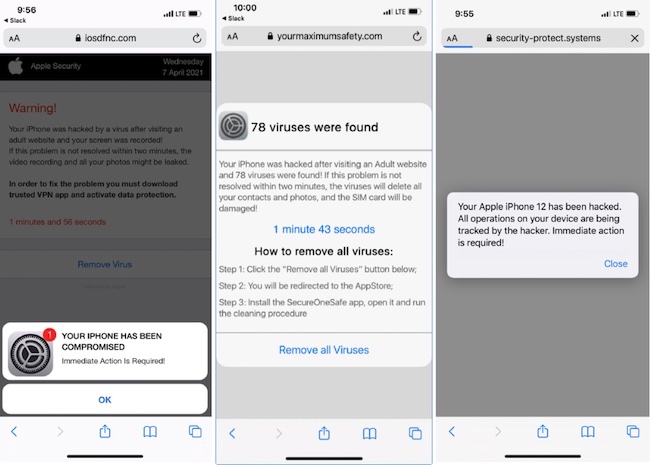

Главными жертвами атак стали пользователи мобильных устройств на iOS и Android. Это указывало на то, что malvertising-атаки перекочевали на мобильные платформы. Поскольку те защищены антивирусными средствами не так плотно, как настольные системы, это вызвало шок у многих.

Рисунок 6. Фальшивая проверка мобильного телефона на вирусы. Источник: Ars Technica

Необходимость блокировки вредоносной рекламы

Очевидно, что самый надёжный заслон на пути malvertising-атак могут поставить сами поисковые сети. Но количество объявлений очень велико, а убрать рекламу как таковую невозможно: многие участники интернет-рынка существуют прежде всего за счёт отчислений от неё. Поэтому сами владельцы интернет-ресурсов не готовы к такому способу борьбы. Они не могут отказаться от рекламы.

Другой способ — это использование на устройствах пользователей или в корпоративной сети специальных программных средств — блокировщиков рекламы. Но и на этом пути встречается немало трудностей. В частности, иногда рекламные блоки так тесно встроены в код страницы, что без них сайт начинает работать с перебоями. К тому же владельцы интернет-ресурсов порой сами мешают пользователям с блокировщиками рекламы пользоваться их сайтами, так как не хотят терять доходы.

Американский опыт защиты госучреждений от вредоносной рекламы

Участившиеся инциденты вынудили Федеральное агентство по кибербезопасности и защите инфраструктуры США (Cybersecurity and Infrastructure Security Agency, CISA) предложить в начале 2021 года всем тамошним госучреждениям установить блокировщики рекламы. В то же время в CISA сразу предупредили: использование блокировщиков не станет панацеей и не сможет полностью защитить от проникновения вредоносной рекламы. Причина на поверхности: «некоторые расширения браузера принимают плату от рекламодателей, которая гарантирует им, что их реклама не будет заблокирована».

Ведомство также предложило ввести отраслевые стандарты по использованию веб-браузеров, чтобы упростить задачу выявления и отражения malvertising-атак. «Наличие в обращении нескольких веб-браузеров и различных версий даёт злоумышленникам больше возможностей для атаки», — заявили в агентстве. Было выпущено и руководство по защите конечных точек в госучреждениях США, основанное на том же подходе, который ещё в 2018 году ввело для своих подразделений Агентство по национальной безопасности (АНБ).

Кроме того, CISA предложило государственным департаментам рассмотреть вопрос об изоляции устанавливаемых в госучреждениях веб-браузеров от основной операционной среды. Детали этого предложения не разглашаются, но речь идёт, видимо, о запуске веб-браузеров в «песочницах». Именно так уже давно делают в минобороны США. Подобные решения рассматриваются как дорогостоящие, поскольку повышают затраты на эксплуатацию и поддержку, но в то же время они позволяют, по мнению CISA, снизить затраты на реагирование и восстановление.

Наконец, CISA предлагает широко использовать технологии системы доменных имён, которые могут усилить защиту от проникновения вредоносной рекламы.

Отвечая на запрос сенатора Рона Уайдена, представляющего в парламенте штат Орегон, в Пентагоне заявили, что министерство обороны США использует несколько методов борьбы с рекламой. Во-первых, они применяют традиционные блокировщики рекламы как основные средства защиты. Кроме того, Агентство оборонных информационных систем (Defense Information Systems Agency, DISA) развернуло у себя средства фильтрации веб-контента для предотвращения проникновения вредоносных программ через онлайн-рекламу и для нейтрализации угроз сбора данных. Для блокировки «плохого» трафика в узловых точках доступа к интернету DISA применяет инструменты SHARKSEER, разработанные в АНБ. Они позволяют выявлять угрозы с помощью искусственного интеллекта.

Находит применение также облачная изоляция от интернета (Cloud Based Internet Isolation, CBII). Она помогает предотвращать проникновение трафика извне, включая рекламу. Благодаря ей госслужащие могут посещать негосударственные сайты без риска заражения.

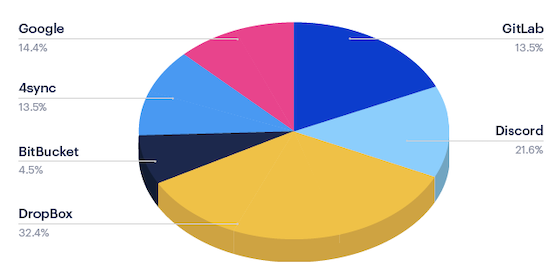

Рисунок 7. Наиболее популярные для заражения вредоносной рекламой программные платформы

Выводы

Malvertising-методы широко используются для доставки вредоносных программ. Наиболее часто злоумышленники пытаются установить такие средства, как AuroraStealer, IcedID, Meta Stealer, RedLine Stealer и Vidar. Они загружаются под видом полезных программ, таких как Adobe Reader, GIMP, Microsoft Teams, OBS Studio, Slack или Thunderbird. Самый «активный» переносчик вредоносной рекламы — Google Ads.

Знание об этих угрозах помогает снизить эффективность таких атак. Но для действенной защиты следует применять различные технические средства.