Рост кибератак на коммерческие и госструктуры заставляет всерьёз обратить внимание на профили хакерских группировок. Знание их методов, целей и заказчиков позволяет выстроить эффективную защиту, чтобы не стать жертвой злоумышленников.

- Введение

- Как определяют профили группировок: методология

- Как знание профилей помогает защититься

- Кибергруппировки: основные профили

- Как действуют группировки: методы и тактики

- Кого и почему атакуют группировки

- Кто стоит за группировками: мотивация и спонсоры

- Эволюция группировок

- Кейсы известных группировок

- Выводы

Введение

Рост активности кибергруппировок за последние годы приобрёл глобальный характер. Наряду с общемировым ростом усиливается целенаправленное давление на российский бизнес: только за первое полугодие число атак выросло в 2,5 раза по сравнению с аналогичным периодом прошлого года.

Киберпреступность перестала быть набором случайных взломов и превратилась в системную работу профессиональных сообществ. Группы действуют как виртуальные ОПГ, но с общемировым охватом и глубокой специализацией. Как устроены хакерские структуры? Кто за ними стоит, каковы их мотивы, цели и методы? Ответы на эти вопросы дают ключ к выстраиванию адекватной защиты.

Глобальные векторы атак включают вымогательство, фишинг и компрометацию цепочек поставок.

Как определяют профили группировок: методология

Аналитики кибербезопасности годами отрабатывали методику идентификации хакерских групп. Злоумышленники не оставляют визиток на заражённых серверах. Приходится собирать улики по крупицам, как на месте реального преступления.

Основные источники данных:

- OSINT-разведка (данные из открытых источников);

- информация из SOC-центров;

- корреляции в SIEM-системах;

- платформы Threat Intelligence (TI, киберразведка).

Безопасники сравнивают инциденты по сотням параметров: от кода вредоносной программы до времени активности оператора. Фреймворк MITRE ATT&CK используется как стандарт для описания тактик злоумышленников.

Профиль группировки формируют из 5 компонентов:

- мотивация: деньги, шпионаж, идеология;

- цели: отрасли, география;

- методы: TTPs (тактики, техники, процедуры);

- организация: иерархия, распределение ролей;

- инфраструктура: серверы, домены, инструменты.

Криминалистика цифровых следов работает аналогично традиционной. У каждой группы есть почерк. Например, корейская группировка Kimsuky известна привычкой регистрировать домены, похожие на легитимные исследовательские институты.

В российской практике характерным почерком для ряда атакующих групп стали массовые атаки на учётные записи ИТ-администраторов: по данным за 2024 год, 35 % критичных инцидентов в российских компаниях начались с компрометации их паролей.

Одни группы предпочитают конкретные семейства вредоносных программ, другие выбирают определённые уязвимости для первоначального доступа, третьи годами используют одни и те же C2-серверы.

Как знание профилей помогает защититься

Понимание профиля атакующего позволяет перейти от хаотичных действий к системной работе с угрозами. Уязвимости закрываются не случайным образом и не в соответствии с написанной много лет назад методичкой, а на основе анализа реальных рисков для отрасли и региона.

Применение в Threat Hunting

В Threat Hunting (активном поиске угроз) знание профиля определяет вектор поиска. Вместо того чтобы искать неизвестно что, охотники за угрозами ищут конкретные TTPs.

Например, если в регионе активна группа Lazarus, сотрудники ИБ-отделов проверяют системы на признаки использования их фирменных загрузчиков. Ищут конкретные команды в логах PowerShell, известные payloads (коды или скрипты) в памяти, сетевые маркеры.

Настройка SIEM и корреляций

В SIEM (Security Information and Event Management, системе управления событиями информационной безопасности) настраивают корреляции — создают правила для автоматического выявления связанных событий.

Зная, что группировка TA505 начинает атаки с фишинговых писем определённого формата, можно создать правило для их автоматического обнаружения. Паттерны макросов в документах, специфические заголовки писем, домены-имитаторы — всё это становится триггером для предупреждения.

Управление уязвимостями

Агентство по кибербезопасности и защите инфраструктуры США (Cybersecurity and Infrastructure Security Agency, CISA) ведёт каталог активно эксплуатируемых уязвимостей KEV (Known Exploited Vulnerabilities). Попадание в этот список означает, что угроза подтверждена реальными атаками.

Например, группировка BlackCat использовала уязвимость CVE-2023-27350 в системе PaperCut для проникновения — CISA добавила эту уязвимость в свой каталог KEV.

Федеральные агентства США обязаны немедленно устранять слабые звенья в коде. Такой подход помогает сосредоточить усилия на тех уязвимостях, которые киберпреступники действительно используют.

В России координация борьбы с уязвимостями и кибератаками во многом возложена на регуляторов финансового сектора. Центральный банк РФ отслеживает и публикует данные о кибератаках, включая статистику по фишингу и социальной инженерии, нацеленным на клиентов финансовых организаций. Банк России также участвует в работе международных структур, таких как Постоянного комитета по оценке уязвимостей (Standing Committee on Assessment of Vulnerabilities, SCAV).

Обучение персонала

Обучение персонала приобретает практическую ценность. Вместо абстрактных лекций о фишинге показывают реальные письма, которые использовали против компаний их же отрасли. Моделируют сценарии атак, основанные на реальных операциях группировок, которые целятся в конкретный сектор экономики.

Кибергруппировки: основные профили

Хакерские группировки неоднородны по своей структуре и целям. Их можно разделить на несколько чётких категорий, каждая из которых имеет уникальную бизнес-модель и операционную дисциплину. Понимание этих различий позволяет предсказать их действия и правильно распределить ресурсы защиты.

Криминальные группировки

Их девиз — «прибыль любой ценой». Работают как обычный бизнес, только незаконный. Имеют отделы разработки, тестирования, техподдержки. Некоторые даже проводят собрания акционеров. Их организационная структура часто повторяет легальные ИТ-компании.

Основные направления: вымогательство (ransomware), банковские атаки, кража платёжных данных, криптоджекинг (несанкционированное использование вычислительных ресурсов для добычи криптовалюты). Используют модель RaaS (Ransomware-as-a-Service) — сдают своё ПО в аренду менее квалифицированным хакерам. Владельцы платформы получают процент от каждого успешного выкупа.

Группировка LockBit 3.0 демонстрирует типичный портрет криминальной организации. Они создали полноценную партнёрскую программу с рекламными баннерами и аффилированными маркетинговыми материалами. Предлагают своим «менеджерам по продажам» до 80 % от выкупа. Имеют строгие правила для аффилиатов — запрещают атаковать страны СНГ, больницы, детские учреждения. Нарушителей блокируют.

Государственно-спонсируемые группы

АРТ (Advanced Persistent Threat) — группы с практически неограниченными ресурсами. Их финансируют государства для решения стратегических задач. Не торопятся, действуют методично. Операции длятся месяцами, иногда годами.

Основные цели: политический и промышленный шпионаж, дестабилизация критической инфраструктуры, кибервойна. Атаки планируют на месяцы и годы вперёд. Бюджеты таких групп исчисляются десятками миллионов долларов. Они могут позволить себе покупку уязвимостей нулевого дня за сотни тысяч долларов.

Пример. Китайская группа APT41 работает по меньшей мере с 2012 года и сочетает государственные интересы с криминальными операциями. Согласно отчёту Mandiant, группа занимается кражей интеллектуальной собственности, в том числе из компаний сектора здравоохранения, и параллельно проводит масштабные финансово мотивированные атаки на игровую индустрию, такие как манипуляция виртуальной валютой и атаки на цепочки поставок. Их операция «Двойной дракон» против игровых студий принесла миллионы долларов от кражи внутриигровой валюты.

Рисунок 1. Направления атак группы APT41 (источник: The Hacker News)

Хактивисты

Идеология вместо денег. Политические протесты, социальные движения, религиозные конфликты — всё это находит отражение в киберпространстве. Основная мотивация — привлечение внимания, нанесение репутационного ущерба, продвижение идей.

Их методы проще: DDoS-атаки, дефейсы (замены главных страниц сайтов), утечки данных. Но эффективность от этого не меньше: один удачный взлом может серьёзно повлиять на репутацию организации, а утечка переписки руководства — обрушить акции компании.

Группа Anonymous десятилетиями доказывает — рассредоточенное сообщество без чёткой иерархии может быть опасно. Их атаки на правительственные сайты во время протестов вызывают реальные политические последствия. Современные хактивисты типа Squad303 действуют более целеустремлённо — атакуют критическую инфраструктуру стран-противников.

Гибридные модели: криминал + государство

Размытые границы становятся новой нормой. Государственные структуры нанимают криминальные группы для решения задач, в которых не хотят светиться. Киберпреступники получают иммунитет в обмен на услуги. Это взаимовыгодное сотрудничество.

Группировка REvil перед своим исчезновением демонстрировала признаки такой модели. Их атаки на западные компании совпадали по времени с политическими событиями. Эксперты предполагали координацию с государственными органами.

Как действуют группировки: методы и тактики

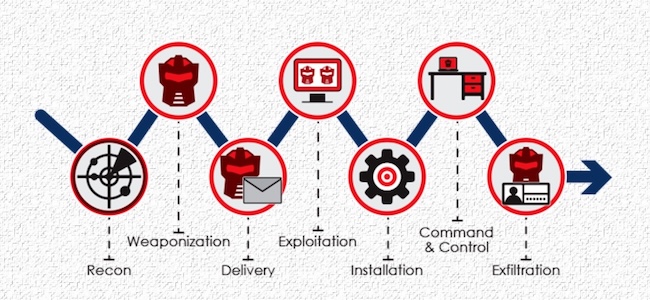

Классические кибератаки — это детально выверенные операции. Каждый этап отработан до автоматизма. Группировки не экономят на инвестициях в разработку и улучшение своих методик.

Атака начинается с разведки. Собирают информацию о цели: сотрудниках, системе, поставщиках, технологиях. Используют профессиональные ресурсы типа LinkedIn или Профессионалы.ру, документы на корпоративном сайте, технические форумы. Простой поиск в интернете даёт 70 % необходимых данных. Группа APT29 для атаки на демократическую партию США создала фиктивный сайт для рекрутинга сотрудников госструктур. Кандидаты сами высылали свои резюме с контактами.

Социальная инженерия — любимое оружие. Фишинговые письма становятся персонализированными. Злоумышленники знают ваше имя, должность, даже последний проект. Письмо от «начальника» с требованием срочно открыть вложение работает лучше любого эксплойта.

В 2020 году были взломаны десятки аккаунтов в одной известной социальной сети. От имени знаменитых людей рассылались сообщения, что отправленный по определённому адресу перевод в биткойнах возвратится в двойном объёме. Выяснилось, что соцсеть была взломана при помощи социальной инженерии: проводилось изучение профилей сотрудников в LinkedIn, выяснялись номера телефонов, и далее от имени «коллег» реальным сотрудникам отправлялась фишинговая ссылка на ресурс, имитирующая страницу входа во внутренние системы соцсети.

Эксплойты — для тех, кто не ведётся на фишинг. Киберпреступники используют уязвимости в публичных сервисах. Веб-серверы, VPN-шлюзы, системы удалённого доступа — всё, что связано с интернетом. CVE-2024-6387 в OpenSSH до сих пор эксплуатируют десятки групп. Китайские APT часто используют уязвимости в системах видеонаблюдения и контроля доступа: они редко патчатся и дают надёжную точку входа.

Установка бэкдора — следующий шаг. После первоначального проникновения злоумышленники закрепляются в системе. Используют легитимные инструменты (Living-off-the-Land), чтобы не вызывать подозрений. PowerShell, WMI, системные утилиты — всё идёт в ход.

Группа Turla применяет сложные методы для обхода защиты, включая использование загрузчиков, которые исполняют вредоносный код исключительно в оперативной памяти, не оставляя файлов на диске. Для сохранения своего присутствия в системе они манипулируют реестром Windows. Кроме того, группа активно отслеживает эффективность своей маскировки, внедряя вредоносные программы, способные красть и анализировать логи антивирусов.

Эскалация привилегий и перемещение по сети. Ищут учётные записи администраторов, критические серверы, базы данных. Современные сети настолько сложны, что сами администраторы не всегда знают все свои активы.

Эксплуатация и вывод данных. Похищенную информацию перекачивают на внешние серверы мелкими порциями. Шифруют канал, маскируют трафик под легитимный. Иногда процесс растягивается на недели.

Зачистка следов или шантаж. Государственные группы стараются скрыть факт взлома. Криминальные, наоборот, громко заявляют о себе требованием выкупа. Ransomware-группы создают специальные сайты, где публикуют данные компаний, отказавшихся платить.

Рисунок 2. Жизненный цикл кибератаки (источник: securitymedia.org)

Кого и почему атакуют группировки

Выбор цели зависит от профиля группировки. Криминалы ищут деньги. Государственные агенты — секреты. Хактивисты — внимание. Но в последние годы границы размываются.

Финансовый сектор остаётся лакомым куском. Банки, платёжные системы, криптобиржи. Высокая доходность операций оправдывает сложность взлома. Группа Carbanak за несколько лет украла более миллиарда долларов из сотни банков по всему миру. Они не взламывали сейфы — меняли алгоритмы перевода денег.

Критическая инфраструктура — электрические сети, водоканалы, транспорт. Атаки на неё имеют максимальный резонанс.

Группировка DarkSide, известная использованием модели Ransomware-as-a-Service, в мае 2021 года атаковала американскую топливную компанию Colonial Pipeline. Это привело к остановке работы крупнейшего нефтепровода США и многодневным перебоям в поставках топлива на восточное побережье. По данным Министерства юстиции США, вымогатели получили выкуп в размере около $2,3 млн в биткоинах, однако большую часть средств властям удалось вернуть.

Рисунок 3. Атака DarkSide на крупнейший в США нефтепровод (источник: National Security Archive)

Промышленные предприятия: кража у них технологий приносит миллиарды. Патенты, чертежи, исследовательские данные. Южнокорейские группы десятилетиями воруют технологии у японских автопроизводителей. Китайская группа APT40 специализируется на судостроительных компаниях: кража проектов новых типов кораблей экономит годы разработок.

ИТ и телекоммуникации стали одной из наиболее атакуемых отраслей в России, поскольку удар по одному провайдеру парализует связь для тысяч его клиентов. По данным 2024 года, на сегмент телеком-компаний пришлось 36 % всех DDoS-атак в стране. В 2025 году атаки стали ещё масштабнее: злоумышленники применяют тактику «ковровых» DDoS-атак, одновременно обрушивая трафик на тысячи IP-адресов провайдера, чтобы превысить пропускную способность каналов.

Яркий пример — атака на провайдера «Орион телеком» в июне 2025 года, которая привела к массовым сбоям для абонентов в нескольких сибирских регионах. Мотивация здесь не финансовая, а политическая и дестабилизирующая: лишить связи целые регионы и нанести максимальный репутационный урон.

Государственные органы: шпионаж, влияние на политику, дестабилизация. Выборы, международные переговоры, военные операции — всё имеет цифровое отражение. В 2024 году зафиксированы атаки на системы электронного голосования в нескольких странах ЕС.

Малый и средний бизнес — жертвы массовых атак. Не потому, что интересны сами по себе, а потому, что плохо защищены. Ransomware-группы работают по принципу конвейера. Автоматизированные сканеры ищут уязвимые RDP-порты по всему интернету. Находят — заражают. Объект не платит выкуп — переходят к следующей жертве.

Кто стоит за группировками: мотивация и спонсоры

За каждым громким взломом стоит чей-то интерес. Иногда это алчность, иногда — политика, часто — и то и другое сразу. Понимание мотивации помогает предсказать следующие цели.

Криминальные синдикаты превратили киберпреступления в высокодоходный бизнес. Группировка Conti заработала на выкупах миллионы. Их инфраструктура включала кадровую службу, отдел контроля качества, даже психологов для переговоров с жертвами. Лидеры группы жили в роскошных виллах в Дубае, сдавали в аренду яхты, инвестировали в легальный бизнес.

Государственные спонсоры. Каждая страна имеет свои приоритеты. Одни фокусируются на технологическом шпионаже, другие — на политическом влиянии, третьи — на сборе валюты для правительства.

Идеологические спонсоры: от политических партий до террористических организаций. Группа Syrian Electronic Army поддерживала режим Асада во время гражданской войны: их хакеры атаковали западные СМИ, публикуя пропагандистские материалы. Современные ультраправые группировки типа The Dark Overlord совмещают идеологию с вымогательством — атакуют организации, которые не разделяют их взгляды.

Частные заказчики — конкуренты, недовольные сотрудники, корпоративные шпионы. Самый сложный для обнаружения тип спонсоров. Их атаки маскируют под обычный криминал.

В 2024 году крупнейший фармацевтический дистрибьютор Cencora стал жертвой беспрецедентной атаки вымогателей. Злоумышленники похитили конфиденциальные данные из корпоративных ИТ-систем. Компания заплатила кибергруппировке Dark Angels рекордный выкуп в размере $75 миллионов в биткоинах, что стало крупнейшим известным платежом по кибервымогательству в истории. Этот инцидент подчёркивает растущие риски для фармацевтической отрасли, где кибератаки могут угрожать не только финансовой безопасности, но и целостности цепочек поставок жизненно важных лекарств.

Эволюция группировок

Киберпреступность прошла путь от одиночек-энтузиастов до транснациональных корпораций. Эволюция продолжается. Группировки адаптируются к защитным мерам быстрее, чем компании успевают их внедрять. Рассмотрим подробно этапы развития технологий и методов злоумышленников.

RaaS (Ransomware-as-a-Service) — франшизная модель. Разработчики создают вредоносные программы и сдают их в аренду. Партнёры проводят атаки, делят прибыль. Тарифные планы, техподдержка 24/7, гарантии — всё как у легального SaaS. Платформа LockBit предлагала даже страховку — если жертва заплатит выкуп, но данные не расшифруются, они вернут деньги или взломают систему заново.

MaaS (Malware-as-a-Service) — более углублённая специализация. Отдельные команды разрабатывают компоненты: бэкдоры, шифровальщики, инструменты обхода защиты. Другие собирают из них готовые решения. Появились магазины, где можно купить подписку на обновления вредоносного кода, как на антивирус.

Аутсорсинг — группы нанимают фрилансеров для конкретных задач. Аутсорсеры создают уникальные инструменты под конкретную цель.

ИИ — пока больше страшилка, чем реальность. Но отдельные элементы уже используются. Генерация фишинговых писем, подделка голосовых сообщений, автоматизация разведки. Через год-два использование нейросетей в хакерских группах будет массовым. Они уже экспериментируют с генерацией глубоких подделок голоса высокопоставленных лиц для социальной инженерии.

Цепочки поставок — новый вид атак. Атака на SolarWinds наглядно показала масштаб последствий компрометации такой схемы: вредоносный код был распространён через легитимное обновление, что затронуло более 18000 организаций, включая правительственные структуры США. Этот вектор остаётся крайне актуальным, что подтверждается продолжающимися масштабными атаками, подобными взлому MOVEit в 2023 году.

Таблица 1. Ключевые векторы атак, которые активно использовались киберпреступниками и APT-группировками в 2025 году

|

Метод / Тактика |

Пример использования / Группировка |

Используемая уязвимость / Вредоносные программы |

Меры защиты |

|

Использование вредоносных программ |

Шифровальщик PE32 атаковал десятки предприятий малого и среднего бизнеса в России в феврале 2025 года. |

Программы-вымогатели (Ransomware), такие как PE32. В 59 % успешных атак на организации использовались вредоносные программы. |

Своевременное обновление ОС и ПО, регулярное резервное копирование, использование EDR-решений. |

|

Социальная инженерия (фишинг) |

Группировка Sticky Werewolf рассылала фишинговые письма с вредоносными вложениями для кражи данных госорганизаций. |

Вредоносные документы Microsoft Office во вложениях писем. На социальную инженерию приходится 50 % всех успешных хакерских атак. |

Обучение сотрудников, проверка отправителей и вложений, использование антифишинговых решений. |

|

Эксплуатация уязвимостей |

Группировка KillNet в августе 2025 года заявила о взломе французского телеком-оператора через уязвимости в сетевом оборудовании. |

CVE-2025-25257 (9.8 CRITICAL) в Fortinet FortiWeb, позволяющая проводить SQL-инъекции. |

Регулярный мониторинг и установка обновлений безопасности, особенно для периметровых систем (VPN, шлюзы). |

|

DDoS-атаки |

Группировка хактивистов NoName057(16) проводила многократные масштабные DDoS-атаки на госучреждения и аэропорты в Европе. |

Использование ботнетов для генерации трафика. Мощность атак достигала 3 Тбит/с, как в случае с «Ростелекомом». |

Услуги DDoS-митигации у провайдера, настройка фильтрации трафика, наличие резервных каналов связи. |

Кейсы известных группировок

Изучение реальных хакерских групп и их операций позволяет перейти от абстрактных категорий к конкретным методам работы. Каждая группа оставляет цифровой отпечаток — уникальную комбинацию инструментов, инфраструктуры и сценариев атак. Эти кейсы показывают, как теория воплощается в практику целевых взломов.

Lazarus Group (Северная Корея)

Работает с 2009 года. Финансируется государством. Основная цель — сбор валюты для страны. Атаковала банки в 30 странах, криптобиржи, кинокомпании. Бюджет группы оценивается в сотни миллионов долларов.

Рисунок 4. Эмблема Lazarus Group (источник: teamwin.in)

Их почерк — многоэтапные операции с тщательной подготовкой. Взлом Sony Pictures в 2014 году начинался с фишингового письма сотруднику от имени коллеги. К 2023 году методы усложнились — используют уязвимости нулевого дня, собственные эксплойты. Для атаки на биржу CoinBene создали фиктивный сайт вакансий и проводили собеседования с сотрудниками, в ходе которых те устанавливали вредоносные программы.

Операция AppleJeus маскировала вредоносный код под легитимное приложение для торговли криптовалютой. Софт имел официальный сайт, техподдержку, даже положительные отзывы на форумах. Жертвы сами устанавливали троян, думая, что это обычная программа для майнинга.

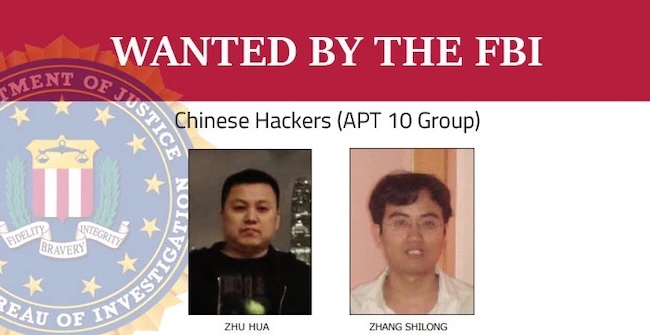

APT10 (Stone Panda, Китай)

Связана с китайскими военными разведывательными службами (PLA Unit 61398). Специализируется на массовом промышленном шпионаже. Жертвы — технологические компании, облачные провайдеры, государственные учреждения. Работают системно и методично через цепочки компрометации.

Рисунок 5. ФБР разыскивает хакеров из группировки APT10 (источник: The Hacker News)

Их тактика — атака на поставщиков услуг. Внедряются в MSP-компании (управляемые сервис-провайдеры), чтобы получить доступ к сотням их клиентов через единую точку входа. Используют модульные бэкдоры типа RedLeaves, которые загружаются только в память, оставляя минимальные следы на диске. Для эксфильтрации данных применяют шифрование трафика через легитимные протоколы HTTPS, маскируя передачу под обычные обновления программного обеспечения.

Операция Cloud Hopper (2017–2018) — эталон их стратегии масштабируемого внедрения. Через взлом 9 крупнейших MSP-провайдеров они получили доступ к конфиденциальным данным более чем 100 компаний в 14 странах, включая военные контракты, патенты и персональные данные сотрудников. Некоторые системы оставались скомпрометированы более двух лет до обнаружения, что позволило похитить терабайты интеллектуальной собственности.

BlackCat/ALPHV

Одна из самых технически продвинутых RaaS-групп нового поколения. Появилась в 2021 году, состоит из бывших участников REvil и DarkSide. Первая группа, переписавшая свой ransomware на язык Rust для кроссплатформенности и лучшего обхода защиты.

Рисунок 6. Эмблема BlackCat/ALPHV (источник: The Hacker News)

Их почерк — двойной и тройной шантаж. Шифруют данные, угрожают их публикацией, а также проводят DDoS-атаки на бизнес-процессы жертвы. В 2023 году провели масштабную атаку на сеть отелей MGM Resorts, полностью парализовав работу казино и систем бронирования. Ущерб оценили в $100 млн.

Группа известна агрессивными методами переговоров и собственным сайтом утечек данных. В 2024 году они получили рекордный выкуп в $22 млн от американской медицинской компании UnitedHealth Group после атаки на её дочернюю компанию Change Healthcare. После получения платежа группа закрыла свой сайт утечек и исчезла из публичного поля. ФБР объявило награду до $10 млн за информацию, которая поможет идентифицировать или найти лидеров группировки.

Выводы

Комплексный подход к пополнению и обновлению информации о хакерских группировках — базовая необходимость. Хакеры сегодня — не разрозненные одиночки, а хорошо организованные структуры с различными инструментами, ресурсами и целями. Понимание их профилей помогает адекватно и своевременно оценивать угрозы и выстраивать против злоумышленников не просто технические барьеры, а устойчивую стратегию для защиты и профилактики атак.

Защита превращается в шахматную партию. Специалисты знают возможные ходы противника и готовят контрмеры. Инвестируют в те системы, которые нарушают привычные сценарии атакующих. Создают многоуровневую оборону, чтобы провал одного уровня не создавал катастрофических последствий.

Кибербезопасность — это не про технологии. Это про людей, которые эти технологии используют против вас. Понимание человеческого фактора за экраном даёт реальное преимущество. Знание того, кто стоит по ту сторону атаки, их мотивов и методов — половина победы.