ГК «Интеллектуальная безопасность» создала технологию роботизации систем класса SGRC — Security Vision a-SGRC (auto-SGRC). Security Vision a-SGRC позволяет автоматизировать / роботизировать функции систем SGRC, ранее выполнявшиеся преимущественно в ручном режиме.

- Введение

- Контроль выполнения нормативных требований по защите информации: автоматизация и роботизация

- Алгоритм практического применения

- Выводы

Введение

Системы класса SGRC (Security Governance, Risk Management and Compliance) предназначены для автоматизации построения комплексной системы управления информационной безопасностью (СУИБ). Тремя основными задачами, которые они решают, являются управление ИБ, обеспечение риск-ориентированного подхода к ИБ и соответствие нормам законодательства.

Зачастую SGRC-системы предполагают проведение значительного объёма ручной работы: заполнение опросников, сбор и ввод данных, перевод информации из одного формата в другой (например, при импорте в SGRC-систему сведений из внутренних ИТ-платформ), чек-листы по соответствию требованиям стандартов. Однако даже тщательно собранная и структурированная информация имеет тенденцию устаревать, причём в области ИТ-систем это может произойти сразу же после сбора данных: сервер может быть автоматически переконфигурирован, IP-адрес может поменяться, ПО — обновиться. Поддержка актуальности собранной в SGRC-системе информации — нетривиальное, а главное, трудоёмкое мероприятие. Кроме того, при проведении внутреннего (корпоративного) или внешнего аудита (например, государственными органами, уполномоченными в области защиты информации) все запрашиваемые данные нужно будет актуализировать в кратчайшие сроки и представить по форме аудиторов. Добавим к этому ещё и необходимость кропотливо настраивать SGRC-платформу для соответствия реалиям компании-заказчика: перевод всех процессов обеспечения ИБ в формат SGRC-системы может быть продолжительным и потребовать привлечения дополнительных ресурсов. Эти траты должны быть обоснованными, а SGRC-система — продуктивной и ежедневно доказывающей свою эффективность.

Но что если мы попробуем автоматизировать / роботизировать перечисленные выше процессы и задачи? Например, будем автоматически собирать данные о новых ИТ-активах и изменениях в старых, выявлять новые устройства и процессы, проверять настройки средств защиты, непрерывно оценивать соответствие фактических политик безопасности применимым требованиям, а также выдавать актуальную информацию при проведении аудитов, автоматически проверяя реальное выполнение требований стандартов? Будет также крайне полезно и даже необходимо совместить данные возможности с функциональностью IRP-систем, в которых мы можем в автоматическом и непрерывном режиме корректировать настройки средств защиты, тем самым не только обрабатывая инциденты ИБ, но и выполняя требования нормативных документов по защите информации. Данная функциональность может быть реализована с нашей технологией auto-SGRC (или, сокращённо, a-SGRC), которая позволяет максимально автоматизировать / роботизировать процессы управления информационной безопасностью, а также добавить в эту схему столь необходимую обратную связь, при помощи которой мы можем автоматически корректировать настройки ИТ-активов и СЗИ. Далее рассмотрим функциональность этого решения подробно.

Контроль выполнения нормативных требований по защите информации: автоматизация и роботизация

Итак, одной из основных целей «классических» SGRC-систем является обеспечение департаментов ИБ инструментами контроля выполнения нормативных требований по защите информации — как внутренних, так и государственных. Для решения этой задачи обычные SGRC-решения предлагают экспортировать данные об ИТ-активах из внутренних систем, далее занести в SGRC-платформу необходимые к выполнению нормы, а затем предполагают ручное проставление оценок выполнения указанных требований. Таким образом, функциональность данных SGRC-систем хоть и предусматривает некоторую долю автоматизации ручного труда и скорое накопление учётных данных, но при этом рутинная нагрузка и бремя ответственности за корректность и актуальность собранных и внесённых данных всё равно ложатся на сотрудников подразделений ИБ. Без роботизации действий возникают большие риски возникновения и распространения ошибок, вызванных человеческим фактором.

Логичным шагом стало наше решение максимально автоматизировать все перечисленные ручные действия, добавив в процесс интерактивности в виде возможности незамедлительно переконфигурировать ИТ-системы и СЗИ в случае, если их настройки перестали соответствовать заранее заданным критериям и параметрам. Ключевым элементом технологии является сопряжение функций автоматизации действий и сценариев реагирования с классическими функциями SGRC, что позволяет обеспечивать автоматические проверки соответствия стандартам, актуальные и фактические данные для расчёта рисков и основных процессов информационной безопасности. Таким образом мы не только полностью автоматизируем процесс обеспечения соответствия нормативным документам, но и повышаем уровень реальной, а не «бумажной» безопасности. Кроме того, существенно экономится время при проведении внутренних проверок и аудитов: необходимые отчёты с актуальными сведениями формируются в пару «кликов». Актуальные данные становятся важной основой не только в ИБ-процессах, но и в сопутствующих ИТ-процессах.

Алгоритм практического применения

Мы предлагаем следующий подход к автоматизации процесса на примере обеспечения соответствия нормативным требованиям по защите информации:

- Создание единого хранилища формализованных и атомизированных требований по обеспечению ИБ: государственные и локальные нормативные акты анализируются на предмет конкретных требований, выполнение которых можно контролировать.

- Непрерывный и осмысленный сбор актуальной технической информации из ИТ-систем (СЗИ, системы инвентаризации, устройства, ИТ-системы) путём подключения к ним напрямую или с помощью выгрузки данных из централизованных хранилищ. Автоматизированный сбор данных позволяет всегда работать только с актуальной и релевантной информацией, полученной из первоисточника. При этом нагрузка на системы не вырастает, проверяется действительный GAP информации.

В настоящий момент реализована интеграция с такими, например, системами, как сканеры защищённости (MaxPatrol, RedCheck, Nessus, Qualys), системы SIEM (IBM QRadar, ArcSight ESM, Fortinet SIEM, MaxPatrol SIEM, Splunk), межсетевые экраны и системы обнаружения вторжений (Cisco, Palo Alto, FireEye, Check Point), антивирусные средства (Kaspersky, Symantec, Microsoft), а также с DLP-системами, средствами управления учётными данными, сетями, конфигурациями и т. д. (постоянно пополняемые списки коннекторов данных и коннекторов реагирования). Кроме этого для получения данных непосредственно с устройств поддерживаются следующие протоколы и механизмы: DNS, HTTP, HTTPS, PowerShell, RPC, SNMP, SSH, SSL, TLS, WMI; механизмы подключения к службам каталогов Active Directory и СУБД Microsoft SQL, MySQL, Oracle, PostgreSQL.

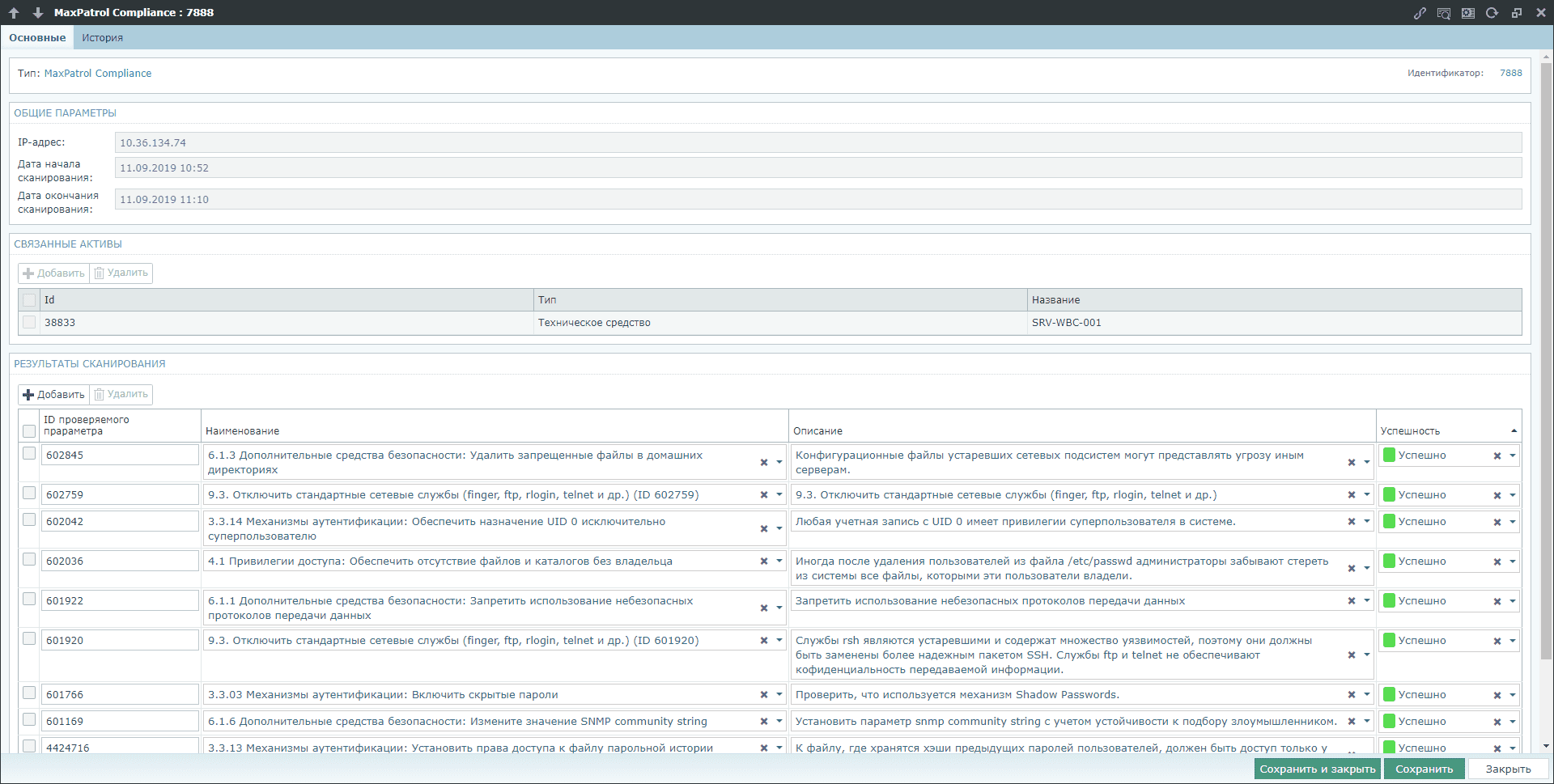

Рисунок 1. Результат проверки MaxPatrol-ом по конкретному активу/IP-адресу, загруженный в систему

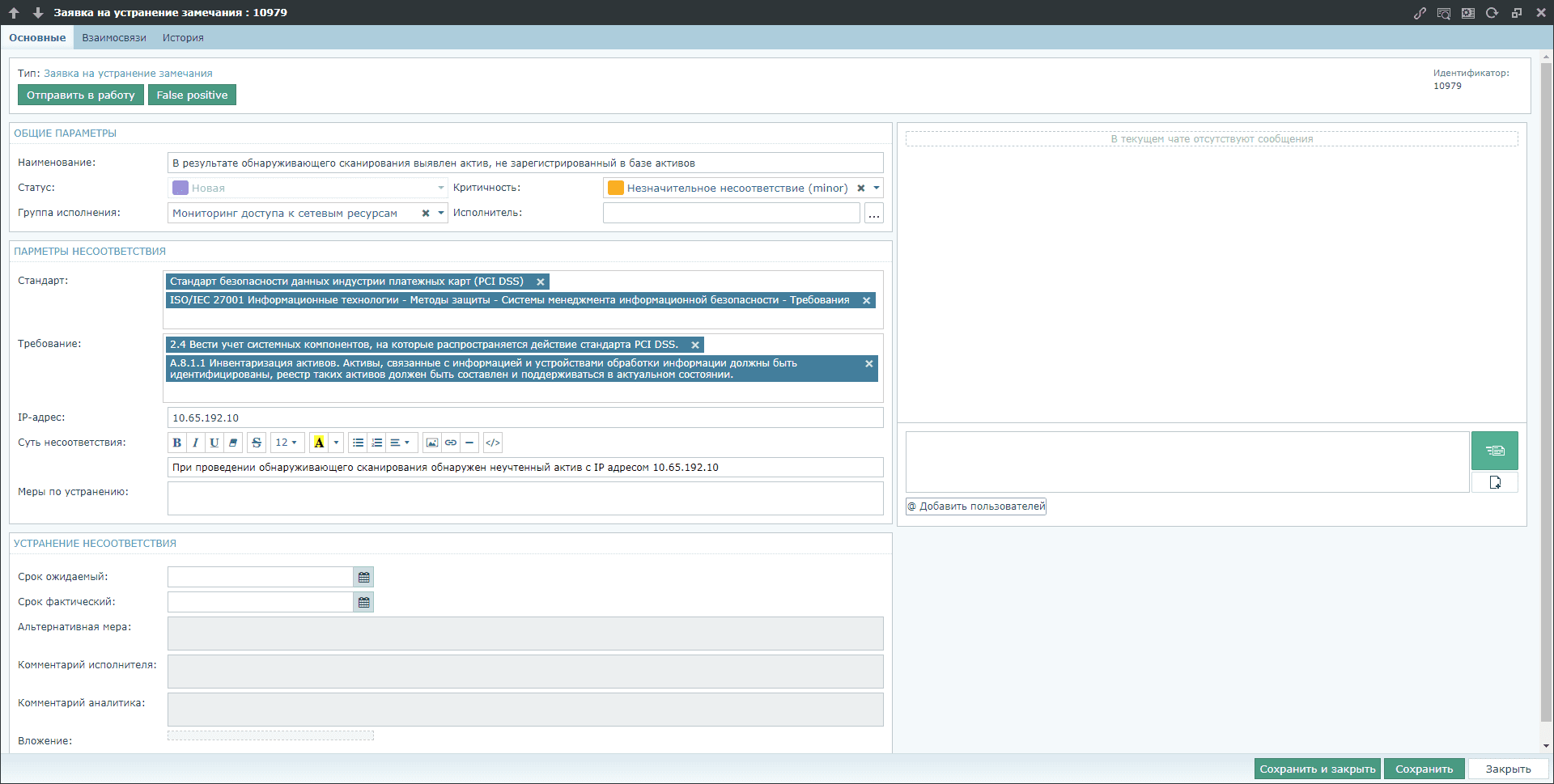

- Собранная информация используется для анализа выполнения тех или иных нормативных требований. Например, информация от сканера защищённости, касающаяся применённых групповых политик на устройствах Windows, даст понять, выполняются ли требования о минимальной длине и сложности пароля в домене, а конфигурационный файл сетевого устройства или данные SIEM-системы покажут, есть ли сетевая связность между определёнными сегментами ЛВС. Получаемые от устройств и систем данные заносятся в базу a-SGRC, где ставятся в соответствие пунктам требований комплаенса из автоматизированного опросника (чек-листа). Разумеется, есть возможность заполнить чек-лист выполнения требований не только по результатам программного опроса СЗИ и ИТ-систем, но и вручную, что будет полезно в случае отсутствия интеграции с какими-то сервисами. Результаты сравнения реальных фактов (настроек и параметров ПО и устройств) с требуемыми нормативами формируют оценку выполнения требований и отражаются в чек-листах и отчётах, формируемых автоматически и по запросам пользователей системы.

Рисунок 2. Карточка несоответствия, выявленного автоматическим образом

- В случае если настроено автоматическое устранение выявленных нарушений нормативных требований, система a-SGRC отправляет на конкретное устройство или СЗИ команду для изменения их настроек, параметров, режима работы. Например, если по каким-то причинам на устройстве в защищённом сегменте был открыт новый сетевой порт или разрешён небезопасный протокол, на него будет отправлена команда для «отката» сделанных изменений.

Кроме этого можно, например, контролировать права доступа пользователей в компании путём анализа и своевременного редактирования состава групп безопасности в Active Directory, а неустранённые уязвимости ОС и список несогласованного ПО передавать на обработку в департамент ИТ через систему Help Desk. Для обеспечения интеграции с максимально широким списком устройств на удалённых системах поддерживается работа следующих интерпретаторов: *nix Bash, Windows PowerShell, Batch, cmd, Java, JavaScript, Python, REST-запросы, SNMP, SOAP; также могут быть выполнены запросы к базам данных Microsoft SQL, MySQL, Oracle, PostgreSQL.

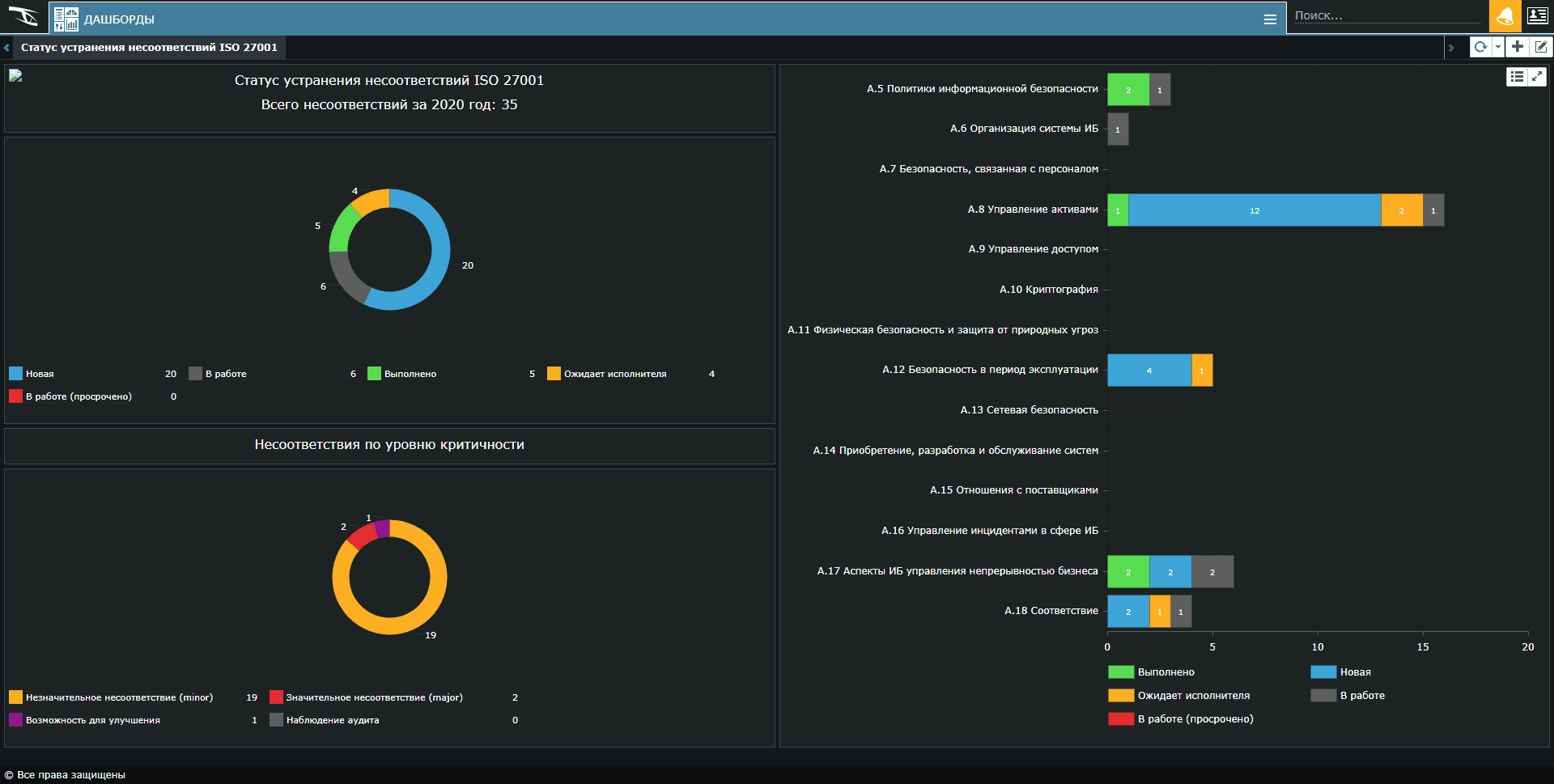

- Информация о выявленных несоответствиях нормативным требованиям агрегируется в системе и доступна как на онлайн-«дашбордах», так и в виде отчётов. Есть возможность в режиме реального времени вывести аналитику по тенденциям изменения состояния соответствия, текущий процент и уровень выполненных требований, статусы назначенных задач по приведению систем в соответствие требованиям.

Рисунок 3. Дашборд

- В случае когда компании предстоит пройти внутреннюю или внешнюю проверку, используется функциональность предоставления аудиторских данных, которые включают в себя как отображение текущей нормативной базы и состояния соответствия, так и историю предыдущих проверок, вынесенных замечаний и устранённых недостатков, а также дополнительную релевантную информацию (списки ответственных сотрудников, данные систем, заявки на предоставление доступа и т. д.).

Выводы

Итак, мы видим, что технология a-SGRC представляет собой фактически новую веху в автоматизации / роботизации процессов информационной безопасности, особенно в части расчёта рисков и соответствия законодательным нормам и внутренним стандартам. Решение a-SGRC помогает реализовать контроль соблюдения нормативных требований в режиме реального времени, обеспечивая максимальную степень автоматизации действий департаментов ИБ, при этом давая возможность поддерживать уровень не только «бумажной», но и фактической безопасности путём интеграции с различными ИТ-системами и средствами защиты для их оперативного переконфигурирования и контроля. Функциональность аналитики и визуализации поможет руководителям видеть актуальное состояние выполнения требований законодательных норм, а аудиторский интерфейс будет полезен во время проведения как внутренних, так и внешних проверок.