Дистрибутивы Linux, рассчитанные на специалистов в области безопасности или тех, кто сильно озабочен обеспечением своей конфиденциальности, выпускаются уже около 20 лет. Их не так много, но каждый из них имеет свои особенности и далеко не универсален, что осложняет выбор. Мы сделали гайд по этим сборкам.

- Введение

- Дистрибутивы для специалистов по анализу защищенности и пентестеров

- 2.1. BlackArch Linux

- 2.2. Kali Linux

- 2.3. Parrot Security OS

- Дистрибутивы Linux с упором на безопасность и конфиденциальность

- 3.1. Astra Linux Special Edition

- 3.2. Qubes OS

- 3.3. Securonis Linux

- 3.4. TAILS

- 3.5. Whonix

- Выводы

Введение

Linux стал популярен в том числе благодаря возможности сформировать дистрибутив под конкретные нужды. Это, с одной стороны, просто сделать, не обладая специфическими навыками. С другой — нет ограничений другого свойства, например, юридических. К примеру, установка mac OS на компьютер не от Apple с точки зрения вендора является грубым нарушением лицензионного соглашения и фактически приравнено к пиратству.

Для Linux также существует программное обеспечение практически на все случаи жизни, в том числе предназначенное для решения довольно специфичных и нишевых задач. Среди них есть и те, что ориентированы на различные практические нужды специалистов по безопасности, будь то пентестеры, специалисты по анализу защищенности или по управлению уязвимостями.

Вторым направлением для авторов специфических дистрибутивов стало создание суперзащищенных рабочих мест. В некоторых из них использовались разработки спецслужб разных стран.

Такой инструментарий начал появляться еще в начале нулевых, практически одновременно с первыми дистрибутивами, которые могли работать в режиме без установки (live). Всего их количество достигало трех десятков, но далеко не все из них дожили до настоящего времени. Мы уже традиционно рассматриваем только те, которые обновлялись как минимум за последний год.

Мы условно разделили системы на две группы: в одну вошли дистрибутивы, ориентированные на специалистов по анализу защищенности, в другую — с повышенными требованиями по обеспечению конфиденциальности.

Дистрибутивы для специалистов по анализу защищенности и пентестеров

В подборку мы включили три инструмента. Все они созданы действующими специалистами по анализу защищенности и включают подборки соответствующих утилит уже «из коробки».

Все эти инструменты объединяет то, что их можно применять без установки на системный диск компьютера или ноутбука. Но отдельные нюансы отличаются.

BlackArch Linux

Данный дистрибутив (рис. 1) является разработкой группировки «белых хакеров» NullSecurity, которая занимается анализом защищенности и исследованиями в сфере безопасности. Пакетной базой дистрибутива является ArchLinux.

Помимо готовых сборок, пользователи этого и других производных систем на этой базе, например, Manjaro, могут подключить соответствующий репозиторий и использовать пакеты оттуда. Сами разработчики рекомендуют использовать именно такой подход. Образы дисков также можно загрузить, но они довольно объёмны и давно не обновлялись. Однако ПО в репозитории поддерживается в актуальном состоянии. Да и специфика ArchLinux, который использует модель постоянного обновления, способствует тому, что он будет обновлен уже на стадии установки.

Рисунок 1. Рабочий стол BlackArch

Репозиторий BlackArch насчитывает около 3000 инструментов для тестирования на проникновение и анализа защищенности. Это на порядок больше, чем предлагают любые аналоги.

Однако данный дистрибутив, в отличие от остальных, может быть полноценно использован на практике только при установке на системный диск компьютера. Тем самым, он менее гибок, чем аналоги на другой пакетной базе.

Тем не менее, возможности ArchLinux и производных дистрибутивов позволяют создавать live-версии на базе инсталляций, равно как и образы виртуальных машин. Также поддерживаются практически все аппаратные архитектуры, однако необходимо иметь в виду, что далеко не все инструменты из репозитория BlackArch могут быть портированы.

Kali Linux

Данный дистрибутив (рис. 2) существует с 2006 года. Ранее он назывался BackTrack, нынешнее название используется с 2013 года. Дистрибутив оказался в кадре сериала «Мистер Робот», что способствовало его известности.

Авторами дистрибутива бессменно являются Матти Ахарони и Макс Мозер, которые сами являются сотрудниками компании Offensive Security. Позднее к проекту присоединился Рафаэль Херцог, участник разработки Debian, производным которого и является Kali Linux.

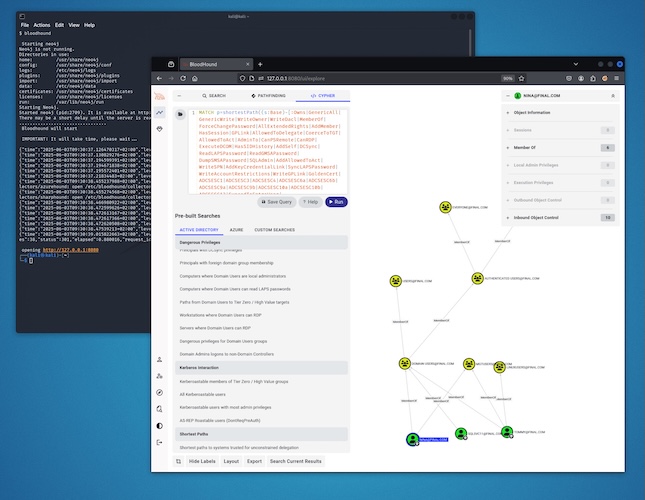

Рисунок 2. Работа с инструментом BloodHound в Kali Linux

Всего дистрибутив включает около 600 инструментов для тестирования защищенности различных систем. Среди новшеств в последней версии дистрибутива появились средства, ориентированные на исследование безопасности бортовых систем автомобилей. Также переработано меню, которое структурировано на основе матрицы MITRE ATT&CK. Ранее ориентироваться среди сотен инструментов было непросто.

Дистрибутив существует для x86, x86-64 и ARM. Есть респины с разными графическими рабочими столами. Помимо ISO-образов дисков, разработчики предлагают преднастроенные образы виртуальных машин для разных гипервизоров.

Parrot Security OS

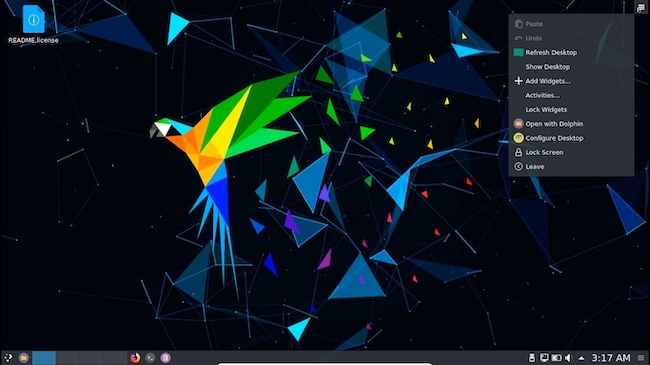

Данная система (рис. 3) сочетает как средства, ориентированные на проведение тестирований защищенности и расследования инцидентов, так и инструменты, предназначенные для обеспечения повышенной конфиденциальности и безопасности. Разработан группой итальянских специалистов (Лоренцо Фалетра, Лизетта Ферреро, Франческо Бонанно) при участии сообщества Frozenbox.

Во многом схож с Kali Linux, но есть и немало различий. Прежде всего, Parrot Security OS базируется на стабильной, а не тестовой ветке Debian. Также в дистрибутиве отсутствуют проприетарные инструменты. Плюс ко всему, разработчики стремились создавать решение с минимальными требованиями к ресурсам.

Рисунок 3. Parrot Security OS с рабочим столом KDE Plasma

Выпускается в 4 вариантах:

- Parrot Security — версия, ориентированная на специалистов по анализу защищенности и пентестеров, содержит полный набор утилит;

- Parrot Home — предназначена для домашних пользователей с повышенными требованиями к конфиденциальности;

- Netinstall — минимальная редакция, без графического интерфейса;

- Образ для Docker — версия, предназначенная для оценки защищенности серверных ферм и облачных сред.

Помимо стандартных архитектур, поддерживает также ARM. Новый релиз авторы выпускают каждые два месяца.

Дистрибутивы Linux с упором на безопасность и конфиденциальность

В данном разделе собраны дистрибутивы, которые объединяет только декларативная цель — обеспечить максимально возможный уровень безопасности и конфиденциальности данных. Однако добиваются этого создатели разными способами. Кто-то делает ставку на использование сложных виртуальных сред, кто-то на мандатный доступ, кто-то ограничивается только использованием внешних средств шифрования и удаления цифровых следов.

Также дистрибутивы четко делятся на две группы: одна ориентирована на профессиональных пользователей, другая — в большей степени на тех, кто не обладает необходимыми знаниями и навыками, но хочет свести к минимуму, насколько это возможно, цифровые риски. Единственным, который можно использовать обеим категориям, является только Securonis в live-режиме.

Почти все дистрибутивы, кроме Astra Linux и Qubes OS, используют сеть Tor. Но не стоит забывать о том, что сайт The Tor Project заблокирован в России по решению суда. К тому же пользователей Tor можно при желании деанонимизировать, так что их защищенность остается под большим вопросом.

Astra Linux Special Edition

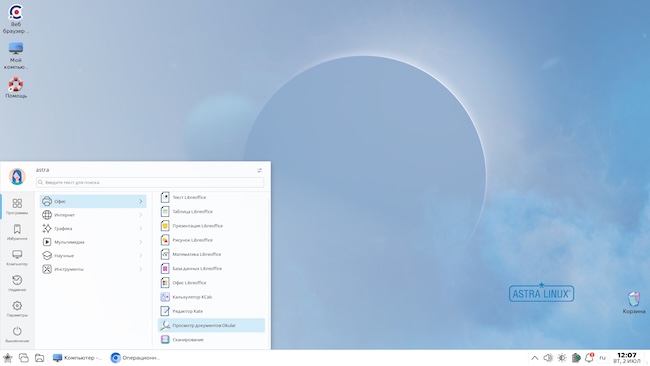

Единственный отечественный дистрибутив в данной подборке и ориентированных на государственное и корпоративное использование. Мы делали весьма подробный обзор этой системы, так что излишне подробно на нем останавливаться не будем.

Система, особенно в редакции «Воронеж» с усиленной защитой, имеет все возможные сертификаты от российских регуляторов. Это позволяет использовать ее для обработки информации вплоть до уровня «совершенно секретно», содержащей коммерческую тайну, а также персданных наивысших категорий, например, медицинского характера.

Интерфейс системы (рис. 4) разработан в расчете на то, чтобы максимально сохранить пользовательский опыт и облегчить миграцию. Дистрибутив используют рабочий стол Fly, разработанный самим вендором.

Рисунок 4. Рабочий стол Astra Linux Special Edition

Уникальной особенностью Astra Linux является возможность установки не только на компьютеры и ноутбуки, но и мобильные устройства. Также дистрибутив можно загрузить в виде установочного образа диска или преднастроенной виртуальной машины. А вот возможности запуска в live-режиме разработчики не предусмотрели, возможно, из-за того, что в нем невозможно использовать целый ряд средств по обеспечению повышенного уровня безопасности. Если даже он и появится, то у других редакций, без повышенного уровня защиты. Надо сказать, в этом отношении отечественные разработчики отнюдь не одиноки.

Qubes OS

Данная система появилась в 2010 году. Стала первой, которая использует подход «изоляции через виртуализацию». Разные приложения запускаются в изолированных «кубах», которые используют разный уровень безопасности. По умолчанию их три: «рабочий», «личный» и «недоверенный». Каждый из них запускается на отдельной виртуальной машине. Компрометация одного такого куба не влияет на все остальные. Некоторые приложения запускаются и вовсе в одноразовых виртуальных машинах, которые уничтожаются после выполнения необходимых задач вместе со всеми цифровыми следами.

Для некоторых приложений можно создавать разные окружения. Например, для браузера можно создать «куб» с усиленными настройками для проведения финансовых операций и с базовыми для обычного серфинга.

Qubes OS не использует сеть Tor. Для защиты сетевых подключений используется локальный VPN.

С точки зрения пользователя Qubes OS практически не отличима от респина Fedora с рабочим столом XFCE (рис. 5). Используется и та же программа инсталляции. Правда, в разных «кубах» могут использоваться разные гостевые системы. В качестве хоста может использоваться также Whonix-Gateway.

Рисунок 5. Рабочий стол Qubes OS

Обратной стороной подхода, используемого Qube OS, являются довольно высокие аппаратные требования и существенная просадка в производительности. Также поддерживается довольно ограниченный перечень оборудования, что нужно иметь в виду.

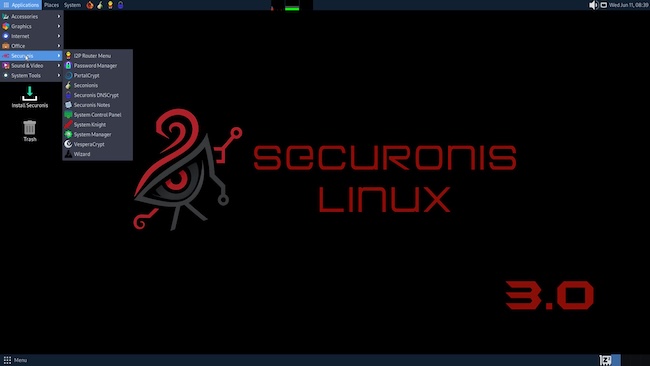

Securonis Linux

Данный дистрибутив создавался «по мотивам» TAILS, но с усиленной защитой. При этом авторы старались его не переусложнить.

В первых двух релизах авторы использовали по большей части средства от сторонних разработчиков. В третьем, который стал самым масштабным по объему внесенных изменений, акцент сделан на уникальные утилиты:

- Графический интерфейс для управления защищенной сетью I2P Router Menu.

- Набор скриптов для защиты от некоторых аппаратных атак PhysicalSec.

- Браузер FireScorpion (модифицированный Firefox с отключенными средствами трекинга и рекламы).

- Система защиты от зловредов и руткитов System Knight.

- Менеджер паролей.

- Утилита очистки дисков Nuke2System.

- Средство надежного удаления файлов Securonis Data Destroyer.

Предусмотрено два режима работы ядра: ориентированный на максимальную производительность и на наибольший уровень защиты. Последний можно задействовать только при установке на диск, в live-режиме он не работает. Наряду с Tor, могут использоваться другие аналогичные инструменты.

Основу системы составляет тестовая ветка Debian. С точки зрения пользователя, если не считать оригинального оформления (рис. 6), Securonis Linux от оригинала мало чем отличается. Используется рабочий стол Mate, который не предъявляет высоких аппаратных требований.

Рисунок 6. Рабочий стол Securonis Linux

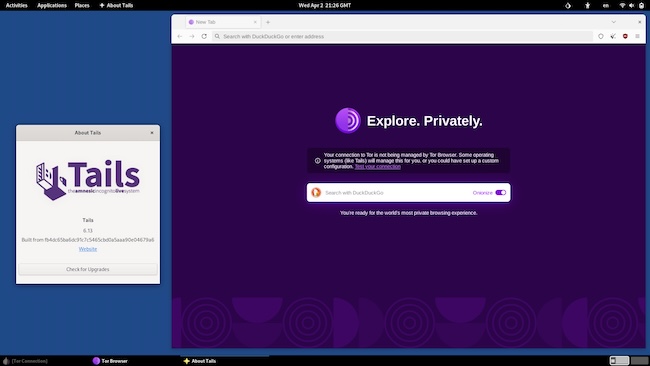

TAILS

Старейший дистрибутив в подборке. Является наследником проекта Incognito, который вышел еще в 2008 году. Однако в конце того же года был перезапущен под другим названием — The Amnesic Incognito Live System (TAILS) и на другой базе. За основу был взят Debian, тогда как Incognito базировался на Gentoo. Первый релиз TAILS выпущен в июне 2009 года.

Дистрибутив использовал Эдвард Сноуден и его информаторы, о чем он сам сообщил в 2013 году. Этот факт способствовал росту популярности системы. Однако целевой аудиторией авторы называют все же непрофессиональных пользователей, включая общественных активистов, журналистов, прежде всего расследователей и их источников, жертв домашнего насилия, кибербуллинга и сталкинга.

С точки зрения пользователя, TAILS ничем не отличается от live-версии Debian (рис. 7). В состав системы входит большое количество прикладных программ для повседневного использования.

Однако используется большое количество средств, обеспечивающих анонимность и удаление если не всех, но большей части цифровых следов. Все запросы идут через сеть Tor. К слову, Tor Project является одним из спонсоров проекта. В базовый состав входят несколько средств шифрования — для электронной почты и внешних накопителей. Для защиты от аппаратных кейлоггеров имеется экранная клавиатура.

Рисунок 7. Рабочий стол TAILS

Для лучшей защиты авторы рекомендуют использовать дистрибутив в live-режиме. Возможность установки имеется, но не рекомендуется. По мнению авторов, установка стороннего ПО и обновление компонентов системы негативно повлияет на безопасность. Также исчезнет возможность автоматической очистки цифровых следов, поскольку при локальной установке они сохраняются в системных логах.

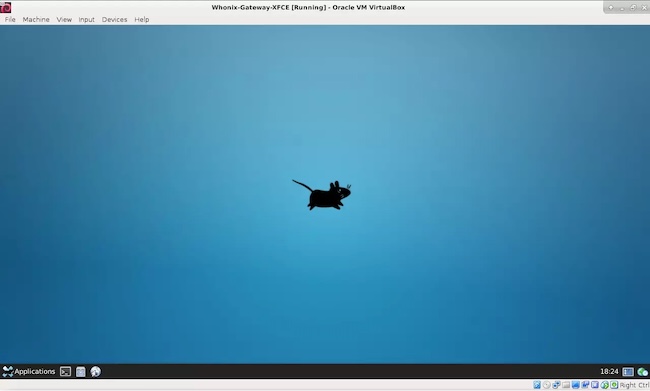

Whonix

Данная система, так же как и Qubes OS, использует подход изоляции через виртуализацию. Возможно также сочетание обеих этих систем для повышения уровня защищенности.

В целом система состоит из двух виртуальных машин, соединенных через изолированную сеть. Одна из них — Whonix-Gateway (рис. 8) — изолирует рабочую среду от основной ОС, в другой — Whonix-Workstation — работают пользовательские приложения. Whonix-Workstation может быть также развернута внутри Qubes OS.

Такой подход, по мнению разработчиков, защищает систему от компрометации. Плюс ко всему, две ступени виртуализации служат дополнительной гарантией от утечек IP-адресов и сбора данных.

Все сетевые запросы идут через сеть Tor. Используются и другие механизмы обеспечения маскировки сетевой активности с помощью сети прокси. Для защищенной VoIP-связи предлагается Mumble. Также при установке создаются сразу два пользователя с разным уровнем полномочий: один для повседневной работы, другой для выполнения задач, связанных с обслуживанием системы.

Рисунок 8. Рабочий стол Whonix-Gateway

Поставляется в виде установочных образов дисков и преднастроенных виртуальных машин для KVM и VirtualBox. Помимо x86, поддерживает также архитектуру ARM.

Процедура установки и настройки в целом не слишком сложна, но более трудоемка и многоступенчата по сравнению с традиционными дистрибутивами. Кроме того, решение предъявляет высокие требования к ресурсам и существенно влияет на производительность.

Выводы

ОС, позиционируемые как защищенные, ориентированы на принципиально разные категории потенциальных пользователей. Некоторые, использующие концепцию «изоляции через виртуализацию» часто имеют высокие аппаратные требования и в целом привередливы к оборудованию. Тем не менее, все дистрибутивы, рассмотренные нами, в целом позволяют решать поставленные задачи, пусть и достигается это разными способами.