Космос всегда считался опасным для людей и техники. Радиация, смертельный риск разгерметизации из-за перепада давления, сложная защита от столкновений с высокоскоростными объектами, отказы оборудования — опасностей хоть отбавляй. Но кибератаки до сих пор не входили в список угроз. Рассказываем, как будет развиваться кибербезопасность в космосе.

- Введение

- Стандарт CubeSat для малых спутников

- Развитие рынка орбитальных спутников CubeSat

- Российский спутник-сервер RUVDS

- Безопасность спутников требует пристального внимания

- «Страшилки» о кибербезопасности спутников или реальность?

- Риски хакерских атак на спутники возрастают

- Возможные варианты хакерских атак против спутников

- От слов к делу…

- RUVDS и Standoff 2023

- Орбитальная кибербезопасность и Standoff 2023

- Выводы

Введение

Кибербезопасность в космосе, условно говоря, развивалась и раньше. Начиная с первых полётов, на борту космических кораблей применялись сначала автоматические вычислители, в дальнейшем — компьютерные системы. Но риски для их безопасной работы связывали в основном со степенью живучести и надёжности полупроводниковых систем. Кибербезопасность же обычно связывают со вредоносными или ошибочными действиями людей. Риск таких воздействий считался небольшим, и им пренебрегали.

Однако в последние годы наблюдается стремительный рост околоземной орбитальной группировки. По данным UNOOSA (организации в составе ООН по вопросам использования космического пространства), количество аппаратов с 2019 по 2022 годы выросло почти вдвое — с 4 867 до 9 350 шт. Запланированная численность самой крупной из создаваемых орбитальных группировок — Starlink — составляет 29 988 аппаратов, причём на запуск 7 500 спутников уже получено официальное разрешение.

Это существенно меняет «правила игры». Космические аппараты становятся не только массовыми, но и в определённом смысле более доступными. Риски в области кибербезопасности становятся всё более отчётливыми и вероятными.

Стандарт CubeSat для малых спутников

Существенные изменения в численности околоземной группировки космических аппаратов связывают прежде всего с развитием рынка искусственных спутников сверхмалых размеров. Они получили название «кубсаты» (CubeSat) согласно одноимённому стандарту, разработку которого проводили Калифорнийский политехнический и Стэнфордский университеты. Целью проекта было сократить стоимость и длительность разработки спутников, повысить их доступность для других участников, кроме государства. В результате на орбите стали всё чаще появляться коммерческие, исследовательские и даже частные спутники.

Запуск кубсатов осуществляют обычные ракеты-носители в качестве дополнительной полезной нагрузки. Проект предусматривает даже возможность установки на борту МКС специально разработанной многоместной контейнер-платформы с револьверным выводом малых спутников на орбиту. Разрабатывают для этих целей и сверхмалые ракеты-носители.

Кубсаты имеют стандартные размерности и форму. Точка отсчёта — монолитный куб 10×10×10 см c массой не более 1,33 кг. Такая совокупность параметров называется «юнит» (1U). Могут выпускаться и спутники производного формфактора: 0,25U, 2U и т. п.

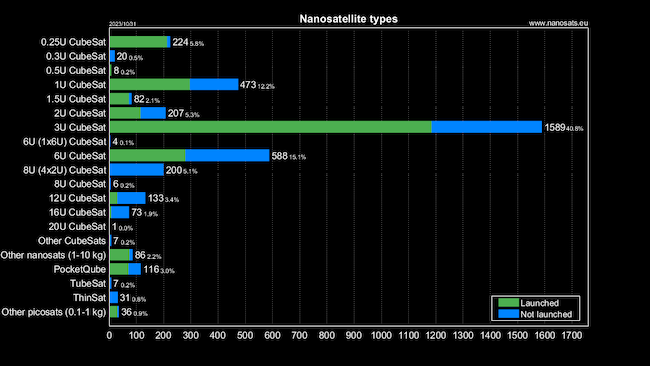

Рисунок 1. Типы малых спутников CubeSat (по классификации Nanosats)

Отличительной особенностью кубсатов является монолитность их конструкции. При этом существует жёсткое требование: спутник не может иметь отделяемых частей (чтобы не создавать нового космического мусора) и взрывоопасных элементов — не только пиропатронов, но и даже баков под давлением более 1,2 атм.

Конструктивно кубсат представляет собой алюминиевый каркас, внутри которого устанавливаются системная плата с процессором, средства поддержки радиоканала, антенно-фидерное устройство, система питания, аккумуляторы и контроллеры, солнечные батареи, система спутниковой навигации, система коррекции ориентации и полезная нагрузка. Теоретически, работа каждого из этих элементов может быть скомпрометирована.

Развитие рынка орбитальных спутников CubeSat

Конфигурацию нового рынка определяют прежде всего цены и доступный формфактор. Благодаря им своё место здесь могут найти компании самых разных размеров. Есть даже привычный маркетплейс CubeSatShop, где любой желающий может заказать элементы для конструирования собственной версии малого спутника, вплоть до системных плат и бортовых систем управления.

Что касается цены, то готовый комплект CubeSat 1U обходится примерно в 100 тыс. долларов США. Стоимость запуска составляет около 30 тыс. долларов за килограмм.

По данным Nanosats, к концу 2023 года количество запусков малых спутников CubeSat должно было составить 2 700 (с учётом неудачных). Отметим также долю России: она составляет 117 запусков, или 3 %.

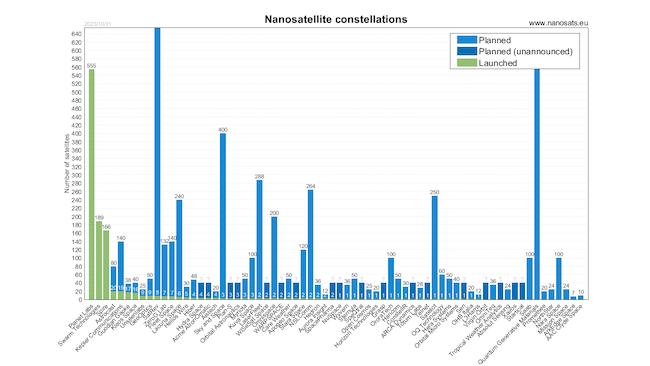

Рисунок 2. Группировки малых спутников CubeSat (по данным Nanosats на 31.10.2023)

Подводя итог, можно сказать, что рынок малых коммерческих спутников начал активно формироваться. Он привлёк университетские группы и стартапы из многих стран мира. В этом же направлении собирался следовать и «Роскосмос». В 2010 году российская компания «Орбитальные технологии» объявила о планах запуска в 2015 году коммерческой космической станции в партнёрстве с РКК «Энергия». Велись разработки малых спутников в «Сколково».

Однако в последние годы проекты развития коммерческой космонавтики в рамках стандарта CubeSat начали пробуксовывать. Стали более явными попытки установить контроль над развитием этого направления со стороны США. Это подталкивало другие страны развиваться по собственному пути для сохранения самостоятельности.

Российский спутник-сервер RUVDS

В апреле 2021 года российские частные компании RUVDS и Orbital Express объявили о совместном эксперименте по разработке малогабаритного орбитального ЦОДа.

На компанию RUVDS — одного из ведущих российских хостинг-провайдеров виртуальных выделенных серверов (VPS / VDS) — была возложена задача по подготовке электронно-компонентной базы для создания орбитального сервера и разработки его прошивки. Компания Orbital Express, резидент «Сколково», брала на себя задачу по интеграции малого спутника с ракетной системой запуска, также на неё возлагался этап лётных испытаний на орбите. Первоначально запуск предполагалось осуществить во второй половине 2022 года с использованием ракеты-носителя «Роскосмоса». Длительность орбитальных испытаний оценивалась в три месяца.

По факту вышло несколько иначе: подготовкой миссии занималась компания «Стратонавтика», которая разработала материнский спутник «СтратоСат ТК-1». В него был интегрирован пусковой контейнер компании «Малые Космические Системы» (МКС), из которого и вышел на орбиту аппарат RUVDS.

Никита Цаплин, управляющий партнёр и основатель RUVDS, назвал целью проекта экспериментальную проверку востребованности орбитальных хостинг-систем. Он также заявил, что в рамках проекта будут реализованы уникальные технологии в формате отработки элементов орбитального ЦОДа, а также проведено развитие аппаратного и программного обеспечения подобных миссий.

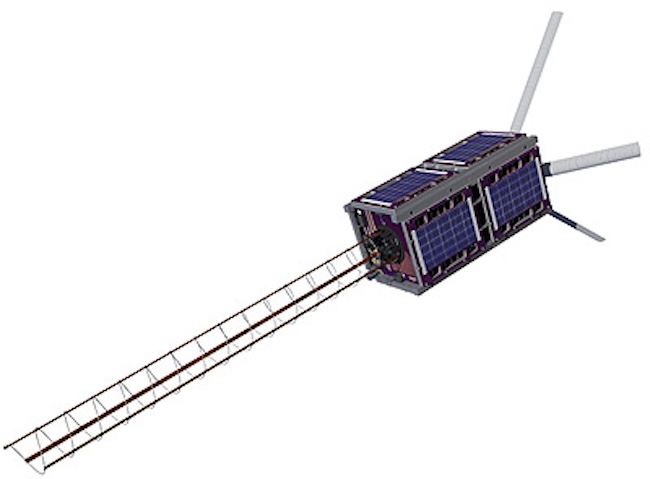

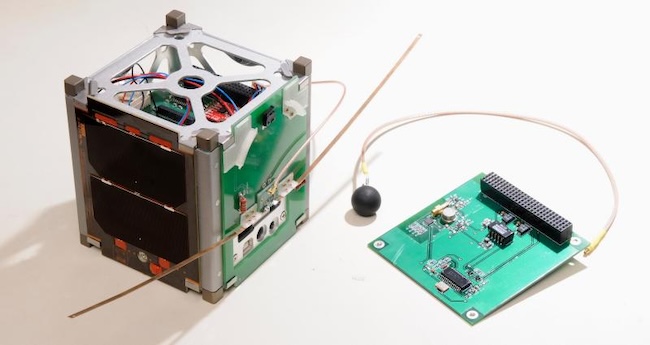

С технической точки зрения был выбран формфактор пикоспутника (по спецификации CubeSat) с габаритными размерами 5×5×10 см. В качестве аппаратной начинки решили использовать одноплатный компьютер серии NanoPi компании FriendlyElec (платформа альтернативная Raspberry Pi). Такой выбор позволял опираться на открытую и недорогую аппаратную платформу, чтобы разработать концепт, полностью доступный исследователям для изучения и применения.

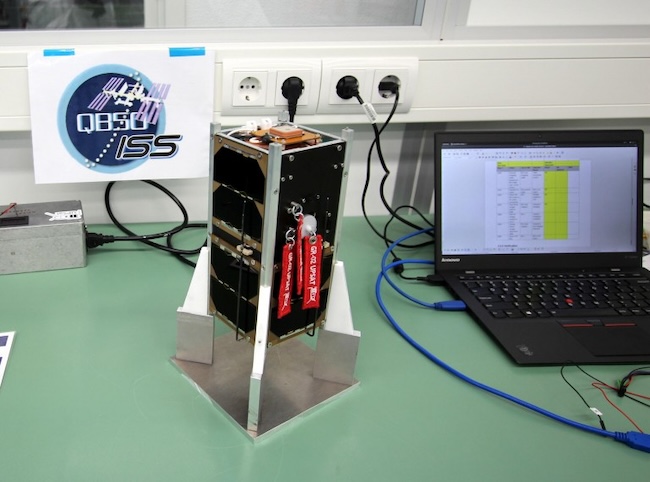

Рисунок 3. Стенд системы управления спутником RUVDS на Standoff 2023

Точная спецификация аппаратной начинки RUVDS официально не объявлена. Поэтому приведём в качестве иллюстрации данные по одной из последних моделей NanoPi NEO3. Её конфигурация выстроена на базе чипа RockChip RK3328 SoC с вычислительным ядром ARM Cortex A53 и графическим ядром MAli-450MP2. Основная память доступна через карточный слот microSD или через порт USB 3. Для питания могут использоваться два альтернативных варианта: порты USB-C и Gigabit Ethernet.

На такой плате нет встроенного сетевого хранилища (хотя оно было бы полезно), но зато есть порт USB, который даёт широкие возможности для расширения. После вывода на орбиту спутник RUVDS должен поддерживать связь с наземными станциями на частоте 436,26 МГц и передавать данные в формате HTML.

Поскольку этот проект изначально носил исследовательский характер, приёмные станции планировалось подключить к интернету. Благодаря этому исследователи получали бы возможность проводить эксперименты со впервые реализованным орбитальным хостингом.

Рисунок 4. Компьютер NanoPi NEO

Безопасность спутников требует пристального внимания

«Все космические аппараты, которые создавались ранее, разрабатывались в рамках долгосрочных государственных или военных проектов. Требования к обеспечению безопасности для них были высокими», — рассказал Никита Цаплин.

Соответственно, знания об объекте атаки (космическом корабле) могли появиться у злоумышленников только в результате промышленного шпионажа. Поскольку круг разработчиков технологий, связанных с космосом, был ограничен и защищён, подробности применяемых технологий не получали широкого распространения.

Фактически, «рядовые» злоумышленники не имели возможности найти аналог атакуемого спутника и потренироваться на нём. Без этих знаний взлом спутника был практически невозможным. Единственное — в принципе было возможно перехватить контроль над центром управления спутником (и подобные случаи, как утверждается, даже были в истории), но информация всё равно оставалась непубличной, а обычные хакеры не могли участвовать в подобных взломах.

«Мы же знаем, как работают хакеры, которые взламывают аппаратные средства. Сначала они находят прошивку, устанавливают её у себя, изучают. Только после этого они «ковыряют» действующее устройство. Тем более, для космоса долгое время применялись аналоговые, а не цифровые схемы, поэтому взломать такие системы крайне трудно», — отметил Никита Цаплин.

Однако в последнее время ситуация резко изменилась. Как мы уже рассказали выше, в космическую отрасль пришли готовые коммерческие технологии и продукты (COTS), а также разработки с открытым исходным кодом. Существенному нарастанию рисков способствует и взрывной рост количества запускаемых спутников, а также расширение сообщества, получившего доступ к знаниям о космических технологиях.

Теперь проблема безопасности спутников трансформировалась. Исследователи ИБ исходят сейчас из того, что злоумышленники обладают детальными знаниями о спутнике, имеют доступ к подробной документации и образцам прошивки. Вне пределов их досягаемости остались разве что криптографические секреты, хотя и здесь появились риски.

«Страшилки» о кибербезопасности спутников или реальность?

Тема кибербезопасности спутников, как ни странно, становится мейнстримом только сейчас. Но прежде чем рассказать, что делается в этом направлении, следует сначала дать подтверждение, что космические технологии стали не просто открытыми, но и легкодоступными.

Например, на GitHub были опубликованы прошивки для студенческого проекта OreSat с открытым исходным кодом. Он реализовывался в госуниверситете Портленда (США) и касался разработки спутника CubeSat формата 2U.

Сам студенческий проект был нацелен на популяризацию дисциплин в области аэрокосмической техники и служил для привлечения студентов к исследовательской работе в этом направлении. Поэтому данные по нему были доступны всем желающим. Можно предположить, что благодаря этому (в т. ч. доступу к прошивке) любой злоумышленник мог «набить руку» в области возможной компрометации спутника.

Рисунок 5. Спутник OreSat 1 (Портлендский университет)

В другом случае была опубликована полная версия программной системы управления спутником SUCHAI (The Satellite of the University of Chile for Aerospace Investigation). Это — первый спутник формата CubeSat, который был разработан выпускниками технического университета Чили.

Рисунок 6. Спутник SUCHAI Чилийского университета

Здесь была опубликована подробная информация о компонентах спутника UpSat, который разработали в Греции сотрудники госуниверситета Патр (University of Patras) в партнёрстве с компанией Libre Space Foundation.

Рисунок 7. Спутник UpSat

Очевидно, что такая открытость требует внедрения технологий конструктивной безопасности (secure by design) в новые разработки, связанные с космосом. Это не пожелание, а настоятельная необходимость.

Риски хакерских атак на спутники возрастают

До недавнего времени считалось, что кибератаки против спутников со стороны неизвестных хакеров невозможны технически. Объяснение — крайне простое: для контакта со спутником используются наземные станции обслуживания, недоступные хакерам.

Сейчас эти допущения уже не работают. Согласно оценкам, для создания полнофункциональной фальшивой наземной станции сегодня достаточно суммы в 10 тыс. долларов. Более того, в 2022 году появились сервисы GSaaS (Ground Station as a Service) от Amazon Web Services и Microsoft Azure.

Официально их появление связано с развитием частной космонавтики и рынка кубсатов. Сервис временной сдачи в аренду наземных станций управления спутниками стал также возможен вследствие монетизации их неиспользуемых мощностей с целью повышения рентабельности.

Но такие услуги имеют и обратную сторону: для осуществления хакерских атак сейчас уже необязательно возводить наземные объекты самостоятельно. Более того, в ряде случаев достаточно использовать обычный смартфон.

Добавим к этому, что хакерские атаки возможно проводить не только напрямую с Земли, но также через другие спутники из низкоорбитальных группировок. На околоземной орбите уже размещено много небольших исследовательских спутников, которые никто не исследовал на риски хакерского вторжения в систему межспутниковых коммуникаций.

Возможные варианты хакерских атак против спутников

Для понимания картины орбитальной безопасности недостаточно только перечислять угрозы. Важно собрать возможные варианты их практического осуществления.

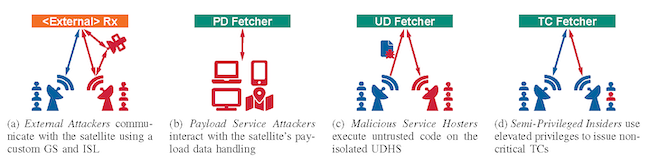

В настоящее время рассматриваются несколько вариантов возможных хакерских атак на спутники. Первый — это прямая атака через наземный трансивер или вспомогательный спутник через его интерфейс (протокол доступа). Второй — атака через наземный пункт управления, который может быть скомпрометирован как корпоративная инфраструктура. Третий вариант — доставка вредоносного кода на спутник через официально предоставляемый канал доступа. Атака может быть направлена не только на выведение из строя полезной нагрузки, но также и на нарушение работоспособности канала доступа.

Рисунок 8. Варианты хакерских атак против спутников

Возможна также попытка компрометации ненадёжного кода в прошивке спутника. Как любая компьютерная система, спутники поддерживают функцию обновления. Эта функция доступна даже для давно выпущенных аппаратов.

Например, в октябре 2023 года NASA сообщало об успешном обновлении прошивки космического аппарата «Вояджер-1», а ведь он был запущен ещё в 1977 году. Благодаря обновлению был увеличен на 1° диапазон отклонения спутника при вращении. Это было сделано для снижения количества необходимых импульсов при коррекции положения в пространстве. Но это также показало, что через обновление можно получить доступ ко всем базовым командам системы управления.

Список возможных рисков компрометации спутников можно продолжить и далее. Сейчас важно подчеркнуть, что космические аппараты не являются абсолютно автономными. Риск их компрометации существует, даже если спутники были выпущены много лет назад.

От слов к делу…

В июле 2023 года RUVDS и компания Positive Technologies впервые в мировой истории провели состязание по спортивному хакингу в формате CTF (Capture the Flag). Участникам предстояло «взломать» спутник-сервер, который уже находился на орбите Земли. Они получали реальные сигналы с этого спутника в ходе состязаний.

Программа разрабатывалась таким образом, чтобы объединить интересы самых разных аудиторий — от радиолюбителей до опытных хакеров. Она включала в себя семь заданий, для выполнения которых участникам требовались знания по различным аспектам ИБ. Кроме того, энтузиастам предлагалось взломать ИИ-систему на основе языковой модели ChatGPT, что позволяло оценить стойкость в т. ч. спутника RUVDS, опираясь на весь объём хаотически собранной в интернете информации.

Интерес к теме практической проверки защищённости спутников проявился также и по другую сторону государственной границы. Это — длинная история, поэтому коснёмся только недавних событий.

Речь пойдёт о хакерской конференции DEF CON 31, которая состоялась в августе 2023 года в Лас-Вегасе (США). В рамках этого мероприятия проходил хакатон Hack-A-Sat 4, в котором приняли участие пять команд этичных хакеров, прошедших в финал. Участникам предстояло соревноваться во взломе реального орбитального аппарата — спутника Moonlighter. Использовался тот же формат, который за месяц до этого выбрали RUVDS и Positive Technologies: спортивный хакинг в формате CTF.

Moonlighter — это небольшой исследовательский спутник формата CubeSat (3U), запущенный в августе 2023 года двумя организациями — подразделением армейского командования космических сил США Space Systems Command (SSC) и исследовательской лабораторией Air Force Research Laboratory (AFRL).

Рисунок 9. Спутник Moonlighter — цель хакинга (Aerospace Corporation)

Разработчиком (и заказчиком исследования) Moonlighter являются военно-космические силы США. По сути их спутник — это «песочница», разработанная специально для отработки в настоящем времени различных ИБ-решений в космосе.

Спутник Moonlighter представляет собой закрытый контейнер размером 3U (34×11×11 см) с двумя раскрывающимися панелями солнечных батарей (34×30 см). Помимо основной системы управления Moonlighter оснащён перепрограммируемым компьютером, имитирующим работу бортовой системы. Его подсистемы изолированы через брандмауэр.

Такая полезная нагрузка Moonlighter позволяет проводить реалистичные и безопасные для спутника эксперименты. Сообщается, что на Moonlighter возложена особая роль. С его помощью:

- ведётся разработка основ и правил киберопераций, связанных с оборонной деятельностью;

- отрабатываются различные тактики, методы и процедуры, связанные с кибербезопасностью;

- проводится комплексная оценка оборудования, запускаемого в космос, на его кибербезопасность и готовность к предотвращению киберугроз.

Рисунок 10. Работы по созданию спутника Moonlighter (источник: Aerospace Corporation)

Другими особенностями Moonlighter являются наличие средств мониторинга и высокоскоростной обработки коммуникационного трафика, а также применение средств ИИ и машинного обучения в алгоритмах распознавания киберсобытий. Благодаря дополнительным датчикам контроля ориентации спутника ведётся независимый контроль возникающих отклонений.

Наземный сегмент Moonlighter выстроен на облачной инфраструктуре и служит для поиска оптимальных решений по быстрому возврату спутника к штатному режиму работы.

RUVDS и Standoff 2023

Запуск спутника RUVDS состоялся 27 июня 2023 года с космодрома «Восточный» в Амурской области. Вывод на орбиту осуществляла ракета-носитель «Союз-2.1б». На борту располагался спутник-контейнеровоз «СтратоСат ТК-1», в который был интегрирован пусковой контейнер с аппаратом RUVDS.

Разработкой «материнского» спутника занималась компания «Стратонавтика», интеграцией пикоспутника RUVDS — научно-производственный центр «Малые космические аппараты». Миссия связывалась с реализацией обширной программы исследований: от проверки работы серверных систем до проектов направленных на популяризацию науки и технологий.

Однако при выходе спутника RUVDS из пускового контейнера произошла нештатная ситуация. Она привела к повреждению установленного внутри спутника дискового массива. Никита Цаплин прокомментировал инцидент так: «Основная память оказалась недоступной. Тот объём памяти, на который мы рассчитывали, обнулился. Возможно, это произошло из-за вибраций при выходе из пускового контейнера. В результате, аппарат не видит сейчас полного массива основной памяти и работает как ретранслятор с ограниченными возможностями».

Впрочем, спутник RUVDS сохранил функциональность с технической точки зрения. Главное отличие от начальной программы исследований — взамен передачи полновесной HTML-страницы он транслирует её сокращённую копию, которая берётся из резервной памяти размером 200 байт. Но основные теги HTML сохранены, т. е. это рабочая страница.

«Первый хостинг на орбите, пусть и в крошечном формате, мы смогли воспроизвести», — подчеркнул Никита Цаплин.

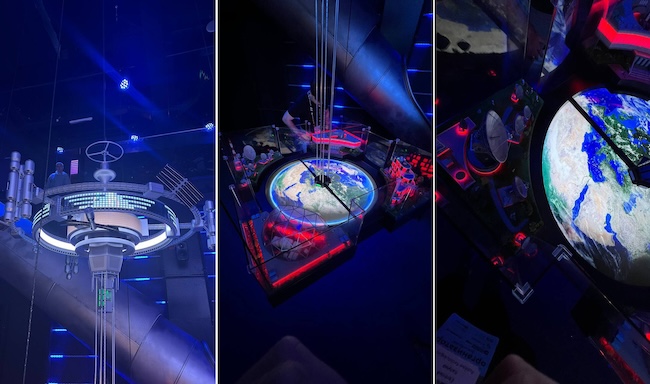

Орбитальная кибербезопасность и Standoff 2023

Обратимся вновь к вопросам кибербезопасности. Ещё на этапе подготовки запуска спутника RUVDS к проекту подключилась компания Positive Technologies, это и был тот «первый в истории CTF в космосе», о котором мы писали выше. Не помешала даже нештатная ситуация, возникшая с аппаратом RUVDS при выходе на орбиту.

Этот позитивный опыт сотрудничества двух компаний было решено развить на киберполигоне Standoff 2023, где в прошлом году появился космический отраслевой сегмент. Участникам предстояло получить контроль над действующим космическим аппаратом хостинг-провайдера RUVDS в максимально приближенных к реальности условиях и с использованием оборудования идентичного тому, которое применяется при отправке команд с Земли на орбиту.

«На Standoff можно проверить защищённость любой компании без ущерба для реальной инфраструктуры. Возможность взломать спутник выводит Standoff на новый, можно сказать, космический уровень. Он стал желанной целью для “красных” команд. Но на этот раз хакерам не удалось найти багов в системе. Посмотрим, что будет весной», — рассказал Ярослав Бабин, директор продукта Standoff 365.

Рисунок 11. Стенд RUVDS на Standoff 2023

Одной из задач для исследователей стал поиск уязвимостей в протоколе LoRa, который применяется для коммуникаций со спутником. Используя стенд, можно было посылать сигналы на макет спутника RUVDS и пытаться перехватить трафик общения с ним. Также можно было попытаться подменить вещание или нарушить работу бортового оборудования. Интерес представляла также оценка риска перехвата управления или переноса его на другую антенну.

Поскольку проект RUVDS является исследовательским, испытания в рамках Standoff проходили на демостенде. Это создавало равные возможности для всех участников и позволяло реализовать результативный поиск уязвимостей, исключив риск случайного уничтожения настоящего спутника. Выбор формата демостенда также был продиктован организационными причинами: двухдневный формат соревнований Standoff не позволял выстроить результативную атаку на реальный спутник, поскольку контакт с ним происходит всего несколько раз за сутки, причём через разные наземные станции.

Рисунок 12. Стендовый макет спутника RUVDS на Standoff 2023

«Участники Standoff могли “поиграть” с нашим ЦУПом. Мы распараллелили его, чтобы равный доступ был у всех команд участников. Они получили доступ даже к поворотной антенне ЦУПа и могли в полном объёме имитировать команды взаимодействия со спутником. Тестирование было максимально приближенным к реальным условиям, а хакеры смогли работать на “боевом” оборудовании. Отличия были только в некоторых деталях протокола доступа, чтобы исключить риск компрометации реально используемых средств управления спутником», — рассказал Никита Цаплин.

«В следующем году мы хотим провести широкие испытания радиопротокола LoRa с открытым кодом на риск перехвата управления приёмником или передатчиком. Можно ли перезагрузить канал? Теоретически такая уязвимость возможна. Но удастся ли это реализовать на практике? Спутник для нас не несёт коммерческой нагрузки, что само по себе является ценностью. Даже если процесс тестирования выйдет из-под контроля и хакерам удастся перехватить управление реальным спутником, это станет для нас полезным уроком. Мы сможем получить полезный опыт и будем искать возможности воспрепятствовать такому повороту в будущем».

Выводы

Мы рассказали вкратце о том, как развивается кибербезопасность в сегменте спутниковых систем, и на примере сотрудничества компаний RUVDS и Positive Technologies показали, каких реальных практических результатов уже удалось достичь в России. Мы также коснулись темы развития глобального рынка орбитальных спутников, его стремительного развития и нарастающей ценности. Делать выводы пока рано, но совершенно очевидно, что необходимо срочно находить инвестиции в России и развивать это направление. Развитие орбитальных малых спутников необходимо сразу вести в содружестве с ИБ. Это касается не только национальной, но и коммерческой безопасности спутников.