В 2023 году было не так много новостей о кибериммунности — новой концепции безопасных аппаратных комплексов под управлением защищённой операционной системы KasperskyOS. В это время вендор готовил основу для их массового продвижения.

- Введение

- Кибериммунитет и его развитие

- Кибериммунные устройства в современных ИТ-системах

- Тонкие клиенты на базе KasperskyOS

- Мобильные устройства на базе KasperskyOS

- Выводы

Введение

К числу российских технологических новинок можно бесспорно отнести создание программной модели кибериммунности, выстраиваемой на базе защищённой ОС KasperskyOS. Но на первых порах в основном шла подготовительная, концептуальная проработка модели. Первые реальные устройства на базе KasperskyOS — интернет-шлюзы Kaspersky IoT Gateway 100 и 1000 для промышленных систем АСУ ТП — появились недавно, с 2020 года.

В прошлом году компания Kaspersky объявила о планах подготовки разработчиков на базе Московского авиационного института (МАИ) и Оренбургского государственного университета, чьи студенты смогут получить знания и навыки для создания прикладных систем на базе KasperskyOS.

Далее мы расскажем, что происходило с концепцией кибериммунности в прошлом году и каких перспектив внедрений на массовом рынке можно ожидать в будущем.

Кибериммунитет и его развитие

Разработкой KasperskyOS занимается специализированное подразделение Kaspersky. Отдел по развитию бизнеса новой ОС возглавляет Дмитрий Лукиян, директором подразделения KasperskyOS является Андрей Суворов, за стратегическое развитие технологии отвечает Андрей Духвалов, вице-президент Kaspersky по технологиям будущего.

Разработка проекта ведётся по нескольким направлениям: развитие микроядра ОС, тиражирование драйверов, создание системных компонентов, разработка подсистемы безопасности и средств виртуализации, обеспечение непрерывного контроля за качеством и безопасностью всех компонентов новой ОС.

Сама концепция кибериммунности, как рассказал Андрей Суворов, базируется на следующих принципах:

- Конструктивная безопасность (secure by design) для реализации сквозного учёта требований по безопасности при проектировании KasperskyOS и экосистемных решений её жизненного цикла (SDLC).

- Минимизация кода для сохранения микроядра в состоянии сверхвысокой компактности, что гарантирует его более высокую защищённость от уязвимостей.

- Многоуровневая система безопасности с изолированными разделами (MILS) для управления разнородными потоками данных и строгой изоляции программных элементов вне микроядра.

- Единая точка применения политик безопасности по технологии FLASK.

Если оценивать 2023 год, то можно сказать, что сейчас компания Kaspersky находится на этапе пилотных внедрений базовых продуктов и развития прикладной специализации. Выбраны три направления: промышленная автоматизация, типовые рабочие места на базе тонких клиентов и корпоративные мобильные терминалы (смартфоны).

Интерес рынка к переходу на новые устройства в Kaspersky связывают со «врождённой» защищённостью нового поколения устройств. Речь идёт не о том, что все устройства станут безопасными и о требованиях по ИБ забудут. Перспектива — это развитие новых подходов к корпоративной безопасности, которые будут учитывать принципы кибериммунности применяемых устройств.

Кибериммунные устройства в современных ИТ-системах

Появление кибериммунного направления в развитии корпоративных ИТ-систем пришлось как нельзя кстати для мировой повестки. Это направление активно развивалось в первой половине 2010-х гг., однако затем внимание других вендоров ушло в сторону развития роботизации и ИИ — т. е. прикладные задачи, более понятные с точки зрения их реализации, заставили многих «искать счастья» по этим направлениям. В Kaspersky решили иначе: посчитали, что не стоит метаться из стороны в сторону, а лучше двигаться дальше по выбранному пути.

Предпосылки такого выбора очевидны. До сих пор на рынке продолжает применяться концепция безопасности, разработанная ещё в 1970-х годах для ОС прежних поколений. Она явно устарела, но тысячи компаний в ИБ создают продукты в её рамках. Настало время кому-то сделать что-то новое.

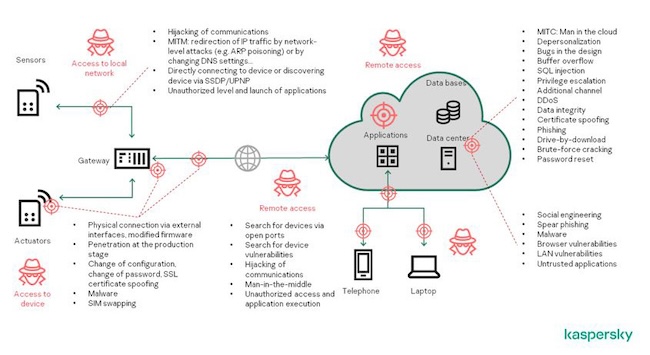

Рисунок 1. Традиционные сценарии компрометации ИТ-систем (Kaspersky)

Согласно ныне существующей концепции, на базовом уровне располагаются функции, на которые возложено аппаратное управление, над ними работает слой ПО, где происходит обработка для получения решений прикладных задач, а поверх этого «биоразнообразия» существует надстройка, которая обеспечивает контроль над безопасностью. Она распоряжается тем, кому можно предоставлять доступ к функциям на других уровнях.

Формально такая иерархическая модель жизнеспособна, но у неё есть важный врождённый изъян. Фактически любая обнаруженная уязвимость в такой системе позволяет внести хаос в её работу. Злоумышленникам достаточно обойти защиту или не попасть в поле зрения системы мониторинга событий. Для обхода существующих систем ИБ применяют самые разные уловки — от мимикрирования под разрешённые операции до попыток «потеряться» в потоке системных предупреждений.

Принцип кибериммунности выстроен иначе. Его фундаментом является микроядерная структура, благодаря которой для управления процессами и аппаратными абстракциями используется минимальный набор базовых функций. В результате значительная часть поддержки аппаратного и программного обеспечения осуществляется посредством специальных процессов, которые выполняются за пределами адресного пространства микроядра. Поэтому устойчивость таких систем значительно выше.

Принцип минимизации кодовой базы используется повсюду в кибериммунных системах. Он воплощается за счёт оптимизации кода для каждого программного модуля, а также для интерфейсов между ними.

Принципиальное отличие кибериммунности от традиционного подхода состоит в том, как реализовывается противостояние кибератакам. Предполагается, что большинство кибератак на кибериммунные системы будут безуспешными и не затронут критически важных функций, потому что появляется встроенный, «врождённый» механизм ИБ-контроля, не допускающий эксплуатации уязвимостей извне.

Тонкие клиенты на базе KasperskyOS

Но вернёмся от теории к прикладным аспектам темы. Реальную защищённость новых систем может подтвердить только практика, поэтому широкое внедрение и подтверждение высокой защищённости становятся важнейшими требованиями для повсеместного распространения концепции кибериммунности. Эта задача стала сейчас главной для соответствующего подразделения Kaspersky.

Стратегическим партнёром Kaspersky по созданию корпоративных кибериммунных устройств стала китайская компания Centerm. Выбор не случаен: она входит в топ-5 мировых вендоров тонких клиентов. На это указывает рейтинг, выпущенный агентством Markets and Markets. Другие лидеры этого сегмента рынка — HP, Dell, IGEL и Fujitsu.

Рисунок 2. Руководство компаний Kaspersky и Centerm (октябрь 2023 г.)

В октябре 2022 года Centerm и Kaspersky подписали соглашение о сотрудничестве в области создания кибериммунных решений для конечных точек. В рамках заключённого соглашения Kaspersky отвечает за ОС KasperskyOS и кибериммунные продукты и решения, а Centerm — за аппаратные платформы. Такое стратегическое партнёрство обещает сделать совместные кибериммунные решения доступными по всему миру.

В октябре 2023 года руководство Kaspersky и Centerm подписало меморандум, согласно которому первым продуктом созданного стратегического партнёрства должен стать тонкий клиент Centerm F620. Он оснащается четырёхъядерным процессором Intel (2 ГГц) и обеспечивает поддержку приложений с интенсивным использованием вычислительных и графических аппаратных ресурсов. По данным Centerm, решение отличается высокой производительностью в сценариях автономного использования и в формате VDI-клиента (виртуального рабочего стола).

На аппаратную платформу Centerm F620 будет устанавливаться ОС Kaspersky Thin Client на базе микроядерной KasperskyOS. Как рассказал Виктор Ивановский, в инфраструктурах заказчиков могут использоваться тонкие клиенты с разными ОС. Уже доступны Windows 10 IoT и COS (собственная CentermOS на базе Linux). Теперь в этот список будет добавлена KasperskyOS.

Заказчики, которые внедрили кибериммунные тонкие клиенты, смогут управлять инфраструктурой тонких клиентов и всеми продуктами Kaspersky из привычной консоли Kaspersky Security Center.

Рисунок 3. Тонкий клиент Centerm F620 будет оснащён ОС KasperskyOS

Подписанный ОЕМ-договор между «Лабораторией Касперского» и Centerm позволяет предустанавливать Kaspersky Thin Client сразу на заводе в Китае и распространять эти продукты по всему миру как программно-аппаратные комплексы. Заказчик сам выбирает операционную систему, которая соответствует его требованиям.

Эксклюзивным поставщиком Kaspersky Thin Client в Малайзии и Индонезии стала компания Aswant Solution. После открытия в конце 2023 года нового офиса в Индонезии уже запланированы на первый квартал 2024 года несколько интересных пилотных проектов: в одном из коммерческих банков Индонезии и в одном из муниципалитетов Джакарты.

Пилотное тестирование Kaspersky Thin Client в Европе проводит сейчас компания Boll Engineering. В нём также принимают участие её торговые посредники — EvoLink (Швейцария) и KAV Consulting (Австрия). В первой половине 2024 года планируются совместные бизнес-мероприятия, направленные на продвижение нового продукта в регионе DACH (трёх крупнейших немецкоговорящих стран).

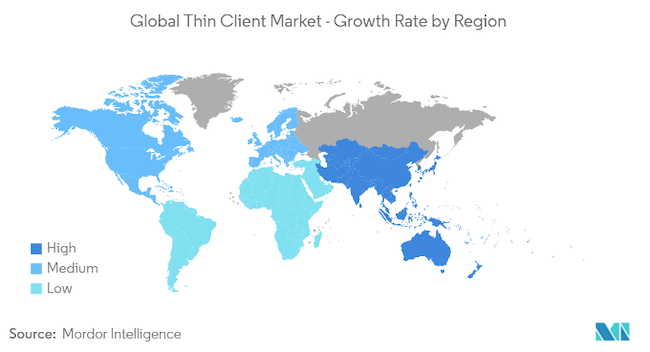

Выбор направлений для продвижения KasperskyOS выглядит закономерным. По данным исследовательского агентства Mordor Intelligence, именно в этих регионах ожидается наиболее динамичный рост популярности тонких клиентов в корпоративном секторе на период 2024–2029 гг.

Рисунок 4. Прогноз популярности тонких клиентов на период 2024–2029 гг.

Мобильные устройства на базе KasperskyOS

Отметим, что принципы кибериммунности вполне подходят и для развития мобильных устройств. Тестированием мобильной версии KasperskyOS занимается компания «МегаФон».

В петербургской лаборатории «МегаФона» была создана специально выделенная сеть, имитирующая работу основной системы коммерческого мобильного оператора. Целью запущенного пилотного проекта стал сбор информации о работе специально созданного пилотного смартфона на базе KasperskyOS for Mobile.

Ожидается, что анализ полученных логов поможет выработать перечень изменений, которые позволят адаптировать иммунную ОС KasperskyOS под условия практического применения мобильных устройств. Kaspersky планирует предложить рынку профессиональные мобильники на базе KasperskyOS, обладающие свойством кибериммунности, которые в будущем станут доступны на массовом корпоративном рынке.

Согласно пресс-релизу, уже успешно прошла проверка KasperskyOS for Mobile на соответствие стандартам сотовой связи 3GPP и корректность практического применения для обслуживания базовых операций, таких как передача данных, поддержка звонков, отправка СМС-сообщений, переключение между технологиями 2G, 3G и 4G.

Для тестирования было разработано более 250 тест-кейсов, полученные логи обмена сигнальной информацией между тестовым устройством и сетью сравнивались с телеметрией аналога на базе контрольной ОС.

Темы применимости KasperskyOS for Mobile для работы с сетями 5G были вынесены в отдельное направление исследований. В декабре сообщалось, что успешно прошли проверки на совместимость «на всех частотах применения 5G, в том числе в наиболее подходящем для 5G диапазоне 3,4–3,8 ГГц».

Отметим, что именно «верхний» диапазон рассматривается как приоритетный для корпоративных задач. «Нижний» диапазон 5G предназначен скорее для бытового применения. Сильной стороной «верхнего» диапазона является более высокая производительность. Она считается главным стимулом для внедрения 5G в корпоративных сетях.

После завершения этого «пилота» Kaspersky планирует провести исследования в независимых лабораториях. Это — ожидаемый шаг, позволяющий ускорить принятие новой технологии рынком. Согласно планам, тесты будут проводиться как на территории России, так и в Китае и на Ближнем Востоке.

Kaspersky также сообщала о намерении провести переговоры с технологическими партнёрами — производителями мобильных устройств, операторами связи, разработчиками софта. Темой переговоров станет разработка корпоративных приложений специально под иммунную ОС. В частности, упоминается разработка мессенджера.

Выводы

Прошедший 2023 год стал периодом пилотных проектов и развития прикладных функций кибериммунности. Компания Kaspersky старалась познакомить рынок с новыми возможностями, возникающими при эксплуатации кибериммунных систем, подтвердить их совместимость с существующими экосистемами.

В будущем году продолжатся пилотные внедрения. Ожидаются также первые корпоративные поставки готовых систем и наработка опыта их реальной эксплуатации.