Одни компании выбирают для защиты от киберугроз системы класса IdM (Identity Management, управление идентификацией) для контроля доступа всех бизнес-пользователей, другие концентрируют внимание на PAM (Privilege Access Management, управление привилегированным доступом) для защиты учётных записей с расширенными правами. А если эти технологии интегрированы и работают вместе? Рассмотрим преимущества их синергии, которая обеспечит более эффективный контроль и защиту предприятия.

- Введение

- Что даёт IdM / IGA?

- Зачем ещё и PAM?

- 3.1. Учёт

- 3.2. Управление доступом

- 3.3. Мониторинг всех действий

- 3.4. Запись, аналитика и отчётность

- Синергия IGA и PAM: «В чём сила, брат?»

- IGA + PAM = повышенная безопасность

- Выводы

Введение

Многие серьёзные инциденты и нарушения информационной безопасности связаны с неправомерным использованием учётных данных пользователей и несанкционированным доступом к информационным ресурсам. Такие угрозы могут быть вызваны внешними атаками, когда злоумышленники пытаются захватить чужие «учётки». В отчёте компании «РТК-Солар» за III квартал 2022 года отражён тренд: злоумышленники теперь не просто пытаются реализовать DDoS- и веб-атаки, а концентрируются на определённых целях и более сложных подходах, которые позволяют проникнуть в инфраструктуру и закрепиться там, чтобы нанести более существенный вред организации.

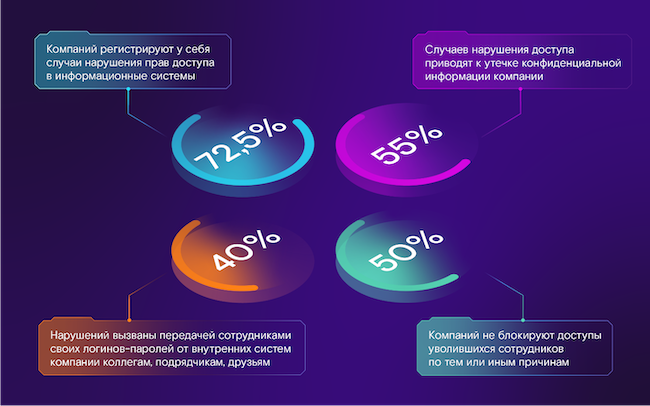

Также угроза может исходить изнутри, от внутреннего работника, который совершает неправомерные действия с помощью широких прав доступа в информационных системах или несанкционированного использования чужих учётных записей. Так, согласно исследованию «РТК-Солар», посвящённому нарушениям в части управления доступом, 40 % таких нарушений вызваны передачей логинов и паролей от внутренних систем коллегам, подрядчикам и друзьям, а 43 % респондентов признают, что в компаниях автоматически блокируются не все «учётки» уволенных сотрудников.

Рисунок 1. Исследование компании «РТК-Солар» о нарушениях в области управления доступом

В обоих случаях у компании могут возникнуть серьёзные проблемы: утечки конфиденциальной информации, финансовые потери, утрата работоспособности основных информационных ресурсов, потеря доступности систем и т. п. При этом не всегда удаётся обнаружить проблему сразу, она, как мина замедленного действия, может проявиться нескоро, когда установить причины её возникновения уже практически невозможно.

Для снижения таких рисков используются специализированные решения класса IdM или более развитые комплексы по управлению доступом типа IGA (Identity Governance & Administration, администрирование идентификации). Также применяются технологии PAM, которые контролируют работу пользователей с расширенными правами и привилегиями в информационных системах, приложениях, базах данных, на серверах и других объектах ИТ-инфраструктуры.

Чтобы усилить защиту ресурсов компании и навести порядок в процессах управления доступом, нужно понимать, как такие решения, работая бок о бок, могут дополнять друг друга.

Что даёт IdM / IGA?

Централизованная система управления доступом берёт на себя функции корреляции всех данных по идентификации и авторизации, распределённых по всем системам и приложениям организации.

Так, в одной из крупных финансовых компаний сотрудник операционного департамента должен иметь доступ более чем в двадцать информационных систем и приложений, половина из которых ему требуются в ежедневной работе. В ручном режиме оперативно удовлетворить все потребности в доступе для нового сотрудника такого подразделения весьма проблематично. Если же он перешёл из смежного подразделения, то решение задачи по актуализации его привилегий в информационных системах — это отдельный «квест», справиться с которым без ошибок практически невозможно. Таких сотрудников в компании могут быть сотни и даже тысячи.

Как следствие, компания приняла решение приобрести автоматизированную систему Identity Management. С её использованием значительно упростился процесс создания учётных записей и предоставления необходимых прав для новых работников компании. При изменении должности запускается автоматизированный процесс по актуализации полномочий в соответствии с новым назначением работника, учитывающий и срок передачи дел замещающему сотруднику. При увольнении доступ автоматически прекращается: учётные записи блокируются, а права отзываются.

Благодаря автоматизации исчезли ошибки от «человеческого фактора», которые возникали ранее при использовании ручных процессов обработки данных по авторизации. Компании стало проще проводить регулярную ресертификацию прав, обрабатывать заявки на дополнительный доступ в соответствии с установленными правилами, вести сквозной анализ и строить модель рисков для их предотвращения и снижения. Теперь компания стала управлять доступом через единый портал, а главное — проверять и контролировать все его параметры.

Зачем ещё и PAM?

В каждой компании есть люди и процессы, которые выходят за рамки рядовых. Кто-то должен выдавать права в информационных системах, настраивать параметры сети или отдельных ресурсов (приложений, баз данных), обновлять системы и приложения и осуществлять мониторинг их работы. Словом, нужны суперпользователи, или, как их принято называть, «привилегированные пользователи» с расширенными правами доступа, чтобы выполнять административные функции на ИТ-ресурсах.

С одной стороны, доступ таких пользователей нужно контролировать ещё строже, ведь они могут делать очень многое без ограничений. С другой стороны, учётные данные таких пользователей должны быть надёжно защищены, чтобы ни один злоумышленник не мог ими завладеть.

Злоумышленники часто подбираются к привилегированным «учёткам» через рядовые. В ход идут и фишинговые письма с внедрёнными вредоносными программами, и покупка учётных данных на подпольных форумах, и взятки сотрудникам компании, а также их партнёрам или поставщикам. Имея же доступ ко внутренней сети, завладеть привилегированной «учёткой» — уже дело техники (например, применяя AD Explorer для выявления пользователей с более высокими правами). Затем внутри инфраструктуры можно получить доступ к учётным данным общекорпоративных систем, таких как Confluence, Jira, SharePoint, к программам для внутренней коммуникации типа Microsoft Teams или Slack, а далее с этими данными попасть в самое сердце, получив доступ, например, к репозиториям GitLab или GitHub, где хранятся все данные исходного кода. В блоге компании Microsoft представлен подробный обзор таких методов, используемых хакерами для своих атак. Такие атаки могут приводить к разрушительным последствиям для компании.

Рисунок 2. Основные шаги по реализации атаки на инфраструктуру

Напомним, иногда угроза исходит изнутри. Крупные утечки данных, особенно в финансовом секторе, — это популярная тема в заголовках таблоидов. Как правило, при проведении внутренних расследований выясняется, что причиной становятся сотрудники, которые имеют расширенные полномочия с администраторскими правами и используют свой доступ неправомерно.

Для решения нетривиальной задачи контроля привилегированных пользователей есть отдельный класс систем — PAM. Это набор процессов и инструментов, которые позволяют эффективно управлять доступом ко критически важным системам под учётными записями с расширенными привилегиями, а также своевременно контролировать работу привилегированных пользователей. Используя такое решение, мы всегда можем ответить на вопрос о том, кто подключается к системе с расширенными правами, когда и что он может в ней делать. Это — крайне важный инструмент с точки зрения безопасности, потому что случайное или преднамеренное злоупотребление привилегированными учётными записями может привести к очень серьёзным последствиям для бизнеса, вплоть до его полной остановки или утраты.

В эпоху цифровизации современные предприятия используют разношёрстные информационные ресурсы для обработки и хранения данных — как привычные корпоративные ИТ-системы внутри периметра компании, так и виртуальные среды или облачные приложения. В одной организации их может быть несколько сотен. Сотрудники могут получать и использовать привилегированный доступ к ресурсам не только из офиса, но и удалённо. Обслуживание и поддержку систем и приложений, а также программного обеспечения часто передают по договору сотрудникам внешних компаний — интеграторам, поставщикам, которые тоже получают очень широкий доступ к ресурсам организации. При этом, как показывает практика, сначала получить такой доступ бывает очень трудно.

Например, в одной крупной компании для разработки нового приложения были приняты по срочному договору 10 разработчиков. Сначала их доступ ограничивался тестовой системой. Но потом, как водится, для отладки работы ПО в период опытной эксплуатации запросили доступ и на продуктивный сервер. Было несколько согласований, сложных объяснений и обоснований. В результате доступ дали, ПО наладили, приложение внедрили, а по окончании договора об этом доступе просто забыли. Хорошо, что вовремя подоспел ежегодный аудит, в результате которого были выявлены бесхозные активные учётные записи с широкими правами. А могло всё закончиться крупной утечкой данных или выводом из строя ИТ-инфраструктуры компании, учитывая, что следующий аудит — только через год.

Привилегированные учётные записи обязательно существуют в любой информационной среде: в операционной системе, базе данных, виртуальной платформе или приложении, на сетевом устройстве, сервере и т. п. Без них невозможно обойтись, т. к. они решают серьёзные задачи по настройке оборудования, установке и обновлению программ и компонентов, созданию и удалению объектов и др. Примеры таких учётных записей — «Root», «Administrator», «Secofr», «Sysopr» и другие. По своему предназначению они предоставляют неограниченный доступ к корпоративным ресурсам и используются вне общей политики безопасности, которая применяется к обычным «учёткам».

При этом одну учётную запись могут использовать разные лица — это так называемые «разделяемые учётные записи», — и установить, кто конкретно в определённый момент работал с нею и производил действия в системе, крайне трудно. Например, в одной из производственных компаний учётной записью «Administrator» в целевой системе пользовались пять сотрудников дежурной службы, которые работали в разные смены и подменяли друг друга. Пароль от этой учётной записи был очень простым (несколько подряд идущих символов на клавиатуре) и не менялся годами.

Кроме того, существуют привилегированные «учётки», которые используются не людьми, а машинами. Это технологические учётные записи служб. От их имени могут запускаться различные регулярные задания, например отчёты по сбору информации, они могут быть использованы конечными точками IoT, ботами, инструментами CI / CD (методы автоматизации разработки) и другими машинами и устройствами.

Отсутствие автоматизированных инструментов приводит к тому, что работники ИТ- и ИБ-подразделений крупных и средних компаний вынуждены тратить много времени на управление доступом таких пользователей. То же самое касается и контроля действий персонала с привилегированными учётными записями. Проблемы же, как известно, начинаются именно там, где нет порядка. По данным исследования компании «РТК-Солар», проблематика угроз в связи с использованием привилегированного доступа является актуальной, примерно 61 % респондентов сталкивается с такими проблемами раз в месяц и чаще.

Системы класса PAM, такие как Solar SafeInspect, помогают снизить риски неправомерного использования привилегированного доступа и привести в порядок процессы управления учётными записями пользователей с расширенными правами. Что умеют такие системы?

Учёт

Выявлять все привилегированные учётные записи, включая используемые приложениями и службами на всех видах оборудования и программного обеспечения.

Управление доступом

Персонифицировать весь доступ к привилегированным учётным записям. Хранить учётные данные привилегированных пользователей в специальном защищённом хранилище в зашифрованном виде. Скрывать их даже от самих пользователей, использовать автоматическую подстановку во время идентификации и аутентификации, менять пароли по расписанию. Разграничивать и предоставлять минимально-достаточные права доступа только к определённым ресурсам и на определённое время на основе утверждённых правил и политик.

Мониторинг всех действий

Отслеживать в режиме реального времени все действия внутренних администраторов, суперпользователей, внешних поставщиков и подрядчиков, операторов БД и др. Вовремя обнаруживать подозрительную активность или работу из нестандартных локаций и прерывать нелегитимные сеансы работы, отправляя оповещения ответственным лицам.

Запись, аналитика и отчётность

Записывать весь трафик работы привилегированных пользователей в специальный журнал и архивировать. При этом все записи обязательно индексируются, что позволяет быстро находить нужный отрезок. Просматривать в видеоформате все действия пользователя во время привилегированной сессии. Это может быть необходимо при выявлении причины инцидента или нарушения. Журналировать все параметры с детальной информацией для последующего изучения: какой пользователь работал, когда он вошёл в систему, сколько времени провёл в ней, какие действия совершал. Система развёрнутых отчётов позволяет получать статистику и строить графики для выявления нарушений политики безопасности на ранних стадиях, предотвращая тем самым возможные негативные последствия.

Синергия IGA и PAM: «В чём сила, брат?»

Рисунок 3. Преимущества синергии IGA и PAM

Совместное использование решений IGA и PAM позволяет разработать единые политики управления доступом всех пользователей без исключения и контролировать их исполнение, применяя средства автоматизации. Благодаря такому интегрированному подходу можно оформлять, согласовывать и исполнять запросы на доступ, в т. ч. для привилегированных пользователей, через единую точку принятия решений — систему IGA. Таким образом легко проверить на любом из этапов все условия получения, подтверждения и использования как расширенных прав, так и полномочий обычных рядовых сотрудников.

Интегрированный подход автоматически снимает проблему бесхозных учётных записей, а права будут автоматически регулироваться: предоставляться, изменяться и удаляться в соответствии с кадровыми событиями по приёму и увольнению сотрудников. Соответственно, абсолютно весь доступ становится понятным, прозрачным и легко контролируемым, а средства автоматизации помогут упростить и ускорить процессы обработки всех запросов на доступ.

Вспомним случай с десятью внешними разработчиками, о котором говорили выше. Им дали расширенные права на какое-то время, а потом об «учётках» забыли. Было выявлено две проблемы: во-первых, слишком сложно и долго оформляли и получали доступ, во-вторых, вовремя его не заблокировали. Синергия IGA и PAM позволяет не только оперативно предоставить права в соответствии с заранее определённым регламентом, но и автоматически регулировать срок жизни такого доступа, в зависимости от срока договора.

IGA + PAM = повышенная безопасность

Границы физического пространства рабочего процесса естественным образом размываются. Этому способствуют гибридная работа из офиса и из дома, использование различных устройств для доступа к корпоративным ресурсам, включая личные. Всё это только увеличивает проблемы для подразделений безопасности. Параллельно с этим размываются границы хранения и обработки данных. Появляется всё больше облачных систем, и предприятия в большинстве случаев используют уже гибридную ИТ-архитектуру. Пользователь — это теперь не только человек, а более широкая сущность. Системы с искусственным интеллектом широкими шагами входят в нашу жизнь.

В такой среде привилегированные пользователи являются важным элементом обеспечения работоспособности предприятия и его информационных ресурсов. Но в то же время они являются и целью для всевозможных атак злоумышленников, поскольку обладают чрезвычайно широкими правами. Поэтому процессы идентификации, аутентификации и авторизации крайне важны и должны очень жёстко контролироваться. Привилегированный доступ должен быть защищён многофакторной аутентификацией (MFA), учётные данные должны быть спрятаны в специализированном защищённом хранилище. Необходимо постоянно отслеживать все сеансы работы привилегированных пользователей и применять динамические возможности авторизации, например предоставляя доступ только на определённое время. Такой повышенный контроль за работой привилегированных учётных записей возможен только при использовании специализированного решения PAM в дополнение к IGA-системе.

И снова о разработчиках, которых компания приняла на работу временно. Дав им доступ на продуктивный сервер, мы, конечно же, хотим знать, что они на нём делают, какие операции выполняют. С использованием PAM-решения мы сможем постоянно отслеживать все операции, которые производят сотрудники в системе. Мы также можем настроить определённый пул доступных операций в определённое время, и если вдруг система увидит отклонения от наших настроек, она мгновенно разорвёт привилегированную сессию, тем самым обезопасив компанию от возможных нарушений со стороны третьих лиц.

Выводы

От единой экосистемы IGA и PAM организация получит следующие преимущества:

- Единую точку автоматизированного управления всеми учётными записями, включая технологические.

- Исполнение общей политики по разграничению доступа на основании ролевой модели и с учётом конфликтов разделения обязанностей (SoD).

- Удобное и эффективное проведение аудита и выявление аномалий в правах доступа через единую систему, подключённую к кадровому источнику и ко критическим информационным ресурсам организации.

- Оптимизацию и контроль безопасного подключения к ресурсам компании и отключения от них всех пользователей, как внутренних, так и внешних, в т. ч. с расширенными правами.

- Дополнительный постоянный и детальный мониторинг работы привилегированных пользователей с регистрацией всех событий.

Внедрение решений для автоматизированного управления доступом — непростая задача. Многим компаниям трудно получить финансирование на такие проекты, т. к. эти системы напрямую не увеличивают прибыль и не развивают бизнес организации. Однако отсутствие эффективного управления доступом создаёт значительные риски не только для соблюдения внутренних и внешних требований компании, но и для кибербезопасности. В отсутствие должной защиты организация может серьёзно пострадать как от внешних, так и от внутренних угроз информационной безопасности. И это обязательно нужно учитывать, разрабатывая эффективную стратегию защиты.