Госслужащие и корпоративные сотрудники составляют основную группу риска при целевых кибератаках. Как не допустить утечки конфиденциальной информации? Как защититься от фишинга и социальной инженерии? Как выстроить личную кибергигиену, если вы работаете с критически важными данными?

- Введение

- Что такое кибергигиена и почему она критична для госслужащих и компаний

- Почему именно госслужащие и корпоративные сотрудники — главные цели

- Типичные ошибки кибергигиены и как ими пользуются хакеры

- 4.1. Ошибка первая: слабые и повторяющиеся пароли

- 4.2. Ошибка вторая: попадание на фишинг

- 4.3. Ошибка третья: игнорирование обновлений

- 4.4. Ошибка четвёртая: работа с конфиденциальными данными в незащищённых сетях

- 4.5. Ошибка пятая: использование непроверенных USB-устройств

- 4.6. Ошибка шестая: публикация служебной информации в социальных сетях

- 4.7. Ошибка седьмая: отсутствие резервных копий

- 4.8. Ошибка восьмая: небезопасная удалённая работа

- 4.9. Ошибка девятая: неправильное использование облачных сервисов

- 4.10. Ошибка десятая: недооценка инсайдерских угроз

- 4.11. Ошибка одиннадцатая: передача конфиденциальных данных в публичные ИИ-сервисы

- 4.12. Ошибка двенадцатая: доверие к видео и аудио без проверки (дипфейк-атаки)

- Памятка по кибергигиене для ежедневного использования

- Выводы

Введение

Представьте: сотрудник министерства получает письмо от «коллеги» с просьбой срочно открыть важный документ. Кликает, открывает — и через 3 месяца выясняется, что хакеры полгода сидели в сети ведомства. Или финансовый директор крупной компании вводит пароль на странице, которая выглядит точь-в-точь как корпоративный портал, — и на следующий день со счёта компании уходит огромная сумма.

Когда взламывают обычного пользователя, последствия ограничиваются потерей доступа к соцсетям или утечкой личной переписки. Неприятно, но поправимо. Когда жертвой становится госслужащий или сотрудник крупной корпорации, на кону данные тысяч граждан, работа госсервисов, финансовые потоки и стратегические планы компании. Разница не в людях — все мы одинаково открываем почту и кликаем по ссылкам, — а в масштабе катастрофы.

В этом материале разберём типичные провалы в кибергигиене, которыми пользуются злоумышленники для проникновения в критичные системы, и дадим конкретные инструкции, как их избежать.

Что такое кибергигиена и почему она критична для госслужащих и компаний

Кибербезопасность — это когда организация защищает свои системы, данные и процессы от взлома, блокировки и утечек. Для госструктур это защита данных граждан и работы государственных сервисов, для бизнеса — сохранность денег, коммерческой тайны и репутации. А кибергигиена — это ваши ежедневные привычки, которые либо защищают, либо открывают дверь злоумышленникам.

Защита в организации складывается из нескольких направлений:

- Защита данных. Персональные сведения граждан, финансы, коммерческая тайна, элементы критической инфраструктуры.

- Управление доступом. Кто и куда может заходить, многофакторная аутентификация, отключение доступов уволенным сотрудникам.

- Мониторинг угроз. Системы SOC, SIEM, EDR отслеживают подозрительную активность в сети.

- Резервные копии: чтобы при атаке программ-вымогателей можно было восстановить данные.

- Регламенты. Правила работы с данными, удалённого подключения, взаимодействия с подрядчиками.

- Кибергигиена сотрудников. Повседневные действия с данными, устройствами и доступами, которые защищают организацию.

Почти каждая серьёзная атака начинается с простой ошибки работника. Фишинговое письмо крадёт пароль от почты или VPN. Заражённый документ «от партнёров» даёт возможность закрепиться на ноутбуке. Служебный файл через личный мессенджер утекает вместе с взломанным аккаунтом.

Через такие каналы уходит переписка по чувствительным темам, платёжные поручения, персональные данные граждан, техническая документация и доступы к административным панелям. Для хакеров это инструменты дальнейшей атаки: украденный пароль помогает сбросить доступ к другим системам, служебные документы — точнее подделывать письма, а доступ к финансам открывает путь к мошенничеству и вымогательству.

Почему именно госслужащие и корпоративные сотрудники — главные цели

Чиновника из министерства и топ-менеджера корпорации объединяет одно: доступ к информации, за которую хакеры готовы платить. Поэтому их не атакуют массовыми рассылками в стиле «вы выиграли миллион». Для них готовят персональные атаки с изучением биографии, стиля переписки и текущих задач.

Целевой фишинг (spear phishing) — это когда письмо приходит якобы от коллеги, начальника или партнёра. Злоумышленники заранее копаются в социальных сетях, корпоративных сайтах, соцсетях, изучают утечки данных. Потом пишут письмо с упоминанием реального проекта, знакомых имён и деталей, которые знает только «свой». Например, финдиректору приходит письмо от «генерального» с просьбой срочно согласовать платёж партнёру. Стиль знакомый, название проекта реальное, подпись как обычно. Директор открывает вложение — на компьютер устанавливается вредонос.

Специфика защиты госслужащих и корпоративных сотрудников

Госслужащие рискуют утечкой персональных данных, блокировкой госсервисов и другими критичными последствиями. Их устройства связаны в единую сеть с десятками других ведомств. Поэтому нарушение правил кибергигиены одним сотрудником может отразиться не только на его ведомстве, но и на смежных структурах, госсервисах и гражданах.

В корпоративном сегменте основной акцент — на защите финансовых потоков, коммерческой тайны, клиентских баз и технологий. Сотрудники, задействованные в финансах, закупках, переговорах и разработке, — приоритетные цели, потому что через их устройства можно получить доступ ко всей цепочке бизнес-процессов.

Для государственных структур и корпораций кибергигиена — элемент, связывающий «железо», программы и организационные меры в работающую систему. От того, насколько последовательно сотрудники соблюдают базовые правила, зависит, будет ли защита формальностью или реальным барьером. Поэтому выгодно вкладывать ресурсы в обучение персонала.

Типичные ошибки кибергигиены и как ими пользуются хакеры

Есть множество векторов атак, направленных на корпоративный и госсектор. Но, как правило, базового понимания их механизмов и способов защиты достаточно для существенного снижения рисков.

Ошибка первая: слабые и повторяющиеся пароли

Сотрудник использует один пароль для почты, корпоративного портала и личного аккаунта в соцсети. Соцсеть взламывают, пароль попадает в утечку — и через неделю хакеры заходят в корпоративную почту.

Самые популярные пароли — «123456», «password», «qwerty». Их взламывают за секунды методом перебора (brute force). Даже сложный пароль, но один на все сервисы, — это риск. Ведь утечка из одного места компрометирует все остальные.

Как защититься:

- Используйте уникальные пароли для каждого сервиса длиной минимум 12 символов с буквами разного регистра, цифрами и спецсимволами.

- Установите менеджер паролей (например, Kaspersky Password Manager, Bitwarden, 1Password) — он генерирует и хранит пароли в зашифрованном виде.

- Включите многофакторную аутентификацию (MFA) везде, где это возможно: пароль + код из приложения или SMS.

- Регулярно меняйте пароли к критичным системам (раз в 3–6 месяцев).

Эти меры кажутся очевидными, но именно их игнорирование приводит к большинству взломов через слабые пароли. Один раз потратить время на настройку менеджера паролей — значит защитить все свои аккаунты на годы вперёд.

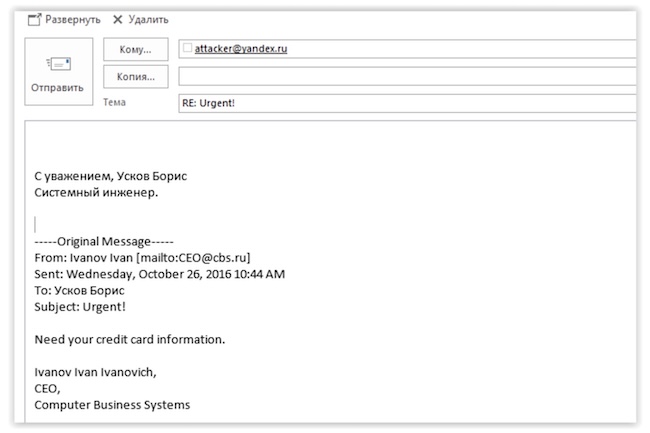

Ошибка вторая: попадание на фишинг

Письмо выглядит как обычное: знакомый адресат, корректная подпись, уместная тема. Просят срочно открыть документ или подтвердить данные по ссылке. Сотрудник кликает и вводит пароль на поддельной странице либо скачивает вредонос.

Фишинг эксплуатирует спешку, доверие и автоматизм действий. Злоумышленники изучают стиль переписки, копируют дизайн корпоративных порталов, используют домены, отличающиеся одной буквой (например, compani.com вместо company.com).

Рисунок 1. Пример фишингового письма. Источник: cbs.ru

Как защититься:

- Проверяйте адрес отправителя: наведите курсор на имя, чтобы увидеть реальный email.

- Обращайте внимание на домен в ссылках: законный сайт company.com не будет присылать ссылки на company-login.ru.

- Если письмо требует срочных действий («платёж заблокируют через час!»), свяжитесь с отправителем по другому каналу связи для проверки.

- Не открывайте вложения из неожиданных писем, даже если отправитель выглядит знакомым.

- Пройдите тренинг по распознаванию фишинга: многие компании проводят внутренние симуляции атак.

Главное правило: если возникло малейшее сомнение в подлинности письма, лучше потратить 5 минут на проверку по альтернативному каналу, чем стать жертвой целевой атаки.

Ошибка третья: игнорирование обновлений

Сотрудник откладывает установку обновлений Windows, потому что «некогда перезагружаться». Через месяц хакеры используют известную уязвимость, для которой патч вышел 3 недели назад, и получают доступ к системе.

Большинство массовых атак (например, WannaCry, NotPetya) эксплуатировали уязвимости, для которых обновления уже существовали. Жертвами стали те, кто их не установил.

Как защититься:

- Включите автоматическое обновление операционной системы, браузеров и рабочих программ.

- Установите патчи безопасности сразу после выхода, особенно критичные.

- Используйте только лицензионное ПО: пиратские версии не получают обновлений безопасности.

- Регулярно обновляйте антивирусные базы и средства защиты конечных точек (EDR).

Откладывание обновлений «на потом» создаёт окно уязвимости, которым обязательно воспользуются атакующие. Современные системы умеют обновляться в фоновом режиме с минимальным влиянием на работу — используйте эту возможность.

Ошибка четвёртая: работа с конфиденциальными данными в незащищённых сетях

Сотрудник в командировке подключается к Wi-Fi в гостинице и заходит в корпоративную почту. Хакер в той же сети перехватывает трафик и получает доступ к учётной записи.

Публичные сети в кафе, отелях, аэропортах не защищены: любой может развернуть «злой двойник» (точку доступа с похожим названием) и перехватывать данные всех подключившихся.

Как защититься:

- Используйте корпоративный VPN для любых подключений вне офиса — он шифрует весь трафик.

- Отключите автоматическое подключение к Wi-Fi сетям на рабочих устройствах.

- Предпочитайте мобильный интернет (4G/5G) публичному Wi-Fi при работе с чувствительной информацией.

Правило простое: если вы не в офисе и не дома — сначала VPN, потом работа.

Ошибка пятая: использование непроверенных USB-устройств

Сотрудник находит флешку на парковке возле офиса, вставляет в рабочий компьютер «чтобы посмотреть, чья» и запускает вредоносную программу, распространяющуюся по корпоративной сети.

Этот метод называется «USB drop attack»: злоумышленники специально разбрасывают заражённые флешки в местах, где их найдут сотрудники целевой организации. Любопытство и желание помочь играют на руку атакующим.

Как защититься:

- Не вставляйте в рабочий компьютер чужие USB-устройства.

- Если нужно передать файлы, используйте корпоративные облачные хранилища или защищённые файлообменники.

- Отключите автозапуск программ с внешних носителей в настройках системы.

- Если USB-устройство необходимо проверить, используйте изолированный компьютер без доступа к сети.

Найденная флешка — это не забытая вещь, которую нужно вернуть владельцу, а потенциальное оружие. Передайте её в службу безопасности, но не подключайте к своему компьютеру.

Ошибка шестая: публикация служебной информации в социальных сетях

Сотрудник публикует фото с рабочего совещания, где на доске видны внутренние планы и названия проектов. Или отмечает геолокацию в закрытом объекте. Злоумышленники собирают такую информацию для подготовки целевых атак через OSINT (Open Source Intelligence, разведка по открытым источникам).

Даже косвенные детали (должность, коллеги, рабочие задачи) помогают хакерам составить профиль для социальной инженерии.

Как защититься:

- Не публикуйте фотографии документов, экранов, досок с рабочей информацией.

- Ограничьте информацию о месте работы и должности в публичных профилях.

- Не указывайте геолокацию на закрытых объектах и в служебных поездках.

- Проверьте настройки приватности: кто видит ваши посты, фото, список друзей.

- Помните: удалённый пост могли сохранить или заскриншотить.

Информация, которая кажется безобидной, в руках профессиональных злоумышленников превращается в инструмент для подготовки целевой атаки.

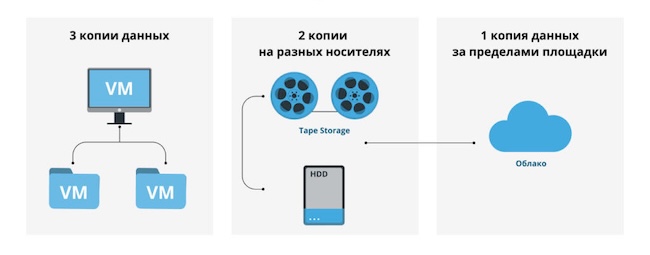

Ошибка седьмая: отсутствие резервных копий

Сотрудник годами хранит критичные документы только на рабочем ноутбуке. Атака программы-вымогателя шифрует все файлы, и компания теряет данные навсегда или платит выкуп.

Резервные копии — последняя линия обороны при атаках вымогателей, аппаратных сбоях и случайном удалении.

Рисунок 2. Схема правила резервного копирования «3-2-1». Источник: colobridge.net

Как защититься:

- Настройте автоматическое резервное копирование важных файлов на корпоративное хранилище или в облако.

- Используйте правило «3-2-1»: 3 копии данных на 2 разных типах носителей, одна из которых хранится вне офиса.

- Регулярно проверяйте, что резервные копии создаются и их можно восстановить.

- Храните критичные резервные копии офлайн, чтобы вымогатели не могли их зашифровать.

Проверяйте работоспособность процесса восстановления как минимум раз в квартал.

Ошибка восьмая: небезопасная удалённая работа

Сотрудник работает из дома на личном компьютере, где нет антивируса и обновлений, дети играют и скачивают игры, жена проверяет почту. Через месяц корпоративные учётные данные утекают вместе с вредоносом, попавшим на этот компьютер.

Домашние сети и устройства часто защищены слабее корпоративных, а границы между личным и рабочим размываются. Концепция BYOD (Bring Your Own Device, «принеси своё устройство») усугубляет проблему: личные устройства не контролируются ИТ-службой, используются членами семьи, синхронизируются с личными облачными сервисами.

Как защититься:

- Используйте для служебных задач только выданное работодателем оборудование с установленными средствами защиты.

- Если работаете на личном устройстве, установите лицензионный антивирус, включите файрвол, настройте автообновления.

- Подключайтесь к корпоративным ресурсам только через VPN.

- Разделите рабочие и личные устройства: не давайте членам семьи пользоваться рабочим ноутбуком.

- Защитите домашний роутер: смените стандартный пароль администратора, обновите прошивку, отключите WPS.

Удалённая работа не означает ослабление безопасности — требования остаются теми же, просто их нужно соблюдать в новых условиях.

Ошибка девятая: неправильное использование облачных сервисов

Сотрудник пересылает служебные документы в личный Google Drive «для удобства». Потом его личный аккаунт взламывают, и конфиденциальные данные оказываются у злоумышленников.

Публичные облачные сервисы удобны, но не предназначены для хранения конфиденциальной корпоративной информации без дополнительной защиты.

Как защититься:

- Используйте только корпоративные облачные хранилища и файлообменники, одобренные ИТ-службой.

- Не пересылайте служебные документы в личные аккаунты и мессенджеры.

- Если необходимо работать с файлами вне офиса, используйте корпоративный OneDrive, SharePoint или аналоги с настроенным шифрованием и контролем доступа.

- Включите многофакторную аутентификацию для всех облачных сервисов.

- Регулярно проверяйте список устройств, имеющих доступ к облачным аккаунтам, и отключайте неизвестные.

Корпоративные облачные решения специально разработаны с учётом требований безопасности и соответствия регуляторным стандартам. Личные сервисы такими гарантиями не обладают.

Ошибка десятая: недооценка инсайдерских угроз

Увольняющийся сотрудник копирует клиентскую базу и технические документы на личную флешку перед уходом. Через месяц эти данные появляются у конкурентов.

Инсайдеры — одна из самых опасных угроз, потому что у них легальный доступ к системам и они знают, где хранятся ценные данные. Мотивы могут быть любые: месть, жадность, идеология или простая небрежность.

Как защититься:

- Соблюдайте принцип минимальных привилегий: сотрудники получают только тот доступ, который необходим для их работы.

- Отключайте доступы увольняющихся сотрудников в день увольнения, а не «через пару дней».

- Используйте системы DLP (Data Leak Prevention), которые отслеживают попытки копирования больших объёмов данных на внешние носители или в облако.

- Регулярно проверяйте журналы доступа к критичным системам: кто, когда и куда заходил.

- Проводите выходные интервью и напоминайте сотрудникам об ответственности за разглашение конфиденциальной информации.

Доверие — хорошо, контроль — лучше. Технические средства мониторинга должны дополнять, а не заменять культуру информационной безопасности в организации.

Ошибка одиннадцатая: передача конфиденциальных данных в публичные ИИ-сервисы

Разработчик из Samsung застрял с багом в коде. Копирует весь исходник в ChatGPT с просьбой найти ошибку. ИИ помогает, проблема решена, работа продолжается. Через месяц выясняется: конфиденциальный код попал в обучающие данные OpenAI, а Samsung потерял часть коммерческой тайны. Реальный инцидент из 2023 года.

Несколько сотрудников Samsung загружали в ChatGPT внутренний код, записи совещаний и техническую документацию. После этого компания запретила использование публичных ИИ-сервисов для рабочих задач.

Как защититься:

- Используйте только корпоративные версии ИИ-сервисов с гарантиями конфиденциальности (Microsoft 365 Copilot, Google Workspace AI, локальные решения).

- Установите корпоративные DLP-системы, которые блокируют вставку конфиденциальных данных в веб-интерфейсы публичных ИИ.

- Обучите сотрудников правилам работы с ИИ: никакого внутреннего кода, документов с грифами, персональных данных, финансовой информации в публичных сервисах.

- Создайте список одобренных ИИ-инструментов для разных задач и запретите использование остальных через политики безопасности.

- Перед использованием ИИ удаляйте из текста все идентифицирующие данные: имена, названия проектов, коммерческие детали.

ИИ-бот — полезный инструмент, но только при правильном, безопасном применении.

Ошибка двенадцатая: доверие к видео и аудио без проверки (дипфейк-атаки)

Финансовый сотрудник участвует в видеоконференции с главой компании и коллегами. Обсуждают срочный платёж партнёрам, директор просит согласовать крупный финансовый перевод. Голос знакомый, лицо то самое, детали проекта верные — сотрудник переводит деньги. Через неделю выясняется: это были дипфейки, директор никогда не проводил такого совещания.

Дипфейк (deepfake) — технология создания поддельного видео или аудио, где лицо и голос одного человека заменяются на другого. Раньше такое умели делать только крупные киностудии, сейчас — любой желающий с ноутбуком и бесплатным софтом.

Для госслужащих и корпоративных сотрудников это новый уровень опасности: хакеры могут создать убедительное видео руководителя, который просит перевести деньги, отправить документы или изменить права доступа.

Как защититься:

- При получении срочных финансовых запросов по видеосвязи перезвоните по известному номеру для подтверждения — даже если видите и слышите знакомого руководителя.

- Обращайте внимание на технические артефакты: странное моргание, рассинхронизация губ и звука, искажения при поворотах головы, неестественное освещение лица.

- Внедрите в организации правило двойного подтверждения для критичных операций: платежи, передача данных, изменение доступов требуют подтверждения по независимому каналу связи.

- Ограничьте количество публичных видео с участием руководителей и сотрудников, ответственных за финансы — это исходный материал для создания дипфейков.

- Используйте кодовые фразы или вопросы, известные только вам и руководителю, для проверки подлинности при подозрительных запросах.

Главное правило в эпоху дипфейков: визуального и голосового подтверждения личности недостаточно. Проверяйте критичные запросы по альтернативному каналу.

Памятка по кибергигиене для ежедневного использования

Знать правила безопасности недостаточно — их нужно превратить в повседневные привычки. Ниже расположен перечень полезных действий для сотрудника организации.

Ежедневные действия

Каждое утро начинается одинаково: открываете почту, проверяете задачи, читаете сообщения. Именно в эти первые минуты закладывается фундамент безопасности на весь день.

Перед тем как открыть письмо с вложением, загляните в адрес отправителя, кликните на имя и проверьте реальный email. Одна лишняя буква в домене, странный набор символов или несовпадение с привычным адресом — повод отправить письмо в спам и сообщить в ИТ-службу.

Уходите от рабочего места даже на минуту? Нажмите Win+L на Windows или Ctrl+Cmd+Q на Mac и заблокируйте компьютер. Коллега, уборщица, случайный посетитель может открыть вашу почту, скопировать файлы или установить что-нибудь на компьютер.

Работаете из кафе, отеля или коворкинга? Первое действие после включения ноутбука — запуск корпоративного VPN. Без него весь ваш трафик идёт открытым текстом через чужую сеть, где его может перехватить кто угодно. Не вводите служебные пароли на непроверенных сайтах или чужих устройствах. Если что-то выглядит подозрительно, лучше дождаться возвращения в офис, чем рисковать учётными данными.

Получили странное письмо с просьбой срочно подтвердить данные? Звонок от «техподдержки» с требованием назвать пароль? Сообщение в мессенджере от «начальника» с просьбой отправить финансовый отчёт? Не спешите выполнять — сначала сообщите в ИТ-службу.

Еженедельные проверки

Раз в неделю выделите 10 минут на цифровую гигиену. Зайдите в настройки почты и корпоративных сервисов, найдите раздел «Активные сеансы» или «Устройства с доступом». Видите в списке незнакомый телефон, планшет или браузер из другого города? Немедленно отключайте. Если не уверены — лучше отключить всё и заново войти с проверенных устройств.

Сотрудникам с правами администратора или при поддержке ИТ-службы стоит также проверить, что антивирус и система EDR активны, обновлены и не выдают предупреждений. Если видите уведомление «Последнее обновление: 2 недели назад» — что-то пошло не так, свяжитесь с ИТ-отделом. Заодно просмотрите недавние уведомления системы безопасности: возможно, антивирус уже заблокировал что-то подозрительное, и об этом стоит знать.

Ежемесячные задачи

Раз в месяц займитесь паролями. Если в вашей организации не настроена автоматическая ротация паролей, меняйте вручную хотя бы доступы к самым критичным системам: почте, финансовым сервисам, административным панелям. Используйте менеджер паролей, чтобы генерировать новые уникальные комбинации — не придумывайте их сами, компьютер справится лучше.

Если у вас есть доступ к системам резервного копирования (обычно это администраторы или ответственные сотрудники), проверьте резервные копии. Не просто посмотрите, что они создаются по расписанию, а реально попробуйте восстановить пару случайных файлов. Резервная копия, которая не восстанавливается, — это не резервная копия, а иллюзия безопасности. Лучше обнаружить проблему сейчас, чем в момент атаки программы-вымогателя.

Всем сотрудникам, у кого отключено автообновление, выделите время на ручное обновление всех рабочих программ. Браузеры, офисные пакеты, мессенджеры, специализированное ПО — всё должно быть на актуальных версиях.

Однократная первичная настройка

Если вы до сих пор используете пароль «Qwerty123» для трёх разных сервисов — начните с азов. Установите менеджер паролей (Kaspersky Password Manager, Bitwarden, 1Password или корпоративное решение) и потратьте вечер на генерацию уникальных паролей для всех рабочих и личных аккаунтов. Это займёт время, но делается один раз и защищает годами.

Следующий шаг — многофакторная аутентификация везде, где она доступна. Почта, облачные сервисы, корпоративный портал, финансовые системы — включайте 2FA или MFA во всех этих местах. Предпочитайте приложения-аутентификаторы (Google Authenticator, Microsoft Authenticator, Authy) вместо SMS-кодов — их сложнее перехватить.

Настройте автоматическое резервное копирование важных файлов на корпоративное хранилище или в облако. Не полагайтесь на свою память и дисциплину — компьютер должен делать это сам, по расписанию, без вашего участия.

Автообновление операционной системы и всех программ должно быть включено. Если боитесь, что обновление что-то сломает, выберите режим «скачивать автоматически, устанавливать по подтверждению» (если у вас есть такие полномочия, конечно).

И наконец, проверьте настройки приватности в соцсетях. Кто видит ваши посты? Где указано место работы? Можно ли по вашему профилю составить досье для социальной инженерии? Ограничьте доступ к личной информации, уберите геолокацию с фотографий, скройте список друзей и коллег от посторонних.

Действия при подозрении на инцидент

Открыли подозрительное вложение? Ввели пароль на странице, которая теперь кажется поддельной? Компьютер начал тормозить, появились странные файлы или уведомления?

Первое правило — не паниковать. Второе — немедленно сообщить в ИТ-службу или службу безопасности. Чем быстрее они узнают, тем больше шансов ограничить ущерб. Не пытайтесь «исправить» проблему самостоятельно: удалять файлы, запускать антивирусные проверки, перезагружать систему. Вы можете случайно уничтожить улики, которые помогли бы специалистам понять, что произошло и как это остановить.

Если есть явные признаки активной атаки (файлы шифруются, данные удаляются, компьютер отправляет что-то в сеть), отключите устройство от интернета — выдерните кабель или отключите Wi-Fi. Немедленно смените пароли к рабочим аккаунтам с другого чистого устройства: телефона или домашнего ноутбука.

Выводы

Кибергигиена для государственных служащих и корпоративных сотрудников является не рекомендательным документом, а обязательным элементом должностных обязанностей. Один неправильное действие может привести к потере контроля над данными, финансовыми активами и репутацией организации.

Большинство атак можно предотвратить соблюдением базовых правил: уникальные пароли с многофакторной аутентификацией, проверка отправителей перед открытием писем, использование VPN вне офиса, своевременные обновления, регулярные резервные копии. Эти меры не требуют значительных затрат времени, но существенно повышают защищённость.

Однако достаточно одного сотрудника с низким уровнем кибергигиены, чтобы предоставить злоумышленникам доступ ко всей инфраструктуре. Поэтому кибергигиена является не разовой инструкцией, а постоянной практикой, сопоставимой с закрытием офиса на ночь: это базовая мера безопасности, выполняемая автоматически.