Каков обобщенный процесс выбора средств защиты и с какими трудностями придется столкнуться при обеспечении безопасности КИИ? Автор делится опытом решения проблемы информационной безопасности АСУ ТП объектов КИИ и приводит минимальный набор наложенных средств защиты для соответствия требованиям приказа ФСТЭК №239.

- Введение

- Подводные камни в процессе обеспечения безопасности КИИ

- Сколько средств защиты нужно для «закрытия» всех законодательных требований?

- Выводы

Введение

Уже почти год прошел с вступления в силу Федерального закона №187-ФЗ «О безопасности КИИ РФ». Работа кипит. Субъекты КИИ направили перечни своих объектов во ФСТЭК России и углубились в изучение технологических процессов для присвоения категорий значимости.

После этого всех ждет создание системы защиты для значимых объектов, и так как внедрение средств защиты — дело достаточно сложное и затратное, к нему лучше подготовиться заранее.

Учитывая то, что системы защиты должны быть реализованы независимо для всех значимых объектов критической инфраструктуры, уже на этапе категорирования желательно представлять архитектуру будущего решения.

Как известно, критические объекты АСУ ТП могут быть очень разными — от электрической подстанции до системы управления ректификационной колонной. При этом сами АСУ ТП могут значительно отличаться друг от друга с концептуальной точки зрения, иметь разную элементную базу, по-разному утилизировать роль оперативного персонала.

Понятно, что для создания системы защиты не существует единого подхода и какого-то универсального набора наложенных средств защиты, даже для формального соответствия законодательству в области КИИ.

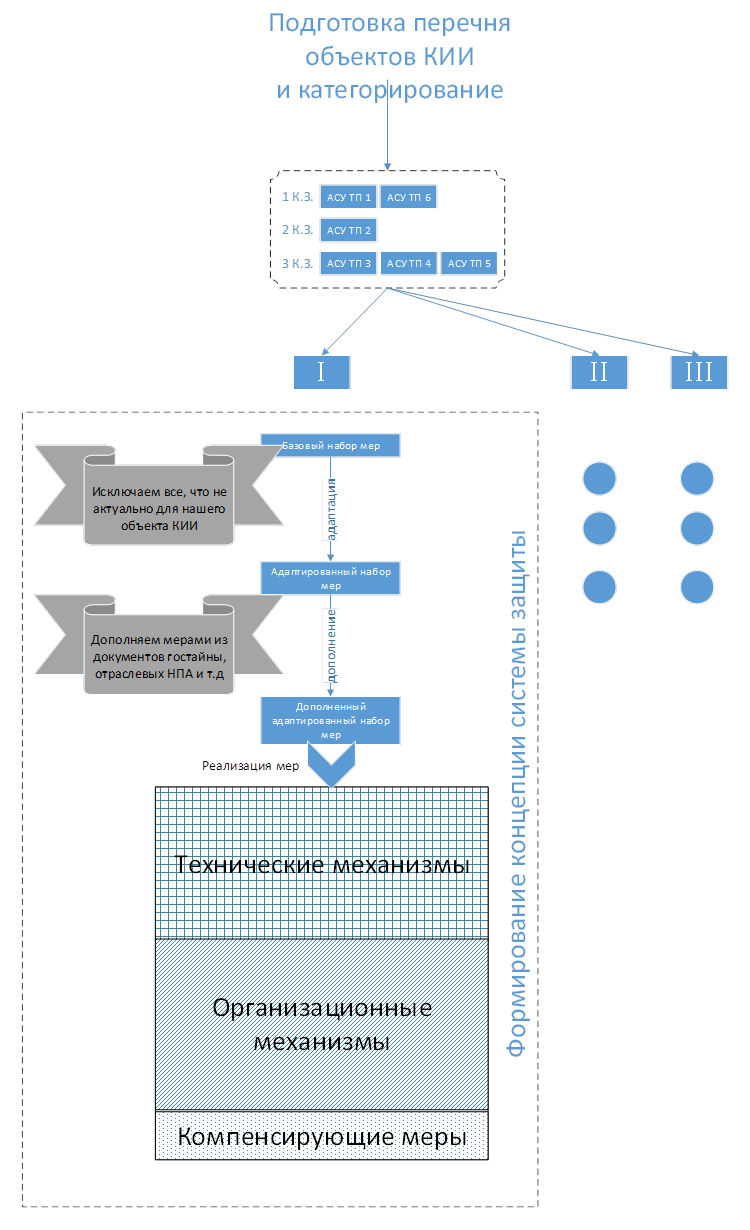

Для решения проблемы информационной безопасности АСУ ТП объектов КИИ необходимо грамотно спроектировать систему защиты. И, в принципе, последовательность этапов, от определения границ КИИ до введения в эксплуатацию системы защиты, довольно проста:

- Выделение объектов КИИ, отправка их перечня во ФСТЭК России.

- Обследование объектов, присвоение им категории значимости, отправка этих данных во ФСТЭК.

- Формирование модели угроз и нарушителя (МУиН).

- Формирование перечня мер защиты.

- Формирование технического задания на систему защиты.

- Техническое и рабочее проектирование системы защиты.

- Внедрение и приемка системы защиты.

На этапе моделирования угроз определяется, что релевантно для нашей защищаемой АСУ ТП (зачем защищать беспроводные сети, если они не используются в технологическом процессе?).

В ответ на угрозы, представленные в МУиН, выделяются меры защиты, которые в базовом варианте берутся из Приложения А Приказа ФСТЭК России №239 и затем адаптируются под локальные или отраслевые нормативные акты. Для мер защиты выбирается способ реализации: технические или организационные механизмы обеспечения безопасности. В случае невозможности «закрытия» каких-то актуальных угроз, или если их реализация приводит к нарушению нормального режима объекта, применяются компенсирующие меры.

После этого ко всем приведенным механизмам защиты предъявляются конкретные требования, которые формулируются в техническом задании на систему защиты. Далее, согласно техническому заданию, выполняется технорабочее проектирование, внедрение и приемка итоговой системы защиты значимых объектов КИИ. После проведения работ по вводу системы защиты в действие в силу вступают процессы обеспечения информационной безопасности (ИБ).

Рисунок 1. Принципиальная схема подготовки перечня объектов КИИ и категорирования

Когда весь процесс и очередность действий ясны, остается только найти требуемые средства защиты с помощью специальных ресурсов (например, квадрантов Gartner) и скомпилировать их так, чтобы не осталось «незакрытых» технических мер защиты. Вроде бы просто. Но, как и везде, впереди очень много подводных камней.

Подводные камни в процессе обеспечения безопасности КИИ

Если предметно рассматривать рынок, становится понятно, что трактовать даже базовый набор мер из 239 приказа ФСТЭК России можно очень по-разному. Возьмем, к примеру, меру АУД.9. «Анализ действий пользователей» для объектов 1-й категории значимости. В зависимости от контекста, если в форме пользователя выступает диспетчер оперативной службы, под его действиями можно понимать как формирование уставок в SCADA-системе, так и отправку по электронной почте регламентированных отчетов о работе дежурной смены. Поэтому, также в зависимости от контекста, эту меру можно «закрывать» как камерой видеонаблюдения за спиной диспетчера, так и DLP-системой.

К тому же, если предполагается установка наложенных средств защиты, они должны быть совместимы с тем программным обеспечением (ПО) АСУ ТП, поверх которого они будут работать. Разумеется, каждый производитель средств защиты информации (СЗИ) будет приводить перечень мер из нормативно-правовых актов, которые они «закрывают» своим продуктом, но нигде не напишут о том, что поддержка производителя АСУ ТП разведет руками, когда приедет на срочный вызов и обнаружит неподдерживаемое ПО.

Также при выборе средств защиты стоит понимать, что согласно п.21 Приказа ФСТЭК №235 компоненты системы защиты должны быть охвачены технической поддержкой производителя (а ведь АСУ ТП может в неизменном виде проработать и 30 лет).

Также надо помнить, что согласно п.19 Приказа ФСТЭК России №235, «В качестве средств защиты информации в приоритетном порядке подлежат применению средства защиты информации, встроенные в программное обеспечение и (или) программно-аппаратные средства значимых объектов критической информационной инфраструктуры (при их наличии)». Это значит, что в рамках «закрытия» мер мы будем максимально избегать тяжелых инородных наложенных средств защиты. Но и тут есть подвох! В некоторых случаях, согласно законодательству, должны использоваться сертифицированные средства защиты, и тогда производитель АСУ ТП должен сертифицировать во ФСТЭК компоненты своего программного обеспечения как СЗИ (никто не будет это делать).

Это лишь некоторые подводные камни, с которыми можно столкнуться, поэтому к выбору средств защиты, даже для простого соответствия законодательству, стоит относиться ответственно.

Сколько средств защиты нужно для «закрытия» всех законодательных требований?

Однозначного ответа, к сожалению, нет. Однако на паре примеров можно рассмотреть нюансы и понять, что все не так безнадежно.

Возьмем и разберем вторую группу мер из Приказа ФСТЭК России № 239: УПД.

Как и во всех остальных группах, мера с номером 0 требует разработанной политики в данной области, поэтому впредь примем, что она выполняется.

УПД.1. «Управление учетными записями пользователей». Думая об управлении учетными записями, заранее стоит понять, в рамках какого уровня оно будет работать: реализация возможна на уровне операционной системы, на уровне прикладного программного обеспечения АСУ ТП, на уровне наложенного программного обеспечения безопасности и как комбинация всего вышеперечисленного. При выборе надо учитывать функциональные возможности прикладного ПО АСУ ТП, чувствительность самой АСУ ТП к изменению настроек ОС и, само собой, принципиальную возможность интеграции наложенной системы управления пользователей.

УПД.2. «Реализация политик управления доступом». Эта мера по сути — перенос прописанной на бумаге политики управления доступом в реальные настройки.

УПД.4. «Разделение полномочий (ролей) пользователей». В рамках формирования политики для персонала определяются функциональные роли и согласно штатным полномочиям разделяются и полномочия в системе управления.

УПД.5 «Назначение минимально необходимых прав и привилегий» реализуется в соответствующей политике для набора ролей из УПД.4.

УПД.6. «Ограничение неуспешных попыток доступа в информационную (автоматизированную) систему» при присутствии подобной функциональности настраивается в прикладном программном обеспечении АСУ ТП, в противном случае — в операционной системе.

УПД.10. «Блокирование сеанса доступа пользователя при неактивности» — аналогично УПД.6.

УПД.11. «Управление действиями пользователей до идентификации и аутентификации». Для реализации можно использовать так называемые «приложения-затворы», которые поставляются со многими АСУ ТП. Они ограничивают запуск SCADA-среды до процессов аутентификации и авторизации, можно использовать режимы «киоска» для ограничения доступа неавторизованного персонала к операционной системе.

УПД.13. «Реализация защищенного удаленного доступа». Лучшая защита удаленного доступа — его отсутствие. Но если исключить его нельзя ввиду технологической необходимости, то можно эту меру «закрыть» с помощью endpoint VPN.

УПД.14 «Контроль доступа из внешних информационных (автоматизированных) систем» можно трактовать по-разному. Автор статьи видит решение в использовании межсетевого экрана на границе сети АСУ ТП, причем не только с верхним уровнем, но и со смежными автоматизированными системами. При этом интеграция на уровне программного обеспечения между смежными АСУ должна осуществляться на основании принятой политики управления доступом через служебные учетные записи.

Не так все просто, если объекты КИИ относятся ко 2-й или 1-й категориям значимости.

Это означает, что согласно УПД.3 «Доверенная загрузка», на всех аппаратных комплексах необходимо устанавливать модули доверенной загрузки.

А в рамках УПД.8. «Оповещение пользователя при успешном входе о предыдущем доступе к информационной (автоматизированной) системе» и УПД.9. «Ограничение числа параллельных сеансов доступа» для реализации расширенной функциональности управления доступом в объектах КИИ 1-й категории значимости потребуется внедрение наложенной СЗИ от несанкционированного доступа (НСД) с соответствующей настройкой функционала ПО АСУ ТП.

Мы рассмотрели только одну группу мер защиты, но уже видно, насколько глубокими знаниями о защищаемом объекте нужно обладать для подбора механизмов обеспечения безопасности.

Сколько средств защиты нужно для КИИ, определить может только обстоятельное проектирование.

Постараемся, тем не менее, привести ориентировочный перечень классов наложенных средств защиты, на который стоит ориентироваться:

Таблица 1. Классы наложенных средств защиты по категориям значимости

| № | Мера защиты | СЗИ для 3-й категории значимости | СЗИ для 2-й категории значимости | СЗИ для 1-й категории значимости |

| 1 | ЗИС.16 ЗНИ.5 ЗНИ.7 |

антивирусное ПО | антивирусное ПО | антивирусное ПО |

| 2 | ЗИС.2 ЗИС.4 ЗИС.5 ЗИС.19 - ЗИС.21 |

межсетевой экран (МЭ) + IPS (Intrusion Prevention System) | МЭ + IPS | МЭ + IPS |

| 3 | АУД.1 АУД.2 |

система анализа уязвимостей | система анализа уязвимостей | система анализа уязвимостей |

| 4 | АУД.4 | SIEM (Security Information and Event Management) | SIEM | SIEM |

| 5 | УПД.3 | - | модули доверенной загрузки | модули доверенной загрузки |

| 6 | АУД.5 | - | - | Industrial IDS |

| 7 | АУД.9 | - | - | PAM (Privileged Access Management) |

| 8 | УПД.8 УПД.9 |

- | - | СЗИ от НСД |

| 9 | ЗНИ.6 | - | - | ПО теневого копирования |

Несколько слов о классах средств защиты, требуемых для 3-й категории значимости:

- Антивирус — обязательный элемент системы защиты. Большинство производителей АСУ ТП поставляют со своими системами предустановленные антивирусы, и, в рамках работ по защите КИИ, их необходимо только корректно настроить. В противном случае на рынке присутствуют сторонние антивирусы, имеющие сертификаты совместимости для использования в системах управления.

- Для защиты периметра технологической сети можно пользоваться межсетевым экраном с модулем предотвращения вторжений (IPS). Это средство защиты зачастую уже используется на промышленных предприятиях, но, опять же, оно может быть не настроено на блокирование вредоносного трафика. Иногда работа межсетевого экрана может быть нивелирована некорректной сегментацией сети АСУ ТП, поэтому в рамках проектирования дополнительно стоит проверить корректность всех настроек.

- Какой-то механизм в любом случае должен использоваться для выявления уязвимостей в контуре АСУ ТП. Варианты его внедрения при этом могут быть представлены как в виде простейших программ-сканеров, так и в виде сложных программно-аппаратных комплексов, осуществляющих сканирование, консолидацию и мониторинг уязвимостей на уровне предприятия. В данном случае при выборе конкретных решений стоит руководствоваться экономической и функциональной целесообразностью.

- Необходимо иметь возможность сбора и анализа событий информационной безопасности. Разумеется, не обязательно для этого внедрять полноценную SIEM-систему (особенно для систем, включающих три автоматизированных рабочих места и сервер), достаточно просто обеспечить доставку журналов безопасности со всех узлов технологической сети и системы защиты администратору безопасности для их анализа.

Выше перечислен минимум средств защиты, который, в общем случае, необходим для объекта КИИ 3-й категории значимости. При этом, для 2-й и 1-й категорий все будет намного серьезнее.

Выводы

В заключение хотелось бы отметить, что, думая о системе защиты, не стоит забывать, что она состоит еще и из организационных процессов и осведомленности персонала. И когда речь заходит не только о «бумажной», но и о реальной безопасности, синергия хорошо описанных организационных процессов и общей архитектуры системы защиты имеет гораздо большее значение, чем отдельные внедряемые механизмы безопасности.