Специалисты компании «Доктор Веб» обнаружили опасного Android-трояна, который пытается получить root-привилегии для незаметной загрузки, установки и удаления приложений по команде злоумышленников. Помимо этого, данная вредоносная программа собирает подробные сведения о зараженных мобильных устройствах и передает их вирусописателям, а также способна отображать навязчивую рекламу, сообщили в «Доктор Веб».

Новая вредоносная программа, получившая по классификации Dr.Web имя Android.Toorch.1.origin, скрывается в безобидном на первый взгляд приложении-фонарике и может распространяться злоумышленниками через популярные сайты — сборники ПО, а также загружаться на мобильные устройства пользователей при помощи различных агрессивных рекламных модулей, входящих в состав тех или иных приложений. Чтобы Android.Toorch.1.origin заразил Android-смартфон или планшет, пользователь должен самостоятельно выполнить установку этой вредоносной программы, однако поскольку троян «прячется» под маской легитимного приложения, вероятность его инсталляции потенциальными жертвами значительно возрастает. Примечательно, что внешне Android.Toorch.1.origin работает как полноценное приложение-фонарь, поэтому установившие его пользователи не должны заподозрить какой-либо подвох, передает cnews.ru.

После запуска данный троян соединяется с управляющим сервером и загружает на него следующую информацию о зараженном устройстве: текущее время; текущее местоположение; IMEI-идентификатор; уникальный идентификатор устройства, сгенерированный трояном; версия трояна; наличие root-доступа; наличие активного подключения Wi-Fi; версия ОС; язык системы, используемый в данный момент; производитель и модель устройства; имя пакета трояна; тип сетевого подключения.

Одновременно с этим Android.Toorch.1.origin пытается повысить свои системные привилегии до уровня root, для чего использует модифицированный злоумышленниками хакерский пакет com.apkol.root. В случае успеха вредоносная программа устанавливает в системный каталог /system/app приложение NetworkProvider.apk (также детектируется как Android.Toorch.1.origin), хранящееся в программном пакете трояна, и запускает соответствующий ему системный сервис. Некоторые версии данного компонента могут содержать дополнительный модуль GDataAdapter, который аналогичным образом устанавливается в системный каталог и служит для того, чтобы поддерживать постоянное функционирование NetworkProvider.apk, повторно запуская его в случае прекращения работы, пояснили в «Доктор Веб».

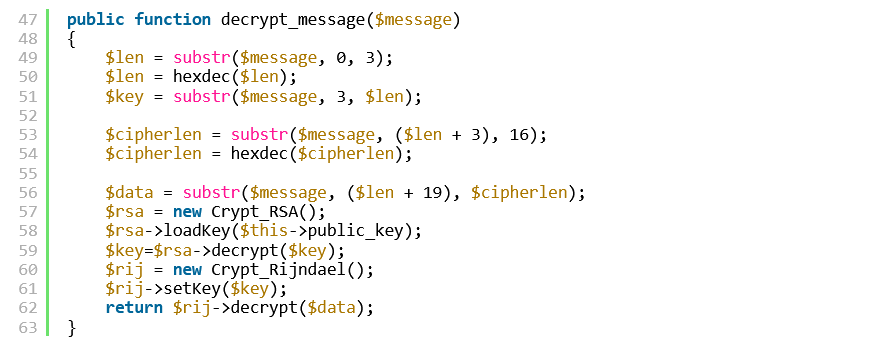

В свою очередь, программа NetworkProvider.apk содержит в себе еще один компонент трояна Android.Toorch.1.origin, внесенный в вирусную базу как Android.Toorch.2.origin. Он загружается в оперативную память с использованием класса DexClassLoader и после успешного старта в зараженной системе получает с управляющего сервера конфигурационный файл, в соответствии с которым осуществляет дальнейшую вредоносную деятельность. В частности, он может сообщить вирусописателям о своем успешном запуске, выполнить собственное обновление, загрузить на удаленный узел подробную информацию об инфицированном устройстве, включая его GPS-координаты, а также передать сведения об установленных программах. Однако главная функция данного модуля заключается в том, что по команде злоумышленников он способен загружать, устанавливать или удалять заданные ими приложения, при этом благодаря полученному ранее root-доступу данные действия будут происходить без вмешательства пользователя зараженного устройства.

Примечательно, что Android.Toorch.1.origin содержит в себе встроенную рекламную платформу Adware.Avazu.1.origin, которая предназначена для отображения рекламы на экране зараженных устройств каждый раз, как пользователь выполнит установку того или иного приложения. Этот же модуль может быть инсталлирован в систему некоторыми модификациями трояна и в качестве отдельного приложения, идущего в составе троянского компонента GoogleSettings.apk — полного аналога модуля NetworkProvider.apk.

По словам специалистов «Доктор Веб», серьезная опасность Android.Toorch.1.origin заключается в том, что устанавливаемые им вредоносные модули помещаются в системный каталог, который не сканируется во время выполнения быстрой проверки антивирусными продуктами Dr.Web для Android. В результате даже в случае удаления исходного троянского приложения-фонаря инсталлированные им компоненты остаются в системе и продолжают скрытно выполнять свою вредоносную деятельность, поэтому при первом обнаружении трояна Android.Toorch.1.origin важно выполнить полную проверку мобильного устройства.

Специалисты «Доктор Веб» разработали специальную утилиту, которая должна помочь пострадавшим от Android.Toorch.1.origin пользователям удалить все его вспомогательные компоненты со своих мобильных устройств. Чтобы выполнить лечение зараженных смартфонов и планшетов, необходимо загрузить данную утилиту, установить и запустить ее, после чего следовать инструкциям на экране. Важно отметить, что после успешного удаления трояна из системы root-полномочия в ней становятся недоступными, поэтому если Android-устройство изначально поддерживало эти привилегии, их потребуется получить заново.