Сертификат AM Test Lab

Номер сертификата: 534

Дата выдачи: 27.08.2025

Срок действия: 27.08.2030

- Введение

- Функциональные возможности vGate 5.1

- 2.1. Централизованное управление и аудит

- 2.2. Администрирование

- 2.3. Назначение меток и политик безопасности

- 2.4. Контроль целостности ВМ и доверенная загрузка

- 2.5. Фильтрация сетевого трафика с помощью межсетевого экрана

- 2.6. Сегментация виртуальной инфраструктуры с помощью МЭ

- 2.7. Регистрация событий, связанных с ИБ

- 2.8. Отказоустойчивость

- 2.9. Защита гипервизора и ВМ

- 2.10. Функциональность для KVM

- 2.11. Функциональность для vSphere

- Нововведения в версии 5.1

- Архитектура vGate 5.1

- Системные требования и лицензирование vGate 5.1

- Сценарии применения vGate 5.1

- Выводы

Введение

Виртуализированные среды имеют особенности, которые не по силам традиционным средствам контроля трафика. Высокая гибкость и динамичность таких сред затрудняет контроль и соблюдение политик безопасности. Рост производительности серверов ведёт к увеличению объёмов сетевого трафика, что осложняет мониторинг и управление, одновременно повышая нагрузку на межсетевые экраны (МЭ), в том числе и нового поколения (NGFW).

Уход VMware стимулирует использование смешанных решений, сочетающих отечественные и зарубежные платформы виртуализации. Государственная политика при этом ориентирована на локализацию и безопасность виртуальных сред (приказы ФСТЭК России № 187, № 17, № 21, № 239 и постановление Правительства РФ № 1912). Игнорирование законодательства повышает регуляторные риски, поэтому организации ищут подходы, позволяющие одновременно соблюдать законодательство и сохранять функциональность.

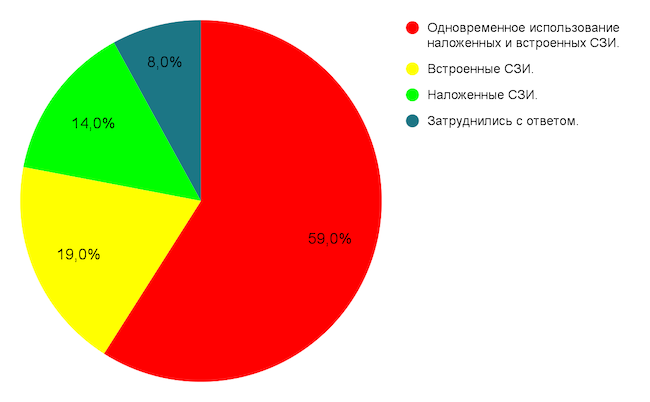

По данным опроса «Кода Безопасности», проведённого среди 1200 респондентов, 73 % российских организаций для защиты сред виртуализации выбирают накладные средства обеспечения безопасности: 59 % отдают предпочтение одновременному использованию накладных и встроенных механизмов, а 14 % — исключительно накладным СЗИ. 19 % респондентов делают ставку только на встроенные средства защиты, предлагаемые разработчиком среды виртуализации, и ещё 8 % затруднились с ответом.

Рисунок 1. Результаты опроса «Кода Безопасности»

Популярность накладных СЗИ эксперты «Кода Безопасности» связывают с длительными сроками сертификации виртуализированных сред — порядка 12–14 месяцев. Разработчики сосредотачиваются на расширении функциональности своих решений, тогда как профильные вендоры накладных средств ориентируются на обеспечение информационной безопасности (ИБ), что позволяет закрывать более широкий спектр требований по ИБ.

По словам вендора, на практике часто случаются ситуации, когда заказчик, не желая разбираться в требованиях нормативных документов, приобретает сертифицированную среду виртуализации. После её внедрения он сталкивается с рядом ограничений: устаревшая версия, отсутствие обновлений, неполное выполнение обязательных мер защиты. Для компенсации этих недостатков приходится закупать дополнительные средства, что увеличивает совокупные затраты и снижает эффективность.

В ходе одного из выступлений «Инфосистем Джет» на Positive Hack Days 2025 также было отмечено, что сочетание несертифицированной среды виртуализации с накладными СЗИ во многих случаях является более удобным и перспективным вариантом. Такой подход обеспечивает регулярные обновления платформы и использование компетенций вендора СЗИ в части ИБ.

Продукт vGate 5.1, который мы сегодня рассматриваем, позволяет сформировать единый контур защиты виртуализации для различных платформ, обеспечив унификацию политик безопасности и отчётности в гетерогенной среде. Разработка «Кода Безопасности» упростит управление, уменьшит вероятность ошибок администрирования и позволит поддерживать единый уровень защищённости независимо от используемых технологий виртуализации. Он подойдёт для защиты:

- ГИС до К1 включительно;

- ИСПДн до УЗ1 включительно;

- АС до класса 1Г включительно;

- АСУ ТП до К1 включительно;

- ЗОКИИ до 1-й категории включительно.

Продукт включён в реестр отечественного ПО (№ 113 от 18.03.2016), сертифицирован ФСТЭК России: 5-й класс защищённости, 4-й уровень доверия, требования к МЭ типа «Б» 4-го класса.

Функциональные возможности vGate 5.1

vGate обеспечивает защиту платформ виртуализации oVirt (zVirt, «РЕД Виртуализация», ROSA, HOST VM) и «Брест», позволяя выполнять требования руководящих документов ФСТЭК России. Функциональность включает в себя защиту виртуальных машин (ВМ) и виртуальной среды. В системе реализованы механизмы контроля действий привилегированных пользователей и микросегментация инфраструктуры.

Концепция продукта «Кода Безопасности» основана на защите полного жизненного цикла ВМ — от развёртывания до уничтожения данных. На этапе развёртывания обеспечивается доверенная загрузка ВМ, контроль их развёртывания из шаблонов ВМ, управление контурами безопасности. В процессе эксплуатации реализованы управление доступом с использованием встроенных шаблонов политик безопасности, контроль целостности компонентов и конфигураций. Предусмотрено также гарантированное уничтожение данных ВМ.

Централизованное управление и аудит

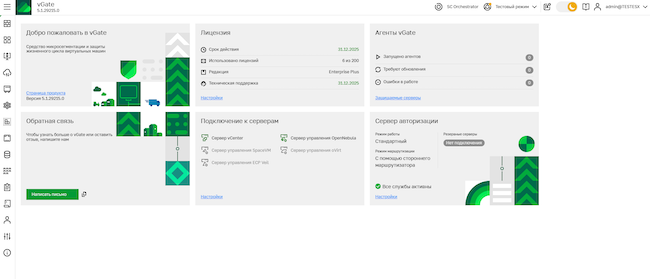

Веб-консоль vGate предоставляет возможности управления настройками для СЗИ, межсетевого экрана, учётных записей пользователей, политик безопасности, экспорта / импорта конфигураций, резервирования сервера, а также для регистрации и аудита событий.

Все настройки хранятся централизованно на сервере авторизации vGate.

Рисунок 2. Веб-консоль vGate 5.1

Также в веб-консоль встроена техническая документация, обеспечивающая быстрый и удобный доступ к необходимым справочным материалам о продукте «Кода Безопасности». Реализована тёмная тема для удобства длительного использования (уменьшения нагрузки на зрение).

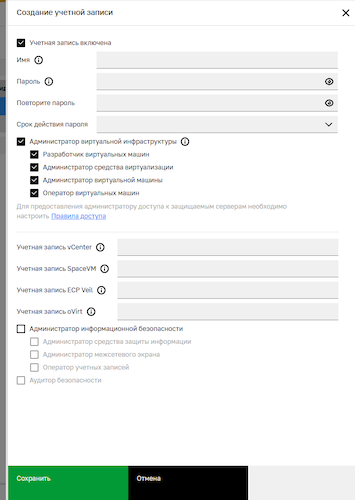

Администрирование

Предусмотрено разделение ролей и прав на управление инфраструктурой и ИБ, каждая административная сущность дополнена ролями на основе приказа ФСТЭК России № 187 с возможностью контроля привилегий по всем видам операций, от создания ВМ до управления СЗИ.

В системе предусмотрены следующие роли:

- администратор ИБ (АИБ);

- администратор виртуальной инфраструктуры (АВИ);

- главный администратор ИБ (назначает роли АИБ и АВИ).

Встроенные привилегии администраторов применительно к VMware: администратор ВМ, администратор сети, администратор систем хранения данных (СХД), пользователь ВМ, аудитор.

Аутентификация АВИ, АИБ и компьютеров происходит при помощи клиента vGate.

Назначение меток и политик безопасности

При запуске каждой виртуальной машины присвоенная ей метка сопоставляется с меткой хоста. Таким образом контролируется миграция ВМ в зависимости от сегмента, в котором обрабатывается тот или иной тип информации (связанный с той или иной меткой).

Контроль настроек, критически важных для безопасности виртуальной среды, осуществляется при помощи политик безопасности, реализованных в vGate. Они назначаются объектам — ESXi-серверам, виртуальным машинам, шаблонам ВМ vSphere. Каждая из политик может находиться в одном состоянии: «Включена» или «Отключена».

Доступны следующие шаблоны политик безопасности:

- шаблон безопасности vGate;

- шаблон ГОСТ Р 56938-2016;

- шаблон безопасности VMware vSphere 7 SCG;

- шаблон безопасности ИСПДн (СТО БР ИББС);

- vGate для OpenNebula;

- vGate для oVirt;

- vGate для SpaceVM.

Шаблоны могут применяться в любом сочетании в зависимости от специфики организации. Назначение набора политик, сформированного на основе шаблонов, осуществляется напрямую для объектов или групп объектов.

Контроль целостности ВМ и доверенная загрузка

Для контроля целостности программной среды и обеспечения доверенной загрузки операционных систем ВМ на каждый ESXi-сервер устанавливаются компоненты vGate, выполняющие следующие функции защиты:

- контроль целостности настроек, шаблонов виртуальных машин, а также образов их BIOS и виртуальных дисков;

- доверенная загрузка ОС путём контроля целостности загрузочного сектора виртуального диска;

- контроль целостности файлов конфигурации ESXi-сервера.

Для обеспечения контроля целостности программной среды и доверенной загрузки ОС ВМ на каждый KVM-сервер устанавливаются компоненты, которые контролируют целостность основного конфигурационного файла ВМ.

Фильтрация сетевого трафика с помощью межсетевого экрана

Система фильтрует сетевой трафик в сети ВМ, расположенных на серверах виртуализации ESXi и KVM. Для ВМ, расположенных на KVM-серверах под управлением ECP Veil, межсетевой экран не поддерживается.

Особенности фильтрации трафика в vGate:

- централизованное управление правилами фильтрации во всей виртуальной инфраструктуре;

- автономная работа МЭ при потере связи с сервером авторизации (центром управления);

- гранулярная настройка правил фильтрации;

- оперирование на уровне ВМ и групп ВМ, поддержка механизмов миграции ВМ;

- автодобавление ВМ в сегменты;

- в гостевой ОС агент отсутствует;

- возможно применение виртуального NGFW для повышения уровня оценки трафика до уровня 7 модели OSI;

- единая точка отказа отсутствует;

- ведётся детальный аудит запрещённых / разрешённых пакетов;

- требования к редакциям платформ виртуализации отсутствуют;

- на топологию виртуальной сети влияния не оказывает.

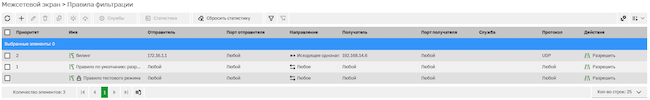

Фильтрация сетевого трафика осуществляется по правилам, настроенным в веб-консоли vGate.

Рисунок 3. Правила фильтрации в vGate 5.1

В рамках данной функции также доступен контроль состояний соединений (SPI).

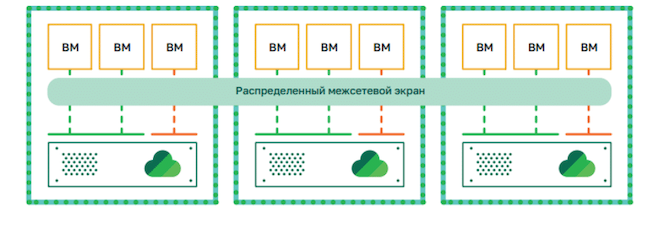

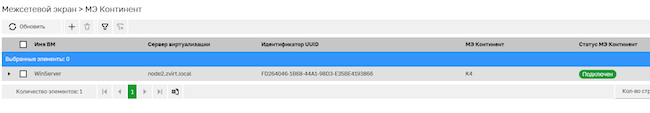

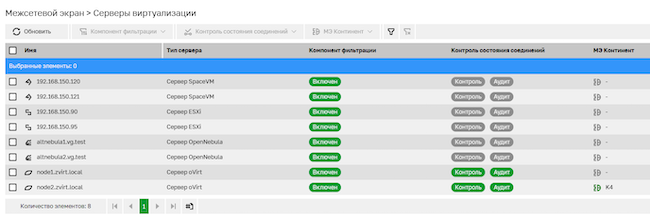

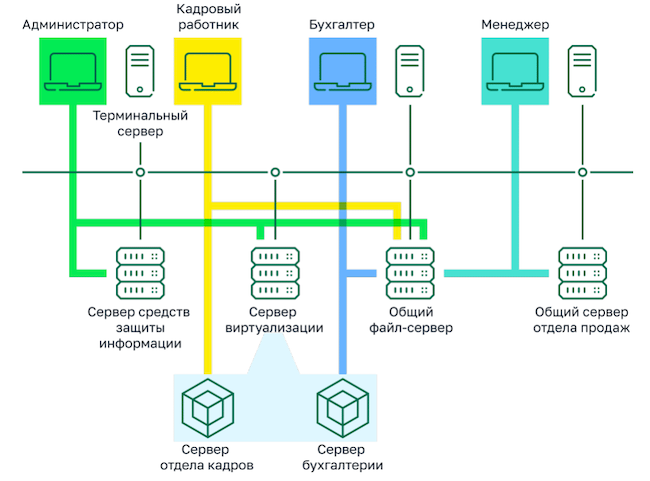

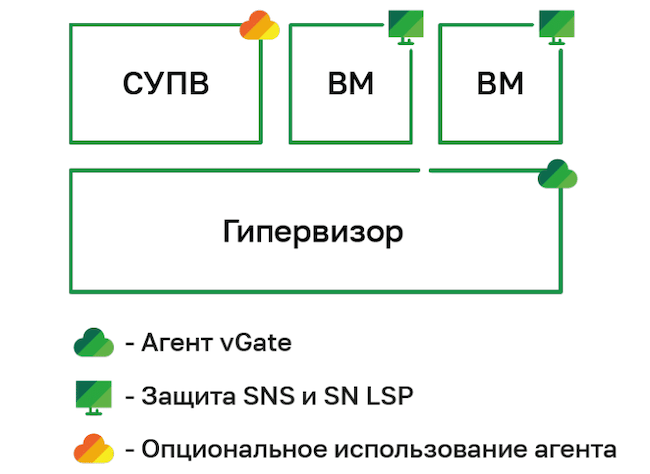

Сегментация виртуальной инфраструктуры с помощью МЭ

Разбиение виртуальной инфраструктуры на сегменты возможно для всех систем управления платформой виртуализации (СУПВ) с МЭ (на уровне гипервизора, с помощью модуля операционной системы). Функция позволяет разделять сеть на изолированные сегменты без изменения её физической топологии: выделять группы ВМ (сегменты), оперировать как на уровне ВМ, так и на уровне сегментов. Добавление ВМ в сегменты происходит автоматически.

Рисунок 4. Схема сегментации

Настройка и управление выполняются через программный интерфейс (API). Предусмотрены интеграции со средой виртуализации, фильтрация сетевого трафика сегмента по правилам, сегментирование KVM.

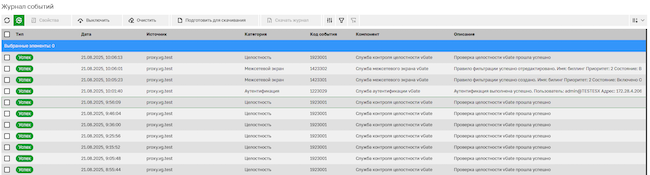

Регистрация событий, связанных с ИБ

В системе события регистрируются для всех защищаемых компьютеров, в том числе и относящихся к средствам управления виртуальной инфраструктурой. Далее они пересылаются на сервер авторизации для централизованного хранения. События доступны к просмотру в журнале.

Рисунок 5. Журнал событий

Скачивание журнала событий доступно в веб-консоли vGate только для АИБ, в том числе с ролью «Аудитор безопасности». При этом каждый АИБ может скачать только те события, которые соответствуют выданным ему правам.

Доступна детальная настройка событий и их отправка по протоколу Syslog. Также возможно отправлять информацию о произошедших событиях на почту по протоколу SMTP.

Отказоустойчивость

Система предоставляет возможности для создания резервной копии конфигурации и архивирования журналов аудита, что обеспечивает сохранность критически важных данных и истории событий. При выходе из строя основного сервера авторизации резервный сервер будет выполнять все функции по управлению и авторизации администраторов. Переключение на резервный сервер выполняется путём подмены IP-адресов, что позволяет провести процесс бесшовно, незаметно для информационной системы.

Имеется возможность подключить клиент vGate к нескольким серверам авторизации. Управление каждым из них будет происходить при помощи веб-консоли vGate.

Для виртуального центра управления vCenter Server Appliance (vCSA) версии 7.0 Update 1 и выше доступен неагентский контроль операций, исключающий необходимость установки агента vGate.

Также реализована поддержка высокодоступной конфигурации vCSA High Availability (vCSA HA) и режима vCenter Linked Mode.

Защита гипервизора и ВМ

Защита гипервизора подразумевает включение режима ограничения доступа (Lockdown Mode), настройку журналирования ВМ, контроль используемых на хосте приложений и контроль разделения управляющей и «боевой» сетей. Дополнительно реализуются меры по запрету подключения USB-устройств и блокировке доступа к хосту по протоколу SSH. Межсетевой экран уровня гипервизора фильтрует трафик между ВМ и внешней сетью. Интеграция с NGFW позволяет блокировать вредоносные сайты, идентифицировать приложения и детектировать сетевые вторжения.

Защита ВМ включает в себя запрет создания снапшотов, клонирования ВМ и гарантированное уничтожение данных из хранилища. Обеспечивается контроль подключаемых устройств, доступа к консоли ВМ, скачивания файлов ВМ.

Функциональность для KVM

Предусмотрены сохранение учётных данных для подключения к серверам KVM, добавление серверов в перечень защищаемых vGate, установка агентов vGate на KVM-серверы, контроль запуска ВМ и контроль их целостности в этот момент. Реализованы затирание остаточных данных после удаления ВМ, возможность назначения на KVM-серверы и ВМ меток и политик безопасности, добавление и автодобавление KVM-серверов в группы.

Функционирует экспорт / импорт конфигурации KVM-серверов, есть межсетевой экран для ВМ, расположенных на KVM-серверах.

Функциональность для vSphere

Для сервера vCSA версии 7.0 Update 1 и выше поддерживается только неагентский контроль операций (не требует установки агента vGate). vGate предоставляет администраторам виртуальной инфраструктуры доступ к защищаемым серверам через веб-интерфейс. Для организации такого доступа требуется заранее настроить в веб-консоли правила разграничения прав доступа к виртуальной инфраструктуре.

Доступен контроль целостности для защищаемых ESXi-серверов, которым назначена политика «Контроль целостности файлов конфигурации ESXi-сервера», запрещающая несанкционированные операции с выбранными файлами конфигурации ESXi-сервера. Функция доступна только для vGate Enterprise Plus и vGate Premium.

Нововведения в версии 5.1

В версии 5.1 реализована ролевая модель управления доступом в соответствии с приказом ФСТЭК России № 187, обеспечена поддержка новых сред виртуализации (zVirt 4.3, «РЕД Виртуализация 7.3.2», SpaceVM 6.5.6 и 6.5.7, HOSTVM 4.5.5 в составе oVirt Node 4.5.5), сторонних сертификатов SSL, сертификатов национального удостоверяющего центра Минцифры (НУЦ).

Стали возможны интеграции с виртуальным NGFW «Континент 4» (только в редакции Premium). Начала поддерживаться установка сервера авторизации на РЕД ОС 8. Добавлены механизм формирования отчётов, утилита переустановки vGate.

Ролевая модель доступа

Контроль действий пользователей является одним из ключевых направлений функциональности vGate, поскольку продукт сертифицирован как средство защиты информации от несанкционированного доступа (СЗИ от НСД). Это обеспечивает выполнение значительного числа требований, установленных регуляторными документами.

Ранее в vGate отсутствовала возможность контролировать действия администратора виртуальной инфраструктуры на управляемых нодах. Не было возможности зафиксировать, создаёт ли он ВМ, удаляет их, перемещает или выполняет иные операции. В версии 5.1 реализована ролевая модель управления доступом на основе приказа ФСТЭК России № 187. Она доступна для ряда сред виртуализации: zVirt, ROSA Virtualization, «РЕД Виртуализация», SpaceVM, ECP Veil.

Введены роли для администратора виртуальной инфраструктуры:

- разработчик ВМ;

- администратор средства виртуализации;

- администратор ВМ;

- оператор ВМ.

Рисунок 6. Создание / редактирование учётной записи в vGate 5.1

Дополнительно можно сделать связку с учётными записями самих сред виртуализации. У среды виртуализации на её управляющей ноде также имеются собственные правила и механизмы разграничения доступа. Их интеграция с vGate позволяет дополнительно ограничивать возможные операции, обеспечивая доступ пользователей к конкретной нагрузке.

Распределённый NGFW

Интеграция с «Континентом 4» позволяет решать следующие задачи:

- фильтровать трафик по географической привязке;

- блокировать трафик с вредоносных сайтов;

- идентифицировать приложения в сетевом трафике;

- защищать от вредоносных программ в сетевом трафике;

- детектировать вторжения на уровне сети;

- снизить нагрузку на NGFW благодаря фильтрации только требуемого трафика (от конкретных ВМ);

- обеспечить лёгкость горизонтального масштабирования;

- сэкономить аппаратные ресурсы и места в стойках благодаря применению виртуального исполнения.

Управление распределённым NGFW осуществляется с помощью центра управления сетью «Континент 4».

Рисунок 7. ВМ под контролем «Континента 4»

Рисунок 8. «Континент 4» подключён к серверу oVirt

Интеграция поддерживается для zVirt 4.2 и 4.3, «РЕД Виртуализации» версий 7.3.1 и 7.3.2 при подписке Premium.

Интеграция с Security Code Orchestrator

Для удалённого управления настройками vGate можно использовать программный комплекс Security Code Orchestrator, в консоли которого доступны функции:

- смена режима работы;

- общие настройки сервера авторизации;

- отслеживание состояния сервера авторизации (режим работы, режим резервирования, информация о лицензии, состояние служб);

- принудительное обновление состояния и политик;

- отправка всех событий аудита по Syslog и возможность установки фильтров для отправки.

Подключение к комплексу осуществляется в веб-консоли vGate.

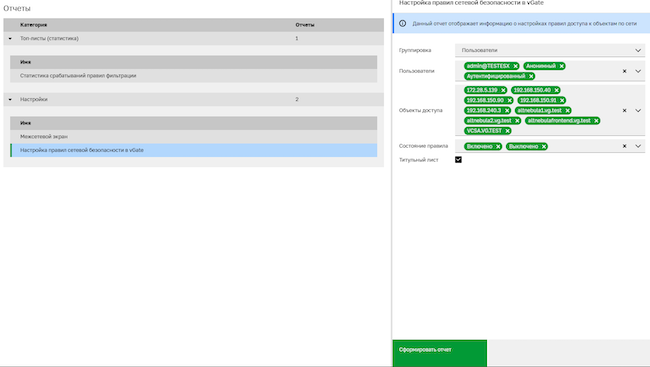

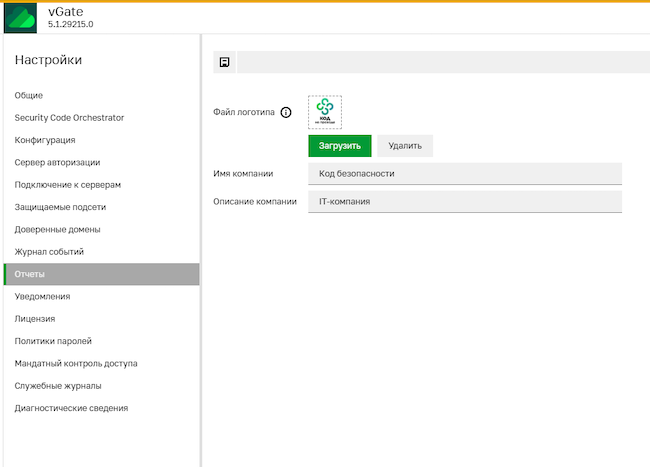

Отчётность

Функция доступна в vGate Enterprise, Enterprise Plus и vGate Premium.

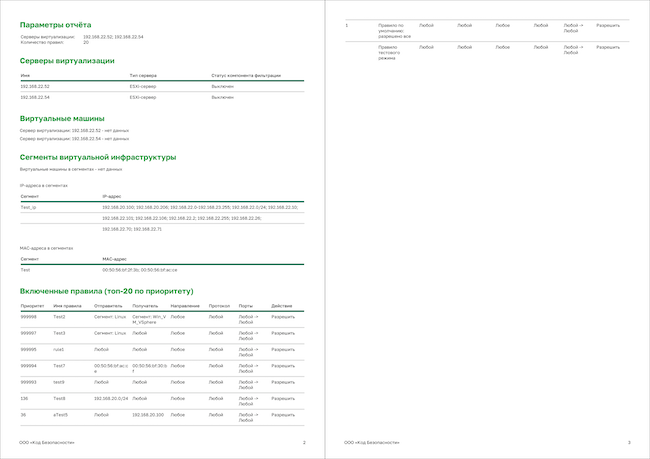

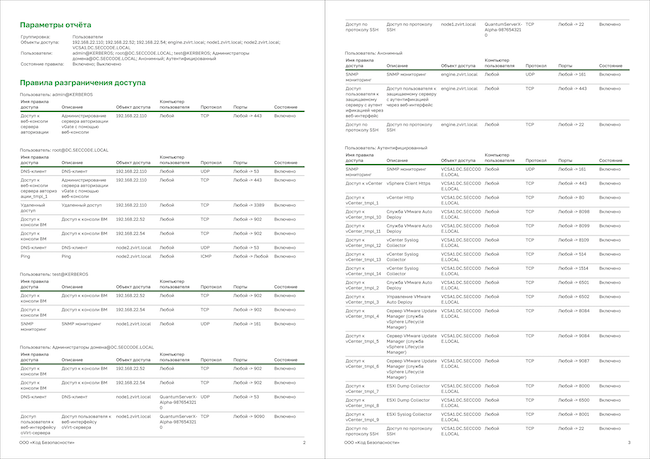

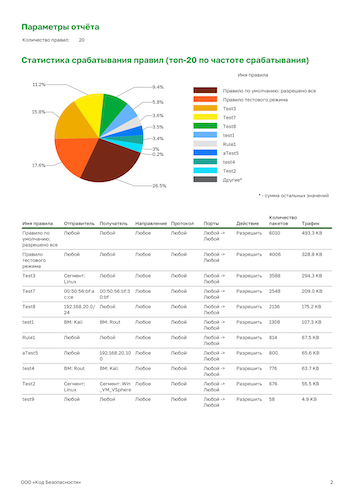

В vGate реализована функция формирования отчётов, предоставляющих актуальную информацию о правилах доступа к защищаемым серверам, конфигурации межсетевого экрана и работе его правил фильтрации.

Рисунок 9. Вкладка «Отчёты» в vGate 5.1

Формирование сводок в формате PDF осуществляется через веб-консоль vGate.

Доступны следующие варианты отчётов:

- Межсетевой экран. Показывает информацию о его текущей конфигурации, какие серверы ретрансляции находятся под контролем, какие сетевые сегменты и ВМ включены в эти сегменты, какие правила фильтрации применяются между сегментами или ВМ.

- Настройки правил сетевой безопасности. Отображают правила доступа к объектам по сети.

- Статистика срабатываний правил фильтрации. Предоставляет информацию, между какими машинами идёт поток данных, какие правила срабатывают чаще и другое.

Рисунок 10. Пример отчёта по межсетевому экрану

Рисунок 11. Пример отчёта по настройкам правил сетевой безопасности

Рисунок 12. Пример отчёта по статистике срабатываний правил фильтрации

Отчёты можно стилизовать: включать название и логотип компании, которые автоматически появятся на бланке.

Рисунок 13. Стилизация отчётов в vGate 5.1

Эта функциональность решает две основные задачи: документальное фиксирование состояния системы и возможность предоставления отчётности при расследовании инцидентов.

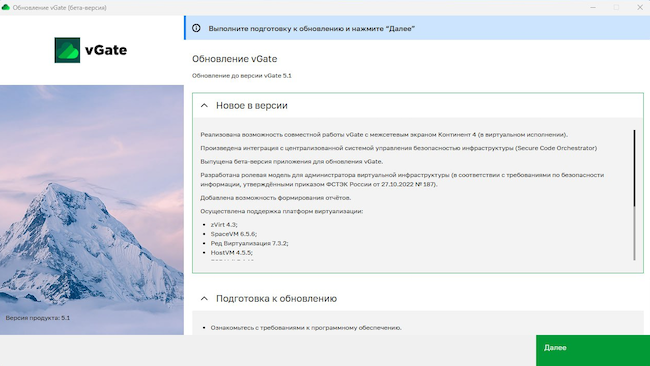

Утилита обновления

Поддерживает автоматизированную переустановку с сохранением пользовательских данных и параметров конфигурации. Работает на Unix- и Windows-системах с графическим интерфейсом для упрощения взаимодействия с пользователем. Она информирует пользователя о текущей версии программного обеспечения, версии, на которую осуществляется обновление, а также о новых возможностях системы.

Рисунок 14. Обновление vGate

На момент публикации обзора утилита обновления обеспечивает возможность миграции с версии 5.0 на версию 5.1.

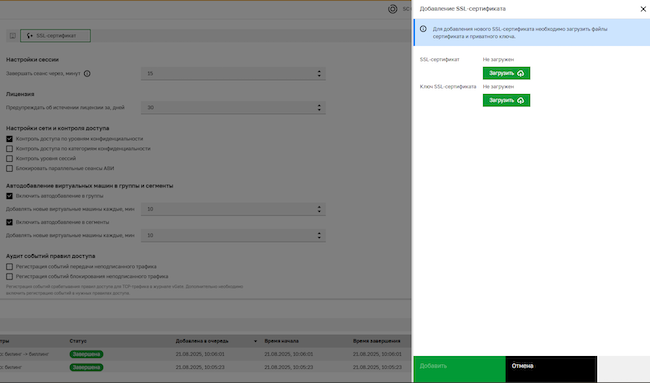

Поддержка сертификатов SSL

В версии 5.1 реализована поддержка SSL-сертификатов, что обеспечивает защиту веб-доступа пользователей и закрывает другие две важные потребности. Во-первых, обновлённые требования регуляторов и включение программных продуктов в реестры Минцифры предусматривают обязательную поддержку SSL-сертификатов Национального удостоверяющего центра. Во-вторых, по запросам заказчиков реализована возможность работы с проприетарными SSL-сертификатами, используемыми внутри корпоративной инфраструктуры.

Рисунок 15. SSL-сертификаты в vGate 5.1

Архитектура vGate 5.1

vGate включает в себя следующие компоненты:

- Сервер авторизации.

- Резервный сервер авторизации.

- Клиент vGate.

- Агенты vGate для ESXi и KVM.

- Сервер анализа.

Особенности размещения представлены в таблице 1 ниже.

Таблица 1. Размещение компонентов vGate 5.1

Компонент | Варианты размещения |

Сервер авторизации и резервный сервер | Выделенный компьютер (установка на ВМ допускается, но не рекомендуется). Он может использоваться как рабочее место АИБ. Если предполагается размещение сервера авторизации в серверном помещении, то рабочее место АИБ организуется на отдельном компьютере |

Клиент vGate | Рабочее место АВИ, рабочее место АИБ (когда рабочее место АИБ во внешнем периметре сети администрирования), серверы сервисных служб (DNS, Active Directory и другое) |

Агент vGate | ESXi-серверы и KVM-серверы |

Сервер анализа | ВМ |

Допускается установка сервера авторизации на ВМ. Однако располагать его на защищаемом vGate сервере вендор не рекомендует, так как в таком случае защищаемый сервер может быть недоступен.

Системные требования и лицензирование vGate 5.1

К компьютерам, на которые устанавливаются компоненты vGate, предъявляются следующие системные требования.

Аппаратное обеспечение:

- Требования к конфигурации компьютера совпадают с требованиями к ОС, установленной на нём.

- На компьютере для сервера авторизации при использовании конфигурации сети с отдельным маршрутизатором должно быть не менее одного Ethernet-интерфейса. Если маршрутизацию трафика выполняет сервер авторизации — не менее двух Ethernet-интерфейсов.

- Использование протокола DHCP для Ethernet-интерфейсов, подключённых к защищаемому периметру и периметру сети администрирования, не рекомендуется.

Таблица 2. Требования к программному обеспечению

Компонент | Системные требования |

Сервер авторизации | Astra Linux Special Edition 1.8, релиз «Смоленск» / «Альт СП 10» / Oracle Linux Server 9.4 / РЕД ОС 7.3с (7.3.5). Для установки компонента требуется 10 ГБ свободного пространства на жёстком диске. Для стабильной работы рекомендовано выделить не менее 100 ГБ. Установку и удаление сервера авторизации на ОС Astra Linux необходимо выполнять от имени пользователя с максимальным уровнем целостности |

Клиент vGate | Windows 10 (1809, 2109 x64) / 11 (21H2) / Server 2016 (1607 x64 + Update KB4103720) / Server 2019 (1809, 2109 x64) / Server 2022 (21H2). Для установки компонента требуется 1 ГБ на жёстком диске. |

Веб-консоль | «Яндекс Браузер» версии 25.4 / Microsoft Edge версии 136 / Google Chrome версии 137 / Firefox версии 138 / Safari версии 18.5 / Opera версии 119 |

Агент vGate для KVM | OpenNebula 5.10.5 / 6.2.0 в составе «Альт Сервер Виртуализации» 10.1 / 10.2 ПК СВ «Брест» 3.3 / 3.3.3 в составе Astra Linux SE 1.7.4 / 1.7.7 «Смоленск» SpaceVM 6.5.5 / 6.5.6 ECP Veil 5.1.9 zVirt 4.2 / 4.3 в составе zVirt Node 4.2 / 4.3 ROSA Virtualization 2.1 / 3.0 «РЕД Виртуализация» 7.3 / 7.3.2 в составе РЕД ОС «Муром» 7.3.1 / 7.3.5 HOSTVM 4.4.8 / 4.5.5 в составе oVirt Node 4.4.8 / 4.5.5 Работа с zVirt поддерживается только в случае, если сервер управления zVirt развёрнут в режиме «Hosted Engine» или «Standalone». Режим «Standalone All-in-One» не поддерживается. Если предполагается использование компонента фильтрации трафика (межсетевой экран), на сервере должно быть не менее 6 ГБ ОЗУ. Для корректной работы агента vGate должно быть свободно не менее 2 ГБ ОЗУ. Работа межсетевого экрана не поддерживается в обновлённых версиях указанных выше ОС. Межсетевой экран поддерживается для ВМ с не более чем 16 сетевыми адаптерами |

Агент vGate для ESXi | VMware ESXi Server 6.5, 6.7 (версии Update 2 и выше), 7.0 под управлением VMware vCenter 7.0. Поддерживается работа vGate для 500 ESXi-серверов и 10 000 ВМ. Standalone ESXi не поддерживается. Работа ПО vGate на индивидуализированных образах vSphere (от производителей серверов HP, IBM и др.) не гарантируется. Если предполагается использование межсетевого экрана, на сервере должно быть не менее 6 ГБ ОЗУ. Для корректной работы агента vGate должно быть свободно не менее 2 ГБ ОЗУ. Межсетевой экран поддерживается для ВМ с не более чем 16 сетевыми адаптерами |

Сервер анализа | ВМ, удовлетворяющая минимальным требованиям: процессор — 2 ядра на каждый сетевой интерфейс для анализа трафика; память — 4 ГБ; хранилище — 20 ГБ |

Приложение «Обновление vGate» для Windows | Windows 10 / 11 / Server 2019 / Server 2022. На ОС должен быть установлен графический интерфейс |

Приложение «Обновление vGate» для Linux | «Альт СП 10» / Oracle Linux Server 9.4 / Astra Linux 1.7 и 1.8 / Ubuntu / Kali Linux. На ОС должен быть установлен графический интерфейс или среда рабочего стола GNOME, Fly, Xfce 4, MATE, KDE. |

Решение «Кода Безопасности» лицензируется по числу сокетов (физических процессоров). Типы редакций vGate: Enterprise, Enterprise Plus, Premium. Сервер авторизации vGate включён в стоимость лицензии.

Сценарии применения vGate 5.1

К ключевым вариантам применения решения «Кода Безопасности» относятся следующие сценарии.

Сегментация виртуальной сети. Сценарий обеспечивает фильтрацию сетевого трафика, возможность микросегментации без изменения существующей топологии, а также назначение правил фильтрации на этапе создания ВМ. Возможность миграции правил вместе с ВМ позволяет сохранить заданные политики безопасности независимо от физического расположения ресурса.

Рисунок 16. Сценарий сегментации виртуальной сети с использованием vGate

Защита виртуальных машин. Сценарий позволяет защитить настройки и ВМ, а также данные внутри неё. Обеспечивает контроль:

- целостности конфигурации ВМ (и доверенную загрузку);

- доступа администраторов к файлам ВМ;

- целостности объектов внутри ВМ.

Рисунок 17. Сценарий защиты ВМ

Контроль действий администраторов. Сценарий позволяет эксплуатировать ВМ разного уровня критической значимости в единой инфраструктуре. Возможно «внешнее» разграничение прав доступа администраторов, подтверждение потенциально опасных действий над ВМ. Реализован независимый аудит действий администраторов.

Защита гипервизора. Сценарий обеспечивает безопасную настройку гипервизора и контроль подключения к гипервизору внешних устройств, потоков данных на гипервизоре через МЭ уровня ядра, трафика до уровня L7 (с «Континентом 4» в редакции Premium).

Внедрение vGate 5.1 для защиты виртуальной инфраструктуры авиакомпании

Ранее в авиакомпании Smartavia использовались продукты VMware. После перехода на zVirt внедрили vGate. Реализация проекта включала:

- организацию единого окна технической поддержки;

- обеспечение гарантированной совместимости компонентов;

- проведение аттестации финального решения с сохранением полной функциональности виртуальной среды и регулярных обновлений.

Проект выполнен с соблюдением нормативных требований (Указов Президента Российской Федерации № 166 и № 250). Дополнительно в рамках проекта разработана новая система управления аэропортом.

Выводы

vGate 5.1 представляет собой решение для защиты всех компонентов виртуализированных сред на всех этапах жизненного цикла ВМ: от развёртывания до удаления данных. Формирует единый контур безопасности для гетерогенных инфраструктур.

Контроль активности администратора, сервера управления и хоста гипервизора обеспечивает целостную защиту приложений от внутренних угроз, а корреляция событий платформы и среды виртуализации помогает выявлять несанкционированные действия до возникновения критических инцидентов. Микросегментация позволяет изолировать критические сервисы, снижая риск распространения атак внутри виртуальной среды, что крайне ценно для защиты от атак шифровальщиков. Встроенные шаблоны настроек безопасности упрощают выполнение регуляторных требований, минимизируя нагрузку на сотрудников.

В планах вендора на версию 5.2 — поддержка VMware vSphere 8.0, VMmanager, PVE и отечественных служб каталогов, а также формирование правил фильтрации по шаблону, что упростит создание большого числа правил. Также запланирована реализация возможности развёртывания из OVA-образа на сертифицированных операционных системах (РЕД ОС, Astra Linux SE), внедрение многофакторной аутентификации, а также механизма контроля использования правил доступа.

Достоинства:

- Возможность использования в неоднородных инфраструктурах на базе VMware, vSphere, OpenNebula, SpaceVM, oVirt; защита всех компонентов виртуальной среды.

- Проприетарный межсетевой экран уровня гипервизора не зависит от уязвимостей в опенсорсных компонентах. Реализована интеграция с NGFW в виртуальном исполнении.

- Дискреционное и мандатное разграничение доступа.

- Независимый аудит действий администраторов виртуальной среды, выявление несанкционированной активности, защита от атак злоумышленников.

- Разбиение виртуальной инфраструктуры на сегменты возможно для всех СУПВ с МЭ (на уровне гипервизора, модулем ядра ОС).

- Встроенные шаблоны настроек безопасности.

- Поддержка отечественных СУПВ.

- В рамках фильтрации сетевого трафика доступна статическая и динамическая инспекция.

- Встроенная в веб-консоль техническая документация о продукте.

- Решение включено в реестр отечественного ПО, сертифицировано ФСТЭК России.

Недостатки:

- Не поддерживает VMware 8.0 (реализация запланирована в 2026 г. в версии 5.2).

- Отсутствие возможности создавать снапшоты ВМ.

- Утилита обновления обеспечивает возможность миграции только с версии 5.0 на версию 5.1.