Сертификат AM Test Lab

Номер сертификата: 459

Дата выдачи: 15.05.2024

Срок действия: 15.05.2029

- Введение

- Проблематика защиты виртуализации в России

- Функциональные возможности vGate

- Архитектура vGate

- Системные требования vGate

- Сценарии использования vGate

- Выводы

Введение

Виртуализация вычислительных мощностей, средств хранения данных и даже сетей не первый год в тренде у большинства компаний в мире. Это позволяет гибче управлять ресурсами, повышать операционную эффективность, снижать затраты на обслуживание серверов и обеспечивающую инфраструктуру.

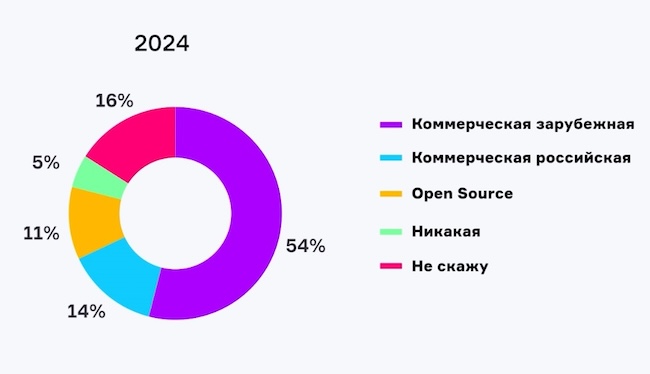

Согласно опросу зрителей эфира AM Live, посвящённого импортозамещению средств виртуализации, в 2024 году не менее 79 % респондентов использовали такие средства различного производства в своих компаниях.

Рисунок 1. Опрос респондентов относительно используемых средств виртуализации в 2024 г.

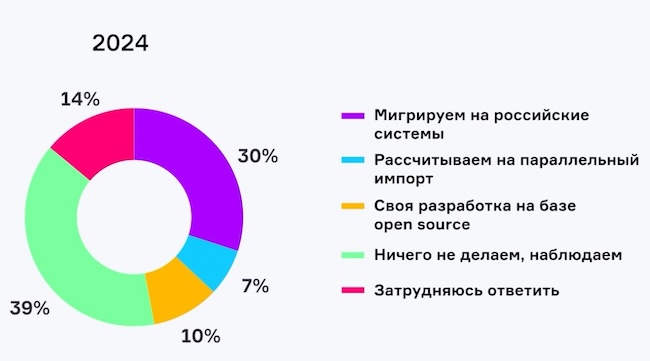

В настоящее время на российском рынке по отношению к средствам виртуализации формируется несколько запросов. Во-первых, это импортозамещение, о чём в соответствующем опросе заявили 30 % респондентов. Во-вторых, развитие отечественных систем виртуализации требует создания совместимых с ними средств защиты.

Рисунок 2. Опрос респондентов о стратегии в отношении виртуализации в компании

Ранее мы выпускали обзоры vGate версий 4.7 и 4.5.

Проблематика защиты виртуализации в России

При решении вопроса о защите средств виртуализации в России их владельцы сталкиваются с рядом трудностей.

Первая из них — проблема обеспечения доверия к используемым средствам защиты информации. С течением времени она, впрочем, решается — за счёт получения соответствующих сертификатов в регулирующих организациях.

Вторая заключается в том, что в отечественных ЦОДах требуется защищать трафик между серверными сегментами. Для этого межсетевые экраны должны обладать соответствующей пропускной способностью — 40, 100, 200, 500 Гбит/с, но такого оборудования на отечественном рынке нет. Таким образом, проблема обеспечения безопасности трафика становится весьма острой.

Можно рассмотреть три варианта решения этой проблемы.

Первый вариант — фермы из физических межсетевых экранов. Этот вариант финансово затратен и не гарантирует необходимой пропускной способности. К тому же физические межсетевые экраны не обладают «знаниями» о контексте виртуальной среды. В случае если виртуальная машина будет перемещена с одного гипервизора на другой, возможна проблема со внесением изменений в политики безопасности.

Второй вариант — виртуальные межсетевые экраны, которые дешевле в обслуживании и управлении, однако при их использовании не решается проблема производительности и знания контекста виртуальной среды, плюс они обладают ограниченным количеством сетевых интерфейсов.

Третий вариант — это межсетевой экран уровня гипервизора. Его использование позволяет фильтровать трафик между виртуальными машинами с учётом контекста виртуальной среды: IP-адресов виртуальных хостов, их названий и групп, в которых они состоят. Также решается проблема пропускной способности, т. к. фильтруется только тот трафик, который поступает на конкретную виртуальную машину.

Таким образом, межсетевой экран уровня гипервизора можно применять для защиты чувствительных к задержкам приложений, в случае необходимости интеграции с платформой управления виртуализацией и в иных сценариях, где необходимо учитывать контекст виртуальной среды.

К этой категории продуктов относится vGate от компании «Код Безопасности». Рассмотрим новые функциональные возможности версии 4.9.

Функциональные возможности vGate

Контроль трафика

Для контроля трафика, проходящего через виртуальную инфраструктуру, на каждый хост гипервизора устанавливается агент vGate. За счёт интеграции с гипервизором получается распределённый по инфраструктуре межсетевой экран, что решает проблему ограничений по пропускной способности.

Политики безопасности файрвола уровня гипервизора привязаны к виртуальной машине, поэтому они не зависят от гипервизора, на котором находится защищаемый хост. Виртуальная машина может быть добавлена в защищаемый сегмент в момент создания, что позволяет быстро решить вопросы связанные с её защитой.

vGate фильтрует трафик на основе атрибутов виртуальной машины или на основе традиционных сетевых признаков (IP-адреса и порта). При этом функциональные возможности позволяют выделять эти виртуальные машины в отдельные сегменты — например, персональных данных, объектов КИИ и так далее — без воздействия на существующую сетевую топологию.

Мультиарендность и сегментация

В vGate есть поддержка мультиарендности (мультитенантности), которая позволяет реализовать межсетевое экранирование как услугу для облачного провайдера. При этом провайдеру не потребуется проводить масштабных работ в существующей сети клиента.

Также мультиарендность позволяет выделять отдельные сегменты для разных команд (например, разработки, тестирования и продуктива) на уровне виртуального межсетевого экрана таким образом, чтобы они ни при каких обстоятельствах не пересекались.

Сертификация

vGate сертифицирован как межсетевой экран типа «Б» 4-го класса по 4-му уровню доверия, что позволяет использовать его для защиты ГИС до К1 включительно, ИСПДн до УЗ1 включительно, АС до класса 1Г включительно, АСУ ТП до К1 включительно и ЗОКИИ до 1-й категории включительно.

Поддержка средств виртуализации

vGate работает с разными средами виртуализации, в том числе отечественными, такими как «Альт», «Скала-Р» и другие. Интеграция с ALDPro позволяет осуществлять аутентификацию пользователей без клиента vGate. Поддержка платформ виртуализации SpaceVM и Utinet даёт возможность задавать права разграничения доступа, обеспечивать контроль старта виртуальных машин, выполнять затирание дисков при удалении виртуальных машин, а также осуществлять контроль целостности виртуальных хостов.

В ближайших релизах вендор планирует добавить поддержку таких систем, как «Брест», «РЕД Виртуализация», ZVIRT, ROSA, VMmanager, HOSTVM.

Архитектура vGate

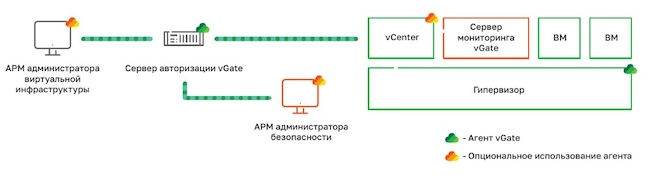

vGate состоит из сервера авторизации и ряда агентов — для хоста гипервизора, АРМ администратора виртуальной инфраструктуры, АРМ администратора безопасности и системы управления. Также важным элементом инфраструктуры является сервер мониторинга vGate, собирающий и коррелирующий информацию с агентов vGate и контролирующий состояние защищаемых систем. На виртуальные машины агенты не устанавливаются.

Рисунок 3. Архитектура vGate

Системные требования vGate

Для корректной работы системы предъявляются следующие требования к хостам (табл. 1).

Таблица 1. Системные требования к хостам для установки vGate 4.9

Компонент | Требования |

Сервер авторизации |

|

Клиент vGate |

|

Сервер мониторинга |

|

Сервер анализа |

|

Таблица 2. Совместимость функциональных возможностей vGate со средствами управления виртуализацией

Средство управления виртуализацией и ОС (версия ядра) | СЗИ | Межсетевой экран |

VMware vSphere 6.5 / 6.7 / 7.0 | + | + |

«Скала-Р Управление 1.98» в составе платформы «Р-Виртуализация 7.0.13» (3.10.0-1062.12.1.rv7.131.10.1) | + | + |

OpenNebula 5.10.5 в составе «Альт Сервер Виртуализации 10.1» (5.10.166-std-def-alt1) | + | + |

OpenNebula 6.4.0.1 в составе Ubuntu 20.04.5 LTS (5.4.0-125-generic) | + | + |

Proxmox 7.2 в составе «Альт Сервер Виртуализации 10.1» (5.10.166-std-def-alt1) | + | + |

Proxmox 7.4-1 (5.15.102-1-pve) / 8.0-2 (6.2.16-3-pve) | + | + |

Utinet Glovirt 2.1.1 (5.13.19-2-pve) | + | - |

«РЕД Виртуализация 7.3» в составе РЕД ОС «Муром» 7.3.1 (5.15.35-3.el7virt.x86_64) | + | - |

ROSA Virtualization 2.1 (4.18.0-305.e18.x86_64) | + | - |

SpaceVM 6.2.0 (5.10.0-19-amd64) / 6.2.1 (5.10.0-19-amd64) | + | - |

zVirt 3.0 в составе zVirt Node 3.3 (4.18.0-373.el8.x86_64) | + | - |

zVirt 4.0 в составе zVirt Node 4.0 (4.18.0-448.el8.x86_64) | + | - |

HostVM 4.4.8 в составе oVirt Node 4.4.8 (4.18.0-338.el8.x86_64) | + | - |

Сценарии использования vGate

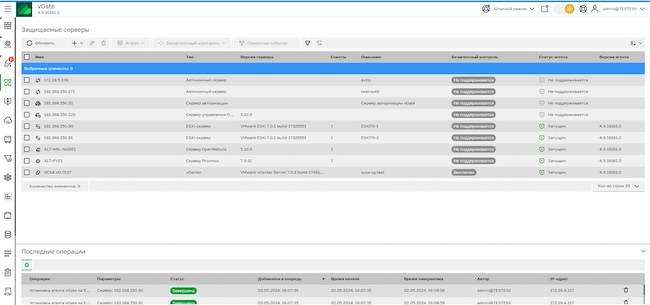

Стартовый раздел системы содержит перечень защищаемых серверов с их статусами.

Рисунок 4. Стартовый раздел vGate

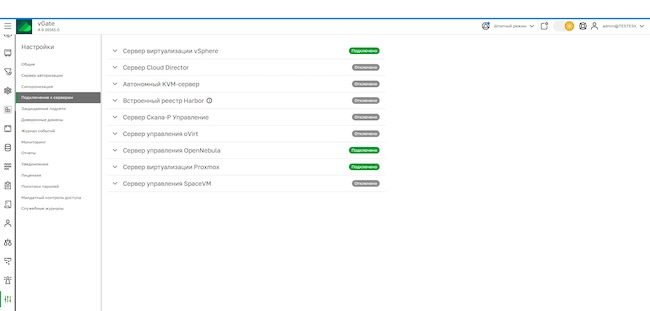

В меню можно задать настройки подключения к поддерживаемым средствам виртуализации.

Рисунок 5. Настройка подключения к серверам

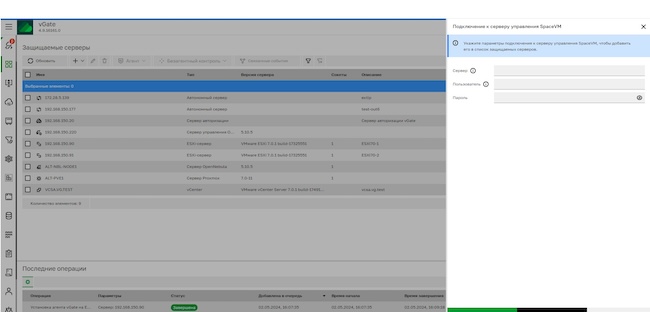

Добавить новый сервер к списку защищаемых вполне просто.

Рисунок 6. Добавление нового сервера к списку защищаемых

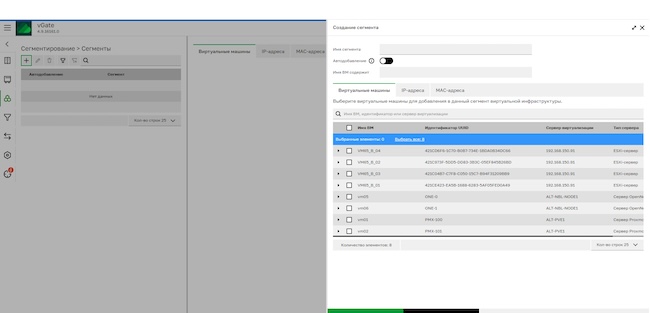

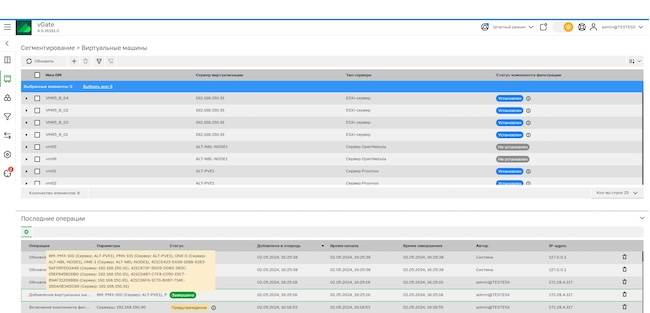

Настройка сегментирования виртуальных машин происходит в особом разделе. Необходимо отметить, что сегмент в vGate — это логическая сущность, а не сетевая.

Рисунок 7. Раздел сегментации в vGate

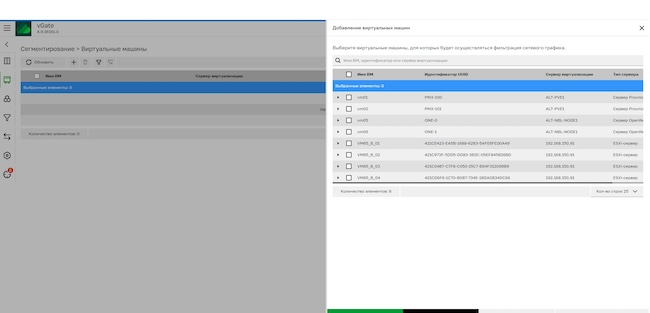

Здесь же можно просмотреть все виртуальные машины, которые есть на серверах, где включён компонент фильтрации.

Рисунок 8. Просмотр виртуальных машин в сегменте

vGate ведёт журнал операций с детализацией выполненных действий.

Рисунок 9. Возможность просмотра журнала операций в vGate

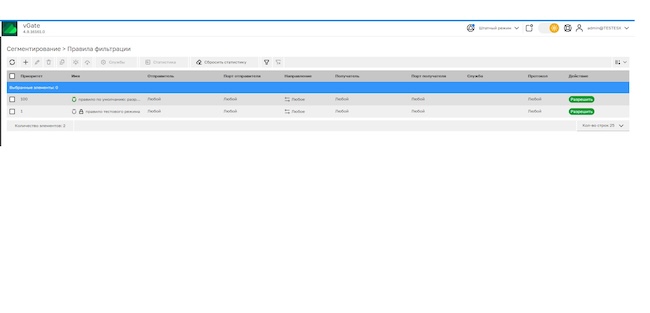

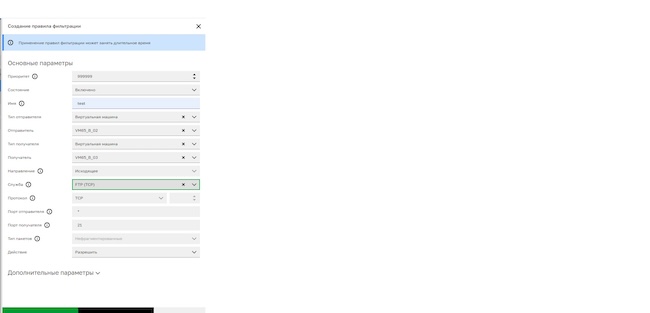

После создания виртуальной машины можно переходить к правилам фильтрации для неё. В правилах фильтрации можно оперировать IP- / MAC-адресами и их диапазонами, настроить автоматическое добавление в защищаемый сегмент по маске имени.

Рисунок 10. Работа с правилами фильтрации в vGate

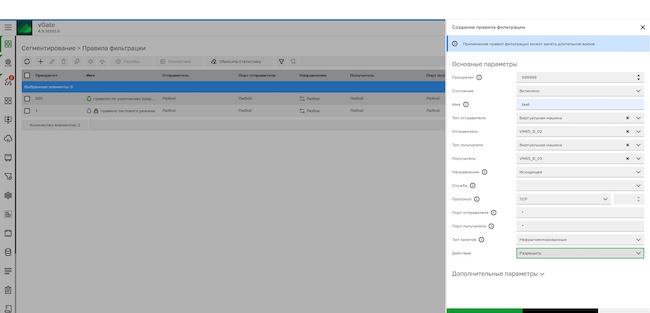

При создании правил фильтрации источник может быть задан в классическом для межсетевого экрана представлении (IP- / MAC-адреса и их диапазоны) или выбран из списка созданных в vGate виртуальных машин и сегментов.

Рисунок 11. Создание правил фильтрации в vGate

Если виртуальная машина будет перемещена на другой гипервизор или у неё изменится IP-адрес, то правило будет продолжать действовать.

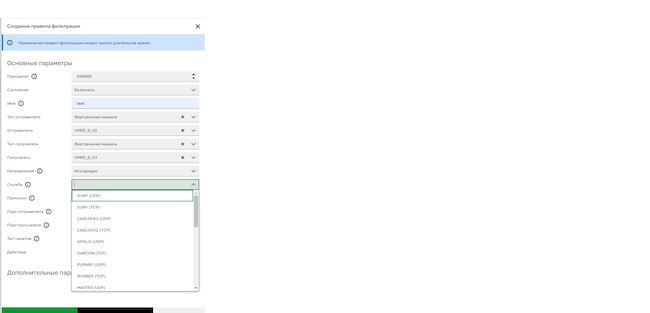

При составлении правил фильтрации можно задавать службу, функционирующую на хосте и инициирующую соединения. После выбора службы порт и протокол подставляются автоматически.

Рисунок 12. Выбор службы в правиле фильтрации vGate

Рисунок 13. Автоматическое определение порта и протокола в правиле фильтрации vGate

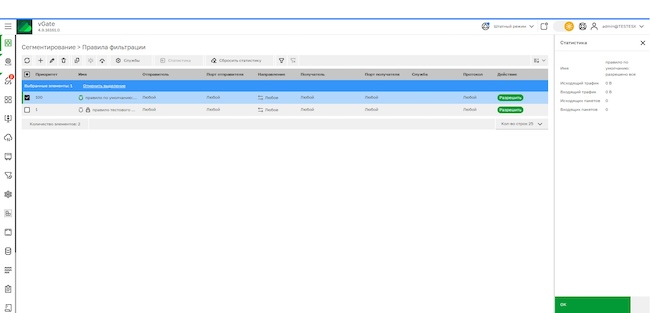

Для контроля работоспособности правил vGate позволяет просматривать статистику по их использованию. Это позволяет контролировать их корректность и своевременно удалять неиспользуемые, снижая таким образом нагрузку на систему.

Рисунок 14. Возможность просмотра журнала операций в vGate

Выводы

Функциональные возможности vGate 4.9 позволяют реализовать сетевую защиту виртуальных машин без использования традиционных межсетевых сетевых экранов, что очень актуально в отечественных ЦОДах, где предъявляются высокие требования к отказоустойчивости сервисов и наблюдаются большие объёмы трафика, проходящего через внутренние сегменты.

Сертификация в ФСТЭК России является основанием для доверия к системе. Запланированное расширение возможностей интеграции с отечественными комплексами виртуализации позволит компаниям организовать защиту на существующих гипервизорах без их замены.

Достоинства:

- Логическое сегментирование виртуальных машин.

- Интеграция с отечественными средствами виртуализации.

- Работа на уровне гипервизора, без установки на защищаемые хосты.

Недостатки:

- Сервер vGate работает только под управлением Windows. Версию для Linux вендор планирует выпустить к концу 2024 года.

- Малое количество поддерживаемых отечественных средств виртуализации с точки зрения функций межсетевого экранирования.