Сертификат AM Test Lab

Номер сертификата: 414

Дата выдачи: 11.05.2023

Срок действия: 11.05.2028

- Введение

- Функциональные возможности vGate 4.7

- Нововведения версий vGate 4.6 и 4.7

- Архитектура vGate 4.7

- Системные требования vGate 4.7

- Сценарии использования vGate 4.7

- 6.1. Контроль администраторов систем виртуализации

- 6.2. Сегментация виртуальных машин согласно требованиям

- 6.3. Автоматизация соответствия требованиям и контроль конфигурации гипервизора и ВМ

- 6.4. Фильтрация сетевого трафика

- 6.5. Проверка целостности компонентов ВМ

- 6.6. Защита доступа к ВМ на уровне гипервизора

- 6.7. Метки, политики безопасности и шаблоны политик

- 6.8. Отказоустойчивость

- 6.9. Интеграция с SIEM и другими системами

- 6.10. Отчётность

- Выводы

Введение

Трудно представить в настоящее время серверную и пользовательскую инфраструктуру, какой бы большой или, наоборот, малой она ни была, без систем виртуализации. Для крупных организаций это — единственный способ быстрого масштабирования вычислительных мощностей, развёртывания тестовых и разработочных сред без необходимости аренды множества стоек в ЦОДах, а также ведения временных проектов. Малые организации, в свою очередь, за счёт виртуализации экономят деньги на обслуживании инфраструктуры без необходимости самостоятельно закупать серверное оборудование и сопровождать его, тратя столько вычислительных мощностей, сколько требуется под конкретную задачу, и гибко управляя бюджетом. Негативным фактором здесь является то, что иностранные компании решили покинуть российский рынок: в частности, крупнейший разработчик систем виртуализации VMware заявил об уходе из России.

Переход на другие платформы будет постепенным: одновременное использование VMware и других средств внесёт коррективы в функционирование сред виртуализации, в том числе создаст ряд рисков, таких как разрозненность и несогласованность настроек, отсутствие централизованного мониторинга, конфигурирования и аудита различных гипервизоров. Как итог, компаниям будет необходимо приложить ряд усилий и вернуться к использованию единых настроек для любого типа виртуализации, организовать единый мониторинг виртуальных и облачных сред, вести общий аудит состояния хостов, гипервизоров и сетевой активности.

При замене прежних решений и переходе на отечественные платформы виртуализации основными угрозами для виртуальной инфраструктуры являются:

- Несанкционированный доступ к данным на виртуальных машинах (ВМ) со стороны администратора виртуализации.

- Несанкционированный доступ со стороны других виртуальных машин.

- Простой приложений при нештатной ситуации в виртуальной среде.

- Риски невыполнения внутренних предписаний по ИБ и требований регуляторов в виртуальной среде.

Сложность обеспечения безопасности виртуальной инфраструктуры также возрастает, средства защиты облачных и виртуальных сред не обладают необходимой гибкостью настроек. Часть задач по защите решается за счёт того, что на администратора безопасности возлагается дополнительная нагрузка; также часто принимаются решения о необходимости стороннего мониторинга ИБ-событий от гипервизоров и виртуальной инфраструктуры силами коммерческих SOC.

Согласно итогам исследований «Кода Безопасности», эти негативные факторы привели к тому, что четверть компаний вообще не используют виртуализацию для аттестованных информационных систем. Две трети организаций опасаются ущерба от действий администратора инфраструктуры, а треть жалуются на неэффективность ИБ-системы по ряду причин: влияние средств защиты на работу виртуальной инфраструктуры, сложность настройки и администрирования, необходимость изменения сложившихся конфигураций.

В связи с этими негативными факторами и возрастающими рисками компания «Код Безопасности» предлагает систему, которая поможет в явном виде закрыть потребности в контроле, защите и аудите систем виртуализации в организациях, где есть и VMware, и отечественные платформы такого рода, при этом предоставив удобный в настройке инструмент, который сможет отчасти автоматизировать работу с виртуальной инфраструктурой.

Далее мы будем рассматривать возможности и особенности vGate версии 4.7.

Функциональные возможности vGate 4.7

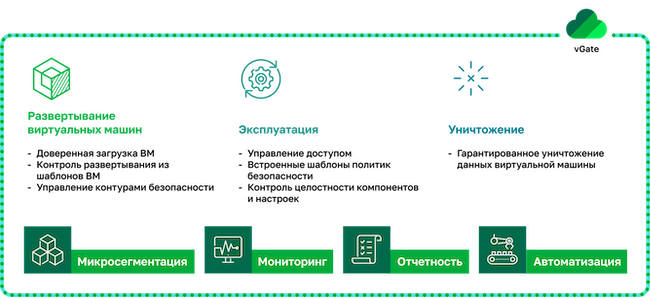

vGate 4.7 — это средство защиты платформ виртуализации на базе VMware vSphere и KVM. Оно предназначено для решения следующих задач:

- Защита виртуальных машин от несанкционированного копирования, клонирования, уничтожения.

- Контроль целостности виртуальных машин.

- Защита от специфических угроз, характерных для виртуальных сред.

- Контроль привилегированных пользователей.

- Микросегментация инфраструктуры на основе сетевых ограничений и логического распределения доступа.

- Мониторинг событий в безопасности и расследование инцидентов в ИБ.

- Автоматизация соответствия нормативным требованиям и лучшим практикам.

Система аттестована ФСТЭК России по 5-му классу защищённости (СВТ5), имеет 4-й уровень доверия МЭ типа «Б» 4-го класса. Сертифицирована для защиты ГИС до К1 включительно, ИСПДн до УЗ1 включительно, АС до класса 1Г включительно, систем АСУ ТП до К1 включительно и ЗОКИИ до 1-й категории включительно.

Рисунок 1. Основные направления работы vGate 4.7

В дальнейшем «Код Безопасности» планирует развивать vGate в сторону межсетевого экрана уровня гипервизора, расширения политик безопасности для KVM-хостов и функций защиты и контроля KVM-инфраструктур в принципе. Эти шаги позволят охватить больше платформ виртуализации, адаптировать продукт под мультиарендные инфраструктуры и ЦОДы, а также усилить управление программно определяемыми виртуальными сетями.

В vGate 4.7 реализованы следующие основные функции (табл. 1).

Таблица 1. Перечень основных функций vGate 4.7 с кратким описанием

Поддержка распределённых инфраструктур |

|

Мониторинг виртуальной инфраструктуры |

|

Разграничение доступа к управлению виртуальной инфраструктурой |

|

Централизованное управление и контроль | Веб-консоль управления vGate R2 позволяет:

|

Применение шаблонов при настройке политик безопасности | Использование шаблонов для различных категорий:

|

Межсетевой экран уровня гипервизора |

|

Нововведения версий vGate 4.6 и 4.7

Так как ранее мы уже рассматривали vGate версии 4.5, необходимо указать важные новые возможности новых версий, в том числе актуальной 4.7, вышедшей в I квартале 2023 года.

В vGate 4.6 начался перенос функций управления в веб-консоль. Он затронул, в частности, фильтрацию трафика vCenter, управление виртуальными сетями, виртуальными машинами, сетевыми адаптерами, хранилищами данных и организациями сервера Cloud Director, а также объединение объектов виртуальной инфраструктуры в группы.

В области аудита и лучших практик обеспечена поддержка политик шаблона «CIS for ESXi 7.0», реализовано ограничение числа одновременных сеансов в консоли управления. В качестве визуальных инструментов статистики и отчётности добавлены новые виджеты мониторинга: «Тепловая карта событий аудита», «Объекты и учётные записи по категориям конфиденциальности», «Объекты и учётные записи по уровням конфиденциальности».

В части механизмов аутентификации реализована поддержка токенов «Рутокен» при аутентификации пользователей через веб-интерфейс vGate. Для целей контроля сетевого трафика реализована возможность создавать разрешающие правила фильтрации, по которым осуществляется однонаправленная передача трафика.

Вторым крупным нововведением версии 4.6 является полноценная поддержка KVM-серверов и защита виртуальных машин KVM. Третья большая новинка — контроль образов контейнеров виртуальной среды. Был добавлен контроль на уровне контейнеров VMware, включая те, что хранятся во встроенном реестре Harbor, и контроль доступа к vSphere Pods.

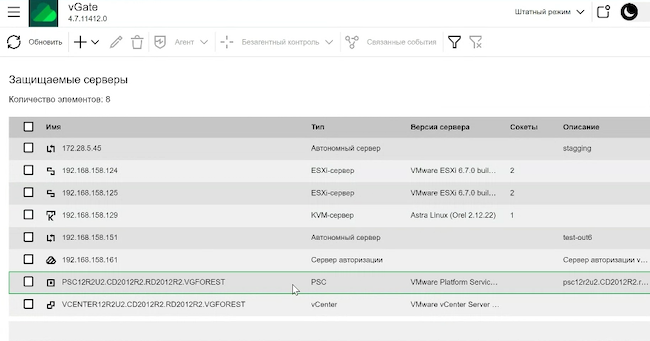

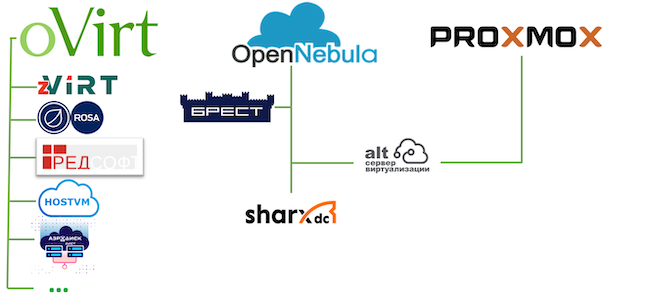

В актуальной версии vGate 4.7 произошёл полный переход на управление через веб-консоль, а также появилась возможность использования в неоднородных виртуальных инфраструктурах, где в качестве платформ виртуализации применяются vSphere, KVM, «Скала-Р», Proxmox и OpenNebula одновременно, либо во время перехода от одной системы к другой, что крайне важно в сложившихся реалиях рынка. Также реализована поддержка средств управления KVM-серверами на базе Proxmox и OpenNebula.

Рисунок 2. Пример администрирования разных систем виртуализации в одной консоли vGate

Вторым важным нововведением является полный переход к администрированию через веб-консоль и уход от Windows-приложения. Помимо этого, были усилены настройки самой консоли vGate: добавлены политики безопасности сервера авторизации vGate «Блокирование параллельных сеансов АВИ», «Соответствие требованиям сложности пароля», «Тайм-аут сессии в веб-консоли», «Архивация базы аудита». Эти политики позволяют администратору информационной безопасности устанавливать настройки сервера авторизации vGate. Добавлена привилегия «Администратор сетей vGate», которая даёт возможность просмотра и редактирования параметров межсетевого экрана.

В части авторизации реализована поддержка персонального идентификатора JaСarta в веб-консоли. Продолжается развитие управления через веб-консоль; в частности, выполнен перенос функций по синхронизации настроек серверов авторизации vGate, экспорту и импорту конфигурации, настройке персонального идентификатора.

Архитектура vGate 4.7

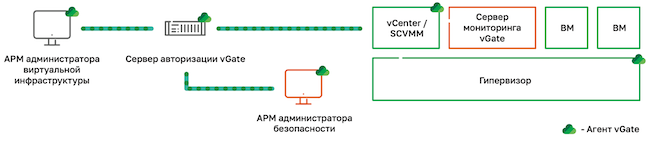

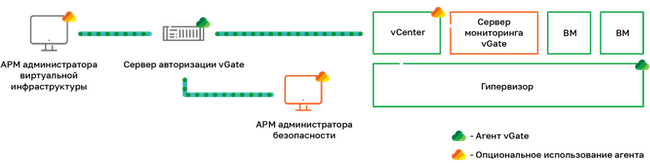

Архитектура системы претерпела существенные изменения и стала удобнее как для развёртывания и эксплуатации, так и для дальнейшего сопровождения. В частности, если в версии vGate 4.4 требовалось наличие агента на всех точках присутствия (от АРМ администратора до гипервизора), то в версии vGate 4.7 агент обязателен к использованию только на гипервизоре.

Рисунок 3. Архитектура vGate 4.4

Рисунок 4. Архитектура vGate 4.7

vGate 4.7 поддерживает платформы виртуализации и их компоненты на базе VMware vSphere 7.0 / 6.7 / 6.5 и Tanzu, а также KVM Ubuntu 20.04.3 LTS / 18.04.6 LTS, Astra Linux Common Edition «Орёл» 2.12.22, «Альт Сервер Виртуализации 10» (OpenNebula / Proxmox), «Альт Сервер 8 СП», «Платформа Р-виртуализация 7.0.13» и Proxmox 7.2.

Функциональные возможности для KVM представлены в актуальной версии vGate 4.7 в виде:

- Контроля запуска виртуальных машин. Каждой ВМ назначаются определённые метки, и если они не совпадают, запуск будет прерван.

- Доверенной загрузки виртуальных машин. При нарушении целостности ВМ её запуск также будет блокирован.

- Затирания остаточной информации после удаления виртуальных машин (полное поблочное удаление всей информации о хосте).

- Разграничения доступа администраторов к гипервизорам.

Рисунок 5. Планы по поддержке средств KVM-виртуализации

Большинство российских разработок в области виртуализации представляют собой развитие решений с открытым исходным кодом, таких как oVirt, OpenNebula и Proxmox. Из оригинальных разработок возможно отметить систему виртуализации «Скала-Р». vGate 4.7 поддерживает всё перечисленное, кроме oVirt: поддержка этой платформы будет реализована в следующих выпусках.

Системные требования vGate 4.7

Рассмотрим системные требования к основным компонентам системы vGate. Часть компонентов, как мы указали ранее, являются опциональными (в частности, агент vGate).

Таблица 2. Требования к аппаратному и программному обеспечению

Сервер авторизации |

|

Резервный сервер авторизации |

|

Клиент vGate |

|

Веб-консоль |

|

Консоль управления и средство просмотра отчётов |

|

Агент vGate для ESXi |

|

Агент vGate для vCenter (vCSA) |

|

Агент для PSC |

|

Агент vGate для KVM |

Дополнительно на KVM-сервере должен быть установлен пакет Glibc. Поддерживается совместная работа ПО vGate со следующими средствами управления KVM-виртуализацией:

|

Сервер мониторинга |

|

Сервер анализа |

|

Принципы лицензирования: vGate лицензируется по количеству сокетов (физических процессоров), сервер авторизации vGate включён в стоимость. Лицензия охватывает защиту как VMware, так и других поддерживаемых гипервизоров, актуальных для данной версии vGate.

Сценарии использования vGate 4.7

Основные сценарии использования vGate 4.7 в организациях с системами виртуализации — это:

- Микросегментация сети.

- Защита настроек и виртуальных машин.

- Контроль целостности конфигураций ВМ и доверенная загрузка.

- Контроль доступа администраторов к файлам виртуальных машин.

- Контроль целостности объектов внутри ВМ.

- Защита данных внутри виртуальных машин.

Рассмотрим более подробно возможности веб-консоли vGate.

Контроль администраторов систем виртуализации

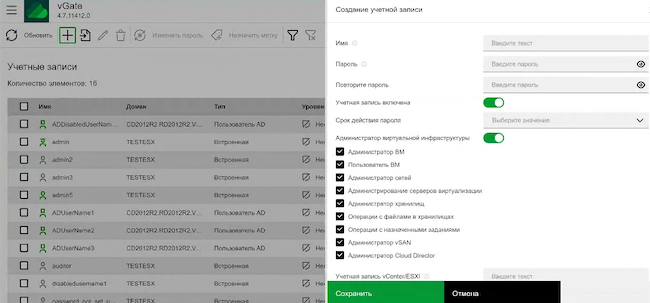

Система обладает возможностями по гранулированной выдаче прав.

Рисунок 6. Меню создания и редактирования учётных записей администраторов системы

Есть следующие встроенные роли: администратор ВМ, администратор сети, администратор СХД, пользователь ВМ, аудитор.

Также реализована возможность распределения и назначения прав на операции с хостами и самим гипервизором системы виртуализации.

Рисунок 7. Настройки выдачи прав доступа к хостам и гипервизорам

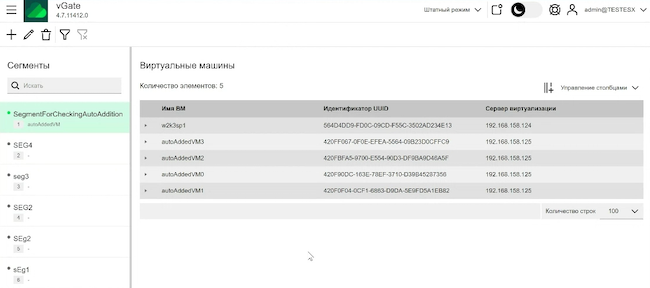

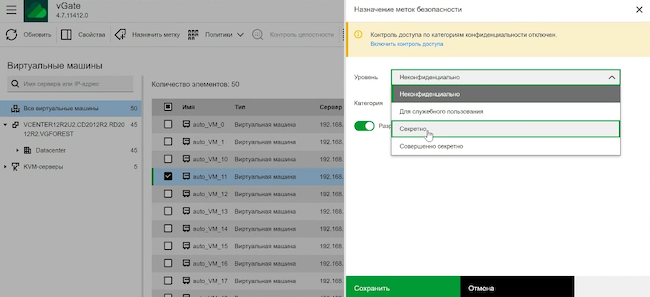

Сегментация виртуальных машин согласно требованиям

Система vGate предоставляет возможность эксплуатировать виртуальные машины разного уровня критической значимости в единой инфраструктуре. Это достигается за счёт назначения меток логического распределения доступа к данным, в том числе при разделении ВМ на логические сегменты. Также имеется разграничение прав доступа администраторов гипервизора к этим сегментам. Возможно включить оповещение верхнеуровневого администратора, от которого требуется одобрение критически значимых действий над виртуальными машинами; несогласованные действия будут запрещены. Выполнение действий над сегментами разного уровня критической значимости также возможно логически разделить.

Рисунок 8. Интерфейс разделения ВМ на логические сегменты

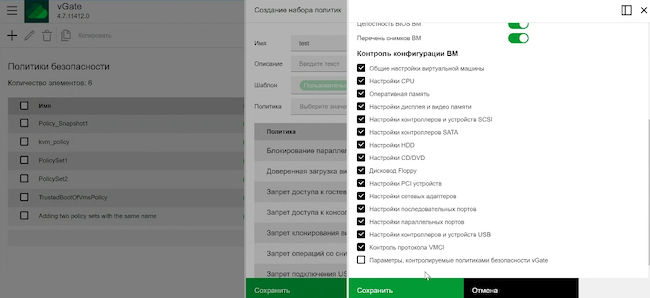

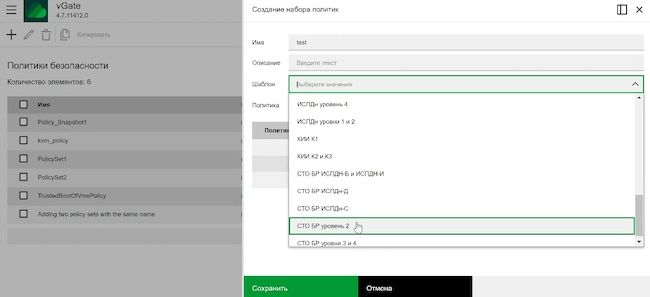

Автоматизация соответствия требованиям и контроль конфигурации гипервизора и ВМ

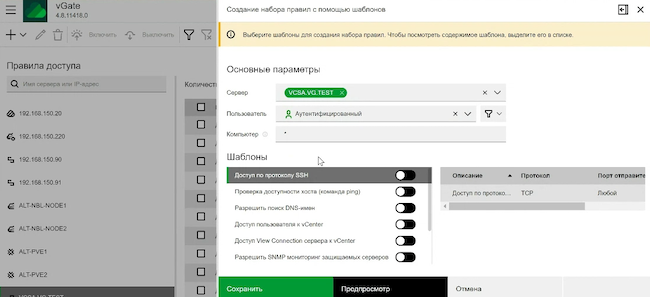

В системе vGate существуют политики аудита. Они позволят проверить и оценить безопасность настройки гипервизора, проконтролировать подключение к нему внешних устройств и соответствие настроек стандартам и рекомендациям. Политики, в свою очередь, объединены в шаблоны. Шаблон возможно применить к настройкам гипервизоров и хостов, все параметры будут применены автоматически. Сформированные шаблоны позволяют автоматизировать такие процессы, как аудит виртуальной инфраструктуры или контроль соответствия требованиям регуляторов.

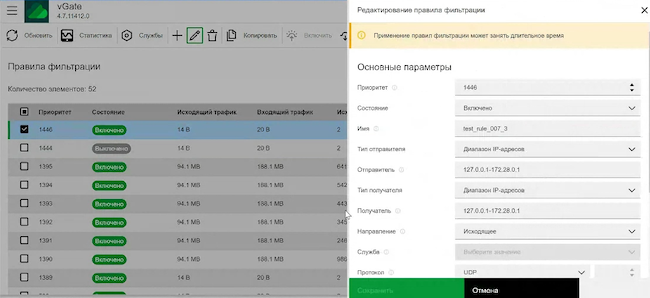

Фильтрация сетевого трафика

Этот сценарий не требует установки агента на сами виртуальные машины или развёртывания дополнительных виртуальных межсетевых экранов: вся фильтрация работает на уровне гипервизора. Также не требуется смена топологии виртуальной сети. Фильтрация осуществляется на уровне сегмента виртуальных машин (в том числе и по маске наименования ВМ), IP-адреса, диапазона адресов, MAC-адреса, подсети или самой виртуальной машины. Иначе говоря, даже если ВМ мигрирует на другой хост, правила фильтрации сохранятся.

Фильтрация сетевого трафика происходит как на сетевом уровне, так и на уровне логических операций: выделения и объединения ВМ в сегменты, автоматического сегментирования ВМ на основе масок их названий и т. п.

Рисунок 9. Правила фильтрации

Веб-консоль позволяет выполнять все стандартные операции по управлению межсетевым экранированием, включая централизованное управление правилами фильтрации во всей виртуальной инфраструктуре, гранулярную настройку правил, подробный аудит запрещённых / разрешённых пакетов и др.

Проверка целостности компонентов ВМ

В рамках запуска и перезагрузки ВМ с помощью системы vGate возможно реализовать процедуру проверки целостности ЦП, ОЗУ, подключённых виртуальных дисков и сетевых интерфейсов виртуальной машины. Как мы уже упомянули, в новой версии vGate дополнительно реализована проверка целостности образов контейнеров в реестре Harbor, а также применён принцип двух персон при изменении конфигурации ВМ, так что подобное изменение не вступит в силу, пока не будет подтверждено администратором ИБ или другим ответственным лицом.

Рисунок 10. Контроль конфигураций ВМ в vGate 4.7

Защита доступа к ВМ на уровне гипервизора

Помимо защиты и контроля администраторов, виртуальных хостов и сетевого трафика vGate также позволяет обеспечивать безопасность доступа и управления ВМ с самого гипервизора. Для этого предусмотрены следующие функции:

- Режим блокировки, когда доступ к хосту через SSH имеют только заданные пользователи-исключения.

- Запрет подключения USB-устройств к хосту.

- Журналирование ВМ.

- Контроль приложений на хосте.

- Контроль разделения управляющей и «боевой» сетей.

Метки, политики безопасности и шаблоны политик

Как было упомянуто ранее, vGate позволяет применять к ВМ и их сегментам политики, которые объединяются в шаблоны (встроенные или пользовательские). Администратор консоли vGate имеет возможность самостоятельно создавать метки секретности или собственные политики безопасности. Шаблоны политик назначаются на сервер виртуализации, виртуальную машину, физический сетевой интерфейс или группу объектов.

Рисунок 11. Назначение меток на ВМ в консоли vGate

Перечень имеющихся готовых шаблонов охватывает следующие нормативные документы:

- ГОСТ 57580.1-2017 «Защита информации финансовых организаций».

- Приказ ФСТЭК России № 239 (ЗОКИИ).

- Приказ ФСТЭК России № 21 (ИСПДн).

- Приказ ФСТЭК России № 17 (ГИС).

- ГОСТ Р 56938-2016.

- РД АС.

- СТО БР ИББС.

- PCI DSS.

- CIS Benchmarks.

- VMware vSphere Security Configuration Guide 7.

- CIS for ESXi 7.0.

Рисунок 12. Применение готовых шаблонов политик безопасности vGate

Метки и правила можно назначать группам пользователей в соответствии со структурой Microsoft Active Directory. Метки могут применяться к серверу виртуализации, хранилищу, виртуальной машине, физическому сетевому интерфейсу, виртуальной сети или пользователю.

Предусмотрены следующие типы меток: неиерархические (категории конфиденциальности) и иерархические (уровни конфиденциальности), в т. ч. пользовательские.

Пример: необходимо переместить ВМ в иное хранилище. Сначала проверяются права пользователя относительно этой виртуальной машины, далее — метки ВМ относительно целевого хранилища и метка хоста, куда ВМ будет перемещаться. При несовпадении и недостаточности прав либо разных уровнях конфиденциальности такая операция будет заблокирована и администратор будет уведомлён всплывающим окном с ошибкой.

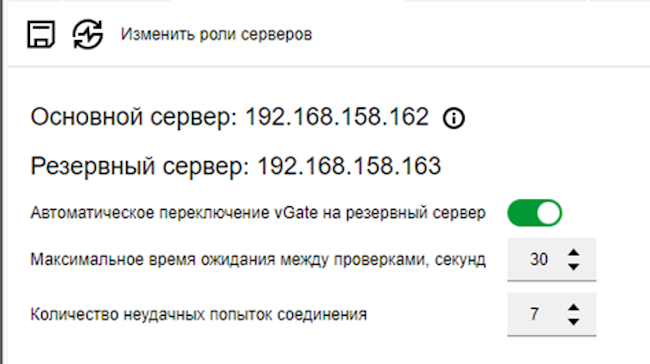

Отказоустойчивость

vGate может объединять два виртуальных или физических устройства в кластер для обеспечения отказоустойчивости, в том числе поддерживает основные функции и возможности такого рода, которые есть у самого гипервизора на базе VMware: vCenter SRM, vCSA HA, vCenter Linked Mode и Auto Deploy.

Рисунок 13. Пример настроек кластеризации vGate

Интеграция с SIEM и другими системами

В vGate реализован механизм передачи логов для корреляции в SIEM-системы по протоколу Syslog. Администратор может точечно формировать пул данных, которые будут передаваться таким образом. Также есть возможность отправки критически важных событий в виде почтовых оповещений на корпоративные ящики сотрудников службы ИБ.

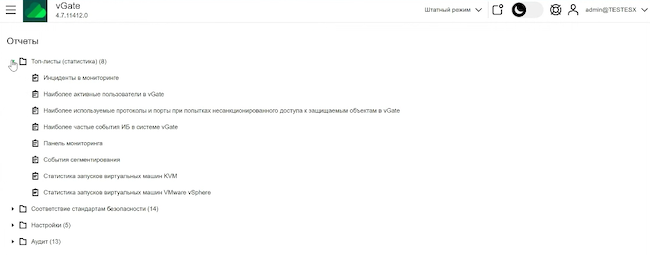

Отчётность

Система vGate имеет 28 типов предварительно настроенных информативных отчётов, разделённых на группы: статистические топ-листы (по нарушителям, по видам активности и пр.), применение настроек и внесение изменений, аудит, проверка соответствия стандартам безопасности.

Рисунок 14. Меню форм отчётности vGate

Выводы

Система vGate является зрелым продуктом для защиты и контроля виртуальных сред и гипервизоров. Она разрабатывается с 2011 года и полностью охватывает функции защиты на уровне гипервизоров VMware. В настоящее время активно реализовывается поддержка систем виртуализации отечественных производителей, а также решений с открытым исходным кодом. vGate имеет полноценный межсетевой экран уровня гипервизора, располагает обширными возможностями отчётности и аудита, интегрируется с SIEM-системами для мониторинга ИБ-событий в виртуальной среде, соответствует требованиям российского законодательства. Система позволит контролировать уже готовые виртуальные среды или поможет пройти переходный период при миграции между продуктами разных вендоров без необходимости вносить изменения в виртуальные инфраструктуры и дорабатывать сетевые топологии.

Достоинства:

- Безагентный межсетевой экран уровня гипервизора.

- Мониторинг виртуальной инфраструктуры в режиме реального времени.

- Независимый аудит действий администраторов виртуальной среды.

- Поддержка современных платформ виртуализации разных вендоров.

- Простая автоматизация функций безопасности.

- Полностью отечественное ПО, соответствующее требованиям российского законодательства и стандартов по безопасности.

Недостатки:

- vGate 4.7 — это первая версия системы, где реализован контроль гипервизоров отличных от VMware. Контроль гипервизоров и хостов на базе KVM и систем отечественных производителей находится на стадии доработки, возможностей защиты и контроля продуктов VMware относительно KVM пока что больше, но «Код Безопасности» продолжает вести работу в этом направлении и в следующих версиях vGate будут появляться новые возможности.

- В версии vGate 4.7 межсетевой экран реализован только для VMware, поддержка фильтрации трафика для виртуальных машин KVM ожидается в следующих версиях.