Сертификат AM Test Lab

Номер сертификата: 450

Дата выдачи: 28.02.2024

Срок действия: 28.02.2029

- Введение

- Функциональные возможности PT ISIM

- Архитектура PT ISIM

- Системные требования PT ISIM

- Сценарии использования PT ISIM

- Планы дальнейшего развития PT ISIM

- Выводы

Введение

На протяжении последних пяти лет индустриальный сектор входит в тройку самых атакуемых отраслей: по данным Positive Technologies, каждая десятая успешная атака против организаций приходилась на промышленные предприятия. Из получивших наибольшую известность случаев такого рода можно выделить следующие: кибератака на гидроэлектростанцию имени Боливара в Эль Гури (Венесуэла), кибератака на нефтепровод Colonial Pipeline, взлом технологического оборудования агрохолдинга «Селятино». Эти случаи показывают, что, несмотря на декларируемое отключение технологических сетей от интернета, несанкционированные подключения и заражения вредоносными программами возможны и происходят регулярно. Часто это случается из-за несвоевременного отключения удалённого доступа подрядчиков, занесения вредоносного кода при обновлении программ и прошивок через USB-накопители, установки USB-модемов для персонального выхода в интернет и, конечно, атак со стороны внутреннего злоумышленника (в т. ч. за счёт социальной инженерии). Всё это говорит о необходимости защищать промышленные сети и анализировать трафик в них.

При этом важно понимать специфику сетевого взаимодействия в технологических сегментах и особенности оборудования. Так, установить агент на промышленное оборудование чаще всего не представляется возможным. Протоколы обмена данными между SCADA, рабочими местами администраторов и ПЛК отличаются от обычных и зависят от используемого на предприятии оборудования. Часто такие протоколы привязаны к конкретному поставщику технологических решений, и если таких поставщиков несколько, то анализировать необходимо все встречающиеся в сети протоколы. Проводить активное сканирование устройств допустимо только во время технологических окон, что снижает вероятность обнаружения и своевременной защиты уязвимых компонентов АСУ ТП.

Учитывая всё вышеперечисленное, рекомендуется использовать специализированное программное обеспечение для непрерывного анализа сетевых коммуникаций в промышленных сетях. Таким специализированным продуктом является, в частности, PT ISIM (Industrial Security Incident Manager).

Функциональные возможности PT ISIM

PT ISIM контролирует безопасность промышленных сетей с помощью глубокого анализа технологического трафика. Продукт распознаёт более 120 промышленных и стандартных сетевых протоколов, имеет более 8000 правил и индикаторов промышленных угроз, что делает его универсальным и готовым к применению в различных областях промышленности: нефтегазовый сектор, электроэнергетика, железнодорожный транспорт, горнодобывающая отрасль и многие другие.

Фактически PT ISIM решает три задачи, которые стоят перед ИБ и службой эксплуатации АСУ ТП промышленного предприятия:

- Прозрачность или наблюдаемость и контроль происходящих изменений.

- Мониторинг безопасности.

- Обнаружение и анализ угроз.

Давайте подробно рассмотрим каждую из них.

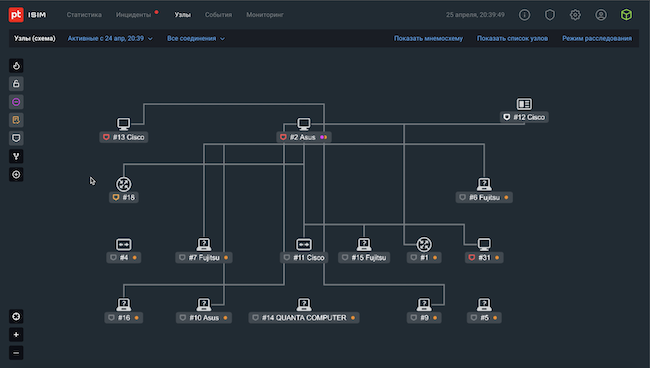

Прозрачность и контроль

Оператор системы видит, из чего состоит технологическая сеть. Для этого при развёртывании системы существует период обучения, в течение которого собирается информация обо всех устройствах, осуществляющих передачу данных в технологической сети, их MAC- и IP-адресах, используемых протоколах, связях и так далее. Собрав всю необходимую информацию, оператор строит карту сети, осуществляя авторизацию обнаруженных узлов и (при необходимости) их сегментацию.

Рисунок 1. Карта сети с обнаруженными узлами и связями в PT ISIM

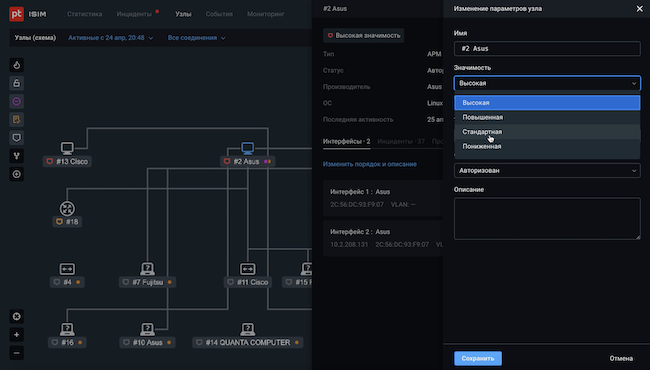

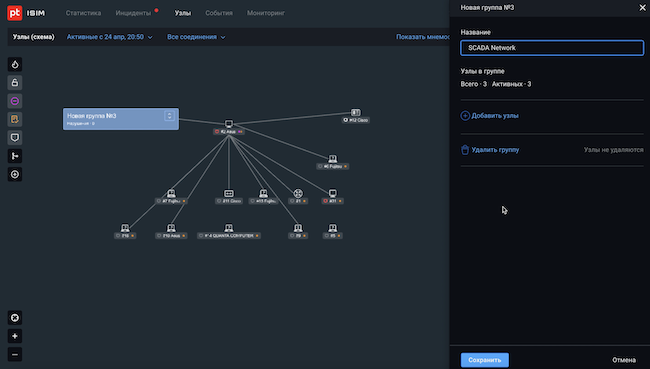

После обнаружения ИТ-активов Positive Technologies рекомендует провести обогащение информацией, т. е. изменить их наименования (чтобы администратор сразу понимал назначение каждого узла), провести группировку (если узлы работают в одной подсети или должны отслеживаться как целостная промышленная единица) и присвоить значимость (разные элементы инфраструктуры могут различаться с точки зрения ценности ресурса или размера ущерба при нарушении его функционирования).

Рисунок 2. Присвоение значимости узлу в PT ISIM

Для важных узлов уровень инцидентов будет автоматически повышаться.

Рисунок 3. Группировка узлов в PT ISIM

После перехода в «следящий» режим система сразу обнаруживает изменения в составе и структуре сети. Если систему внедряют в уже работающую инфраструктуру, то существует большая вероятность найти отклонения от проектных решений. Не всегда это связано с целенаправленными действиями нарушителей, но исключать этого тоже нельзя. В результате есть возможность сравнить проектную инфраструктуру с реально работающей средой.

Мониторинг безопасности

Во время работы система позволяет обнаружить не только новые или недокументированные узлы, но и подсети, сетевое оборудование, включая шлюзы выхода в интернет, и новые протоколы, в том числе удалённого доступа, такие как SSH и RDP. Среди множества сетевых событий, которые распознаёт PT ISIM, система автоматически выделяет и события относящиеся к ИБ.

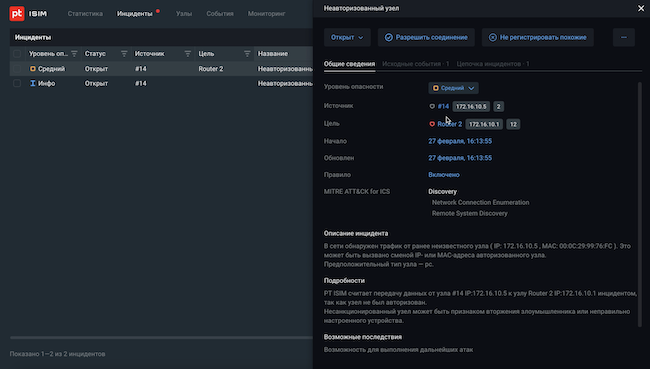

Рисунок 4. Обнаружение неавторизованного узла в PT ISIM

При обнаружении инцидента система формирует карточку, где можно найти подробное описание и возможные последствия.

Используя встроенную базу правил, PT ISIM «из коробки» понимает, чего в сети быть не должно и как это может повлиять на её технологические элементы. При необходимости специалисты компании могут самостоятельно создать правила, по которым система будет классифицировать события как относящиеся к сфере ИБ.

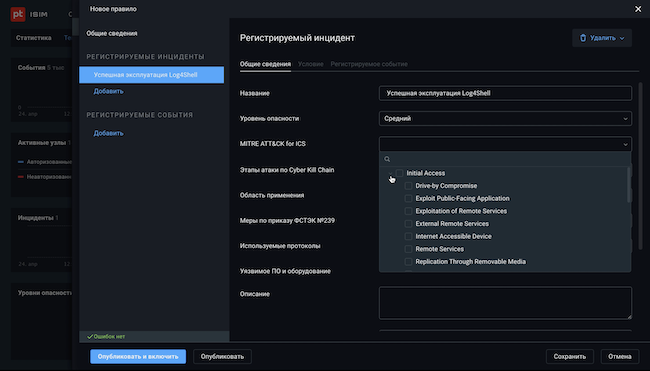

Рисунок 5. Самостоятельное создание правил в PT ISIM

При создании правила администратор может помимо названия и уровня опасности регистрируемого инцидента указать большое количество дополнительных параметров, таких как техники и тактики злоумышленников (MITRE ATT&CK), этапы атаки по Cyber Kill Chain и меры по приказу ФСТЭК России № 239. Само правило вводится на вкладке «Условия».

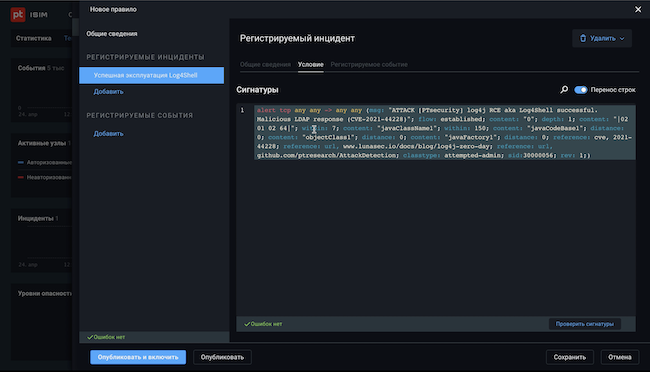

Рисунок 6. Условие срабатывания правила в PT ISIM

Встроенный редактор распознаёт ключевые слова и проверяет сигнатуру на корректность записи, что облегчает работу администратора.

Обнаружение и анализ угроз

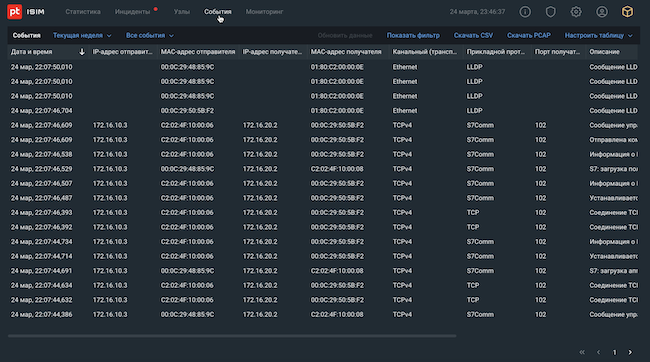

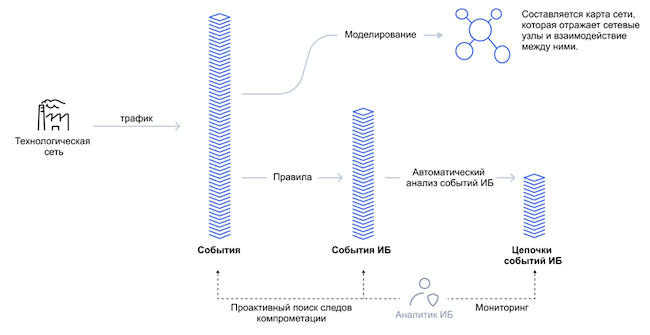

Внутри технологической сети происходит огромное количество событий (сотни тысяч), поэтому ручная выборка тех, что относятся к ИБ, физически невозможна.

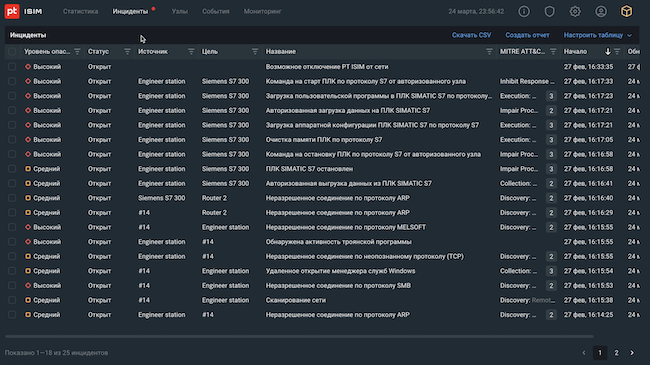

Рисунок 7. Регистрация событий в PT ISIM

В предыдущем разделе было продемонстрировано, как на основе правил, сигнатур и шаблонов удаётся автоматически выбрать только инциденты и сократить количество событий, требующих внимания, до тысяч.

Рисунок 8. Отбор инцидентов в PT ISIM

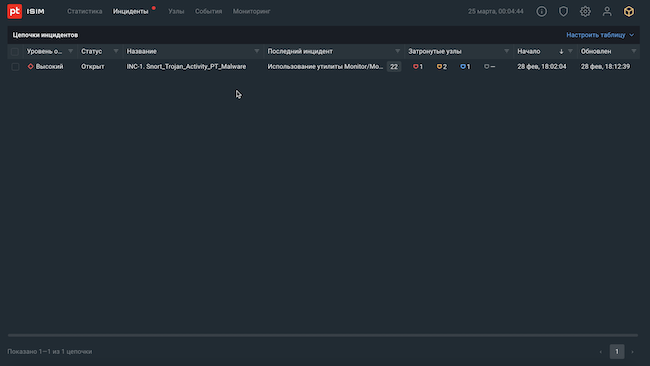

Однако это всё равно много для ручного анализа угроз, поэтому важной функциональностью продукта является возможность автоматической агрегации инцидентов в связанные цепочки событий. Таких цепочек, которые требуют пристального внимания аналитика или администратора ИБ, уже будут десятки.

Рисунок 9. Цепочки событий в PT ISIM

Визуально эти процессы можно представить в следующем виде (рис. 10).

Рисунок 10. Уменьшение количества событий в PT ISIM за счёт фильтрации и сбора в цепочки

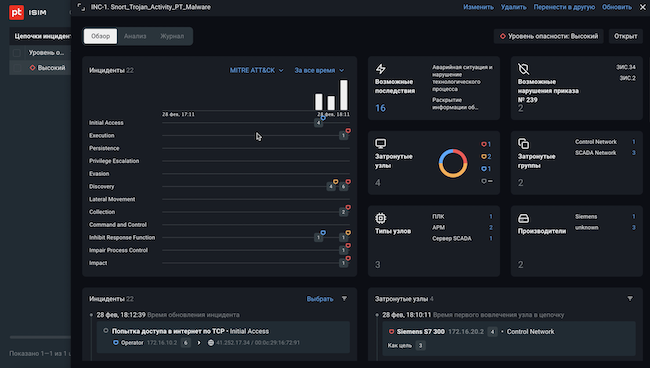

Важность сбора связанных инцидентов в цепочки заключается не только в уменьшении количества объектов, требующих внимания администратора. Здесь можно получить полноценный обзор происходящего и понять, как развивалась атака, какой актив был «нулевым пациентом», какие меры необходимо принять для ликвидации последствий и предотвращения повтора такой атаки.

Рисунок 11. Обзор цепочки в PT ISIM

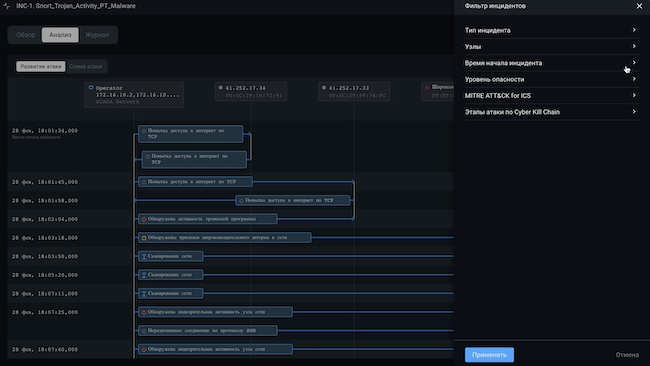

Переключившись на вкладку «Анализ», можно посмотреть, как происходило развитие атаки и какие узлы в какое время были затронуты. Такая возможность позволяет в дальнейшем проверить также и те активы, которые не выказывают признаков атаки, хотя в отношении них проводились какие-либо действия.

Рисунок 12. Анализ развития атаки в PT ISIM

На вкладке «Развитие атаки» можно применять различные фильтры для сужения области поиска и определения того, какие узлы были задействованы на том или ином этапе атаки на промышленную инфраструктуру.

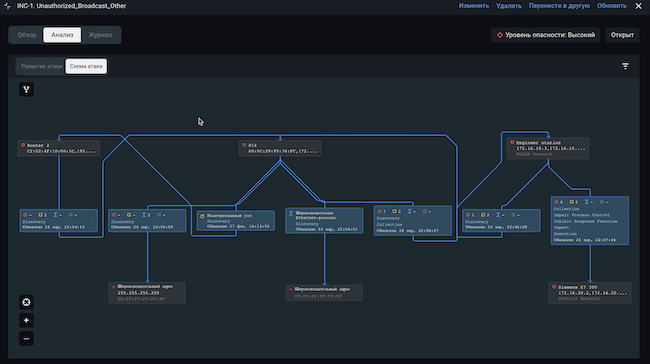

Цепочку можно рассматривать также с точки зрения схемы атаки. На дашборде будет собрана вся информация об участвующих активах, зарегистрированных событиях и их взаимосвязях.

Рисунок 13. Схема атаки в PT ISIM

С помощью цепочек инцидентов и двух вариантов анализа собранной информации можно провести подробный разбор произошедшего, выявить все вовлечённые узлы, определить источник, понять, как развивалась атака, и в дальнейшем принять меры для недопущения повтора инцидента.

Детализированная информация о работе PT ISIM есть в записи вебинара Positive Technologies и в документации по продукту.

Архитектура PT ISIM

Существуют три редакции сенсоров, которые различаются количеством поддерживаемых активов и обрабатываемого трафика (об этом подробнее рассказывается в разделе «Системные требования»):

- microView — для использования на небольших объектах автоматизации: подстанциях 6–10 кВ, тепловых пунктах, в цехах и инженерных системах ЦОД и зданий;

- netView — для крупных компаний, где не нужны контроль технологических параметров и инструмент создания собственных правил заведения инцидентов;

- proView — наиболее полная функциональность сенсора.

Независимо от редакции поддерживаются все протоколы, правила и сигнатуры. Подробно с различиями между редакциями продукта можно ознакомиться в документации. Возможно проводить обновление с одной редакции на другую, в случае если на устройстве достаточно аппаратных ресурсов. Также можно осуществлять обновление с версии на версию, даже осуществляя апгрейд через версии. Варианты применения различных сенсоров представлены в разделе «Сценарии использования».

В состав любой редакции также входит компонент PT ISIM Industrial Tablet, который фактически является упрощённым интерфейсом сенсора. Работает этот компонент на одной из поддерживаемых PT ISIM операционных систем: Debian 10 или Astra Linux SE 1.7.2.

Продукт имеет два варианта лицензирования:

- бессрочная (постоянная) лицензия;

- подписка (срочная лицензия) на один год или более.

В подписочный вариант лицензирования (на срок действия подписки) включаются все обновления и исправления (патчи), новые версии ПО, а также техническая поддержка. По окончании срока заказчик должен удалить ПО или приобрести новую подписку.

В случае бессрочной лицензии заказчик должен приобретать отдельно лицензию на обновления.

У продукта есть дополнительный компонент PT ISIM Overview Center, предназначенный для сбора и отображения информации с различных сенсоров. Этот компонент не входит ни в какую редакцию и приобретается отдельно. Одна лицензия Overview Center поддерживает до 10 сенсоров, независимо от их редакции и версии. Для «беспроблемного» обновления в крупных организациях поддерживается работа Overview Center с сенсорами предыдущих версий (два-три выпуска назад).

Системные требования PT ISIM

Как уже упоминалось, продукт имеет три редакции. У каждой из них свои требования к оборудованию.

Таблица 1. Системные требования сенсоров PT ISIM в зависимости от редакции

Параметр | microView | netView | proView |

Требования к промышленной инфраструктуре | |||

Число активов в сети | До 100 | До 1000 | |

Трафик | До 10 Мбит/с | До 100 Мбит/с | |

Аппаратные требования | |||

ЦП | Intel Core i5 | Intel Xeon 3,5 ГГц, кеш 8 МБ, 4C/8T | |

ОЗУ | От 16 ГБ DDR4 | 2 × 16 ГБ DDR4 | |

Дисковое пространство | 256 ГБ SSD | 1 ТБ SSD; 4 ТБ HDD для хранения PCAP | |

Сетевой адаптер | 2 × 10/100/1000 Мбит/с, RJ-45 | 6 × 10/100/1000 Мбит/с, RJ-45 | |

Особенности | Возможность установки сенсора на промышленные ПК с пассивным охлаждением | Нет | |

Операционная система | Debian 10.12 Buster Astra Linux Special Edition 1.7.2 в режиме защищённости «Воронеж» или «Смоленск» | ||

Возможно развёртывание сенсоров на платформах виртуализации. Также на гипервизоре может быть развёрнут компонент PT ISIM Overview Center. На настоящий момент поддерживаются следующие гипервизоры:

- VMware Workstation — 14.1.5, 15.0.0, 15.0.2, 15.5.1;

- VMware vSphere — 6.0.0, 6.5.0, 6.7.0;

- Oracle VM VirtualBox — 5.1.38, 5.2.26, 6.0.4, 6.0.14.

Positive Technologies поставляет PT ISIM для виртуальных сред в виде OVA-образа с ОС Debian 9.13 или 10.12. В качестве конфигурации виртуальной машины предлагаются два варианта:

- приемлемый для анализа трафика со скоростью до 60 Мбит/с — 4 ЦП и 8 ГБ ОЗУ;

- рекомендуемый для анализа трафика со скоростью до 100 Мбит/с — 8 ЦП и 16 ГБ ОЗУ.

Для гипервизоров компании VMware при импорте OVA-файла можно выбрать один из вариантов. Для гипервизора Oracle импорт образа произойдёт только в рекомендуемом варианте конфигурации.

Таблица 2. Системные требования к PT ISIM Overview Center

Параметр | Значение | ||

ЦП | Intel Xeon 3,5 ГГц, кеш 8 МБ, 4C/8T | ||

ОЗУ | 2 × 16 ГБ DDR4 | ||

Дисковое пространство | 1 ТБ SSD | ||

Сетевой адаптер | 2 × 10/100/1000 Мбит/с, RJ-45 | ||

Видеокарта | С поддержкой технологии WebGL | ||

Операционная система | Debian 10.12 Buster Astra Linux Special Edition 1.7.2 в режиме защищённости «Воронеж» или «Смоленск» | ||

Для работы с интерфейсом управления рекомендуется использовать браузер с поддержкой технологии WebGL, например Google Chrome версии 88 и выше либо Mozilla Firefox версии 84 и выше. Удалённое подключение к серверу Overview Center рекомендуется осуществлять с помощью SSH-клиента: OpenSSH или PuTTY.

Сценарии использования PT ISIM

В зависимости от размера организации и наличия специалистов по ИБ в штате можно очертить следующие сценарии использования продукта.

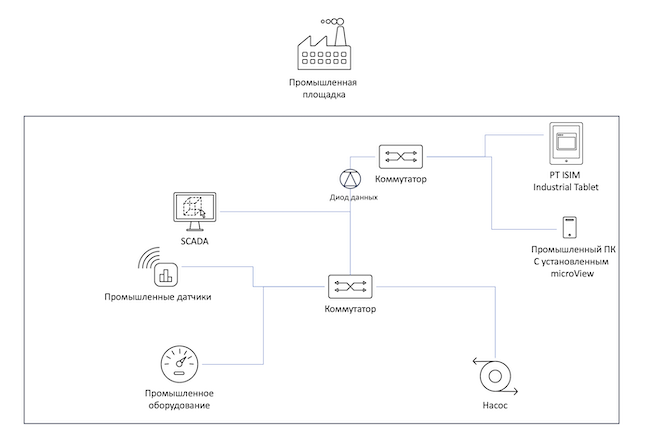

Небольшой объект автоматизации

Для небольшого производства или изолированного сегмента технологической сети крупной организации можно предложить использование PT ISIM в редакции «microView». Этого достаточно для работы с количеством сетевых узлов (ПЛК, АРМ администраторов, SCADA-узлы и прочее) до 100 единиц и трафиком до 10 Мбит/с. Такой сенсор может быть установлен на необслуживаемый промышленный ПК. Для доступа к основному интерфейсу используется инженерная станция службы эксплуатации АСУ или рабочее место специалиста по ИБ. Для информирования оперативного персонала только о ключевых ИБ-событиях может быть использован PT ISIM Industrial Tablet. Такой вариант позволяет не разворачивать компонент PT ISIM Overview Center, а получать доступ к системе с промышленного планшета, не требуя выделенного ПК или виртуальной машины.

Рисунок 14. Пример использования PT ISIM в небольшой компании

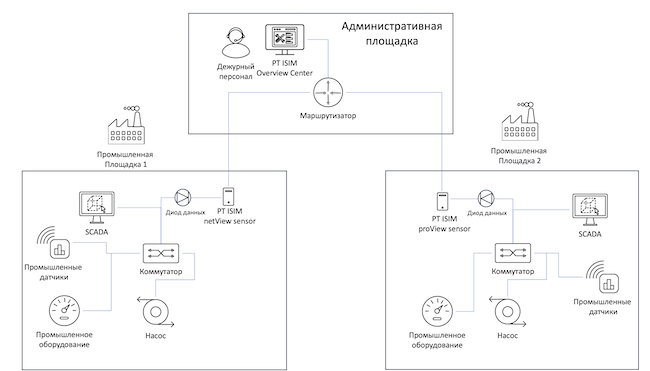

Компания среднего размера

Более крупные предприятия уже могут иметь несколько промышленных площадок, и для них предпочтительнее единый центр управления, где будет собираться информация со всех сенсоров, а группа специалистов в области промышленного ИТ и ИБ будет осуществлять мониторинг и работать с агрегированными данными. Такой подход позволяет быстро устранять обнаруженные атаки и предотвращать аналогичные действия на других площадках. Обновление сенсоров в рамках компании может осуществляться централизованно.

Рисунок 15. Пример использования PT ISIM в компании среднего размера

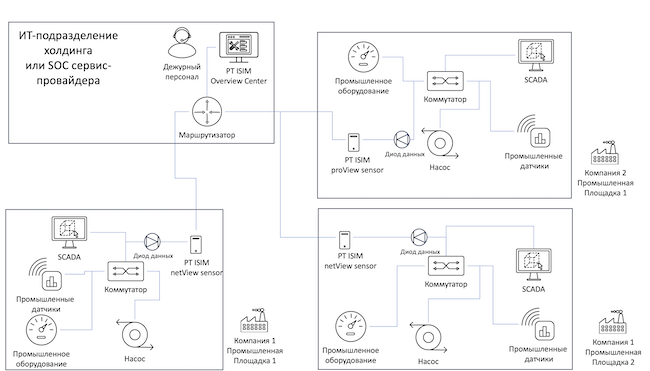

Крупная компания или сервис-провайдер ИБ

Для предприятий крупного размера, особенно для холдингов, инфраструктура PT ISIM может строиться по примеру сервис-провайдера, предоставляющего аналогичные услуги различным компаниям через свой центр мониторинга (SOC). Данные собираются с различных площадок, при необходимости агрегируются, и специалисты ИБ и поддержки получают полную видимость технологической инфраструктуры с точки зрения анализа промышленного сетевого трафика. Такой подход позволяет следить за консистентностью правил и политик, проводить своевременное обновление сенсоров, осуществлять разбор инцидентов силами выделенных специалистов по промышленной ИБ, быстро устранять выявленные на одной площадке уязвимости во всей инфраструктуре компании.

Рисунок 16. Пример использования PT ISIM в крупной компании

Планы дальнейшего развития PT ISIM

Positive Technologies уже готовится выпустить новые версии продукта. Весной 2024 года ожидается выпуск версии 4.5, где основной акцент будет сделан на улучшениях в компоненте PT ISIM Overview Center:

- ролевая модель, поддержка мультиарендной среды для сервис-провайдеров или крупных холдингов с выделенной сервисной ИТ-компанией,

- обеспечение сквозной авторизации (SSO) через систему управления пользователями PT MC, единую для всех продуктов Positive Technologies,

- обновление базы индикаторов угроз на всех сенсорах через Overview Center,

- сертификация продукта во ФСТЭК России (нынешняя сертифицированная версия — 4.3).

На лето 2024 г. запланирован выход новой, значительно переработанной версии 5.0. В ней планируется обновить представление схемы сети, реализовать новую панель управления и интерфейс контроля технологических сигналов. Также ожидается увеличение количества регистрируемых активов в сети (до 20 000 единиц) и обрабатываемого трафика (до 200 Мбит/с).

Выводы

Новая версия продукта PT ISIM позволяет большему количеству компаний в различных областях деятельности обеспечить защиту технологического сегмента сети и оборудования. По сравнению с той версией, которую мы обозревали ранее, в продукте произошли серьёзные изменения.

В качестве ОС, на которой разворачиваются компоненты продукта, теперь можно использовать Astra Linux Special Edition.

Сам продукт поставляется теперь не в формате ПАК, а в виде дистрибутива под поддерживаемые ОС или как образ виртуальной машины в формате OVA. При этом нужно отметить, что дистрибьюторы компании Positive Technologies могут поставлять ПАКи на основе рекомендуемых вендором серверов.

Продукт стал распознавать больше технологических протоколов. Для некоторых из них расширились поддержка (GE SRTP, CODESYS 3, Siemens SIMATIC S7, Emerson DeltaV и др.) и контроль (МЭК-61850: ошибки в коммуникациях по протоколам GOOSE и MMS, целостность цифровых коммуникаций по SCD-файлу). Общее количество правил и индикаторов промышленных угроз превышает 8000.

Начиная с версии 4.3 появилась возможность создавать пользовательские правила обнаружения атак и выполнять сопоставление с матрицей MITRE ATT&CK. Также теперь для расчёта уровня опасности регистрируемых инцидентов можно учитывать значимость узла, что позволит более качественно описывать инциденты с точки зрения инфраструктуры конкретной организации.

Компонент Overview Center может работать с более чем 100 сенсорами PT ISIM различных редакций.

Появление дополнительной редакции microView Sensor даёт возможность даже малым компаниям, имеющим небольшие подстанции, цеха, тепловые пункты или работающим с инженерными системами зданий / ЦОДов, обеспечить качественный анализ промышленного трафика, разбор, выявление инцидентов и своевременное реагирование на них.

Внесённые изменения позволяют расширить область применимости продукта для небольших и крупных предприятий, повысить защищённость технологических сетей, что особенно важно в настоящее время, когда атаки на промышленные инфраструктуры осуществляются не только обычными хакерскими группировками, но и группами связанными с государственными органами недружественных стран.

Достоинства:

- Для работы продукта не требуется устанавливать агенты в технологической сети предприятия.

- Активная политика вендора по выпуску новых версий и пакетов экспертизы.

- Отсутствие воздействия на технологический трафик.

- Возможность самостоятельно создавать правила с подробным описанием возможных последствий, мер по их устранению, влияния на КИИ с точки зрения приказа ФСТЭК России № 239.

- Объединение инцидентов в цепочки, что позволяет выявлять атаки на инфраструктуру и проводить анализ с поиском источника инцидента.

- Облегчённая редакция продукта — microView Sensor, предназначенная для небольших организаций / площадок.

- Поддерживается обновление в режимах «онлайн» и «офлайн».

- Возможность разворачивания сенсора в виртуальной машине.

- Поддержка российской ОС Astra Linux Special Edition 1.7.2 в режимах «Воронеж» и «Смоленск».

- Обширная «коробочная» экспертиза, позволяющая применять PT ISIM в любой промышленной отрасли.

Недостатки:

- Версия 4.4 не сертифицирована во ФСТЭК России. Планируется сертификация следующей версии — 4.5.

- Нет редакции, в которую был бы включён компонент Overview Center.

- Отсутствует в открытом доступе информация о прикладном интерфейсе (API) для автоматизации силами подрядчиков или эксплуатанта.

- Обновление в офлайн-режиме возможно только через службу технической поддержки.