В статье проводится анализ российского рынка услуг аутсорсинга операционных центров безопасности (Security Operations Centers). Представлена модель SOC по версии нашего аналитического центра, рассматриваются основные игроки и состав их услуг.

2. Определение предметной области и рынка услуг аутсорсинга Security Operations Center

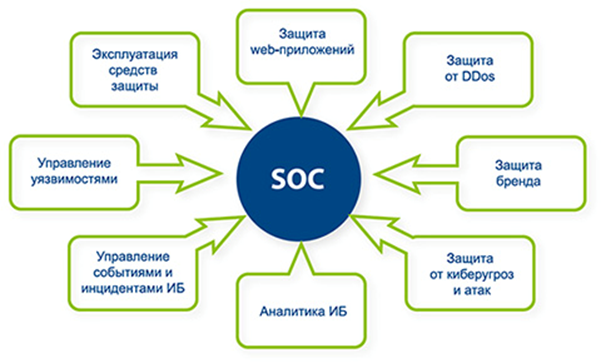

2.1. Mодель Security Operations Center от аналитического центра Anti-Malware.ru

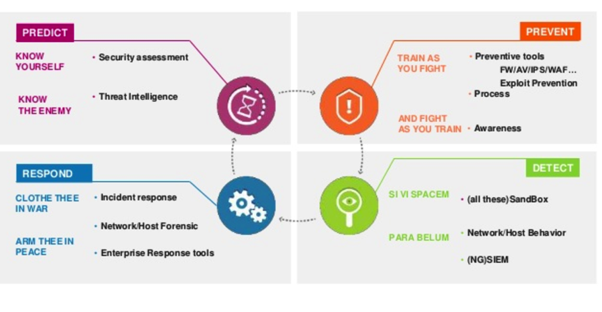

2.2. Итоговые формулы Managed Security Services Provider & Managed Detection and Response 2016

2.2.1. Managed Security Services Providers

2.2.2. Managed Detection and Response

2.3. Схема рынка аутсорсинга Security Operations Center

3. Российские поставщики услуг аутсорсинга Security Operations Center

3.1.2. Перспективный мониторинг (ПМ)

3.2. Российские Managed Security Services Providers

3.3. Игроки сегмента Managed Detection and Response

3.3.3. Positive Technologies (PT)

Введение

Последние несколько лет ввиду сочетания политических и экономических факторов интерес российских организаций к теме кибербезопасности (и в частности правильного выстраивания функций сетевого мониторинга и реагирования) резко увеличивался. Организации стали создавать, масштабировать и развивать операционные центры безопасности (Security Operations Centers, или SOC). Такой тренд сформировал на российском рынке кибербезопасности отдельную нишу построения и аутсорсинга SOC, в которую вошли такие знакомые многим продукты, как SIEM, Anti-APT, техническая поддержка и эксплуатация систем безопасности (аутсорсинг). В рамках данного обзора мы сосредоточимся на анализе рынка аутсорсинга SOC, применение которого будет целесообразно для тех организаций, которым отсутствие эффекта масштаба, запаса времени или внутренние ограничения не позволяют выстроить полноценный SOC внутри.

За последние пару лет предложение аутсорсинга сервисов информационной безопасности в России резко расширилось, включив себя сервисы т. н. SOC. В данной статье мы определим, что такое SOC, и посмотрим, какое предложение SOC-сервисов существует на рынке на рубеже 2016-2017 годов.

Определение предметной области и рынка услуг аутсорсинга Security Operations Center

Аналитические агентства и своды лучших практик в определениях SOC годами сходились в одном: SOC (Security Operations Center) — это совокупность специалистов, процессов и технологий, направленных на эффективные мониторинг (выявление) и реагирование на инциденты информационной безопасности (в первую очередь внешние нарушители). Инцидент инциденту рознь, а значит, для выявления разных инцидентов в теории могут понадобиться разные практики и процессы — разные специализации, или «подвиды», SOC. В последние пару лет теория подтвердилась практикой, SOC-услуги разделились по видам угроз, которые они способны выявить.

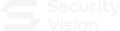

Рисунок 1. Модель внешних нарушителей и угроз PWC (часть презентации услуг SOC швейцарского отделения PWC)

Игроки рынка и аналитические агентства в итоге разделили SOC одинаково — MSS (Managed Security Services — левая часть модели угроз PWC) и MDR (Managed Detection and Response — правая часть). Первый нацелен главным образом на выявление активности простых и средних угроз (массовые кибератаки), выполнение применимых нормативных требований. Второй предназначен для выявления и реагирования на продвинутые угрозы (целевые кибератаки).

MSS-провайдеры на рынке представлены давно. В частности, возможно найти Gartner MarketScope for Managed Security Services Providers отдельно для Азиатско-Тихоокеанского региона и Европы еще от 2012 года. В целом, MSSP вырос из управления устройствами безопасности (и/или предоставления их в аренду) — например, антивирус как сервис или антиспам как сервис.

Как и в реальном мире, необходимость противодействия продвинутым угрозам понятна не всем организациям (тема росла по мере повышения зрелости рынка аутсорсинга и роста сложности угроз). Поэтому следующий компонент SOC — Managed Detection and Response — появился позже: первый Gartner Market Guide for Managed Detection and Response вышел только в 2016 г. Итого определим SOC как совокупность людей (компетенций), практик (процессов) и технологий, направленных на выявление угроз любой сложности (в первую очередь, внешних нарушителей), или в рыночной логике внешний SOC = MSSP + MDR.

Для чистоты анализа ограничимся именно услугами SOC, услуги по построению или совершенствованию SOC (инжиниринг и консалтинг) вынесем за скобки. Также учтем мнение Аугусто Барроса (Research Director for Security & Risk Management — директор по исследованиям Gartner в области информационной безопасности и управления рисками): все опрошенные Gartner SOC-организации — это «гибридные» SOC (hybrid SOC), так как хотя бы что-то они да аутсорсят. Даже глобальные отраслевые лидеры (клиенты Gartner) решили, что аутсорсинг элементов SOC для них приемлем.

Алексей Юдин, директор Центра мониторинга ISOC в рамках спецпроекта «SOC с Softline»: Алексей Юдин, директор Центра мониторинга ISOC в рамках спецпроекта «SOC с Softline»:

Аналитическим изданиям отрасли необходимо проводить подобные исследования ежегодно по ряду причин. В первую очередь из-за того, что Российский рынок информационной безопасности постоянно изменяется: от количества интеграторов, работающих в отрасли, до усовершенствования используемых технологий. При этом вместе со сменой состава игроков, стремительно меняются и лидеры на рынке. Компании, которые еще несколько лет назад считались так называемыми «карманными интеграторами», сегодня являются полноценными игроками с уникальной экспертизой и компетенциями. Не стоит забывать и о непосредственной аудитории таких сравнений – заказчиках. Благодаря ежегодным сравнениям, они смогут определить актуальное распределение сил на рынке, а также проследить «эволюцию» провайдеров и тем самым оценить их перспективу в будущем. Softline имеет подтвержденный опыт работы в области расследования и реагирования на инциденты. Мы гарантируем своим заказчикам высокий уровень качества обслуживания SOC в режиме 24/7. Облачный сервис ISOC позволяет нашим клиентам создать Центр мониторинга и реагирования на инциденты фактически с нуля, получая все услуги, включая пользование SIEM и IRP, напрямую у провайдера. Работу ISOC можно увидеть своими глазами, посетив офис Infosecurity a Softline Company или офис одного из наших заказчиков. Для этого заполните заявку на референс-визит на нашем сайте. Вы сможете посмотреть изнутри на процессы реагирования и получить консультацию по построению SOC от экспертов. Если вы заполните заявку на референс-визит до 28 февраля 2021, то получите специальный подарок. |

Mодель Security Operations Center от аналитического центра Anti-Malware.ru

Качественный анализ рынка подразумевает выработку и применение критериев качества анализа (модели). Мы выработали такую модель на основе личного опыта общения автора с руководителями крупнейших SOC России и кабинетного исследования портфелей услуг лидеров западных рынков MSS/MDR по версиям Gartner, IDC, Forrester и Frost & Sullivan — KPMG, EY, PWC, Deloitte, Symantec, Atos, IBM, Dell Secureworks, Verizon, Wipro, BAE Systems, Protiviti, Booz Allen Hamilton. Для обеспечения совместимости терминологии с лучшими практиками для уже известных на Западе явлений будет частично использоваться англоязычная терминология.

Выработанная модель очерчивает контуры процессной модели конечного клиента, что необходимо для обнаружения и реагирования на угрозы любого порядка. Для этого в модели применяется описание в стиле цепочек создания ценности (value chain), а также интеграция с корпоративными процессами принятия решений (GRC — governance, risk & compliance), международными лучшими практиками по управлению инцидентами и экстенсивное использование Threat Intelligence (информации об угрозах).

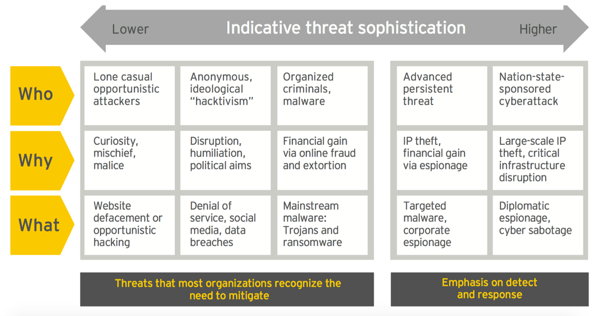

Рисунок 2. Модель SOC аналитического центра Anti-Malware.ru версии 1.0

Центральный элемент модели — цепочка создания ценности (value chain) — включает управление контролями безопасности (Controls Management) и инцидентами безопасности (Incident Management). Очевидно, что в отсутствие контролей SOC будет нечего анализировать, да и бесполезно бороться с инфекциями без внедренных правил гигиены.

Непрактично и реагирование на инциденты без предварительной подготовки и постинцидентного совершенствования (планирования корректирующих мер), поэтому в модель включены классические шаги по подготовке (planning) и изучению уроков после инцидента.

Однако «двойным сердцем» модели выступают компоненты Мониторинг массовых кибератак (Alerting) и Мониторинг целевых кибератак (Threat Hunting).

Alerting основан на уже известных сценариях детектирования и индикаторах атак (use cases & IOCs), помогает найти массовые кибератаки и выполнить требования регуляторов по мониторингу и/или управлению инцидентами. На рынке такие услуги оказывают современные MSSP.

Мониторинг/поиск целевых атак (Threat Hunting или Digital Forensic and Incident Response — технические расследования и реагирования на атаки) основан на широком применении Threat Intelligence и использовании технических сервисов категории Digital Forensics (Network Forensics, Endpoint Forensics и Malware Analysis — технические расследования на уровне сети, рабочих станций и анализ вредоносного кода). В результате успешного поиска продвинутой угрозы появляется аналитический отчет с конкретными техническими рекомендациями — что нужно сделать, чтобы кардинальным образом повысить защищенность от этой конкретной угрозы и в будущем не допустить повторения расследованного инцидента.

Итоговые формулы Managed Security Services Provider & Managed Detection and Response 2016

Managed Security Services Providers

Термин MSSP на рынке уже довольно давно, но изначально он включал предоставление ПО/устройств в аренду с последующим внедрением, поддержкой и управлением и лишь базовым мониторингом. В нем не было компонента Alerting — разработки сценариев детектирования и полноценной обработки инцидентов. В модели Anti-Malware.ru для клиента формула проста: «старый» MSSP = Закупка и внедрение средств защиты/контроля безопасности (Procure & Integrate) + Владение и управление средствами защиты/контроля безопасности (Own & Maintain). В настоящее время «старый» MSSP фактически получил новое название, теперь это облачные сервисы безопасности, а термин MSSP мигрирует от управления контролями безопасности до управления инцидентами безопасности.

«Новый» MSSP включает как «старый» MSSP, так и компонент Мониторинга массовых кибератак (Alerting), а значит, становится возможным выявлять массовые кибератаки и реагировать на них. В нашей модели для клиента формула такова: MSSP = Procure & Integrate + Own & Maintain + Alerting.

Managed Detection and Response

По версии Gartner Market Guide for MDR (2016), рыночная MDR-услуга часто основана на проприетарном технологическом стеке, что может принадлежать и управляться как провайдером услуг, так и клиентом. В такой технологический стек часто входят продвинутые средства детектирования — поведенческая аналитика (User & Entity Behavioral Analytics, или EUBA), анализ сетевых потоков (Flow Intelligence, или FI), детектирование и реагирование на продвинутые угрозы на уровне конечных точек (Endpoint Detection and Response, или EDR), а также Threat Intelligence (TI) и продвинутая аналитика на основе методов машинного обучения. Формула для клиента такова: MDR = Procure & Integrate + Own & Maintain + Threat Hunting или только Threat Hunting.

Схема рынка аутсорсинга Security Operations Center

Рынок SOC отдельно интересен тем, что использует сразу две модели продаж — B2B и B2B2B. MSS продается в классической модели B2B (прямые продажи), MDR продается в модели B2B2B (непрямые продажи — вендор продает интегратору, тот продает корпорациям). MDR-игроки аргументируют необходимость B2B2B модели тем, что так они дополняют MSS-компетенции MSSP (часто — интеграторов) и «лечат доктора». Конечно, у MDR-игроков (часто — вендоров) есть чем дополнить MSS-компетенции MSSP, и такое дополнение делает MSSP гораздо более сильным. Однако причина еще и в том, что MDR-услуги пока очень мало востребованы в России. А нишевые услуги нужно продавать именно через канал продаж (B2B2B), так возможно охватить самую широкую аудиторию конечных клиентов. Этим же достигается соразмерность технологических экспертиз размеру рынка. В такой модели рынок банально сможет долгосрочно «прокормить» редкую технологическую экспертизу центров мониторинга MDR-игроков.

Российские поставщики услуг аутсорсинга Security Operations Center

Рынок SOC в России представлен в первую очередь российскими поставщиками. Почему только российские? Здесь играют роль язык и специфика угроз (в стране нет локальных SOC от глобальных игроков).

Для удобства клиентов поставщики будут по возможности разделены по классам, ведь компаниям со зрелыми SOC в первую очередь нужны услуги сегмента MDR, а компаниям без такового MDR-пилюли принимать еще рановато. Для компаний, что предпочитают выводить на аутсорсинг не просто часть активностей, а целую бизнес-функцию SOC, существуют универсальные игроки, сочетающие в себе и MSSP- и MDR-компетенции.

Универсальные игроки

Solar Security

Solar JSOC был создан 4 года назад. Компания считает SOC одним из профильных бизнес-направлений и сегодня, наверное, больше других игроков ассоциируется со словом SOC. Во многом это связано с большим количеством публичных проектов – в «Национальной системе платежных карт», «Тинькофф Банке», «СТС Медиа», «Уральском банке реконструкции и развития» и других. Всего компания говорит о 39 крупных клиентах.

Компания выстроена больше как MSSP (широкое использование типовых сценариев детектирования, многоуровневая модель аналитиков), но широко применяет Threat Intelligence и развивает Digital-Forensics-экспертизу. Отдельно стоит отметить значимое количество смежных сервисов (Security BI — система аналитики безопасности, арендные схемы предоставления ПО/устройств безопасности).

Рисунок 3. Услуги SOC Solar Security

Достоинства:

- Предоставление по арендной схеме сервисов Anti-DDoS, Web Security, SIEM на основе технологий целого набора вендоров.

- В рамках сервиса существует компонент для продвинутой отчетности (Security BI) сразу по операционным, тактическим и стратегическим показателям ИБ.

- Собственная аналитика — регулярные отчеты и статистика по инцидентам.

- Сниженная себестоимость за счет использования региональных ресурсов (Нижний Новгород). Всего в штате Solar JSOC 55 специалистов по информационной безопасности.

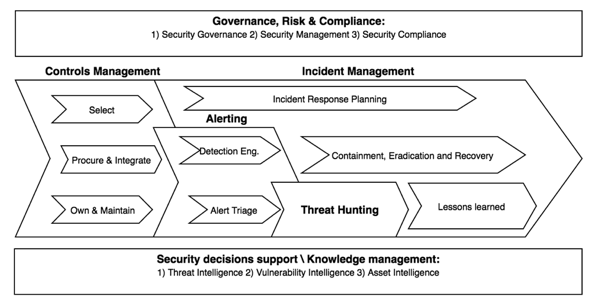

Перспективный мониторинг (ПМ)

Компания «Перспективный мониторинг» выросла под крылом всем известного производителя «ИнфоТеКС». Изначально фокусировалась на проведении тестов на проникновение и на обеспечении собственной безопасности «ИнфоТеКС», но в последние несколько лет начала предоставлять и услуги SOC. Позиционирует себя как MSSP, но указывает на активное использование Threat Intelligence, методов машинного обучения и проведение статического и динамического анализа вредоносного кода (элементов Digital Forensics).

Достоинства:

- Низкий порог входа (от 50 тысяч рублей в месяц).

- Собственная технологическая платформа Vipnet TIAS с применением Threat Intelligence и методов машинного обучения.

- Собственная аналитика — регулярные отчеты и статистика по инцидентам.

- Низкая себестоимость за счет использования региональных ресурсов (Уфа).

Рисунок 4. Архитектура SOC «Перспективного мониторинга»

Информзащита

Будучи одним из первых и крупнейших специализированных интеграторов по информационной безопасности, компания «Информзащита» начала продвигать сервисы поддержки и мониторинга средств защиты информации (СЗИ) как минимум с начала 2000-х годов. В последний год компания стала заметна и на рынке услуг аутсорсинга SOC.

На текущий момент SOC компании «Информзащита» предоставляет возможность как по мониторингу и анализу событий ИБ, так и по техническому расследованию выявленных инцидентов информационной безопасности (Malware Analysis, Endpoint Forensics). Наличие существенных компетенций в области консалтинга и аудита информационной безопасности позволяет сопроводить услуги SOC полноценным внутренним аудитом инфраструктуры клиента и внешним тестированием на проникновение. Это позволяет еще на этапе подготовки подключения услуги SOC оценить слабые места в инфраструктуре клиента и реализовать процесс мониторинга и анализа событий ИБ с учетом полученных знаний.

В части расследования инцидентов информационной безопасности SOC компании «Информзащита» предлагает полноценное техническое расследование инцидента ИБ, выявленного в процессе мониторинга событий ИБ (Digital Forensic). Оно включает разбор кода вредоносного ПО, сдерживание и устранение инцидента, выявление причин и последствий возникновения инцидента, его пост-анализ для агрегации полученных знаний и внесений изменений в существующие настройки средств мониторинга событий информационной безопасности. Также проводится анализ внешних данных (Threat Intelligence), полученных как из открытых источников, так и через партнерские каналы обмена информацией, с целью проактивного определения возможных инцидентов у клиентов SOC и реализации мер по их предупреждению.

По результатам пост-анализа инцидента ИБ, основываясь на большом накопленном опыте по предоставлению услуг сопровождения различных СЗИ, компания «Информзащита» в рамках услуг SOC может взять на себя необходимые настройки любых СЗИ с целью предотвращения дальнейших инцидентов (Incident Response).

Достоинства:

- Интеграторская специфика — выстроенные процессы управления и поддержки средств защиты.

- За счет большой команды высокая функциональная экспертиза в кибербезопасности — DBs, network, Win/*NIX, web application security, а также широкая линейка компетенций по средствам защиты от всевозможных отечественных и зарубежных производителей.

Другие игроки

Также в этом сегменте в России номинально представлены такие глобальные игроки, как IBM и Symantec, но они не ведут активного продвижения услуг аутсорсинга SOC, о них не говорят клиенты как о возможных поставщиках услуг аутсорсинга SOC, а значит, их доля незначительна. При текущем курсе рубля продажа западных услуг аутсорсинга SOC как отдельного продукта имеет мало перспектив. Возможно, удастся продавать услуги в дополнение к средствам защиты. Автор именно так продал несколько подписок Threat Intelligence топовым заказчикам «в нагрузку» к SIEM.

Российские Managed Security Services Providers

АМТ-Груп

АМТ-Груп заявила о выходе на рынок «сервисной безопасности» в 2015 году, и теперь предлагает как сервисы облачной безопасности (просто аренда ПО), так и MSSP-сервис.

Рисунок 5. Портфель облачных и MSSP-услуг АМТ-Груп

Компания предлагает 6 видов SLA и заявляет о предоставлении «готовых процессов обеспечения ИБ» — заказчик получает уже готовые процессы обеспечения ИБ (фактически под ключ), включающие все необходимые компоненты, предоставляемые в рамках сервиса (в т. ч. арендные схемы предоставления ПО\устройств безопасности). Кроме классического Alerting, компания предоставляет и «помощь в устранении инцидентов ИБ», делая некоторую заявку на MDR, но не сопровождая предложение описанием сервисов категории Digital Forensics и Threat Intelligence.

Отдельно стоит отметить наличие смежных сервисов (Security Business Intelligence — система аналитики безопасности, арендные схемы предоставления ПО/устройств безопасности).

Рисунок 6. Архитектура SOC АМТ-Груп

Достоинства:

- Интеграторская специфика — выстроенные процессы управления и поддержки средств защиты.

- Предоставление по арендной схеме сервисов Anti-DDoS, Web Security, SIEM и ряда других решений на основе технологий целого набора вендоров.

- В рамках сервиса существует компонент для продвинутой отчетности (Security BI) сразу по операционным, тактическим и стратегическим показателям ИБ.

- Собственная аналитика — регулярные отчеты и статистика по инцидентам.

«Инфосистемы Джет»

Компания «Инфосистемы Джет» исторически была поставщиком систем безопасности, в том числе решений собственной разработки (например, DLP-решение «Дозор-Джет» — сейчас Solar Dozor). После поставки и внедрения средств защиты клиенты часто обращались к интегратору по вопросам технической поддержки решения, что с течением времени переросло в целую практику аутсорсинга информационной безопасности. На сегодняшний день компания «Инфосистемы Джет» предоставляет широкий спектр услуг аутсорсинга ИБ, которые можно отнести к термину аутсорсинга SOC:

- Эксплуатация внедряемых у заказчика средств защиты, включая обеспечение работоспособности, и администрирование с гарантированными метриками SLA.

- SecaaS (Security as a Service — «безопасность как сервис»), когда для решения тех или иных задач ИБ компания «Инфосистемы Джет» предоставляет необходимые средства защиты по сервисной модели и выполняет весь комплекс работ по настройке и эксплуатации с целью реализации эффективной защиты. Наибольшей популярностью пользуется WAF как сервис.

- Облачные сервисы безопасности на базе виртуального ЦОД компании «Инфосистемы Джет»: сервис антивирусной защиты, сервис защиты почты, сервис защиты доступа в интернет (прокси), обнаружение и предотвращение вторжений (IPS/IDS), сервис защиты веб-приложений от хакерских атак, взлома, утечки информации, Anti-DDoS, защита персональных данных и т. д.

- Экспертный аутсорсинг: разработка долгосрочных стратегий развития ИБ, проведение тестов на проникновение, приведение компаний в соответствие с требованиями регуляторов в области ИБ, комплексный анализ бизнес-процессов и формирование рекомендаций, направленных на снижение рисков ИБ, внутреннего и внешнего мошенничества, и т. д.

Достоинства:

- Интеграторская специфика — выстроенные процессы управления и поддержки средств защиты.

- Широкая линейка компетенций по средствам защиты, включающая более чем сто пятьдесят продуктов ИБ от десятков отечественных и зарубежных производителей.

- Многолетний опыт построения и эксплуатации комплексных систем безопасности любой сложности.

- Собственная круглосуточная служба поддержки и центр приема и обработки обращений.

Другие игроки

Также в этом сегменте в России номинально представлены такие глобальные игроки, как BT и Atos, но они не ведут активного продвижения услуг аутсорсинга SOC, о них не говорят клиенты как о возможных поставщиках услуг аутсорсинга SOC, а значит, их доля незначительна.

Игроки сегмента Managed Detection and Response

Group-IB

Компания Group-IB с 2003 года занимается расследованиями высокотехнологичных преступлений, проведением криминалистических исследований и предоставлением сервисов реагирования на выявляемые инциденты ИБ. Созданная за время работы инфраструктура сбора данных об активности киберпреступников позволила компании в 2012 году вывести на рынок решение Threat Intelligence, а позднее – продукт для выявления угроз на сетевом уровне TDS, в состоящий из сетевого сенсора и песочницы Polygon.

SOC Group-IB предоставляет инфраструктуру централизованного хранения и корреляции регистрируемых событий, а также интерфейсы для анализа и классификации событий. На базе SOC выстроен полный цикл анализа событий, включающий в себя ручной разбор аналитиками CERT-GIB (функционирует 24/7), используются различные данные Threat Intelligence. Особенностью SOC Group-IB является то, что он сконцентрирован на анализе событий, генерируемых собственными продуктами. При этом анализ логов сторонних систем не производится.

Также SOC Group-IB лежит в основе таких решений как Secure Bank (защита онлайн-платежей), Secure Portal (решение для корпоративных и государственных порталов, e-commerce и интернет-магазинов) и Brand Protection.

Достоинства:

- Специализация на кибербезопасности финансового сектора — специализированные продукты (Secure Bank, сетевой сенсор TDS, «песочница» TDS Polygon, Threat Intelligence и расследования).

- Собственная аналитика — регулярные отчеты и статистика по угрозам.

- Первый российский коммерческий CERT — выстроенные отношения с правоохранительными органами.

- Первый российский коммерческий CERT, имеющий компетенции для блокировки фишинга, мобильных приложения и других угроз, связанных с защитой бренда, на международном уровне.

- Уникальные данные Threat Intelligence, полученные из различных источников, обработанные экспертами и представленные заказчику в оптимальном для него виде.

Рисунок 7. Модель SOC Group-IB

Лаборатория Касперского

"Лаборатория Касперского" накопила огромную базу Threat Intelligence и значительные компетенции по машинному обучению и Digital Forensics. Для того чтобы повысить выручку на клиента и возврат на капитал, "Лаборатория Касперского" создала Центр мониторинга кибербезопасности, так что вместе с исследователями угроз (глобальный центр исследований и анализа угроз GReAT) она предлагает полноценный MDR-сервис — мониторинг и реагирование на целевые атаки. В концепции компании, мониторинг и реагирование на массовые атаки (известные) позволяют надежно обнаружить технические средства защиты.

Рисунок 8. Модель обеспечения кибербезопасности "Лаборатория Касперского"

Достоинства:

- Высокая функциональная экспертиза в кибербезопасности — DBs, network, Win/*NIX, web security и развитая экспертиза кибербезопасности индустриальных технологий — банки, транспорт/промышленность/телеком.

- Собственные продукты — Kaspersky Security for Business, Kaspersky Anti Targeted Attack Platform, Kaspersky Private Security Network.

- Существенная база знаний угроз — Kaspersky Security Network, с многочисленной репутационной информацией по ip, exe и др. — как в части вредоносности, так и в части распространенности (редкие exe с похожими на системные именами появляются не просто так).

- Собственная аналитика — регулярные отчеты и статистика по угрозам.

Positive Technologies (PT)

Positive Technologies несколько лет вынашивала идею создания SOC. С одной стороны, компания научилась привлекать, выращивать и удерживать технологическую киберэкспертизу мирового класса, а с другой — спрос на подобные услуги в России годами был невысок, и основной фокус компании приходится все-таки на разработку и продвижение продуктов, а не услуг. В итоге в 2015 рынку был представлен PT Expert Security Center (PT ESC), который позиционировался как «дополнение к SOC/MSSP» — то есть своего рода MDR-услуга для корпораций и ИБ-компаний. В составе PT ESC задекларированы три направления:

- сервисы реагирования и расследования инцидентов;

- мониторинг безопасности на базе продуктов компании;

- экспертиза по выявлению угроз и методам противодействия им.

Такая концепция позволила Positive Technologies наработать устойчивый портфель MDR-услуг — избежав при этом затрат на построение полноценного SOC и, вместе с этим, повысив возврат инвестиций в существующие команды пентестеров, исследователей, а также накопленной базы знаний кибербезопасности (что является логичной для вендора моделью).

Достоинства:

- высокая функциональная экспертиза — databases, network, Win/*NIX, WebSecurity и развитая экспертиза в сфере кибербезопасности, индустриальных технологий (в банковской отрасли, транспортной, промышленной и телекоммуникационных сферах и пр.);

- собственные экспертные продукты —PT Multiscanner, PT Application Firewall, MaxPatrol SIEM;

- обширная база знаний — высокоуровневый, постоянно пополняемый набор данных, который основан на 15-летнем опыте компании в проведении тестов на проникновение и аудитов защищенности и содержит новые данные об известных Positive Technologies моделях атак, паттернах поведения хакеров, новых уязвимостях и эксплойтах;

- собственная аналитика — регулярные отчеты и статистика по уязвимостям.

Рисунок 9. Состав услуг Positive Technologies Expert Security Center

Другие игроки

Также в этом сегменте в России номинально представлены такие глобальные игроки, как Cisco и FireEye, но они не ведут активного продвижения услуг аутсорсинга SOC. Их долю возможно оценить как небольшую, в одном из известных кейсов клиент даже предпочел вместо MDR-услуг одного из упомянутых западных игроков посадить 24х7 дежурную смену упомянутого в обзоре российского MDR-игрока — получилось дешевле, а также было обеспечено минимальное время реакции и отсутствие языкового барьера.

Перспективные игроки

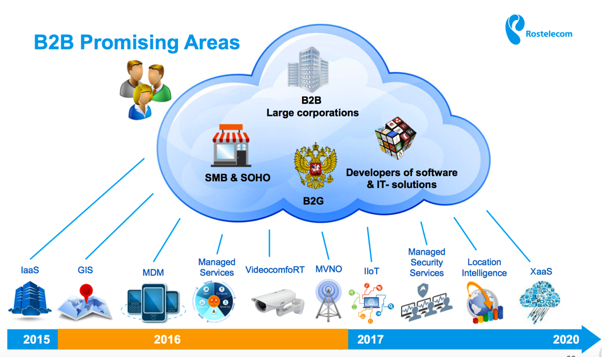

Ростелеком

7 декабря 2015 года в рамках Дня инвестора «Ростелеком» представил план развития B2B-портфеля услуг. В 2017 ожидается выход на рынок полноценных Managed Security Services, но уже в 2016 вышли на рынок услуги облачного MDM (февраль) и Fortinet-as-a-Service (март) — аренда устройств + поддержка и управление устройствами). Хотя «Ростелеком» пока относится скорее к провайдерам облачных сервисов безопасности, чем к MSSP, но с учетом размера клиентской базы и прибыли «Ростелекома» MSSP-услуги провайдера могут оказать значительное влияние на стандарты сервиса и ландшафт SOC-рынка.

Рисунок 10. B2B-стратегия «Ростелекома»

Выводы

Сегодняшний рынок SOC напоминает конструктор LEGO — много разных сервисов, но, пожалуй, ни один игрок не готов «закрыть» все задачи клиента с ровным качеством. У кого-то уклон в MSSP/MDR, универсалы ведут игру в дорогой инвестиционный бизнес, а значит, их экспертизу и финансовое состояние нужно проверять вдвое тщательнее. Благо, практически каждая компания на предпродажном этапе готова провести пилот или «аудит угроз» и продемонстрировать, что она может. Однако без четкого понимания, что нужно (какова модель нарушителя, какие активы самые ценные — нуждаются в защите), «аудиты угроз» превратятся в рулетку, в которой выиграет тот поставщик, время «дежурства» которого совпадет со временем кибератаки.

Отдельная тема — внутренняя безопасность поставщиков услуг. Единицы из них раскрывают аспекты своих систем безопасности, а вот Symantec привел пример вторжения в свою сеть из-за небрежности исследователя безопасности, развернувшего тестовую среду без согласования с внутренней службой ИБ.

Практическая рекомендация:

Следует смотреть наличие у компании аналитики (это свидетельствует о качестве анализа внутренних security-знаний в компании) и референсов клиентов.

Перспективы SOC значительны — SOC может снять или значительно снизить большое количество «болей» клиентов — ГосСОПКа, антифрод (кстати, он уже реализован как часть SOC в некоторых организациях), автоматизация учета инцидентов для отчетности.

А игрокам рынка стоит подумать об экспорте услуг, для начала в геополитически лояльные к России регионы. Ведь на западном рынке трехбуквенная аббревиатура KGB еще не один год будет возникать при обсуждении российских security-компаний. Тем более, что западный бизнес сам стремится в Азиатско-Тихоокеанский регион и Африку — видя там точки роста.