Сертификат AM Test Lab

Номер сертификата: 532

Дата выдачи: 01.08.2025

Срок действия: 01.08.2030

- Введение

- Функциональные возможности и сценарии применения «Континента 4»

- Нововведения в версии 4.2

- 3.1. VPN

- 3.2. Пользовательские каталоги

- 3.3. Удалённый доступ

- 3.4. Веб-фильтрация

- 3.5. Управление

- 3.6. Логирование

- 3.7. Новая платформа IPC-R5000

- Архитектура «Континента 4» версии 4.2

- Системные требования «Континента 4» версии 4.2

- Применение «Континента»

- Выводы

Введение

Два года назад в рамках технического обзора нами был подробно рассмотрен программно-аппаратный комплекс (ПАК) «Континент 4» версии 4.1.7 — многофункциональный межсетевой экран (NGFW / UTM) с поддержкой алгоритмов ГОСТ. За время, прошедшее с момента публикации статьи, ландшафт киберугроз претерпел некоторые изменения.

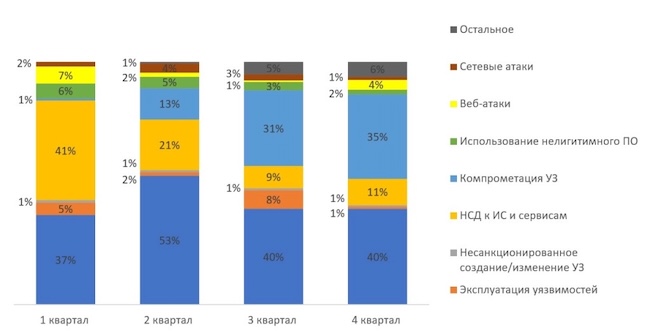

Так, например, с 2023 года возросло количество инцидентов, связанных с компрометацией учётных данных и использованием уязвимостей в протоколах аутентификации. По данным отчёта Solar JSOC, к концу 2024 года доля таких инцидентов достигла 35 % от общего числа зарегистрированных. При этом другие векторы атак сохраняют актуальность — их доли варьируются, но ни один из них не исчезает полностью, что подчёркивает необходимость сохранения многоуровневой защиты периметра и комплексных мер информационной безопасности.

Рисунок 1. Статистика по типам атак за 2024 год согласно отчёту Solar JSOC

Одновременно с изменениями числа и сложности атак, российский рынок демонстрирует активное развитие ИТ-инфраструктуры. Согласно исследованию Selectel, 42% российских компаний планируют расширять свои ИТ-инфраструктуры в 2025 году. При этом 41% организаций в прошлом году уже увеличили инвестиции в ИТ в пределах 50%, а ещё 16% — в диапазоне от 50% до 100%. Интересно отметить, что 9% респондентов сообщили о двукратном и более увеличении вложений в ИТ. Это свидетельствует о понимании важности масштабируемости и отказоустойчивости ИТ-систем в современных условиях.

Чем больше становится объём обрабатываемых данных и число пользователей, тем выше требования к управляемости, отказоустойчивости и безопасности сервисов, что прямо отражается в обновлениях ПАК «Континент 4» версии 4.2. Новая версия ориентирована на расширение функциональности комплекса, упрощение интеграции в инфраструктуру крупных организаций и повышение общей управляемости.

«Код Безопасности» планирует завершить сертификацию версии 4.2 по требованиям ФСТЭК и ФСБ России, включая соответствие четвёртому классу защиты и уровням доверия для межсетевых экранов типов А, Б, Д, а также систем обнаружения вторжений (СОВ) и средств криптографической защиты информации (СКЗИ) до конца июня 2025 года.

Функциональные возможности и сценарии применения «Континента 4»

Версия 4.2 «Континента 4» построена на новой операционной системе ContinentOS, поддерживает развёртывание всех механизмов безопасности на одном устройстве и включает новые механизмы безопасности:

- контроль приложений;

- потоки данных (фиды) Threat Intelligence;

- категоризацию URL;

- антивирус.

Система обеспечивает идентификацию пользователей с использованием Active Directory и RADIUS, предоставляет возможность мониторинга через веб-интерфейс, поддерживает активацию системы обнаружения вторжений (СОВ) на уровне отдельных правил фильтрации. Для противодействия DoS-атакам реализован самообучающийся поведенческий модуль.

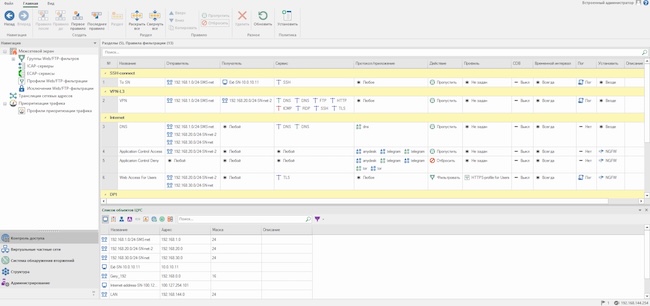

Единая панель управления обеспечивает централизованное администрирование всего парка устройств и сокращает трудозатраты специалистов, снижая риск человеческих ошибок, улучшая управляемость.

Рисунок 2. Интерфейс «Континента 4» версии 4.2

Функциональные возможности «Континента 4» определяются через сценарии его практического применения. Каждый из них отражает конкретные задачи заказчиков и типовые требования к защите корпоративной инфраструктуры. Всего выделено пять ключевых сценариев, в рамках которых продукт решает задачи.

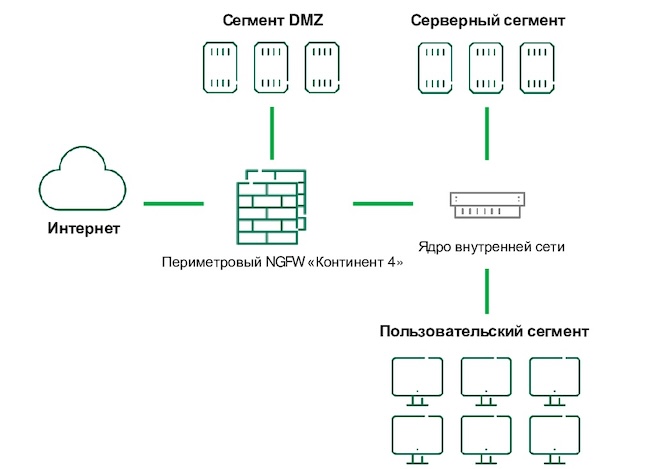

Защита периметра сети

«Континент 4» используется для противодействия внешним угрозам, сегментации трафика и разграничения доступа. Решение обеспечивает фильтрацию сетевого взаимодействия между внутренними сегментами и внешними ресурсами, включая организацию «демилитаризованных зон» (DMZ). Поддерживается контроль как исходящего трафика от пользователей к внешним системам, так и входящего — от внешних клиентов к внутренним сервисам.

Рисунок 3. Защита периметра корпоративной сети

Использование решения в этом сценарии связано с рядом требований со стороны заказчиков. В первую очередь, это повышенные требования к функциям безопасности, включая расширенные возможности фильтрации и контроля доступа. Важно обеспечить защиту публичных сервисов, доступных из внешней сети. Также актуальна задача контроля действий пользователей при выходе в Интернет.

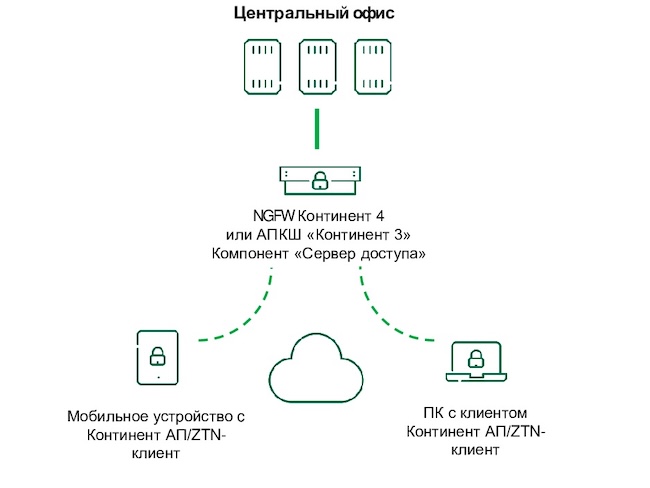

Защита удалённого доступа

Сценарий защиты удалённого доступа предполагает использование «Континента 4» для организации безопасного подключения удалённых пользователей к внутренним ресурсам компании. Это можно реализовать как с помощью периметрового решения, так и с применением отдельных устройств, например, криптографических шлюзов.

Рисунок 4. Защита удалённого доступа

Сценарий охватывает несколько задач: обеспечивается защищённый доступ к корпоративной инфраструктуре как с персональных компьютеров, так и с мобильных устройств; также поддерживается подключение к терминальным серверам и виртуальным рабочим столам (VDI). Осуществляется проверка соответствия конфигурации пользовательского устройства согласно установленным политикам безопасности (compliance control).

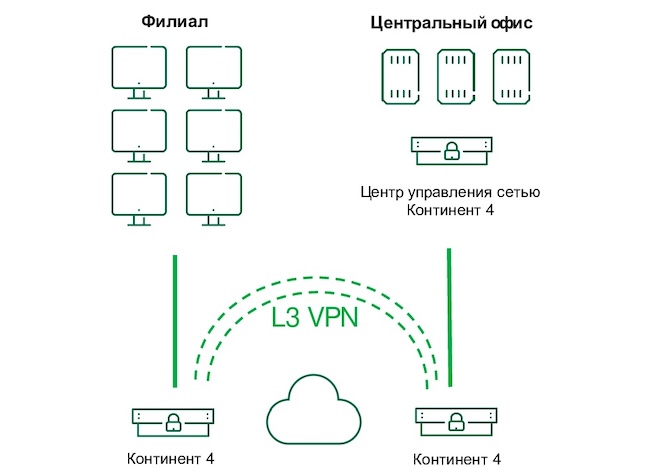

Защита геораспределённой сети

Сценарий защиты геораспределённой сети охватывает случаи, когда управление инфраструктурой осуществляется из центрального офиса, а сама сеть включает множество удалённых площадок, филиалов и офисов, объединённых в единую систему.

Рисунок 5. Защита геораспределённой сети

Ключевым требованием в этом сценарии является возможность быстрого подключения новых объектов, число которых может достигать десятки или сотни. В таких условиях важно минимизировать затраты времени со стороны администраторов на ввод новых площадок в эксплуатацию. Также критически важна надёжность сетевых подключений: даже при отказе одного канала связи взаимодействие между сегментами сети должно сохраняться за счёт резервирования.

Сложность и масштаб таких сетей предъявляют повышенные требования к управляемости. Необходима унифицированная система администрирования, позволяющая централизованно задавать политики безопасности, сетевые настройки и осуществлять мониторинг, включая контроль за состоянием подключений и функционированием всей распределённой инфраструктуры.

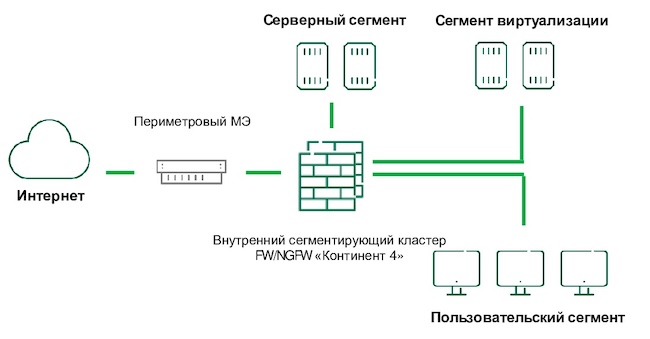

Защита внутренней сети или сети центра обработки данных (ЦОД)

Первый вариант предусматривает использование классического межсетевого экрана для сегментации внутренней сети. В данном сценарии важно минимизировать влияние решения на общую сеть и доступность сервисов, поскольку сбой или выход из строя такого инструмента приводит к потере доступа ко всем ресурсам внутри сети.

Рисунок 6. Сегментация внутренней сети с помощью многофункционального межсетевого экрана

Требования заказчиков включают высокую пропускную способность устройств и повышенную отказоустойчивость, обеспечивающую беспрерывную работу за счёт переключения на резервный узел. При этом должна гарантироваться надёжная защита внутренних сервисов организации.

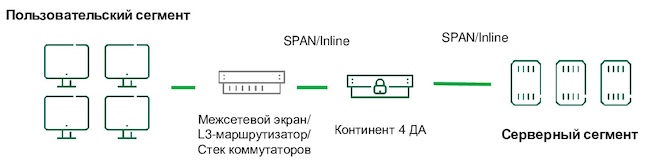

Второй вариант основывается на применении специализированной системы обнаружения и предотвращения вторжений (IDS / IPS), функционирующей в прозрачном режиме. Схемы будут отличаться в зависимости от того, какой режим выбираем, SPAN или Inline.

Рисунок 7. Использование IDS / IPS в прозрачном режиме

Такая система также отвечает ключевым требованиям: минимальному влиянию на сеть и поддержанию доступности сервисов. При сбое системы она не влияет на работу сети, позволяя инфраструктуре продолжать функционировать без перебоев. Одновременно реализуется защита внутренних сервисов за счёт обнаружения и предупреждения атак, а также контроля прикладного трафика.

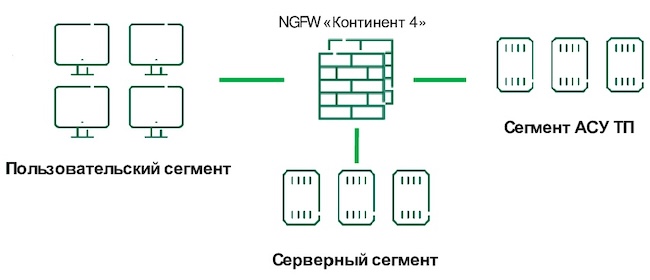

Защита технологических сетей

Сценарий ориентирован на обеспечение безопасности автоматизированных систем управления технологическими процессами (АСУ ТП). В рамках этого ключевой функциональностью является фильтрация трафика, основанная на анализе специфичных для промышленности протоколов. Среди поддерживаемых — ANSI C12.22, BACnet, CIP, DNP3, HART-IP, IEC 60870, IEC 62056, IEEE C37.118, MELSEC и другие.

Рисунок 8. Защита технологических сетей

Важным аспектом является возможность обнаружения и блокировки специализированных атак, направленных на технологические сети. Защита строится с учётом особенностей промышленных коммуникаций и специфики угроз, что позволяет эффективно снижать риски, связанные с попытками нарушения работы или несанкционированного доступа к критически значимым технологическим системам.

Нововведения в версии 4.2

Обновлённая версия «Континента 4» ориентирована на упрощение внедрения решения в ИТ-ландшафт крупных организаций, а также на расширение функциональности с целью повысить уровень управляемости, надёжности и отказоустойчивости. Особое внимание уделено возможностям централизованного контроля, масштабируемости и бесшовной интеграции с существующими корпоративными системами.

VPN

В версии 4.2 реализована поддержка дополнительных механизмов межсетевого взаимодействия и удалённого доступа, включая возможность настройки VPN на базе протокола IPsec с использованием российских криптографических алгоритмов (ГОСТ) в сочетании с иностранными алгоритмами RSA / AES.

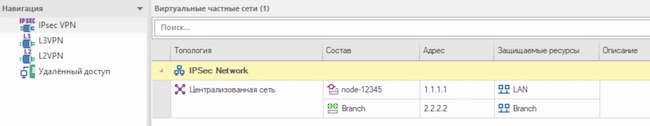

Рисунок 9. Построение VPN через набор протоколов IPsec в «Континенте 4» версии 4.2

Рисунок 10. Выбор топологии и типа VPN в «Континенте 4» версии 4.2

В отличие от предыдущих версий, где применялся только проприетарный протокол, новая реализация значительно расширяет совместимость и позволяет организовывать защищённые VPN-соединения не только между узлами «Континента 4», но и с другими системами, поддерживающими IPsec по ГОСТу или RSA / AES. Это обеспечивает более гибкое и масштабируемое построение VPN-сетей, включая взаимодействие с отечественным и зарубежным сетевым оборудованием.

Межсетевое взаимодействие позволяет организовать VPN-соединение между узлами, расположенными в различных сегментах сети и управляемыми из разных центров управления. В текущей реализации «Континента 4» такая возможность доступна только для одиночных узлов безопасности. Организовать межсетевое взаимодействие между кластерными узлами на данный момент невозможно — это необходимо учитывать при проектировании инфраструктуры.

Функциональность L2VPN и сервера доступа (СД) на момент публикации обзора не сертифицирована. Сертификация СД запланирована на конец 2025 года.

Пользовательские каталоги

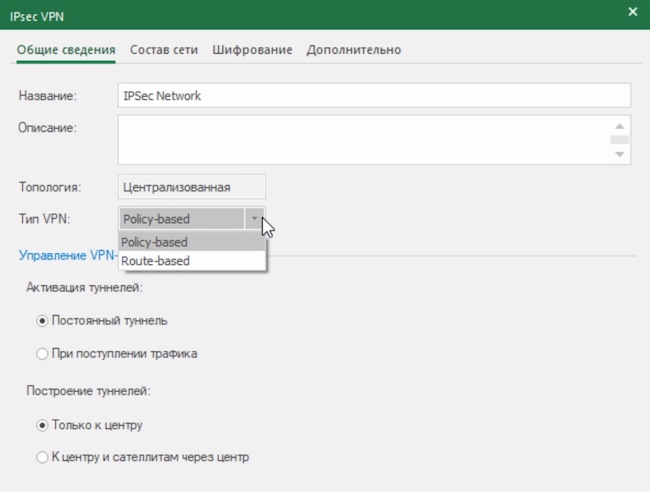

Добавлена поддержка протокола RADIUS для аутентификации и авторизации удалённых пользователей. Ранее использовалась только служба каталогов Active Directory через подключение по протоколу Lightweight Directory Access (LDAP), теперь доступна возможность выбора между двумя протоколами в зависимости от архитектуры инфраструктуры. Поддерживается также двухфакторная аутентификация через RADIUS.

Рисунок 11. Поддержка протокола RADIUS в «Континенте 4» версии 4.2

Удалённый доступ

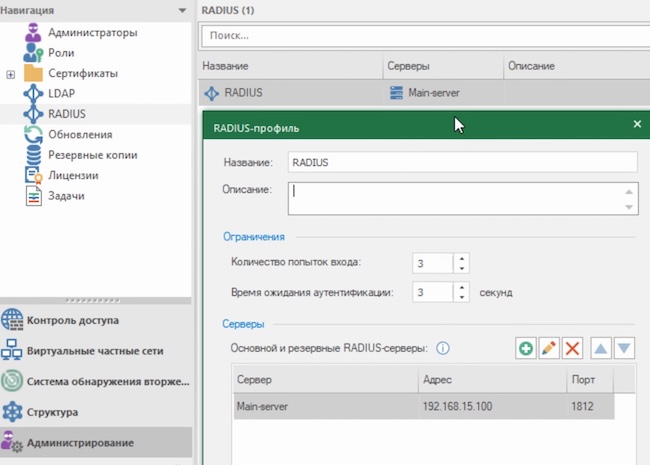

Для повышения безопасности подключения удалённых пользователей в версии 4.2 реализована поддержка фильтрации по географическому признаку (GeoIP).

Рисунок 12. GeoIP-фильтрация для правил удалённого доступа в «Континенте 4» версии 4.2

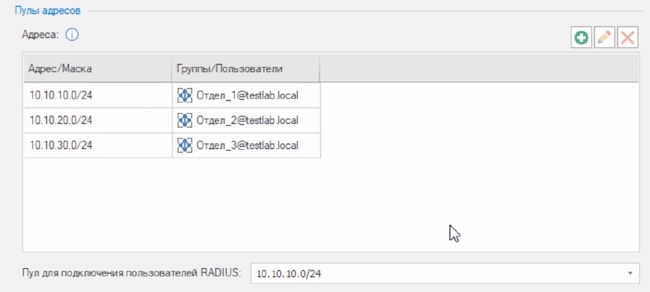

Теперь можно ограничивать доступ к серверу удалённого доступа из той или иной страны. Есть возможность назначения отдельных пулов IP-адресов для LDAP-групп, что позволяет настроить удобную сегментацию для доменных групп по пулам при подключении через сервер доступа.

Рисунок 13. Пулы адресов для LDAP-групп в «Континенте 4» версии 4.2

Благодаря перечисленным выше возможностям в «Континенте 4» доступно разграничение удалённых пользователей по группам.

Таблица 1. Варианты разграничения удалённых пользователей по группам

Пользователи | Разграничение по группам |

Локальные | Объединение локальных пользователей в группы. Отдельные пользователи или группы пользователей используются в правилах. Для каждой локальной группы (или отдельного пользователя) можно назначить свой отдельный пул IP-адресов |

Доменные (LDAP) | Каждая доменная группа пользователей может использоваться в правилах. Доменные группы можно добавлять в локальные группы. Для каждой доменной группы можно назначить свой отдельный пул IP-адресов |

RADIUS | Общая группа для RADIUS с общим пулом IP-адресов. При необходимости задать отдельные группы для пользователей RADIUS (с отдельными пулами IP-адресов) можно использовать связку LDAP + RADIUS |

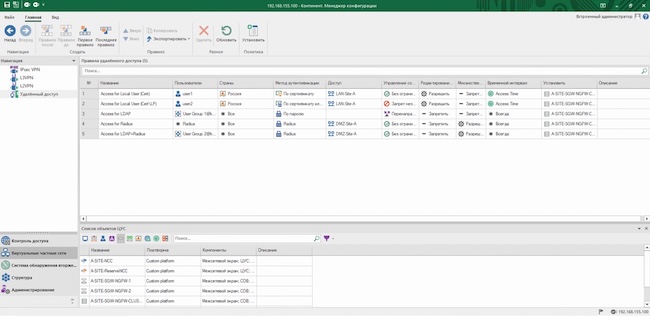

Рисунок 14. Разграничение удалённых пользователей по группам в «Континенте 4» версии 4.2

Веб-фильтрация

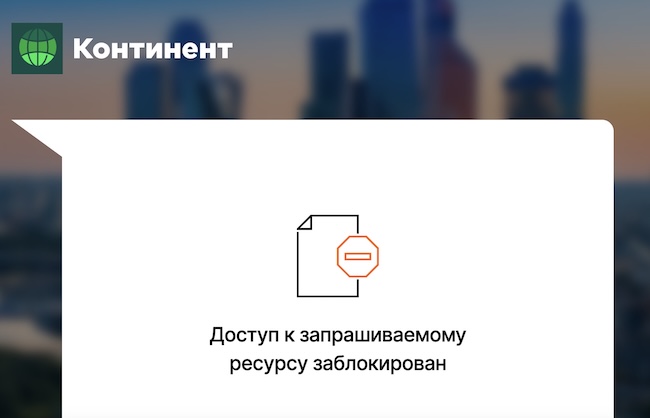

Ранее при попытке подключения к запрещённому ресурсу пользователю отображался белый экран, где в левом верхнем углу была надпись Reset. Было непонятно, по какой причине произошло блокирование.

Теперь реализована настраиваемая страница уведомления о блокировке. Её можно использовать в стандартном виде или изменять под свои требования: настроить внешний вид, указать контактную почту для обратной связи и другие параметры. Это позволяет сразу информировать пользователя о причине блокировки и о том, к кому можно обратиться для её устранения.

Рисунок 15. Доступ к запрашиваемому ресурсу заблокирован

Управление

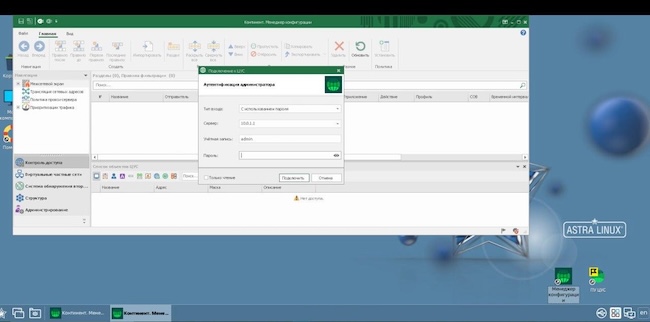

Добавлена поддержка конфигурационного менеджера для операционной системы Linux. На текущий момент управление комплексом возможно как с систем под управлением Windows, так и Linux.

Рисунок 16. Менеджер конфигураций под Linux в «Континенте 4» версии 4.2

Логирование

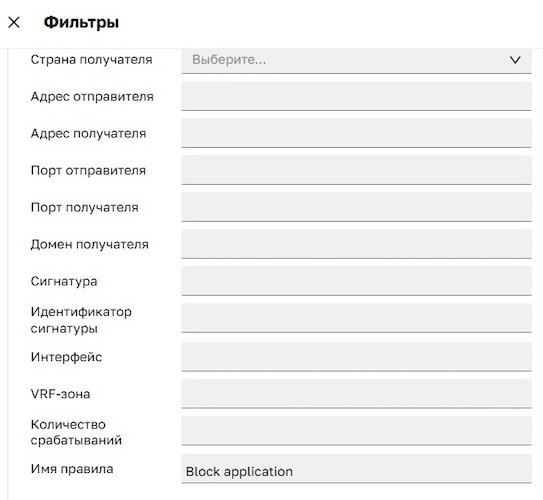

В прошлых версиях «Континента 4» в журналах указывался только номер правила, причём он назначался динамически. В результате при изменении структуры правил номера пересчитывались, и информация в логах становилась недостоверной. Теперь появилась возможность указывать в логах уникальное имя правила, которое сохраняется при любых изменениях структуры, обеспечивая корректность и воспроизводимость журналируемых данных.

Рисунок 17. Поиск по имени правила в «Континенте 4» версии 4.2

Рисунок 18. Имя правила в логах «Континента 4» версии 4.2

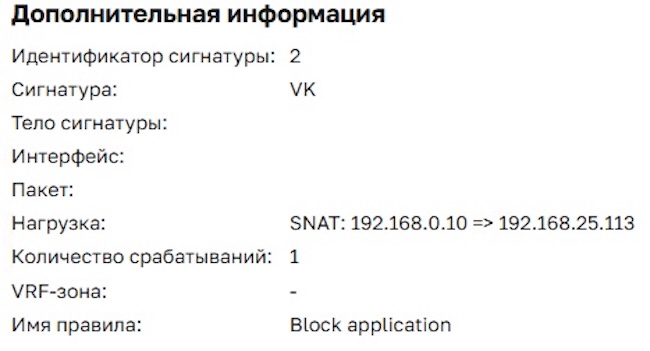

В версии 4.2 реализована возможность передачи выбранных журналов на внешний Syslog-сервер. Это позволяет исключить передачу нерелевантных данных и снизить нагрузку на принимающую сторону.

Рисунок 19. Выбор журналов для передачи на Syslog-сервер в «Континенте 4» версии 4.2

Новая платформа IPC-R5000

На новой платформе производительность по предварительным данным составляет:

- межсетевой экран уровня 4 — 80 Гбит/с;

- межсетевой экран уровня 7 — 36 Гбит/с;

- в режиме NGFW (межсетевой экран уровня 7 с системой предотвращения вторжений и SSL-инспекцией) — 13 Гбит/с;

- VPN — 11 Гбит/с.

Рисунок 20. Платформа IPC-R5000

На момент публикации обзора «Код Безопасности» завершает финальные испытания.

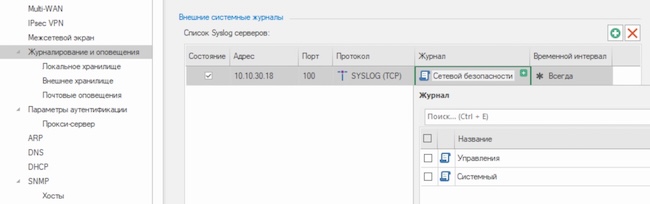

Архитектура «Континента 4» версии 4.2

«Континент 4» сохранил прежнюю структуру и включает два ключевых компонента:

- Менеджер конфигурации, который представляет собой программное обеспечение, устанавливаемое на рабочих местах администраторов для централизованного управления политиками безопасности комплекса.

- Узел безопасности — комплекс программных средств, устанавливаемых на аппаратную платформу.

Узел безопасности поддерживает несколько режимов работы:

- файрвол нового поколения (Next Generation Firewall) с функциями контроля приложений, URL-фильтрации, поведенческого анализа (на базе машинного обучения), системы обнаружения и предотвращения вторжений на сетевом уровне (L3);

- проксирование;

- предотвращение вторжений (IPS) на уровне L2 (функции детектора атак).

Рисунок 21. Архитектура «Континента 4»

Архитектура продукта предусматривает гибкость замещения: в случае выхода из строя одного устройства можно оперативно переключиться на резервное, активируя необходимые механизмы безопасности. Это устраняет технические точки отказа и повышает отказоустойчивость системы.

Системные требования «Континента 4» версии 4.2

Модельный ряд комплекса «Континент 4» представлен программно-аппаратными решениями базового, среднего и высокого уровня производительности, что позволяет использовать их как в небольших организациях, так и в крупных корпоративных инфраструктурах. Все аппаратные исполнения поддерживают полный набор защитных механизмов, реализованных в «Континенте 4», независимо от производительности.

На сайте вендора размещён перечень доступных моделей, а в разделе документации — подробная информация о версиях исполнения. Технические характеристики аппаратных платформ раскрыты в базе знаний.

По словам представителей компании «Код Безопасности», «Континент 4» используется именно в виде программно-аппаратного комплекса. Возможность установки в виде виртуальной машины предусмотрена, но применяется редко. Системные требования в таком случае относятся исключительно к виртуализированным средам.

Таблица 2. Системные требования к виртуализированным средам

Версия исполнения | Требования | |||

Среды виртуализации | Процессор, количество ядер | Оперативная память | Диск | |

Виртуальное исполнение «Континент 4» (2 ядра) | VMware, KVM | 2 | 8 ГБ | От 64 ГБ |

Виртуальное исполнение «Континент 4» (4 ядра) | VMware, KVM | 4 | 16 ГБ | От 64 ГБ |

Виртуальное исполнение «Континент 4» (8 ядер) | VMware, KVM | 8 | 32 ГБ | От 64 ГБ |

Начиная с версии 4.1.5 поддерживается режим кластера высокой доступности с автоматической синхронизацией состояния сессий.

Для аппаратных платформ вопрос системных требований не актуален: заказчик получает готовое решение с уже установленным и настроенным ПО. В качестве ориентира по производительности, по словам вендора, обычно используется модель R5000.

Применение «Континента»

Ранее в инфраструктурах заказчиков использовались два отдельных продукта с разными системами управления и платформами (NGFW и криптошлюз), что создавало потенциальные точки отказа как с технической, так и с административной стороны. Разные команды администрировали отдельные устройства, что усложняло управление и повышало риски при замене специалистов. С выходом «Континента 4» удалось объединить функции NGFW и криптошлюза в одном устройстве, сохранив при этом возможность раздельного использования на разных платформах.

На основе анализа кейсов, предоставленных вендором, можно выделить ряд причин, по которым заказчики переходят на «Континент 4». Основные факторы, влияющие на выбор:

- наличие механизмов централизованного управления;

- стабильность функционирования в продуктивной среде;

- простота переобучения администраторов, ранее работавших с иностранными NGFW;

- возможность запуска пилотного проекта с участием партнёра.

Важно отметить, что процесс миграции автоматизирован, что позволяет сократить трудозатраты и минимизировать ошибки при переходе.

Миграция с «Континента 3» на «Континент 4»

Для заказчиков, использующих «Континент 3» в режимах централизованного управления сетью (ЦУС) и криптошлюзов (КШ) с классом защиты КС2, также предусмотрена автоматизированная миграция на «Континент 4». Переносу подлежат криптошлюзы (в том числе ЦУС) и сервер доступа:

- идентификаторы и названия;

- тип;

- аппаратная платформа;

- правила фильтрации и трансляции, сетевые объекты, сервисы, временные интервалы;

- настройки сервера доступа;

- учётные записи пользователей и сертификаты.

Такой переход позволяет объединить управление безопасностью, снизить нагрузку на администраторов и повысить как уровень защиты, так и масштабируемость сети.

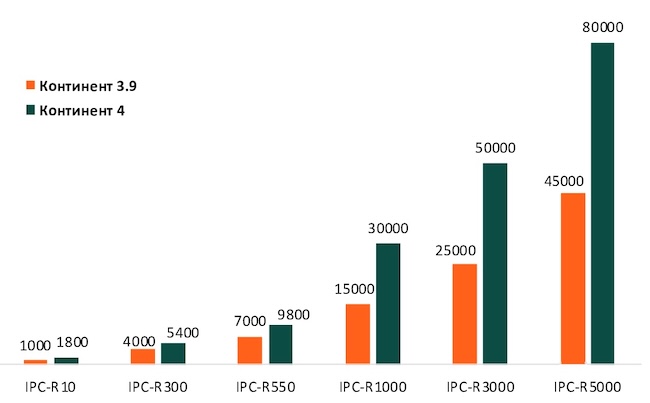

Миграция на «Континент 4» обеспечивает рост производительности без необходимости смены аппаратной платформы. Для старших платформ производительность увеличивается примерно в два раза, что позволяет масштабировать сеть и справляться с возросшими требованиями по пропускной способности. Помимо роста производительности, новая версия комплекса содержит функциональность, отсутствовавшую в предыдущих версиях, что расширяет возможности защиты и управления.

Рисунок 22. Производительность «Континента 3» и «Континента 4»

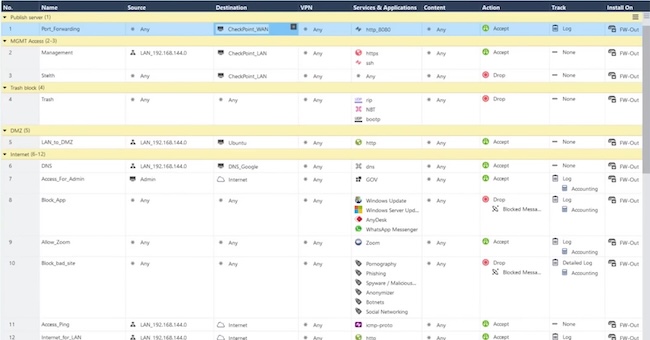

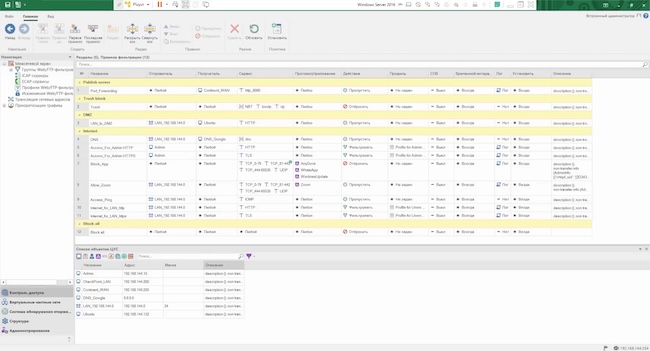

Миграция с Check Point на «Континент 4»

Перед вендором стояла задача — перенести политику безопасности с Check Point на «Континент 4». При этом он сознательно выбрал сложную политику, которая отражает всю функциональность NGFW: контроль приложений, профильную фильтрацию, SSL-инспекцию, NAT, антивирус и интеграцию с фидами угроз. Это не просто набор правил, а целый комплекс механизмов, которые должны работать слаженно.

Процесс миграции включал следующие этапы:

- Выгрузка файлов с Check Point.

- Преобразование файлов конфигураций Check Point в формат «Континента 4».

- Импорт политик и объектов в «Континент 4».

Простое копирование политик «один в один» невозможно: у каждой системы своя логика обработки, структура объектов и принципы фильтрации. Поэтому разработчик автоматизировал перенос базовых элементов — объекты, NAT, общие правила — с помощью собственных утилит. Это заметно ускорило процесс и сократило рутинную работу.

Рисунок 23. Политики в Check Point

Рисунок 24. Политики в «Континенте 4» после миграции

Вендор проверил работу всей системы на реальных сценариях:

- доступе к разрешённым сайтам;

- блокировке социальных сетей и мессенджеров;

- срабатывании антивируса и другое.

В результате миграции заказчик получил полностью работоспособную политику, которая обеспечила нужный уровень безопасности и контроль трафика.

Автоматизация помогла с переносом, но потребовалась ручная доработка для полного соответствия. Ознакомиться с полным видео миграции с Check Point на «Континент 4» можно по ссылке.

Внедрение «Континента 4» в Социальном фонде России

В рамках модернизации государственной информационной системы «Единая централизованная цифровая платформа в социальной сфере» (КСОИБ ЕЦП) Социального фонда России (СФР) был реализован проект по замещению импортного решения FortiGate на отечественный «Континент 4». Работы были выполнены совместно с системным интегратором — холдингом «ЦИКАДА».

Перед внедрением проводилась комплексная оценка текущего состояния ИТ-инфраструктуры клиента. На основании полученных данных была разработана архитектура защиты с учётом специфики распределённой инфраструктуры и особенностей работы каждого региона и объекта.

Интеграция прошла в штатном режиме. Сейчас решение внедрено в 88 филиалах СФР и центральном аппарате, в 129 территориальных органах, которые расположены в новых субъектах России. Проект продемонстрировал возможность практического импортозамещения на критически важных объектах социальной инфраструктуры с переходом на российские средства защиты информации без потери функциональности и управляемости.

Выводы

Версия 4.2 «Континента 4» представляет собой многофункциональный межсетевой экран с поддержкой отечественных криптографических стандартов и современными протоколами VPN на базе IPsec. Решение ориентировано на интеграцию в крупные и гетерогенные инфраструктуры, обеспечивая возможность работы с различным оборудованием и аутентификационными системами. Модуль управления под Linux расширил возможности администрирования и автоматизации.

Заказчики могут воспользоваться пилотным проектом для оценки функционирования решения в своей инфраструктуре. Переход с иностранных и отечественных NGFW на «Континент 4» не требует длительного переобучения администраторов благодаря знакомым подходам к настройке и интуитивно понятному интерфейсу.

Достоинства:

- Централизованное управление и непрерывный мониторинг сетевой безопасности.

- Расширенный контроль трафика за счёт интеграции IDS / IPS, фильтрации по URL и категориям, а также анализа поведения.

- GeoIP-фильтрация.

- Поддержка отечественных и международных стандартов шифрования (ГОСТ, RSA, AES) с возможностью работы по IKEv1 и IKEv2.

- Автоматизированная миграция с межсетевых экранов, российских и зарубежных.

- VPN-клиенты для всех основных платформ (Windows, Linux, macOS, iOS, Android и «Аврора»).

Недостатки:

- Межсетевое взаимодействие ограничено возможностью организации VPN-соединения только для одиночных узлов безопасности.

- Сертификация версии 4.2 по требованиям ФСТЭК России — в процессе.

- Есть отдельные компоненты (L2VPN и сервер доступа), для которых сертификация планируется лишь в долгосрочной перспективе.