Сертификат AM Test Lab

Номер сертификата: 249

Дата выдачи: 12.03.2019

Срок действия: 12.03.2024

- Введение

- Характеристики Huawei USG 6350

- 2.1. Архитектура и производительность

- 2.2. Функциональные возможности

- 2.3. Типовые варианты установки и настройки

- Работа с единым шлюзом безопасности Huawei USG 6350

- Выводы

Введение

Сегодня рынок информационной безопасности вынужден из года в год ускоряться, чтобы успевать реагировать на изощренные хакерские атаки. Уже недостаточно того, что межсетевые экраны, в том числе нового поколения, просто могут фильтровать, начиная с сетевого уровня и заканчивая уровнем приложений. Они должны уметь надежно справляться с большим объемом сетевого и облачного трафика, при этом учитывать необходимость своевременно обнаруживать и предотвращать атаки, несмотря ни на какие сложности, например, применение VPN или TLS-шифрование трафика (для решения применяется технология дешифрования, по сути, легальная MITM-атака SSLsplit — подмена сертификата настоящего на созданный в NGFW, что позволяет заглянуть внутрь шифрованного соединения).

Также не стоит забывать, что для большего покрытия рынка на территории Российской Федерации необходимо иметь сертификат ФСТЭК России. Наличие его является несомненным плюсом для межсетевого экрана следующего поколения, разработанного зарубежной компанией. Немногие межсетевые экраны следующего поколения обладают подобной сертификацией.

На момент публикации статьи линейка продуктов Huawei USG (Unified Security Gateway) уже получила сертификат ФСТЭК России.

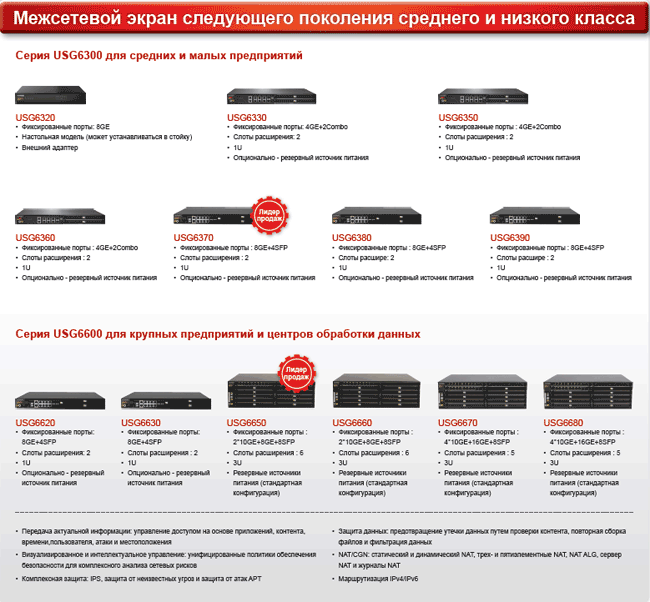

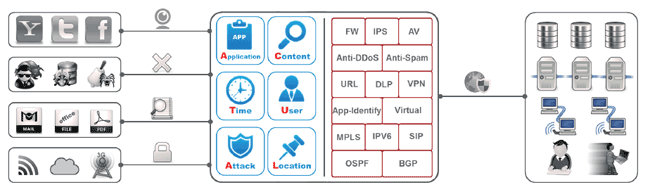

Рисунок 1. Линейка продуктов Huawei USG 6000 Series

Кроме вышеперечисленных тенденций стоит учитывать также постоянно появляющиеся векторы атак на сеть и приложения предприятия. Враг может не только атаковать снаружи, но и затаиться внутри периметра. Именно поэтому Huawei разработал и внедрил в свои продукты, несомненно, полезную функциональность — модуль обработки больших данных (Cybersecurity Intelligence System Internetworking), предназначенный для обнаружения и блокирования подозрительной пользовательской активности, с применением механизмов машинного обучения (ML), ACTUAL — набор модулей позволяющих идентифицировать и блокировать сетевой трафик по таким параметрам как тип приложения, содержимое, время, конкретный пользователь, подозрение на атаку, местоположение (рисунок 2).

Рисунок 2. Основные функции Huawei USG

Как мы видим из тенденций развития устройств нового поколения, Huawei USG в первом приближении соответствует заявленным ожиданиям рынка. Чтобы в этом убедиться, разберем более подробно архитектуру и функциональные возможности.

Характеристики Huawei USG 6350

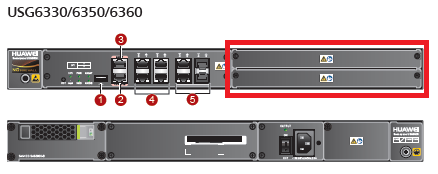

Итак, мы уже выяснили, что модели линейки Huawei USG, в частности модель 6350 (рисунок 3), по заявлению разработчиков, обладают гибкой, масштабируемой архитектурой и развитой функциональностью.

Рисунок 3. Внешний вид и элементы интерфейса моделей линейки Huawei USG

Интерфейсы:

- USB порт

- Консольный порт

- 1 x GE (RJ45) Management Port

- 4 x GE (RJ45) Ports

- 2 x GE (Combo) Ports

Красным на рисунке 3 выделана область, в которой на месте заглушек можно поставить плату расширения сервисных интерфейсов (WSICs). В зависимости от потребностей организации можно установить разные комбинации дополнительных интерфейсов: 2 x 10 GE (SFP+), 8 x GE (RJ45), 8 x GE (RJ45), 8 x GE (SFP), 4 x GE (RJ45) BYPASS.

Если ориентироваться на официальную документацию и предоставленный для изучения стенд, можно однозначно сказать о наличии множества функций, которые есть в любом другом устройстве подобного класса. Например, защита приложений (Application Firewall), модуль обнаружения и предотвращения вторжений (IDS\IPS), антивирусный модуль, URL-фильтрация, песочница (у функциональности sandbox есть определенное преимущество, об этом чуть дальше).

Однако при более детальном рассмотрении можно выделить особенные, а в некоторых случаях и уникальные фичи обозреваемого NGFW.

Сразу оговоримся, что есть функции и возможности в чистом виде сетевые (не относятся к кибербезопасности), однако их наличие позволяет сделать продукт более гибким и встраиваемым в инфраструктуру. А также есть исключительно security-функции. Рассмотрим их в разделе «Функциональные возможности».

Архитектура и производительность

Для обнаружения и контроля безопасности на уровне приложений требуется высокопроизводительная аппаратная платформа. Возможность ввода-вывода и производительность центрального процессора традиционных аппаратных платформ не могут соответствовать требованиям.

На этом фоне разработчики межсетевых экранов следующего поколения вынуждены искать оптимальные варианты аппаратной платформы для эффективной борьбы с новыми угрозами безопасности, которая максимально соответствовала бы предъявляемым требованиям.

Для продуктов рынка информационной безопасности может быть применена такая архитектура как x86, сетевой процессор (NP), специализированная интегральная схема (ASIC) или многоядерная система на чипе (SOC).

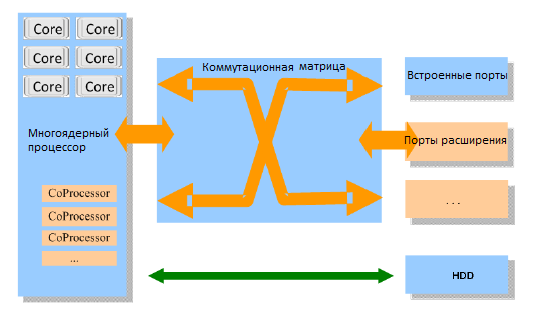

Проанализировав характеристики аппаратных архитектур и сравнив их с точки зрения гибкости и производительности, в Huawei выбрали для линейки USG 6000 многоядерную систему на чипе (SOC).

Рисунок 4. Внутренняя архитектура аппаратной платформы межсетевых экранов следующего поколения Huawei USG

Представленная в продуктах платформа, разработанная Huawei (рисунок 4), для продуктов безопасности кроме 64-битного многоядерного MIPS процессора включает в себя аппаратное ускорение на со-процессоре, высокоскоростную коммутационную матрицу (Switch Fabric). Для реализации связи между многоядерным процессором, модулями обработки и интерфейсами используется высокоскоростная шина.

Применяемый дизайн архитектуры платформы повышает производительность и надежность разрабатываемого на этой базе оборудования (Таблица 1).

Таблица 1. Выборка устройств из линейки Huawei USG 6300 (характеристики и производительность)

| USG 6350 | USG 6650 | USG 6680 | |

| Пропускная способность межсетевого экрана IPv4 (1518/512/64-byte, UDP) | 2/2/0.4 Гбит/с | 20/20/8 Гбит/с | 40/35/8 Гбит/с |

| Пропускная способность межсетевого экрана IPv6 (1518/512/84-byte, UDP) | 2/2/0.5 Гбит/с | 20/20/8 Гбит/с | 40/35/8 Гбит/с |

| Пропускная способность связки FW + SA + IPS | 950 Мбит/с | 8.8 Гбит/с | 15 Гбит/с |

| Количество одновременных сессий (HTTP1.1) | 2,000,000 | 8,000,000 | 12,000,000 |

| Подключение новых сессий в секунду (HTTP1.1) | 30,000 | 300,000 | 400,000 |

| Пропускная способность IPsec VPN(AES-128 + SHA1, 1420-byte) | 800 Мбит/с | 15 Гбит/с | 18 Гбит/с |

| Виртуальные межсетевые экраны (по умолчанию/максимум) | 10/50 | 10/500 | 10/1,000 |

| Наработка на отказ | 11 лет | 12 лет | 12 лет |

Кроме того, подобная архитектура позволила в линейке продуктов USG 6000 реализовать совершенно новый и отличный от традиционных механизмов обнаружения угроз подход, который был назван Intelligence Aware Engine (IAE). Стандартный метод обнаружения атак в классических межсетевых экранах заключается в сопоставлении каждого пакета с базой сигнатур. Как показывает практика, такой способ не всегда срабатывает, особенно на новые нестандартные виды атак. Механизм Intelligence Aware Engine работает иным образом, а именно повторно собирает информацию о пакетах на основе сеансов, анализирует протоколы, сопоставляет сигнатуры, специфичные для конкретного протокола. Сбор подобной статистики осуществляется на так называемых больших данных с применением машинного обучения, что позволяет более точно детектировать атаки.

При подготовке обзора в ходе изучения продукта тестирование производительности не осуществлялось ввиду отсутствия технической возможности провести полноценные нагрузочные тесты. Однако заявленная высокая производительность — это не просто слова. Эффективность правильно подобранной аппаратной архитектуры была подтверждена в ходе сертификационных испытаний такими независимыми организациями по тестированию на производительность и функциональность, как NSS Labs и ICSA Labs.

Функциональные возможности

Ранее у продуктов из линейки Huawei USG 6000 уже было отмечено наличие как характерных для большинства межсетевых экранов функций, так и уникальных. Это стало возможным благодаря применению собственных научных наработок Huawei, а также модификации классических методов защиты информации.

Перед рассмотрением специфических функций и возможностей ознакомимся в целом с интерфейсами взаимодействия (веб- и командная строка).

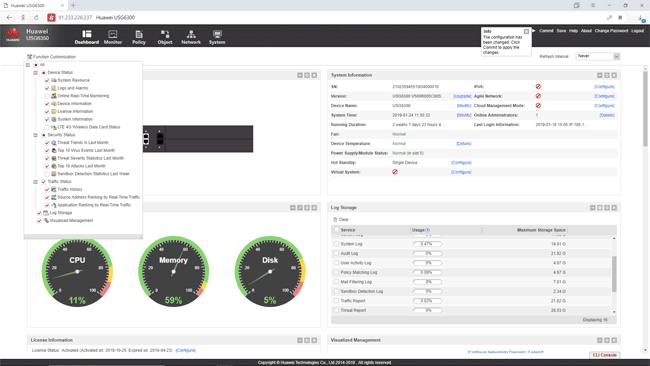

Для первичной настройки и подключения к межсетевому используется management-интерфейс. По умолчанию установлен IP-адрес 192.168.0.1/24, логин — admin, пароль — Admin@123. После подключения через браузер и осуществления ряда базовых настроек откроется стартовая страница, на которой будет выведена панель управления, с графиками и статусами состояния устройства (рисунок 5).

Рисунок 5. Панель управления Huawei USG 6350

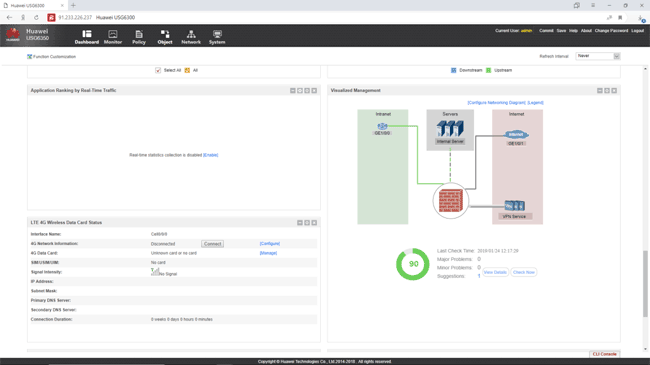

Если кликнуть на Управление функциями (Function Customization), откроется список отображаемых на стартовой странице графиков и настроек. В нашем случае выбрано максимальное количество отображаемых функций. Все мы перечислять не будем — их много. Наиболее интересными показались возможности выводить в реальном времени (период обновления устанавливается в секундах) статистику по разным модулям, нагруженность на устройство, а также визуализация интерфейсов на аппаратной части (рисунок 6).

Рисунок 6. Визуализация схемы подключения устройств (логическая схема) Huawei USG 6350

После внесения изменений не стоит забывать нажимать в правом верхнем углу кнопки Commit и Save, в противном случае все вносимые изменения не применятся и не сохранятся (относится к любым настройкам).

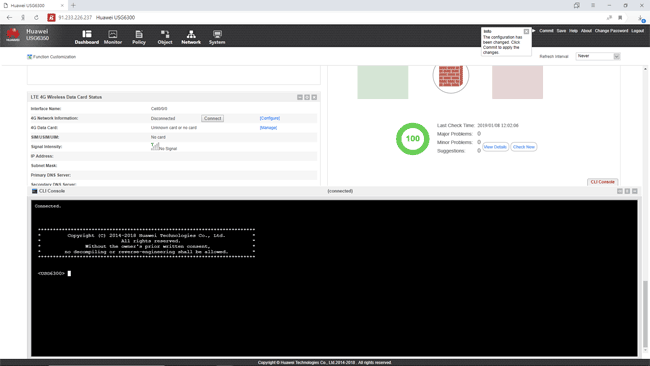

Стоит отметить, что для сторонников работы с устройствами через командную строку вендор включил прямо в веб-интерфейс Командную консоль (CLI Console), для открытия необходимо кликнуть на ярлычок в правом нижнем углу (рисунок 7). При этом консоль представляет собой полноценный инструмент настройки.

Рисунок 7. Командная консоль Huawei USG 6350

После подключения и знакомства с интерфейсами самое время рассмотреть более детально ранее упомянутые функциональные возможности. В таблице 2 представлен общий свод функций и их краткое описание.

Таблица 2. Краткое описание функций Huawei USG 6350

| Функция (общее название) | Краткое описание |

| Контекстный/глубокий анализ (context awareness) | ACTUAL (приложение, контент, время, пользователь, атака, местоположение) — изучение содержимого трафика на основе этих метрик увеличивает качество обнаружения Восемь методов аутентификации (локальный, RADIUS, HWTACACS, SecureID, AD, CA, LDAP и Endpoint Security) |

| Безопасность приложений и сервисов (application security) | Детальная идентификация более 6000 прикладных протоколов. Сочетание идентификации приложений и использование сканирования на вирусы в потоке позволяет точно определять различного рода вредоносные программы. А сочетание идентификации приложений и контентного анализа обеспечивает функциональность системы предотвращения утечки информации |

| Обнаружение и предотвращение вторжений (intrusion prevention) | Модуль обнаружения и предотвращения вторжений лицензируется отдельно, как и другие дополнительные компоненты. Содержит в своей базе более 6000 сигнатур для обнаружения атак. Вылавливает потенциальные атаки на основе поведенческого анализа. Может работать в режиме IPS — блокировка вторжений. Поддерживает режим защиты от таргетированных атак (APT-defence). При необходимости можно настроить интеграцию с песочницей для обнаружения и блокирования вредоносных файлов в сети |

| Безопасность веб-протоколов и приложений (web security) | Благодаря данной функции можно настроить подключение к облачной базе откатегорированных URL, содержащей более 120 млн URL, разбитых на 130 категорий. Реализует защиту от атак на веб-приложения, например SQL-инъекции и межсайтовый скриптинг (классический WAF-модуль). Можно настроить подмену сертификата для декрипта (расшифровки) трафика по защищенным TLS-шифрование протоколам, например HTTPS, FTPS и т. д. |

| Безопасность электронной почты (email security) | Поддерживает работу антиспам-модуля в режиме реального времени для обнаружения и фильтрации фишинговых писем. Можно создать локальный белый и черный список, использовать удаленные черные списки в реальном времени. Настраивать контентную фильтрацию, в том числе по ключевым словам, вложению, размеру, хэш файла. Доступна настройка уведомлений по электронной почте (POP3/SMTP/IMAP) |

| Защита от утечки чувствительной и конфиденциальной информации (data security) | Помогает избежать утечек конфиденциальной или любой другой чувствительной информации за счет контекстного анализа применяемых в организации передачи данных каналов. Возможно вылавливание и восстановление из потока данных файлов для их изучения более чем 30 типов (в том числе Word, Excel, PPT, PDF) и возможность фильтрации/блокирования файлов более чем 120 типов |

| Сетевая безопасность (network security) | Помогает защитить от более чем 10 типов распределенных атак на отказ в обслуживании (DDoS), например, SYN-flood, memcashed amplification, UDP-flood и т.д. Также возможна настройка различного рода каналов по типу виртуальных частных сетей (IPSec VPN, SSL VPN, L2TP VPN, MPLS VPN, GRE). Или можно организовать на базе разработанного Huawei VPN-клиента SecoClient, способного строить защищенные каналы через SSL VPN, L2TP VPN, L2TP поверх IPSec VPN |

| Маршрутизация (routing) | Позволяет использовать Huawei USG не только в качестве межсетевого экрана, но и как полноценный шлюз, умеющий обрабатывать различные протоколы. IPv4: статическая маршрутизация, RIP, OSPF, BGP, and IS-IS IPv6: RIPng, OSPFv3, BGP4+, IPv6 IS-IS, IPv6 RD, and ACL6 |

| Режимы работы и повышение отказоустойчивости/доступности (working mode and availability) | Позволяет создавать высоконагруженные, отказоустойчивые шлюзы с возможностью балансировки нагрузки, в прозрачном/маршрутизируемом/гибридном режиме работы. Доступны схемы настройки, когда оба устройства в активном режиме, либо одно в активном, а второе в резерве |

| Интеллектуальное управление (intelligent management) | Именно эта функция реализует так называемый режим Cybersecurity Intelligence System (интеллектуальный модуль кибербезопасности). Позволяет оценивать сетевые риски на основе собираемой статистики проходящего трафика. Может создавать на основе полученных данных новые политики и оптимизировать ранее созданные |

Из приведенной таблицы видно, что функциональность продуктов данной линейки широкая и разноплановая. Ниже рассмотрим наиболее интересные с нашей точки зрения и по заявлениям вендора функции и возможности.

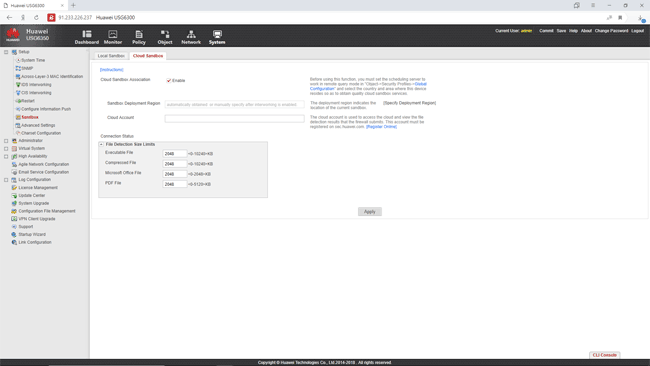

Песочница может быть, как локальной на базе устройств Huawei Firehutner или облачной. Интерфейс настройки подключения песочницы к USG 6350 представлен на рисунке 8. Оба варианта являются разработкой Huawei, сторонние песочницы не поддерживаются, вполне логичная политика, как и у большинства вендоров. Облачная песочница у Huawei развернута на территории РФ (Москва), запущена в ноябре 2018 года. Это является несомненным конкурентным преимуществом, так как облачная песочница на территории РФ есть только у Huawei. У конкурирующих разработчиков средств защиты подобного класса ЦОДы с облачной песочницей находятся за рубежом (Израиль, Германия, США и т. д.).

Рисунок 8. Настройка подключения песочницы в интерфейсе Huawei USG 6350

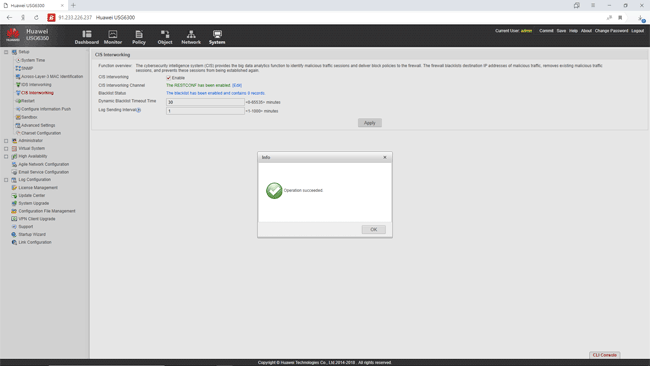

CIS (интеллектуальная система кибербезопасности) — по сути это Big-data-система, которая собирает в себя данные отовсюду в сети (ранее это отмечалось в таблице 2). Система проходится моделями угроз, сигнатурами, поведенческими моделями по трафику и дает результат (с применением машинного обучения) о найденной уязвимости. Если на каком-то будет обнаружена подозрительная сетевая активность (потенциально вредоносная по заключению системы), то на межсетевой экран поступит команда заблокировать зараженный хост, который в результате попадает в черный список. Интерфейс настройки подключения CIS к шлюзу безопасности представлен на рисунке 9.

Рисунок 9. Настройка модуля интеллектуальной системы кибербезопасности CIS Huawei USG 6350

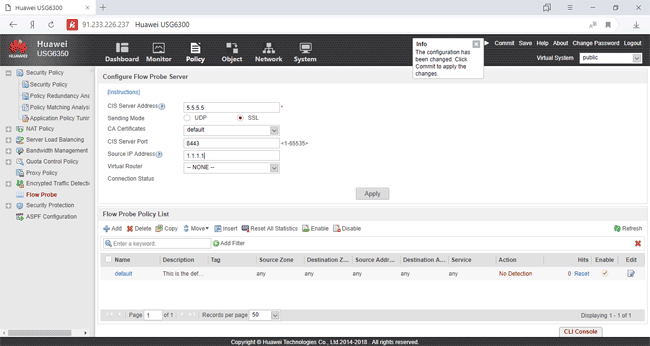

Интеграция с CIS в новой версии также позволяет настроить на шлюзе безопасности USG в режиме flowprobe (то есть вытаскивать из трафика нужные данные — DNS, HTTP и пр. заголовки и отправлять на CIS) (рисунок 10).

Рисунок 10. Настройка режима flowprobe в Huawei USG 6350

Выше мы упоминали особенные, отличительные функции и возможности Huawei USG 6350. Рассмотрим их:

- поддержка MPLS — многопротокольная коммутация по меткам;

- функция квотирования по пользователям/группам. Можно ограничить на определенное количество трафика (например, 1 Гб в день) пользователю из AD, а если лимит исчерпан, то либо урезать полосу пропускания, либо вообще заблокировать доступ в интернет;

- поддержка DSVPN. Аналог DMVPN у Cisco. Поддержка есть только у Huawei и Cisco. Однако DSVPN по сравнению с применяемым в Cisco DMVPN имеет преимущество. Оно заключается в том, что у Cisco при помощи данной технологии можно объединить только маршрутизаторы (межсетевые экраны ASA/Firepower не поддерживаются). Технология DSVPN от Huawei в свою очередь позволяет объединять как маршрутизаторы, так и межсетевые экраны нового поколения. То есть можно получить смешанную сеть на AR (маршрутизаторы) и USG (межсетевые экраны). Подобное может пригодиться, когда в филиалах без интернет-доступа достаточно AR, а в филиалах с интернетом хорошо подходит USG для настройки безопасной схемы работы;

- встроенная поддержка балансировки (SLB) в базе. Можно опубликовать один IP-адрес вовне и балансировать между несколькими серверами внутри. Присутствует функция Health Check на основе ICMP/TCP/HTTP протоколов. В случае выхода из строя сервера — он выводится из группы балансировки;

- встроенная базовая защита от DDoS на L4 уровне включая механизмы машинного обучения для лучшей сработки.

Типовые варианты установки и настройки

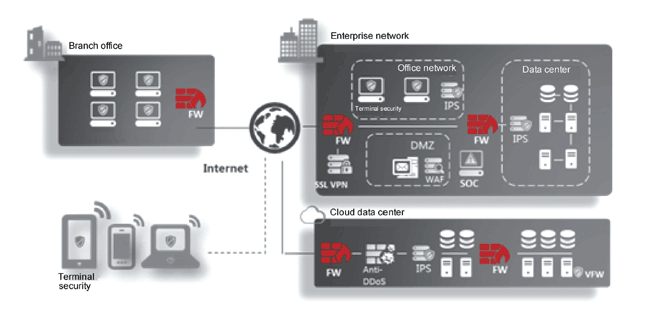

Рассмотрим варианты развертывания, которые можно отнести к типовым. Ниже на рисунке 11 можно увидеть комбинированное применение для защиты различных сегментов корпоративной сети, терминальных подключений и облачных сервисов, размещенных в дата-центре.

Рисунок 11. Типовые варианты развертывания Huawei USG 6350

Теперь немного подробнее о каждом из вариантов:

- Разграничение внутреннего периметра (интранет) с помощью межсетевого экрана нового поколения позволяет:

- разграничить доступ на уровне пользователей;

- создавать политики контроля мобильных пользователей, управлять их доступом и логировать события;

- настраивать контентную фильтрацию и аудит проходящих электронных сообщений, переписки в мессенджерах и социальных сетях, тем самым предотвращая потенциальные утечки информации.

- Можно настроить защиту от неавторизованного доступа в интернет с рабочих мест, в частности:

- категорирование URL, блокировка нежелательных приложений и расширений, что повышает защиту от зловредных и потенциально опасных веб-ресурсов;

- настройка правил, влияющих на качество обслуживания (QoS), за счет выделения из общей массы наиболее приоритетных пользователей и сервисов.

- Можно использовать устройства из данной линейки для защиты периметра облачных дата-центров:

- за счет внедрения механизмов предотвращения вторжений, дифференцирования защитных функций для каждой конкретной виртуальной системы;

- за счет включения anti-DDoS.

- Организация удаленных VPN-подключений, с возможностью TLS-шифрования канала.

Работа с единым шлюзом безопасности Huawei USG 6350

В предыдущих разделах обзора мы рассмотрели множество функций и возможностей линейки продуктов Huawei USG на примере модели 6350. Несомненно, продукт интересный, но, чтобы понять, насколько легко управлять и настраивать устройства подобного класса, приведем практический пример настройки.

В качестве подопытной выбрана функциональность защиты от таргетированных атак (APT-defence) с подключением к локальной песочнице.

Настройка защиты от таргетированных атак (APT-defence) с подключением к локальной песочнице (через веб-интерфейс)

Настройку этой функциональности, как и любой другой, рекомендуется начинать с небольшого планирования: отрисовать схему, зафиксировать информацию об используемых сетевых портах и IP-адресах.

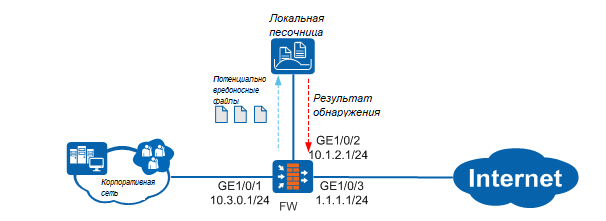

Рисунок 12. Схема работы APT-модуля Huawei USG 6350 в связке с локальной песочницей FireHunter

Как показано на рисунке 12, корпоративная сеть подключается к интернету через наш межсетевой экран и имеет локальную песочницу. USG 6350 взаимодействует с локальной песочницей в случае если настроено обнаружение вредоносных URL-адресов и обнаружение файлов по репутационным спискам. В этом случае трафик сопоставляется с ранее кэшированным вредоносным URL-адресом и записями о потенциально вредоносных файлах:

- если трафик исходит с вредоносного URL-адреса, Huawei USG 6350 блокирует трафик;

- если трафик соответствует вредоносному файлу, устройство выполняет указанное в правилах действие. В любом случае трафик не нужно отправлять в безопасную среду для проверки;

- если потенциально опасный трафик, определенный Huawei USG 6350, не соответствует вредоносному URL-адресу или вредоносному файлу, он отправляется в локальную песочницу для проверки.

Межсетевой экран периодически получает результаты проверки файлов из FireHunter, обновляет списки потенциально вредоносных файлов и URL-адресов. Если в дальнейшем трафик будет соответствовать вредоносному URL-адресу или файлу, будет произведено действие, прописанное в политиках модуля защиты от таргетированных атак, например блокирование. Тем самым мы обезопасим пользователей интрасети от APT-атак.

После того как мы подготовились и полностью понимаем, как будет работать наша система в целом, приступим к непосредственной настройке.

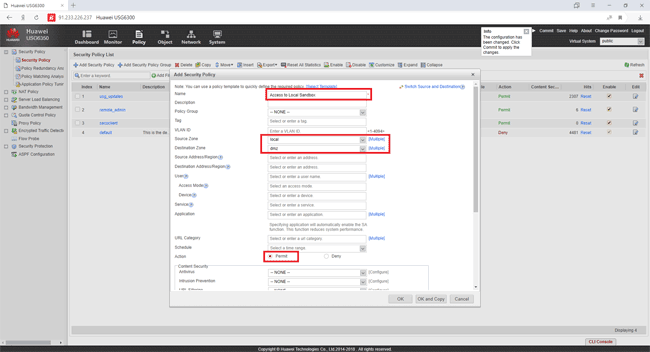

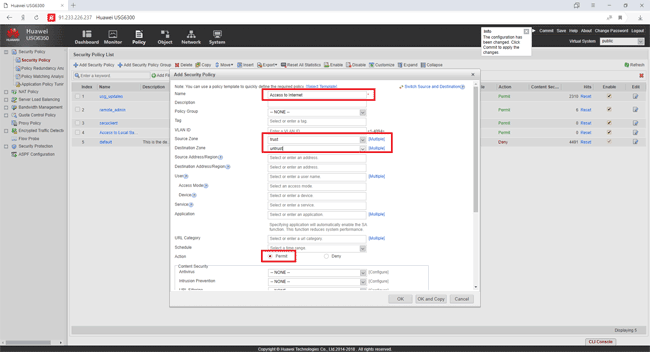

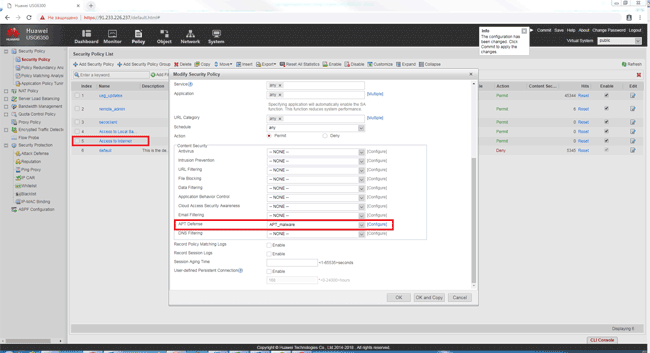

Начнем с добавления политик для работы с песочницей при выходе пользователей корпоративной сети в интернет. Для этого перейдем в раздел Policy > Security Policy > Security Policy. Как ранее мы отмечали, нужно создать две политики, назовем одну Access to Local Sandbox (с параметрами, указанными на рисунке 13), вторую — Access to Internet (с параметрами, указанными на рисунке 14).

Рисунок 13. Добавление политики взаимодействия с локальной песочницей в Huawei USG 6350

Рисунок 14. Добавление политики доступа пользователей корпоративной сети в интернет в Huawei USG 6350

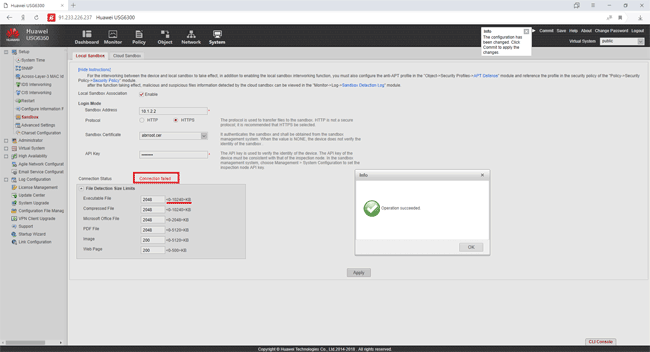

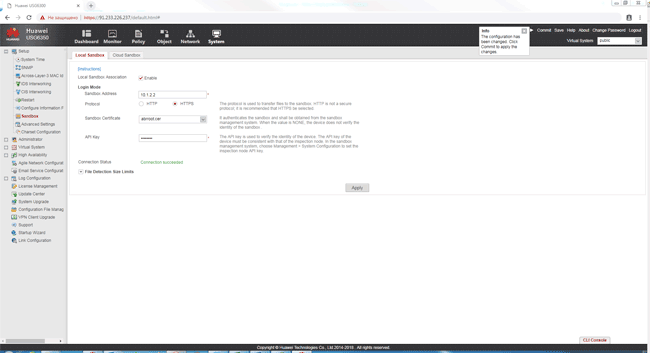

Затем настроим подключение локальной песочницы в разделе System > Setup > Sandbox > Local Sandbox (рисунок 15). В ходе заполнения полей были указаны IP-адрес, API-Key (по сути идентификационный пароль для доступа с USG на FireHunter), протокол взаимодействия и сертификат локальной песочницы. Также можно указать ограничения по размеру файлов, которые будут передаваться на анализ (обратите внимание, что есть ограничение, и оно вполне обосновано, так как файлы большого размера могут значительно повлиять на производительность средств защиты).

Рисунок 15. Настройка подключения к локальной песочнице в Huawei USG 6350

Примечание: стоит обратить внимание, что сразу подключиться к песочнице не удалось, возможно, это было связано с тем, что не был настроен модуль защиты от таргетированных атак (APT-defence). Отметим, что сразу после его настройки все заработало.

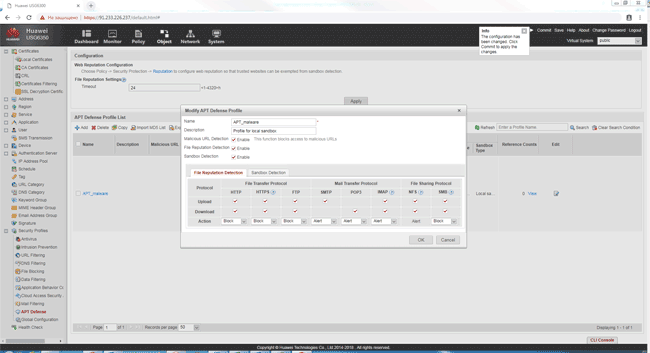

Приступим к настройке следующего модуля, который предназначен для защиты от целевых атак и работает совместно с песочницей. Для этого перейдем в другой раздел — Object > Security Profiles > APT Defense:

- Нажимаем Add;

- Задаем имя и описание профиля;

- Далее в профиле необходимо включить различные методы обнаружения, в нашем случае будет все в одном профиле:

- Malicious URL Detection — анализирует и в случае необходимости блокирует доступ к потенциально зловредным URL;

- File Reputation Detection — контролирует передачу данных по определенным протоколам, в зависимости от указанного направления (входящий/исходящий трафик) и применяет настроенные в профиле действия (блокировка, уведомление либо удаления вложения) к потенциально зловредным файлам. По умолчанию выбраны все протоколы (рисунок 16);

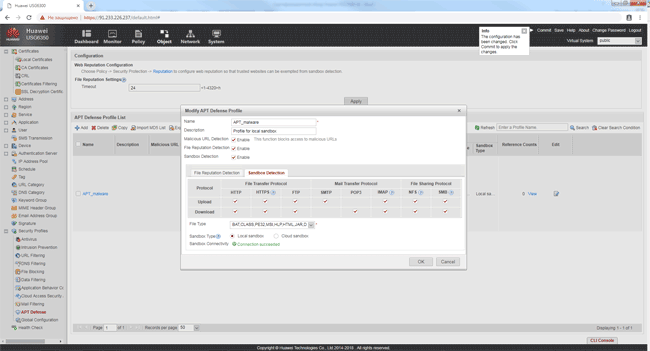

- Sanbox Detection — при включении данной опции будут определены параметры, по которым принимается решение инспектирования обнаруженных в потоке данных файлов. В настройках стоит обратить внимание на большой список поддерживаемых расширений файлов: bat, jar, 7Z, cab, docx, msi, vbs. html и т. д. (рисунок 17).

Рисунок 16. Настройка профиля для модуля защиты от целевых атак в Huawei USG 6350

Рисунок 17. Настройка раздела Sandbox Detection в Huawei USG 6350

На следующем шаге необходимо прописать ссылку на созданный профиль APT defence в политиках безопасности, для этого выберем Policy > Security Policy > Security Policy. В списке находим ранее созданную политику доступа в сеть интернет (Access_to_Internet) и модифицируем раздел APT defence (рисунок 18).

Рисунок 18. Модификация политики безопасности в Huawei USG 6350

После того как мы настроили все необходимые параметры, настало время проверить песочницу и модуль защиты от целевых атак в деле. Перейдем обратно в раздел System > Sandbox > Local Sandbox, там мы увидим статус успешного подключения к локальной песочнице (рисунок 19).

Рисунок 19. Статус подключения к локальной песочнице в Huawei USG 6350

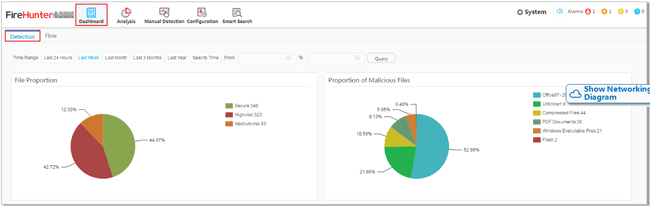

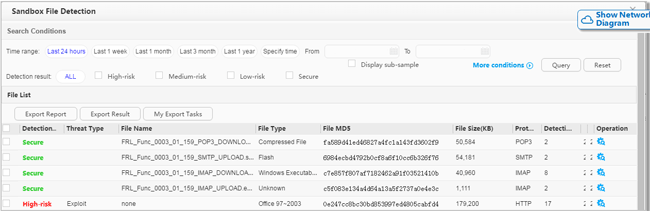

Пропустим через реализованную схему потенциально вредоносный файл и посмотрим результаты работы локальной песочницы FireHunter. Веб-интерфейсе локальной песочницы мы видим результаты срабатывания, которые можно детализировать (рисунки 20, 21).

Рисунок 20. Информационное табло локальной песочницы в Huawei USG 6350

Рисунок 21. Детализированная информация по срабатываниям локальной песочницы в Huawei USG 6350

Выводы

Учитывая намеченные достаточно давно тенденции в развитии рынка NGFW- и UTM-решений, можно точно сказать, что линейка продуктов Huawei USG (Unified Security Gateway) во многом соответствует предъявляемым требованиям. Однако следует помнить, что «серебряной пули» в ИБ не существует, и даже очень известные и популярные представители рынка имеют свои преимущества и недостатки.

Продукты компании Huawei постоянно развиваются, поэтому хотелось бы упомянуть о планах по развитию продукта. Достаточно скоро в рассматриваемую линейку продуктов Huawei USG 6000 будет добавлена поддержка следующих функций:

- SNORT семантики для IPS — модуля предотвращения вторжений — появится в середине 2019 года. Востребованность этой функциональности обоснована потребностью у заказчика подгружать правила обнаружения и предотвращения вторжений в другие межсетевые экраны нового поколения в дополнение к существующим;

- поддержка ICAP-протокола, который в большинстве случаев используется для сканирования на вирусы проходящего трафика и применения к нему различных контент-фильтров. По заявлению вендора, появится эта функциональность летом 2019 года, с новым релизом. Добавление обусловлено распространенностью именно на нашем рынке ввиду интеграций отечественных решений по ICAP.

Преимущества

- Удобный интуитивно понятный и быстрый web-интерфейс.

- Сертифицирован ФСТЭК России.

- Гибкие возможности настройки интерфейсов, маршрутизации.

- Широкий скоп функциональности контентной безопасности.

- Различные варианты аутентификации пользователей.

- Возможность гибко по мере возможности наращивать функциональность за счет подключения дополнительных программно-аппаратных комплексов (песочница, система обнаружения вторжений).

Недостатки

- Отсутствие русскоязычного интерфейса.

- Минимальное количество русскоязычной технической литературы (руководства, методички и т. д.).

Автор благодарит компанию-дистрибьютора «Ландата» за предоставленный стенд.