Сертификат AM Test Lab

Номер сертификата: 230

Дата выдачи: 12.09.2018

Срок действия: 12.09.2023

- Введение

- Функциональные возможности DeviceLock DLP 8.3

- Архитектура и системные требования DeviceLock DLP 8.3

- Работа с DeviceLock DLP 8.3

- 4.1. Общие настройки агента

- 4.2. Защита от несанкционированного доступа

- 4.3. Контроль мессенджеров

- 4.4. Контроль облачных сервисов

- 4.5. Контроль трафика браузера Tor

- 4.6. Контроль трафика BitTorrent

- 4.7. Контроль внешних устройств

- 4.8. Настройка правил контентной фильтрации

- 4.9. Настройка отправки сообщений по SYSLOG

- Отчеты DeviceLock DLP 8.3

- Выводы

Введение

Компания «Смарт Лайн Инк» представила новую версию своей DLP-системы — DeviceLock DLP 8.3, в которой добавлены новые функции — возможность полного блокирования сеансов связи через Tor Browser, контроль популярных мессенджеров, таких как Viber и Telegram, а также новый метод детектирования содержимого — «Цифровые отпечатки», который используется для инспекции данных, передаваемых через контролируемые устройства и сетевые протоколы.

Ранее мы уже публиковали обзор предыдущей версии DeviceLock DLP Suite 8. В новой версии разработчики добавили много интересных возможностей:

- Распознавание графических объектов (OCR) в модуле DeviceLock Search Server, который позволяет выполнять полнотекстовый поиск по журналам и файлам теневого копирования.

- Поддержка теневого копирования файлов, сохраняемых на устройствах класса TS Devices — Mapped drives.

- Контроль коммуникаций в новых версиях Skype 8.x и Skype 12.x.

- Контроль передачи в сервисах файлового обмена и синхронизации iCloud, Облако Mail.Ru, WeTransfer и 4shared, Box.com, GMX.de и Web.de.

- Контроль переписки через сервисы обмена мгновенными сообщениями WhatsApp Web, Viber и Telegram.

- Поддержка протокола NotesRPC, который используется в клиенте IBM Notes, для контроля почтовых транзакций IBM Domino.

- Контроль коммуникаций по протоколу BitTorrent и трафика в Tor Browser.

- Возможность извлечения текстовых данных и изображений из зашифрованных файлов PDF.

- Новый метод детектирования содержимого — «Цифровые отпечатки» (Digital Fingerprints).

- Новый тип контентно-зависимых правил Detection, благодаря которому обработка происходит в асинхронном режиме, что сокращает время передачи данных.

- Сканирование локальных папок синхронизации облачных сервисов файлового обмена на наличие файлов с конфиденциальной информацией и выявления нарушений политик безопасности.

- Возможность чтения меток классификатора Boldon James в составных документах, документах MS Office современных форматов и PDF-файлах с возможностью дальнейшего применения контентно-зависимых правил на основе классификаций Boldon James.

- Возможность устанавливать, обновлять и удалять агенты DeviceLock на удаленных компьютерах через консоль DeviceLock Enterprise Server.

- Поддержка стандарта отправки и регистрации сообщений по протоколу SYSLOG.

Функциональные возможности DeviceLock DLP 8.3

DeviceLock DLP позволяет сочетать функции мониторинга, передавая события безопасности и теневые копии файлов и данных на сервер, и функции блокирования действий пользователей и их доступа к периферийным устройствам, системам ввода-вывода и сетевым сервисам. Параметры мониторинга настраиваются независимо от параметров блокирования или разрешения передачи данных.

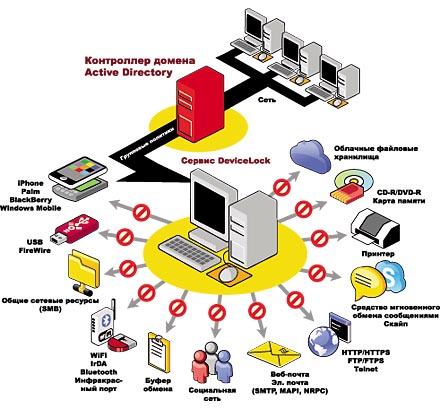

Рисунок 1. DeviceLock DLP предоставляет широкий спектр возможностей перехвата данных

Система защиты от утечки конфиденциальных данных DeviceLock DLP предоставляет администратору безопасности множество функций. Ниже представлены основные из них, а более подробно с системой можно ознакомиться в предыдущем обзоре.

Контроль доступа к устройствам:

- интерфейсы ввода-вывода информации;

- локальные, сетевые и виртуальные принтеры;

- мобильные устройства (BlackBerry, iPhone/iPad, устройства под управлением Windows Mobile и Palm, MTP-устройства Android, Windows Phone и т. п.);

- CD/DVD/BD-приводы;

- съемные носители и устройства Plug-and-Play;

- перенаправляемые терминальные устройства.

Контроль сетевых коммуникаций:

- почтовые сообщения по протоколам SMTP, SMTP over SSL, MAPI, NRPC;

- веб-сообщения и веб-почта, мессенджеры, социальные сети по протоколам HTTP и HTTPS;

- передача файлов в облачные хранилища и по протоколам SMB, FTP, FTPS;

- Telnet-сессии;

- Torrent;

- Tor.

Контентная фильтрация, включающая анализ текстовых и бинарных данных:

- отраслевые терминологические словари;

- регулярные выражения;

- цифровые отпечатки;

- метаданные.

Контроль содержимого в сетевых хранилищах информации:

- рабочие станции;

- системы хранения данных.

Полнотекстовый поиск по содержимому теневых копий файлов, хранящихся в базе данных и журналах аудита:

- Adobe Acrobat (PDF);

- Архивы (GZIP, RAR, ZIP);

- Lotus 1-2-3;

- Microsoft Access, Excel, PowerPoint, Word, Works;

- AutoCAD;

- OpenOffice (документы, таблицы и презентации);

- Quattro Pro;

- WordPerfect;

- WordStar и др.

Интеграция с LDAP-каталогами:

- Active Directory;

- Novell eDirectory;

- Open LDAP и др.

Контекстный контроль доступа сотрудников к буферу обмена:

- файлы;

- текстовые данные;

- графические изображения;

- аудиофрагменты (например, записи, сделанные Windows Sound Recorder),

- данные неопределенного типа.

Белые списки:

- USB-устройства;

- носители информации;

- сетевые протоколы.

Оповещение администратора безопасности в режиме реального времени по протоколам SMTP, SYSLOG, SNMP.

Интеграция с внешними средствами шифрования данных:

- BitLocker To Go;

- FileVault;

- ViPNet SafeDisk;

- PGP Whole Disk Encryption,

- DriveCrypt и TrueCrypt и др.

Важно отметить, что реализована качественная защита агента DeviceLock от локального администратора: запрет на подключение к агенту DeviceLock Service, его остановку и удаление от имени пользователя, который не имеет на это привилегий (даже для локального администратора рабочей станции).

Архитектура и системные требования DeviceLock DLP 8.3

Архитектура DeviceLock DLP 8.3

Архитектура DeviceLock DLP не претерпела изменений в новой версии в сравнении с версией 8.0 и по-прежнему состоит из трех основных компонентов:

- Агент. DeviceLock Service, который устанавливается на каждый компьютер и требуется для обеспечения контроля устройств и сетевых сервисов, защищая от утечки конфиденциальной информации.

- Сервер. Компонент, который служит для централизованного сбора данных и работы с журналом аудита.

- Консоль управления. Это инструмент администратора безопасности, который позволяет производить удаленное администрирование системой. Консоль DeviceLock DLP может быть установлена в четырех различных вариантах:

- DeviceLock Management Console — оснастка для Microsoft Management Console (MMC).

- DeviceLock Group Policy Manager — дополнение к стандартной оснастке групповых политик Windows.

- DeviceLock Enterprise Manager — консоль для работы с большим количеством рабочих станций в случае отсутствия интеграции с Active Directory.

- DeviceLock WebConsole — веб-консоль с доступом через браузер.

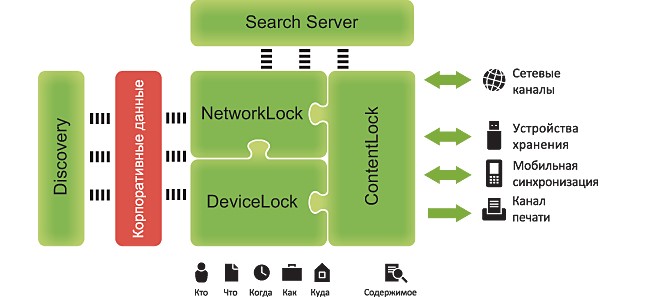

Систему DeviceLock DLP также можно разделить на модули в соответствии с их функциональными возможностями:

- DeviceLock. Этот модуль является ядром системы и предоставляет возможности по централизованному администрированию, управлению. С его помощью выполняется контроль доступа сотрудников к портам ввода-вывода и подключаемым устройствам, регистрация событий в журналах, а также создание теневых копий файлов и данных, которые сохраняются на внешние накопители, отправляются в канал печати и др.

- NetworkLock. Как следует из названия, этот модуль предназначен для контекстного контроля сетевых протоколов и сервисов. Результатом такого контроля являются блокирование или разрешение передачи данных для указанных пользователей в заданное время, а также мониторинг событий с созданием теневых копий для всех контролируемых сетевых каналов.

- ContentLock. Модуль осуществляет контентную фильтрацию файлов и данных на основании анализа содержимого передаваемых данных — как по сетевым протоколам (включая электронную почту, мессенджеры, веб-трафик, социальные сети и т. д.), так и при копировании объектов на внешние носители информации и в буфер обмена, при печати на любые принтеры, в том числе в терминальных сессиях. Данный модуль дополняет DeviceLock и NetworkLock, принимая от них перехваченные данные и применяя заданные DLP-политики в реальном времени (в разрыв), анализируя содержимое перехваченных данных с помощью разных методов контентной фильтрации.

- DeviceLock Search Server (DLSS). Данный модуль позволяет выполнять полнотекстовый поиск по базе данных, которая содержит теневые копии файлов и журналы событий.

- DeviceLock Discovery. Модуль выполняет сканирование и обнаружение компьютеров и сетевых ресурсов организации на наличие файлов с конфиденциальной информацией в соответствии с заданными политиками безопасности, а также позволяет выполнять с файлами различные действия (например, удаление файлов, контейнеров, установка прав разграничения доступа к файлам, шифрование) и предоставлять отчеты о работе.

Рисунок 2. DeviceLock DLP состоит из пяти функциональных модулей

Системные требования DeviceLock DLP 8.3

В новой версии DeviceLock DLP появилась возможность контроля на операционных системах Microsoft Windows 10, Windows Server 2016, а также последних выпусках macOS.

Для корректной работы серверных компонентов DeviceLock DLP потребуется установка базы данных Microsoft SQL Server 2005 и выше (в том числе Express Edition).

Помимо прочего, агент DeviceLock может использоваться в виртуальных и терминальных средах Microsoft RDS, Citrix XenDesktop/XenApp, Citrix XenServer, VMware Horizon View; VMware Workstation, VMware Player, Oracle VM VirtualBox, Windows Virtual. С подробным описанием можно ознакомиться в обзоре DeviceLock DLP Suite 8.

Таблица 1. Системные требования компонентов DeviceLock DLP 8.3

| Агент | Сервер | Консоль управления |

Операционная система | Microsoft:

| Microsoft:

| Microsoft:

|

ОЗУ | 512 | Минимально — 1 Гб; Рекомендуемо — 8 Гб | 512 |

HD | 0,5 | Минимально — 1 Гб; Рекомендуемо — 800 Гб | 1 |

Процессор | Intel Pentium 4 и выше | Минимально — Intel Pentium 4. Рекомендуемо — 2x Intel Xeon Quad Core 2.33 ГГц | Intel Pentium 4 и выше |

Работа с DeviceLock DLP 8.3

Общие настройки агента

Настройки агентов DeviceLock DLP можно производить в каждой из доступных консолей. Для обзора мы выбрали DeviceLock Management Console. Это обусловлено тем, что возможности DeviceLock Enterprise Manager и DeviceLock Group Policy Manager предназначены для управления агентами в корпоративной среде на большом количестве рабочих станций, тогда как DeviceLock Management Console предназначена для управления серверами и отдельными агентами системы. Кроме этого, DeviceLock Management Console является универсальным инструментом за счет возможности встраивания в привычную администраторам MMC-консоль.

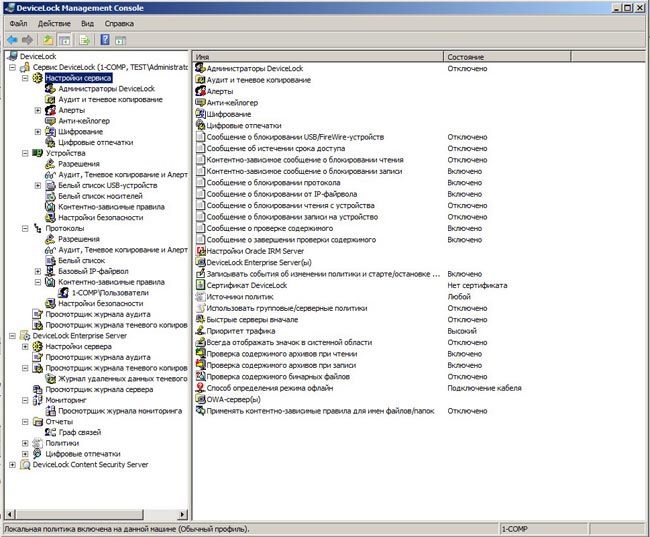

При подключении к консоли DeviceLock DLP администратору безопасности предоставляется возможность для настройки большого количества параметров, таких как учетные записи администраторов, параметры шифрования, аудита, теневого копирования и оповещения администратора в случае регистрации события.

Рисунок 3. Настройки сервиса в консоли DeviceLock Management Console

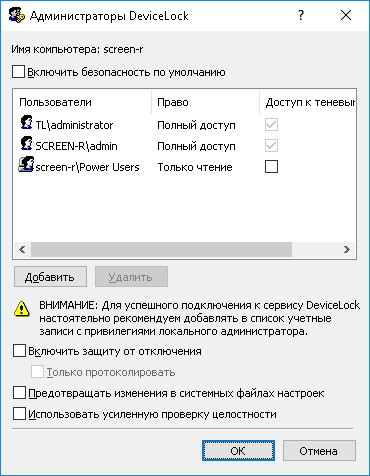

Защита от несанкционированного доступа

В DeviceLock DLP реализована функция anti-tamper, или защита от несанкционированного доступа — осуществляется запрет на подключение к агенту DeviceLock Service, его остановку и удаление от имени пользователя, который не имеет на это привилегий (даже для локального администратора рабочей станции).

В настройках системы можно указать перечень учетных записей, которые могут получить доступ к сервису DeviceLock, останавливать или удалять его, а также уровень доступа — полный доступ, изменение, только чтение.

Рисунок 4. В DeviceLock DLP гибко настраивается защита от несанкционированного доступа

Также в DeviceLock можно включить защиту от отключения, которая активирует дополнительную защиту против программ для обнаружения и удаления руткитов. Такие программы могут использоваться для отключения сервиса системы. При нарушении целостности кода будет вызвана критическая ошибка (например, BSOD для Windows).

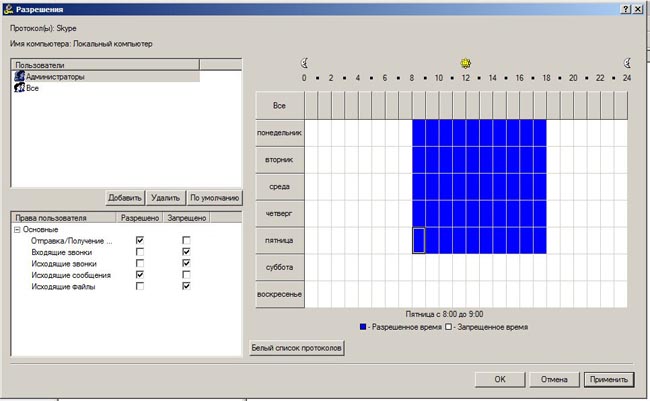

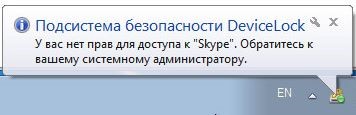

Контроль мессенджеров

В DeviceLock DLP можно гибко ограничить возможности использования мессенджеров, которые будут доступны сотруднику: от полного запрета на работу как через приложение, так и через веб-браузер (например, для WhatsApp и Telegram) до ограничения только отдельных действий. Например, в приложении будет разрешена отправка и получение сообщений, но запрещена отправка исходящих файлов или вызовов (для Skype). В то же время для одного и того же приложения можно разрешить работу только через приложение или только через веб-браузер.

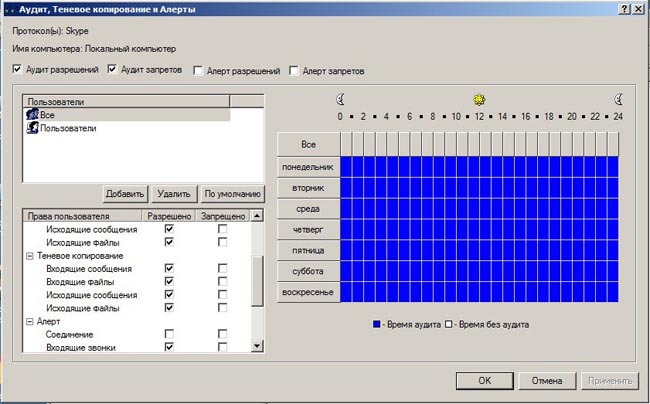

Помимо политик разрешений, на агенте можно добавить правило создания теневых копий передаваемых сообщений и файлов, а также настроить отправку оповещений администратору в случае, когда сотрудник использует приложение.

Для всех приложений можно настроить разрешенное и запрещенное время использования. Если установлен запрет на запуск, то система выведет настраиваемое сообщение об отсутствии прав доступа к мессенджеру.

Рисунок 5. Запрет использования Skype на рабочем месте

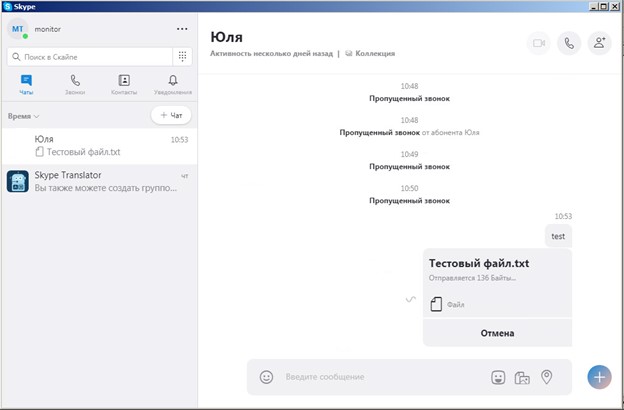

Контроль Skype

Для контроля Skype существуют уникальные настройки, позволяющие разрешить или запретить отправку и получение данных, входящие и исходящие звонки и сообщения. Отдельно можно установить запрет на исходящие файлы.

Причем если во время действия политики, которая запрещает исходящие сообщения, сотрудник пытался их отправить, то после изменения политики и разрешения указанных действий все сообщения будут доставлены адресатам.

При запрете вызовов сотрудник сможет начать звонок в Skype, но как только собеседник примет вызов, звонок оборвется, при этом в интерфейсе Skype будет отражен пропущенный звонок.

Рисунок 6. В DeviceLock DLP пользователю можно запретить совершать исходящие и входящие звонки в Skype

Рисунок 7. Настройка политики аудита, теневого копирования и алертов для Skype в DeviceLock DLP

Рисунок 8. Skype ожидает разрешения отправки исходящего файла

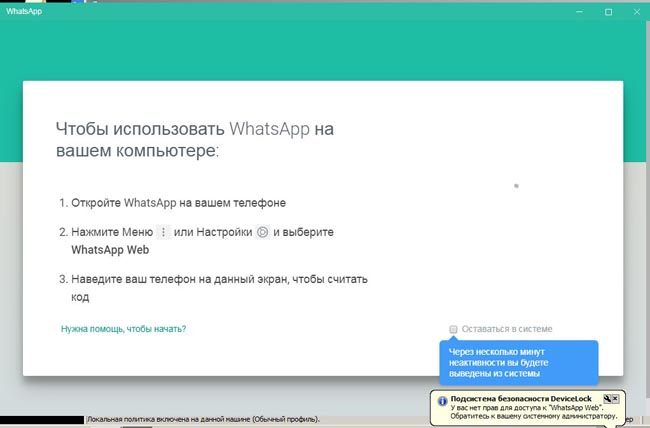

Контроль WhatsApp

Для контроля приложения WhatsApp в DeviceLock DLP настроек меньше — можно задать время разрешенного использования приложения или полностью запретить отправку и получение данных. При этом сотрудник не сможет пройти процедуру аутентификации в приложении.

Тем не менее, если сотрудник запустит приложение в разрешенное время, то сможет продолжить коммуникацию и после включения запрета.

Рисунок 9. При запрете работы в WhatsApp сотрудник не сможет аутентифицироваться в приложении

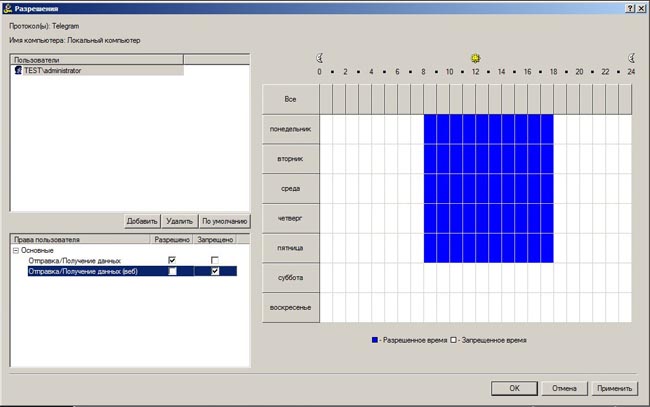

Контроль Telegram

С помощью DeviceLock DLP можно запретить запуск приложения Telegram, а также работу с ним через официальный веб-сайт.

Рисунок 10. В DeviceLock DLP можно настроить разрешения и запреты отдельно для приложения Telegram и доступа к нему через веб-браузер

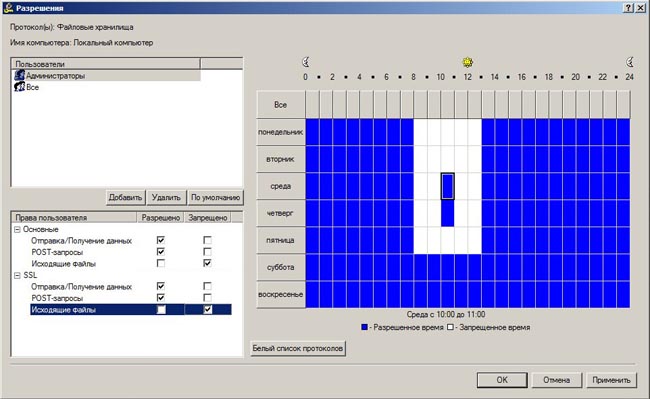

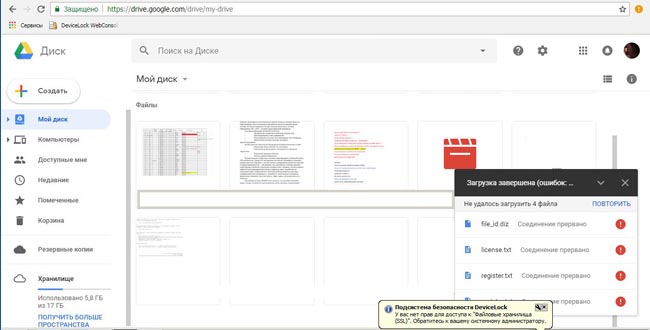

Контроль облачных сервисов

Политики контроля облачных сервисов могут как разрешать отправку и получение данных, так и запрещать сетевой обмен файлами. После настройки запрещающих DLP-политик, касающихся работы с облачными сервисами, у сотрудника пропадет возможность работы с облаком. Например, Яндекс.Диск выдаст ошибку уже на этапе установки программы («Не удалось скачать Яндекс.Диск»), а Google Drive не сможет войти в аккаунт. При этом, если программы уже были установлены, то возможность работы с синхронизированными файлами останется, но будет запрещена загрузка документов в облако. Помимо указанных программ, в новой версии DeviceLock DLP добавлена возможность контроля работы с сервисами файлового обмена и синхронизации iCloud и Облако Mail.Ru, WeTransfer и 4shared, Box.com, GMX.de и Web.de.

Что касается доступа через веб-браузер, в настройках агента можно установить разрешение и запреты на отправку/получение данных, POST-запросы и исходящие файлы.

Рисунок 11. В DeviceLock DLP можно запретить только отправку документов в облако, разрешив остальные действия с файлами

Рисунок 12. Попытка загрузки файла в Google Drive

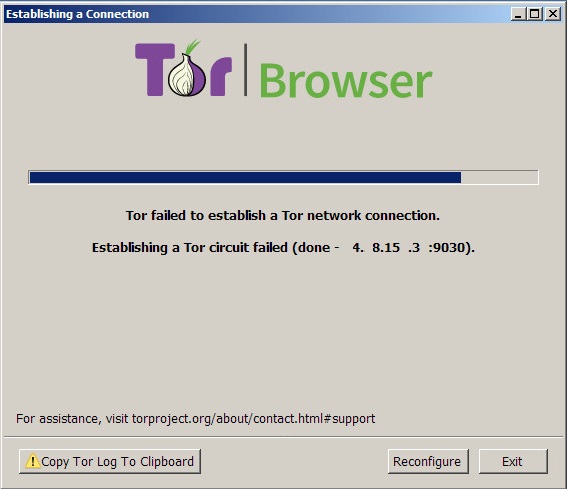

Контроль трафика браузера Tor

Чтобы запретить сотрудникам работу через браузер Tor, в новой версии DeviceLock DLP появилась возможность заблокировать трафик браузера.

В настройках безопасности агента DeviceLock можно запретить и другие типы передачи трафика, такие как неопознанный исходящий SSL-трафик, прокси-трафик, соединения MS Lync и другие.

Рисунок 13. DeviceLock DLP запрещает браузеру Tor устанавливать защищенное соединение

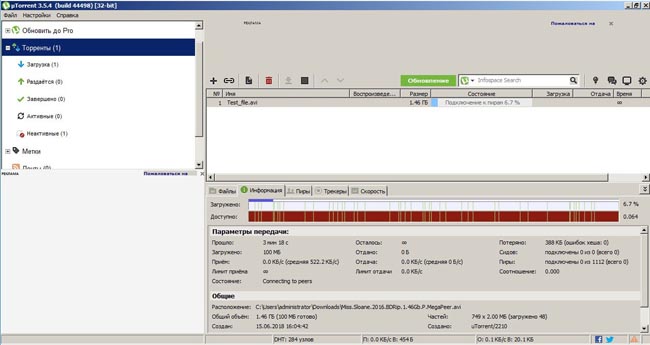

Контроль трафика BitTorrent

В DeviceLock DLP есть отдельная политика, которая позволяет запретить отправку и получение данных по протоколу BitTorrent. При включении этой политики на экране появится сообщение о запрете использования приложения, но само приложение откроется, хотя так и не сможет подключиться к пирам для приема файла.

Рисунок 14. DeviceLock DLP может блокировать трафик в торрент-клиентах

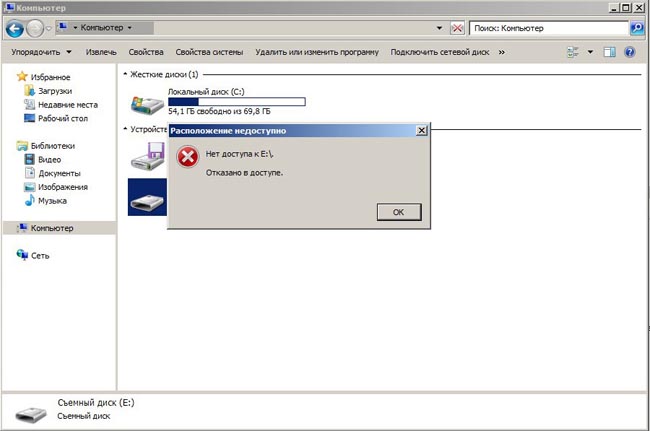

Контроль внешних устройств

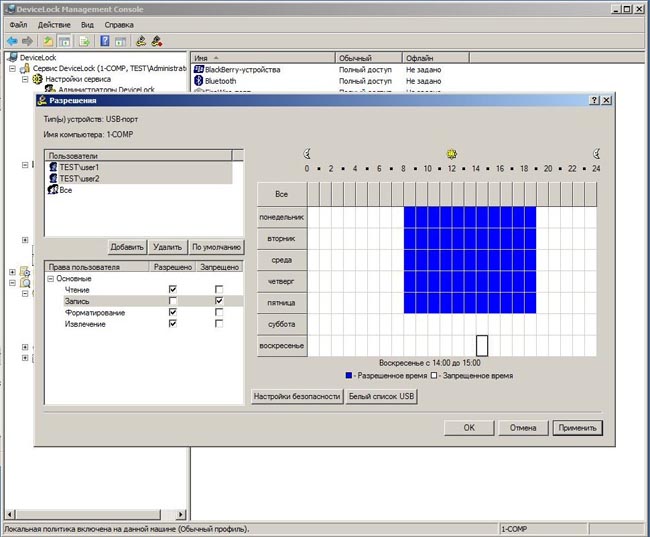

В правилах контроля доступа к устройствам можно гибко настроить расписание действия правила, указать учетные записи сотрудников, на которые распространяется правило, и действия, которые разрешено или запрещено выполнять с файлами (включая их создание) на устройствах.

Рисунок 15. Настройки разрешений использования USB-устройств в DeviceLock Management Console

Рисунок 16. Запрет доступа к съемному носителю в соответствии с политикой разрешений

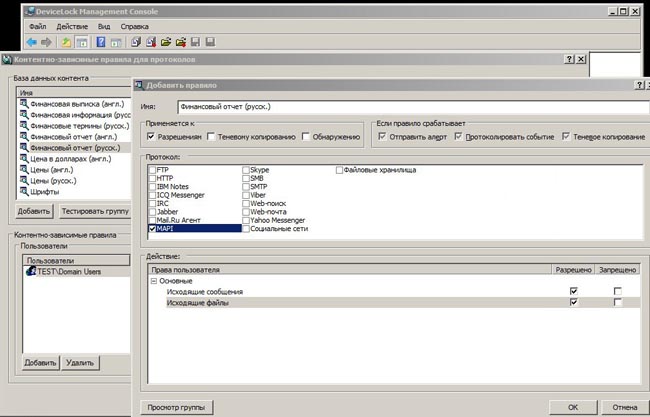

Настройка правил контентной фильтрации

В версии DeviceLock DLP 8.3 были добавлены новые словари для контентной фильтрации и шаблоны регулярных выражений, которые позволяют администратору безопасности гибко настроить правила обнаружения несанкционированной передачи конфиденциальных данных, которая может привести к их утечке.

В DeviceLock появился новый метод контентной фильтрации — использование цифровых отпечатков файлов, которые позволяют идентифицировать данные за счет сопоставления с хэшами документов. Этот метод может эффективно применяться, например, для типовых текстовых документов, чертежей, графических и бинарных файлов.

Рисунок 17. В DeviceLock DLP можно настроить различные правила контентно-зависимых правил для групп пользователей

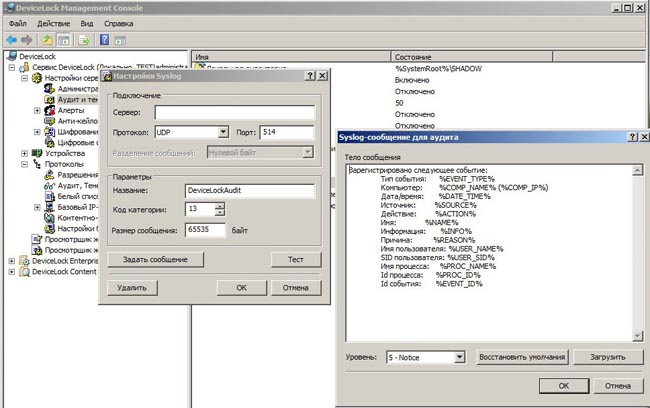

Настройка отправки сообщений по SYSLOG

В DeviceLock DLP есть возможность отправки данных по протоколу SYSLOG, например, для интеграции с существующей системой SIEM. В настройках агента можно задать типы сообщений и проверить их отправку.

Рисунок 18. Возможности DeviceLock DLP позволяют быстро настроить интеграцию в SIEM-системой

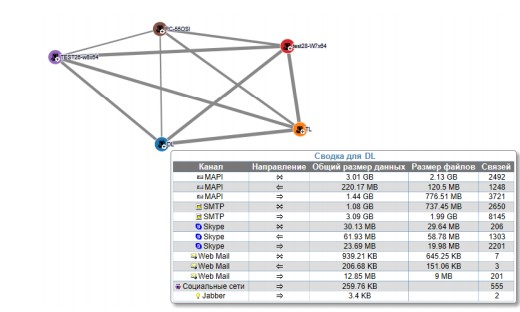

Отчеты DeviceLock DLP 8.3

Для администратора безопасности полезной будет функция создания отчетов. Система DeviceLock DLP предлагает несколько типов предустановленных отчетов, включая граф связей сотрудника, которые можно кастомизировать по определенным параметрам.

Все отчеты можно выгрузить в форматах PDF, HTML, RTF.

Рисунок 19. Граф связей является полезным инструментом для анализа коммуникаций сотрудников в DeviceLock DLP

Выводы

DeviceLock DLP можно отнести к типу хостовых DLP, в которых не требуется наличие возможности снятия трафика с прокси-сервера, SPAN-порта и других периметральных устройств. Когда речь идет о хостовых DLP-системах, обычно выделяют два их недостатка: сложности в развертывании и администрировании, а также меньшая защищенность от несанкционированного вмешательства в их работу (в отличие от сетевых DLP). В случае с DeviceLock DLP централизованное управление всегда отличалось множеством возможных вариаций и была реализована сильная защита от локального администратора, а в новой версии DeviceLock DLP 8.3 эти функции были еще и качественно улучшены благодаря добавлению серверу DeviceLock Enterprise Server управляющей роли и развитию функции защиты от локального администратора.

Консоли централизованного управления придутся по душе администраторам, которые привыкли работать с MMC-консолью в операционной системе Windows. В то же время это не самый удобный вариант для руководителей подразделений информационной безопасности, которым требуется быстро оценить существующую ситуацию. Для такой цели DeviceLock DLP предлагает возможность интеграции с SIEM-системами по протоколу SYSLOG, а также несколько типов отчетов, которые можно выгружать в различных форматах. Несмотря на то, что в системе нет такого понятия, как «отчеты для руководителей», каждый отчет можно гибко настроить под соответствующие цели и отразить всю необходимую для анализа информацию.

Хотелось бы обратить внимание на существенное развитие продукта в сравнении с предыдущей версией — это и поддержка новых операционных систем семейства Windows и macOS для контроля рабочих станций, и расширение состава контролируемых мессенджеров (WhatsApp, Skype, Telegram) и внешних средств шифрования (SafeToGo), новые шаблоны регулярных выражений и словари для контентного анализа. Кроме увеличения количества функций, типичных для DLP-систем, разработчики добавили новый тип контентно-зависимых правил, которые обрабатываются в асинхронном режиме, что позволяет исключить влияние на скорость передачи данных для пользователя, сохранив при этом оперативность анализа и последующей реакции на инцидент.

В прошлом обзоре мы указывали на некоторые недостатки DeviceLock DLP, но уже в текущей версии они были исправлены: добавлен контроль работы по протоколу P2P, появилась возможность отправки оповещений по протоколу SYSLOG, улучшена защита от локального администратора и увеличились возможности по централизованному администрированию.

Продукт будет интересен как коммерческим организациям, так и государственным заказчикам, потому что решение является отечественной разработкой и имеет сертификат ФСТЭК России.

Преимущества

- Возможность контроля удаленных сотрудников, которые не находятся в офисе, за счет архитектуры хостовой DLP-системы (автономное функционирование агента DLP-системы).

- Возможность избирательного предотвращения утечки в реальном времени для закрытых проприетарным шифрованием сетевых сервисов, в том числе на основании анализа содержимого передаваемых данных.

- Возможность предотвращения утечек данных на рабочих станциях под управлением Windows и macOS.

- Простота установки, понятный и удобный интерфейс.

- Гибкие настройки DLP-политик.

- Возможность скрытой установки агентов на рабочие станции.

- Большое количество предустановленных словарей и шаблонов регулярных выражений для контентного анализа.

- Поддержка морфологии и транслитерации.

- Возможность использования в виртуальных и терминальных средах.

- Блокирование работы браузера Tor Browser и по протоколу BitTorrent.

- Контроль коммуникаций в большинстве популярных мессенджеров, таких как WhatsApp, Telegram, Skype, Jabber и др.

- Отечественное происхождение продукта, обширная документация и техническая поддержка на русском языке.

- Наличие сертификата № 3465 ФСТЭК России на соответствие требованиям к средствам контроля подключения съемных машинных носителей информации 4 класса защиты и заданию по безопасности.

Недостатки

- Так как DeviceLock DLP является хостовой системой, она способна контролировать лишь те сетевые протоколы и сервисы, которые используются непосредственно на компьютере с установленным агентом.

- Отсутствие отложенной отправки сообщений. Такая функция позволила бы администратору безопасности самостоятельно принимать решение об отправке сообщения в случае, когда оно было заблокировано DLP-системой. В данный момент такая возможность находится в разработке и планируется в следующих версиях DeviceLock DLP.

- Отсутствие поддержки операционных систем семейства Linux. Однако разработчик не исключает возможности добавления контроля рабочих станций под управлением Linux в будущих версиях продукта.

- Отсутствие функций поведенческого анализа пользователей (UBA). По словам разработчика, в ближайшей версии DeviceLock DLP будут добавлены возможности записи экрана и клавиатуры, карточек сотрудников и других функций, присущих UAM-системам.

- Отсутствие современного интерфейса (например, технологии drill-down) для расследования инцидентов информационной безопасности.