Сертификат AM Test Lab

Номер сертификата: 150

Дата выдачи: 23.07.2015

Срок действия: 23.07.2020

2. Консоль управления DeviceLock DLP Suite 8

3. Настройка DeviceLock DLP Suite 8

4. Политики безопасности DeviceLock DLP Suite 8

4.1. Контроль устройств в DeviceLock DLP Suite 8

4.2. Контроль сетевых коммуникаций в DeviceLock DLP Suite 8

4.3. Обнаружение конфиденциальных данных

5.1. Мониторинг работы DeviceLock DLP Suite 8

5.2. Отчетность в DeviceLock DLP Suite 8

Введение

В первой части обзора DeviceLock DLP Suite 8 мы рассмотрели основные функциональные возможности этой системы, ее концепцию, установку и первоначальную настройку.

Сегодня мы продолжим разговор о DeviceLock DLP Suite 8 и рассмотрим ее более детально в настройке и работе.

Современная DLP-система обязана контролировать практически все возможные каналы утечек конфиденциальных данных. Хорошей практикой стал подход создания многокомпонентных DLP-систем, где защита различных каналов обеспечивается взаимосвязанными модулями. Это обеспечивает гибкость в развертывании и управлении самой системой, полноту контроля и защиты данных, единое пространство политик безопасности для всех модулей. DeviceLock DLP Suite 8 абсолютно соответствует этому подходу в рамках своей архитектуры. Поддержка современных методов контроля и анализа данных в инфраструктуре позволяет обеспечить на должном уровне их защиту от компрометации. Кроме этого, важно и удобство работы с самой системой — насколько удобно она предоставляет данные для анализа инцидентов и статистическую отчетность. Обо всем этом и пойдет речь в данной части обзора.

Консоль управления DeviceLock DLP Suite 8

Консоль управления DeviceLock Management Console это базовая консоль, предназначенная для управления отдельно взятым агентом или сервером. Другие консоли DeviceLock DLP Suite предназначены для иных задач в разных условиях и инфраструктурных особенностях, в т. ч. для централизованного управления политиками. DeviceLock Management Console представляет собой стандартную MMC-оснастку и предназначена для локального или удаленного администрирования компонентов DeviceLock DLP Suite 8.

С помощью DeviceLock Management Console можно управлять следующими компонентами:

- агент DeviceLock;

- DeviceLock Enterprise Server;

- DeviceLock Content Security Server.

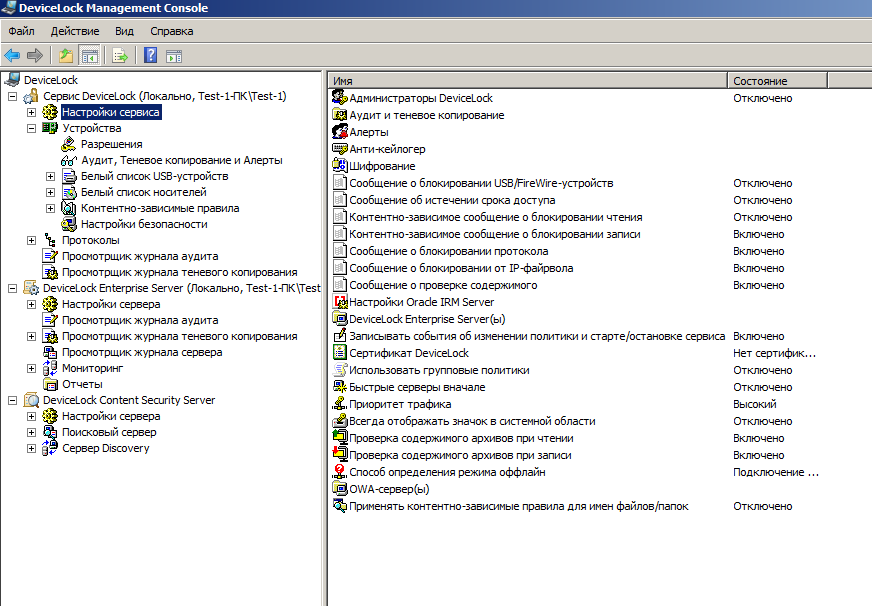

Общий вид DeviceLock Management Console показан на рисунке 1.

Рисунок 1. Общий вид DeviceLock Management Console DeviceLock DLP Suite 8

Стоит отметить, что DeviceLock Management Console удобна в использовании. Все настройки компонентов системы логично сгруппированы в разделы.

Теперь перейдем непосредственно к настройке DeviceLock DLP Suite 8.

Настройка DeviceLock DLP Suite 8

Все настройки ядра системы DeviceLock находятся в разделе «Сервис DeviceLock», который содержит три подраздела:

- Настройки сервиса: включает в себя набор параметров для настройки агента DeviceLock.

- Устройства: содержит набор параметров для задания DLP-политик DeviceLock (установка разрешений, правил теневого копирования, уведомлений, анализ содержимого и пр.) при работе с устройствами.

- Протоколы: содержит набор параметров для задания DLP-политик модуля NetworkLock (установка разрешений, правил аудита и теневого копирования, создание белых списков, анализ содержимого и пр.) при работе с сетевыми коммуникациями.

Начнем с настроек агента.

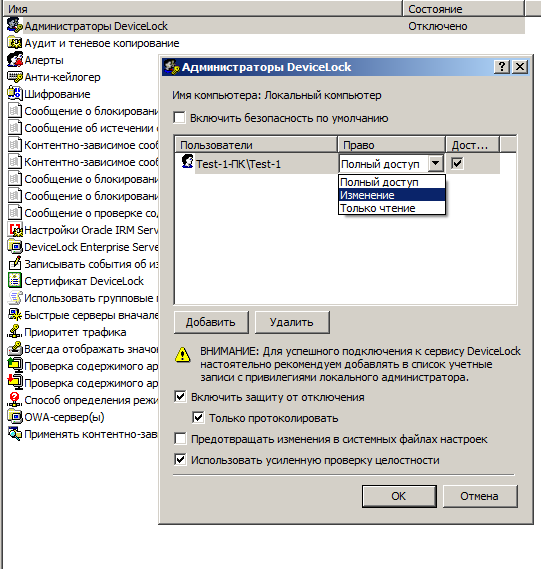

По умолчанию в DeviceLock DLP Suite 8 включена защита, базирующаяся на списке управления доступом (ACL) ОС Windows. Пользователи с административными правами имеют привилегии в системе.

Для обеспечения более гибкого контроля доступа к настройкам DeviceLock DLP Suite 8 предусмотрена возможность указания списка пользователей системы с разным уровнем доступа. Сделать это можно в меню «Администраторы DeviceLock», как показано на рисунке 2.

Рисунок 2. Разграничение прав доступа к настройкам DeviceLock DLP Suite 8

При этом можно включить дополнительные системы защиты DeviceLock, а также разрешить или запретить тому или иному пользователю доступ к теневым копиям.

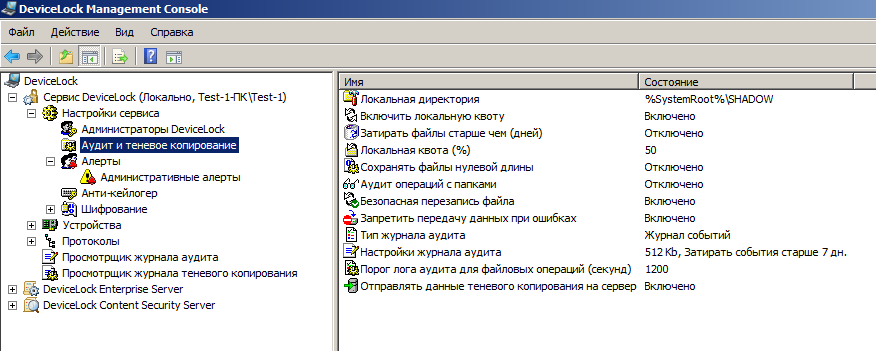

Наличие функций событийного протоколирования и теневого копирования обязательны для DLP-систем такого класса, как DeviceLock DLP Suite. Они необходимы для проведения ретроспективного анализа инцидентов. Настройки этих функций находятся в меню «Аудит и теневое копирование» (рисунок 3).

Рисунок 3. Настройки аудита и теневого копирования в DeviceLock DLP Suite 8

DeviceLock DLP Suite 8 позволяет записывать в журнал операции с каталогами и файлами. Хранить записи о событиях можно в журнале событий ОС Windows, в журнале DeviceLock и одновременно в двух этих журналах. Также можно настроить дополнительные параметры журнала событий, такие как время хранения, размер журнала событий, разрешение или запрет перезаписи старых событий.

Изначально каталог для хранения теневых копий расположен в системной директории. Для того, чтобы избежать переполнения дискового раздела, на котором размещено хранилище теневых копий, предусмотрена возможность указания квоты на объем хранимой информации. По умолчанию эта квота равна 50%. В случае достижения лимита может быть задана автоматическая блокировка копирования данных.

Теневые копии могут храниться локально в случае недоступности DeviceLock Enterprise Server (используется для централизованного хранения теневых копий).

Дополнительной мерой защиты конфиденциальной информации является функция «Безопасная перезапись файлов», которая включена по умолчанию. Она предотвращает перезапись оригинального файла другим файлом под тем же именем, но с запрещенным содержимым.

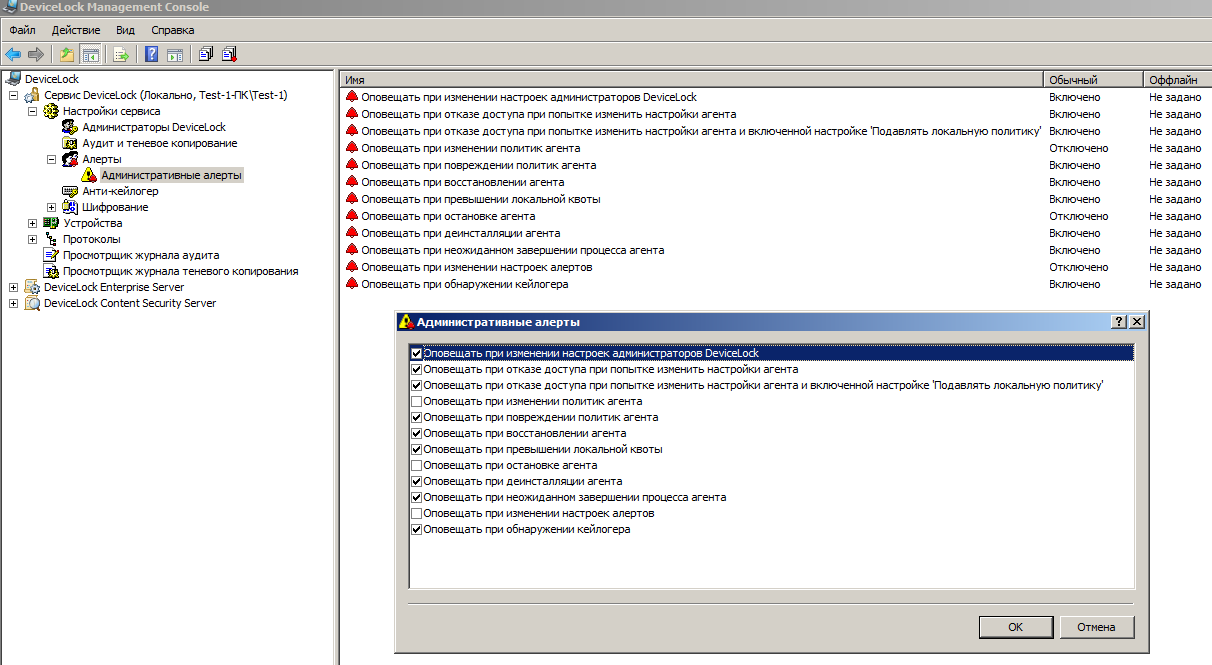

Для администратора важно своевременно получать уведомления о критических административных событиях в системе, которые требуют вмешательства.

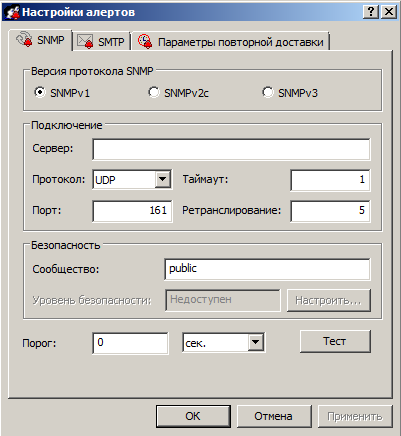

Эта возможность настраивается в меню «Алерты», как это показано на рисунках 4 и 5.

Рисунок 4. Составление списка критических событий, о которых будут высылаться уведомления в DeviceLock DLP Suite 8

Рисунок 5. Указание методов доставки уведомлений о критических событиях в DeviceLock DLP Suite 8

DeviceLock DLP Suite 8 позволяет отправлять уведомления с помощью SNMP и SMTP. К сожалению, других способов доставки (к примеру, с помощью Jabber) не предусмотрено.

Кроме этого, уведомления могут создаваться и автономно, когда клиентский компьютер находится в режиме офлайн. Как только клиентский компьютер станет доступным онлайн, все уведомления будут автоматически переданы на сервер.

Агенту DeviceLock DLP Suite можно указать, в каком случае считается, что компьютер находится в режиме офлайн:

- отключен сетевой кабель;

- отсутствует связь с сервером DeviceLock DLP Suite;

- отсутствует связь с доменом.

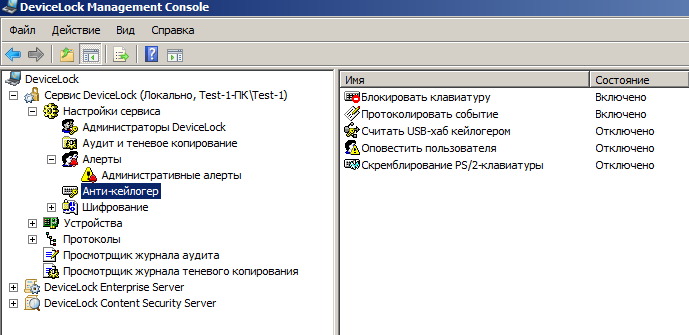

Чтобы предотвращать похищение конфиденциальных данных с помощью аппаратных клавиатурных шпионов (кейлогеров), в DeviceLock DLP Suite 8 предусмотрена функция анти-кейлогер (рисунок 6).

Рисунок 6. Настройки анти-кейлогера в DeviceLock DLP Suite 8

По умолчанию включена блокировка клавиатуры, которая подключена к USB-кейлогеру. Также можно указать системе считать любой USB-хаб — кейлогером. Если эта функция отключена, то DeviceLock DLP Suite будет реагировать только на те USB-кейлогеры, которые есть в его списке.

Дополнительная мера безопасности для PS/2 клавиатур — скремблирование. Если эта функция включена, то PS/2-кейлогер будет записывать «мусор» вместо полезных данных.

Одним из ключевых элементов обеспечения безопасности критически важных данных является их шифрование на съемных носителях. В интернете постоянно встречаются упоминания об инцидентах, связанных с утерей съемных носителей информации, которые содержали важные данные и были в итоге скомпрометированы.

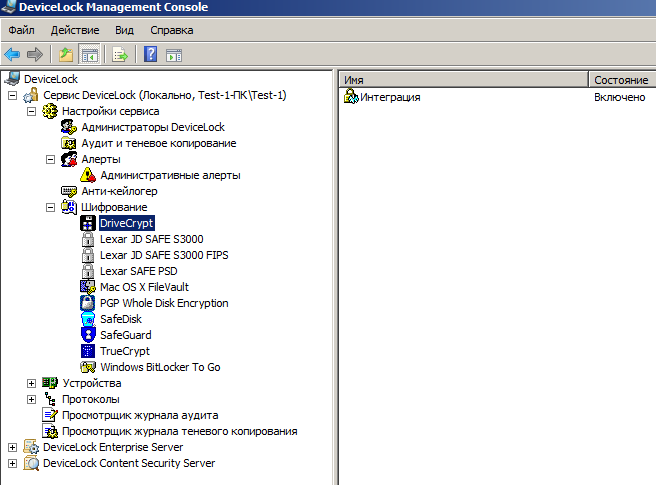

DeviceLock DLP Suite 8 на данный момент поддерживает интеграцию со следующими системами шифрования:

- DriveCrypt;

- PGP Whole Disk Encryption;

- SafeDisk;

- SafeGuard;

- TrueCrypt;

- Windows BitLocker To Go;

- Mac OS X FileVault;

- Lexar SAFE PSD S1100;

- Lexar JD SAFE S3000 и Lexar JD SAFE S3000 FIPS.

Для совместной работы этих систем с DeviceLock DLP Suite они должны быть установлены и корректно настроены на конечных точках сети.

Включение и отключение интеграции DeviceLock DLP Suite с любой из этих систем осуществляется в меню «Шифрование» (рисунок 7).

Рисунок 7. Настройка интеграции DeviceLock DLP Suite 8 с поддерживаемыми системами шифрования

Кроме интеграции с различными системами шифрования, DeviceLock DLP Suite может работать совместно с Oracle Information Rights Management. Подключение к Oracle IRM настраивается в меню «Настройки Oracle IRM Server».

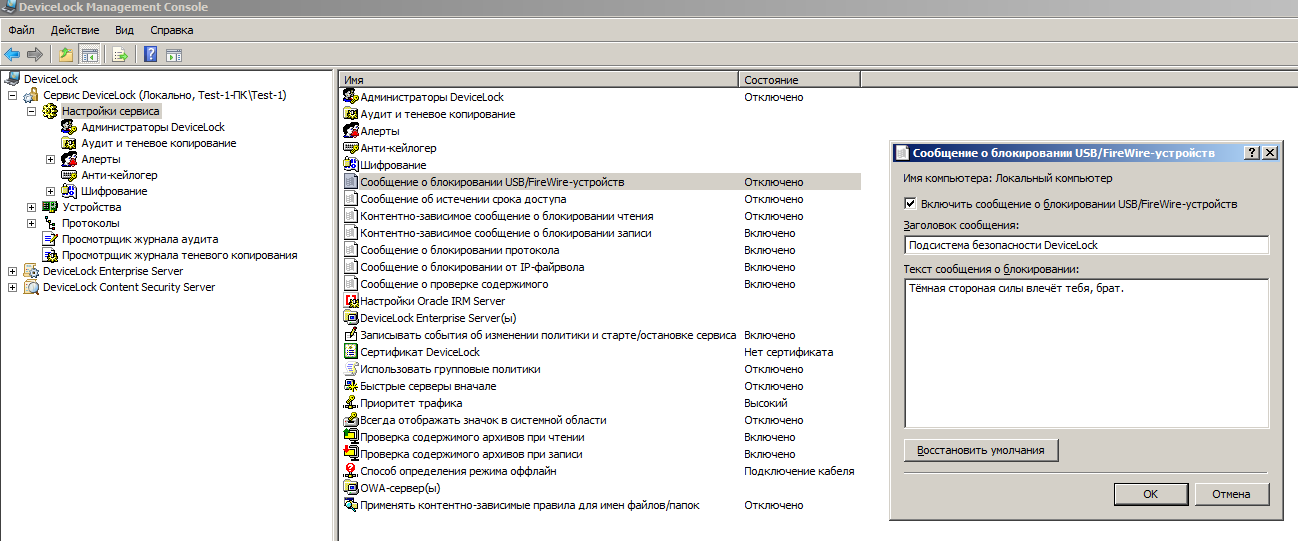

В DeviceLock DLP Suite предусмотрена возможность редактирования и отключения пользовательских сообщений агента. Это позволяет сделать работу агента либо «тихой» (попутно отключив значок агента в системном трее), либо повысить комфорт работы пользователя при работе с системой.

Рисунок 8. Настройка пользовательских сообщений в DeviceLock DLP Suite 8

Отдельно стоит упомянуть о двух важных настройках сервиса DeviceLock DLP Suite:

- проверка содержимого архива при чтении;

- проверка содержимого архива при записи.

По умолчанию эти функции включены. Если их отключить, то контентная проверка архивов, а также проверка документов, встроенных в файлы сохраненных писем (EML), Adobe Portable Document Format (PDF), Rich Text Format (RTF), документы AutoCAD (.dwg, .dxf) и документы Microsoft Office (.doc, .xls, .ppt, .docx, .xlsx, .pptx), не будет выполняться.

На этом мы закончим рассмотрение первоначальных настроек сервиса системы и перейдем к настройке политик DeviceLock DLP Suite.

Политики безопасности DeviceLock DLP Suite 8

Политики в DeviceLock DLP Suite 8 определяются для устройств на конечных точках сети (а также носимых устройств) и для сетевых коммуникаций. Начнем с устройств.

Контроль устройств в DeviceLock DLP Suite 8

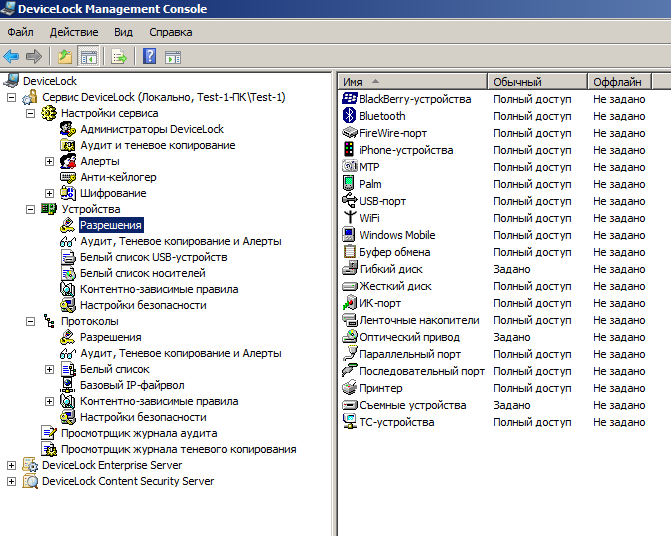

DeviceLock DLP Suite 8 обеспечивает поддержку широкого спектра устройств для контроля и защиты важных данных (порты, принтеры, носимые устройства, съемные носители и многое другое) (рисунок 9).

Рисунок 9. Список устройств, поддерживаемых в DeviceLock DLP Suite 8

Для каждого типа устройств можно установить разрешения доступа как для онлайн-, так и для офлайн-режима работы.

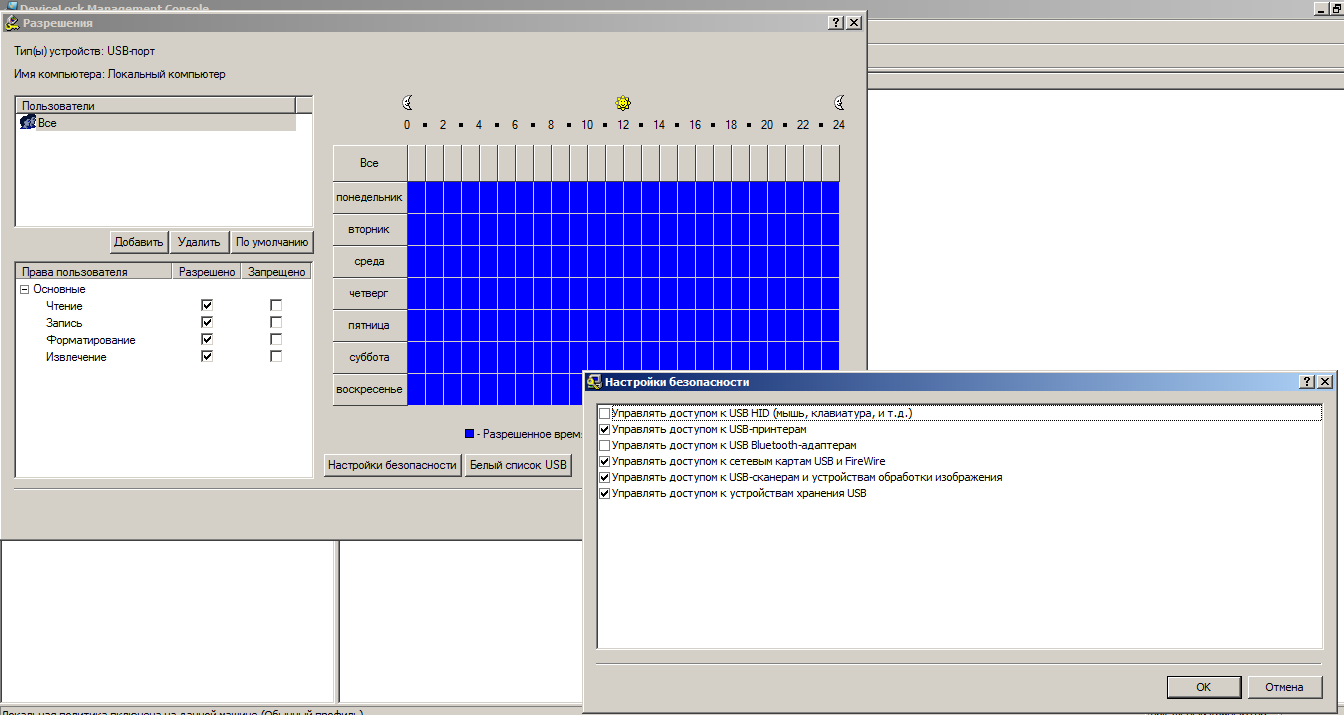

Разрешения на доступ устанавливаются для отдельных пользователей или для групп пользователей. Кроме этого, можно указать временные рамки, когда устройство будет доступно или недоступно (рисунок 10).

Рисунок 10. Настройка разрешений доступа к устройствам в DeviceLock DLP Suite 8

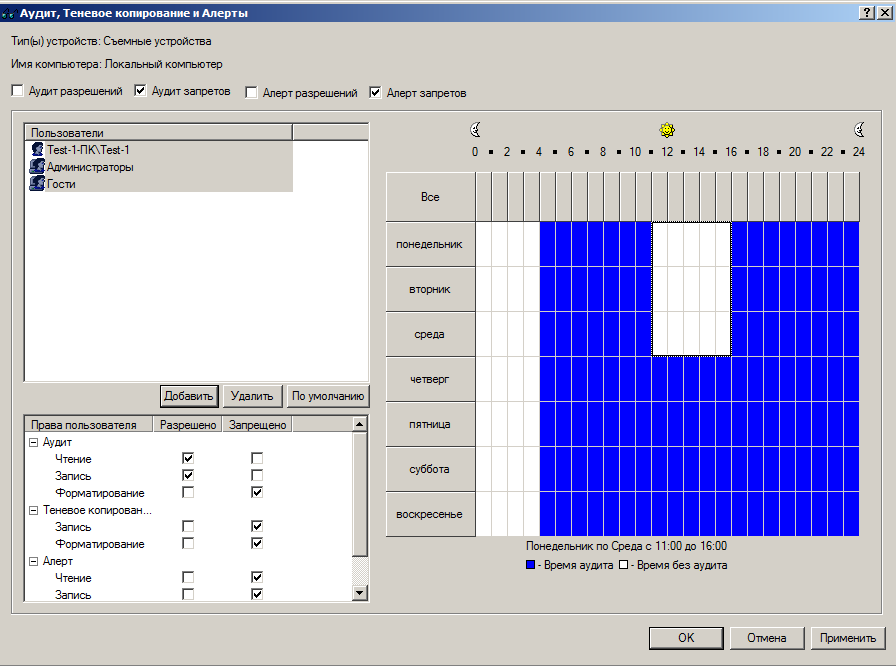

Таким образом, можно создать гибкую модель контроля доступа к различным устройствам в инфраструктуре. Для этого в DeviceLock DLP Suite 8 предусмотрена возможность настройки событийного протоколирования, теневого копирования и тревожных оповещений для различных типов устройств (рисунок 11).

Рисунок 11. Настройка аудита, теневого копирования и предупреждений для устройств в DeviceLock DLP Suite 8

Как видно на скриншоте, можно указать пользователей и группы пользователей, для которых данные функции будут применены, а также задать временные рамки действия этих функций и права пользователя.

Все это позволяет обеспечить необходимый уровень контроля важных данных, которые проходят через устройства, без избыточности и перегрузки администратора данными событийного протоколирования.

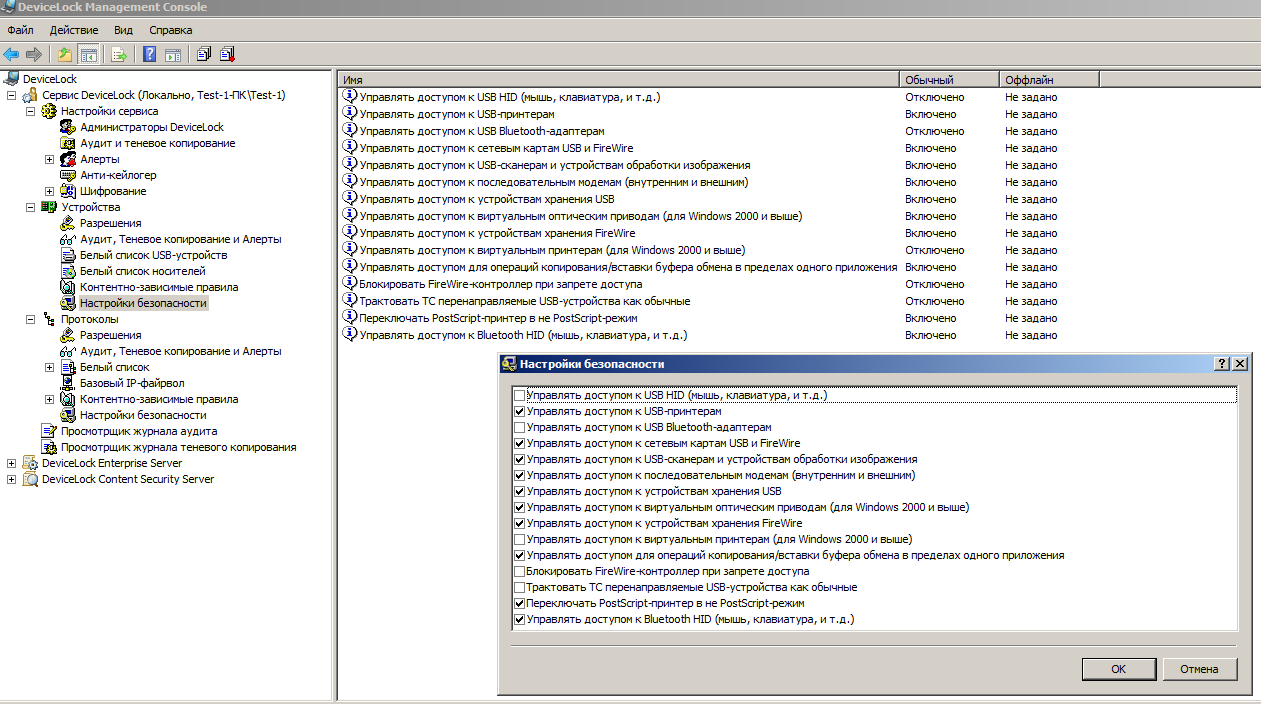

Для более гибкой настройки модели безопасности предусмотрены дополнительные настройки (рисунок 12), которые влияют на разрешения и правила событийного протоколирования для некоторых типов устройств.

Рисунок 12. Настройка дополнительных параметров безопасности устройств в DeviceLock DLP Suite 8

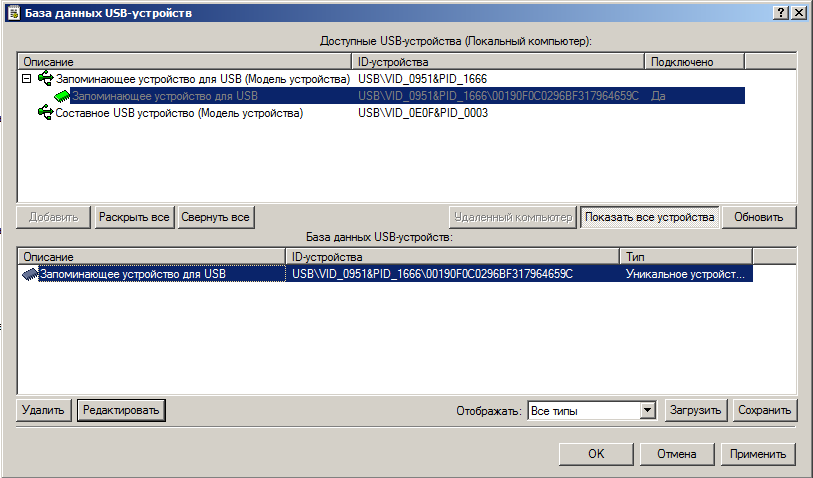

Дополнительной удобной функцией, которая позволяет облегчить контроль устройств в инфраструктуре и повысить безопасность важных данных, является возможность создания «Белых списков» съемных носителей и USB-устройств.

Предусмотрена возможность загрузки уже существующего «Белого списка» этих устройств, либо получения списка устройств с клиентского компьютера (рисунок 13).

Рисунок 13. Список подключенных USB-носителей на клиентском компьютере в DeviceLock DLP Suite 8

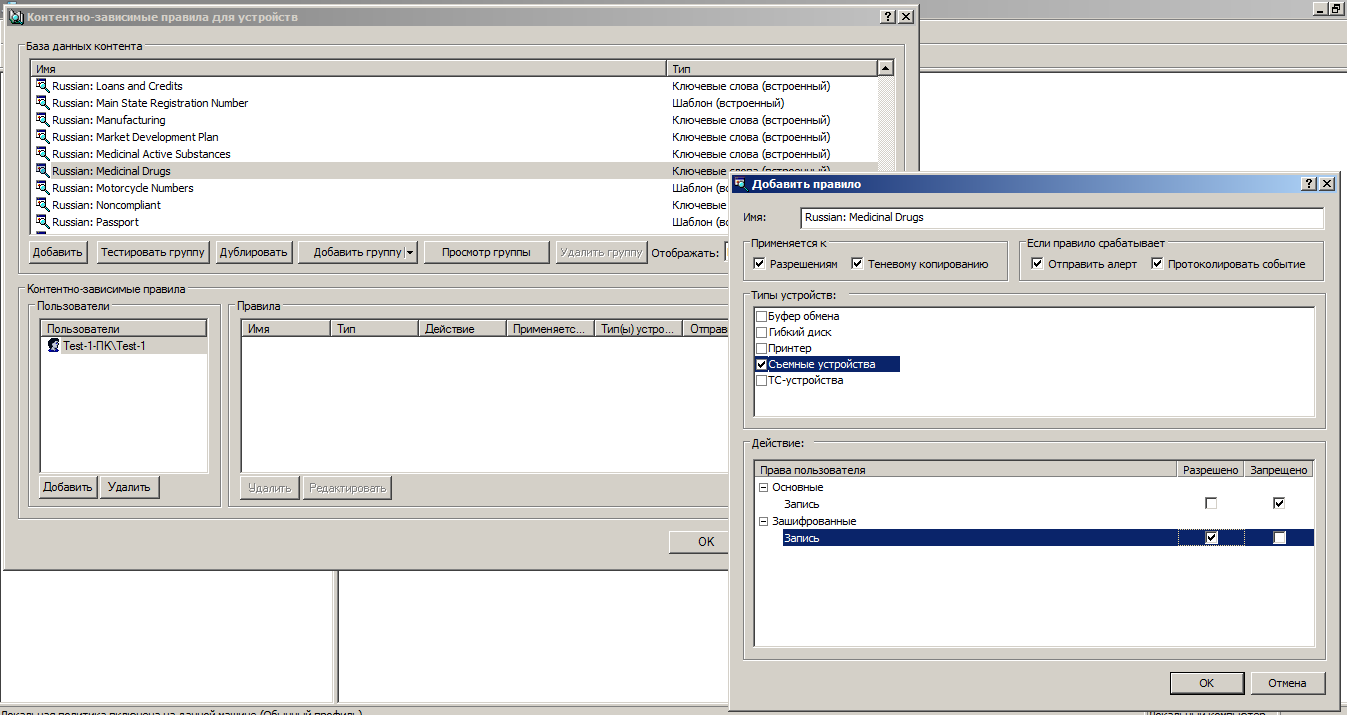

Следующим шагом в настройке контроля данных на устройствах будет создание контентно-зависимых правил для устройств. Это можно сделать в меню «Контентно-зависимые правила».

Правила составляются для пользователей и групп пользователей в зависимости от типа устройств. При создании правил необходимо указать категорию данных, на которые они будут распространяться, и права пользователя.

В качестве примера создадим правило для пользователя Test-1, которое включает в себя российский перечень медицинских препаратов и запрещает этому пользователю запись файлов, которые могут содержать в себе запрещенные данные, на незашифрованные съемные носители (рисунок 14).

Рисунок 14. Пример создания контентно-зависимого правила для устройств в DeviceLock DLP Suite 8

При срабатывании этого правила администратор получит уведомление, а само событие будет запротоколировано.

Также можно загрузить уже имеющийся (ранее сохраненный) набор контентно-зависимых правил, а также создать набор правил для офлайн-режима работы агента.

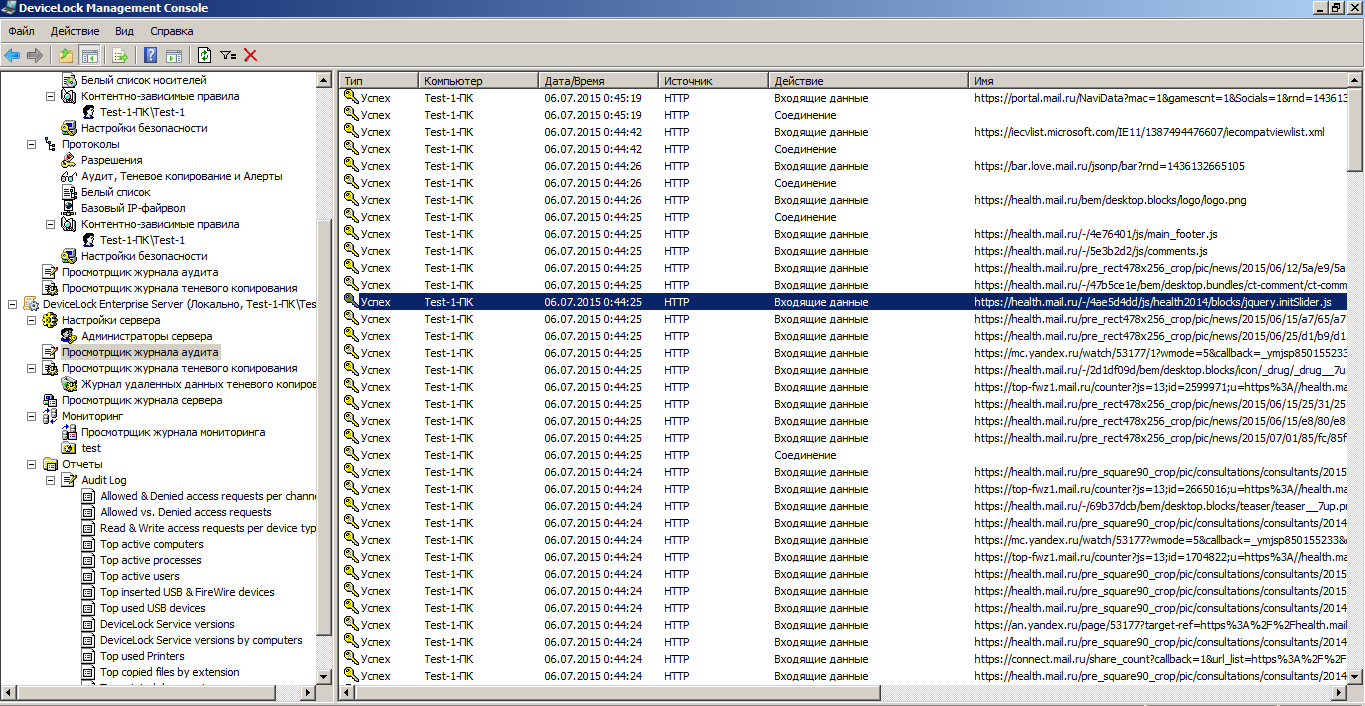

Контроль сетевых коммуникаций в DeviceLock DLP Suite 8

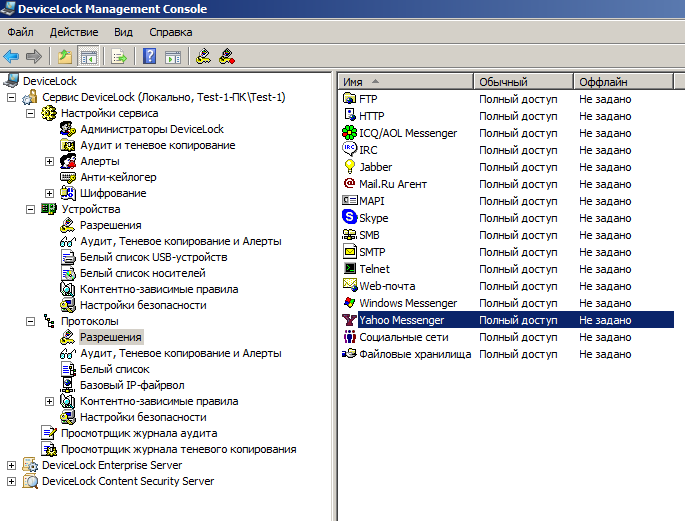

За контроль сетевых коммуникаций в DeviceLock DLP Suite 8 отвечает компонент NetworkLock. Он обеспечивает контроль большого количества сетевых протоколов и приложений (FTP, HTTP, SMTP, веб-почта, социальные сети, системы обмена сообщениями и прочее) (рисунок 15).

Рисунок 15. Список сетевых протоколов и приложений, контролируемых с помощью NetworkLock в DeviceLock DLP Suite 8

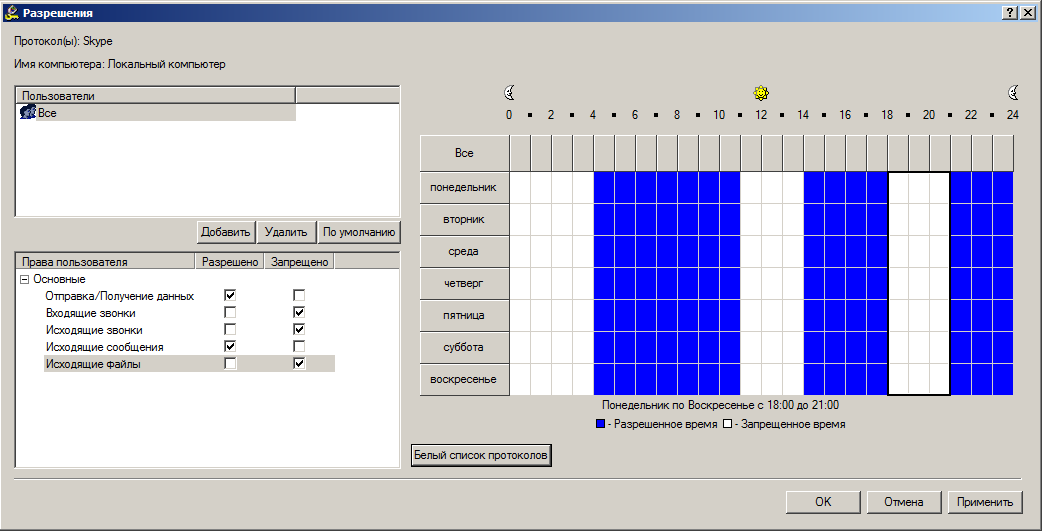

Разрешения на доступ к сетевым протоколам и приложениям задаются полностью аналогично устройствам в разделе «Протоколы» консоли управления (рисунок 16). В качестве примера взяты настройки прав пользователя для мессенджера Skype.

Рисунок 16. Настройка разрешений на доступ NetworkLock в DeviceLock DLP Suite 8

В данном случае мы запретили всем пользователям осуществлять звонки и передавать файлы с помощью Skype, а также указали временные интервалы, когда эти права будут действовать.

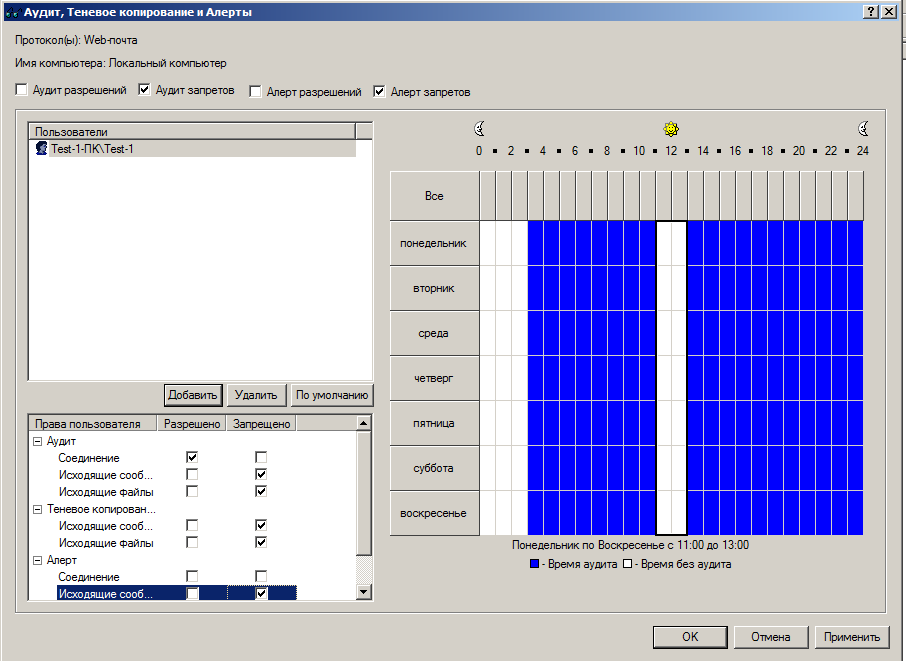

Аналогично заданию политик для контроля устройств настраиваются параметры теневого копирования и тревожных оповещений для контролируемых сетевых протоколов и приложений (рисунок 17).

Рисунок 17. Настройка параметров аудита, теневого копирования и предупреждений NetworkLock в DeviceLock DLP Suite 8

Для каждого типа сетевых протоколов и приложений можно указать хосты, порты и протоколы в «Белом списке», которые будут исключены из проверки.

Дополнительная возможность для контроля сетевых коммуникаций — базовый IP-фаерволл, который встроен в агент DeviceLock DLP Suite. С его помощью можно настроить сетевые правила доступа для конкретных пользователей и групп пользователей.

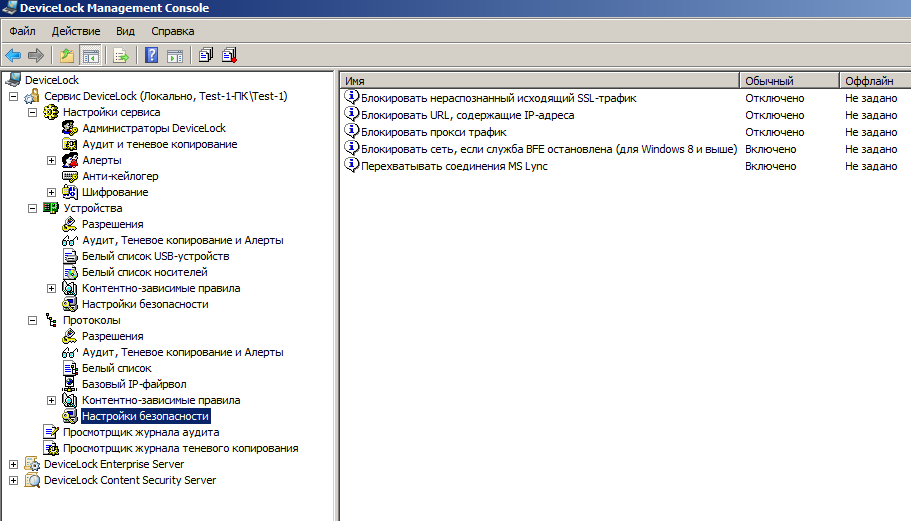

Для более гибкой настройки модели безопасности предусмотрены дополнительные настройки (рисунок 18), которые влияют на разрешения для сетевых протоколов.

Рисунок 18. Настройка дополнительных параметров безопасности сетевых протоколов в DeviceLock DLP Suite 8

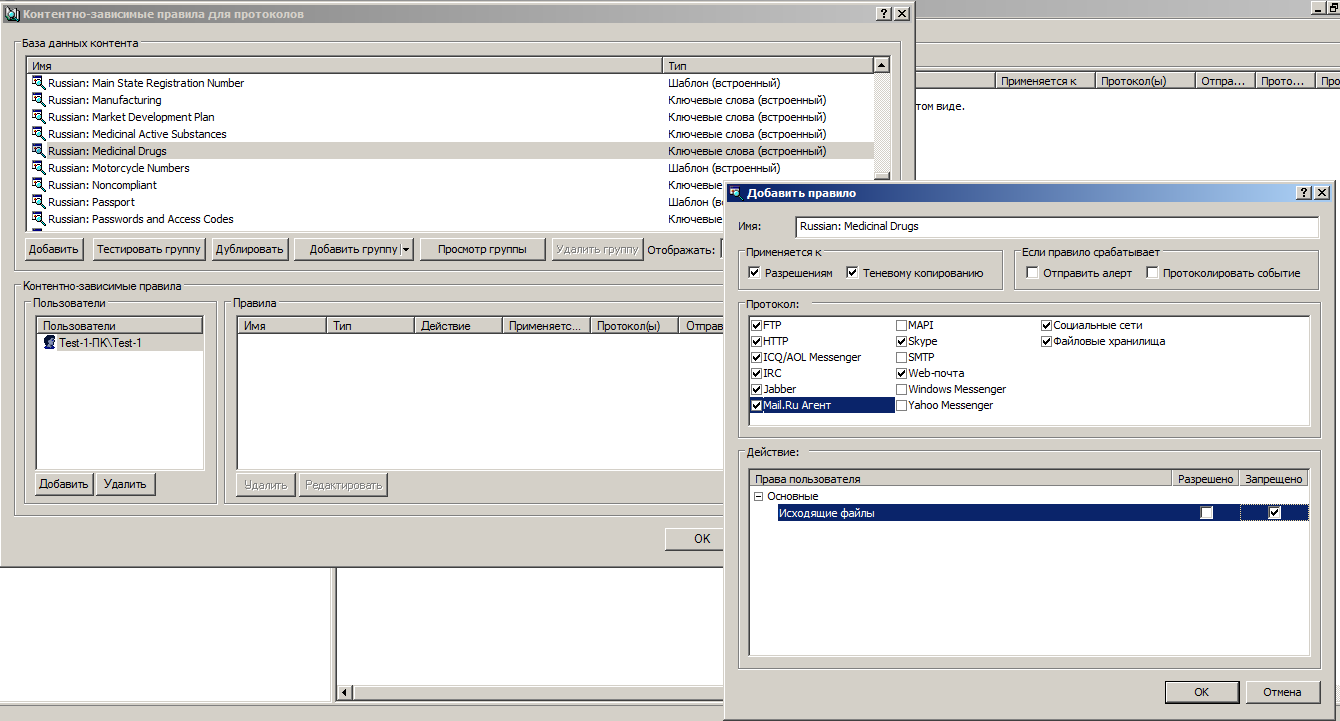

Контентно-зависимые правила для контроля сетевых коммуникаций создаются полностью аналогично правилам для контроля устройств.

Правила составляются для пользователей и групп пользователей в зависимости от типа сетевых коммуникаций. При создании правил необходимо указать категорию данных, на которые они будут распространяться, и права пользователя.

В качестве примера создадим правило для пользователя Test-1, включающее в себя российский перечень медицинских препаратов и запрещающее этому пользователю отправку файлов, которые могут содержать в себе нежелательные данные, через ряд сетевых протоколов и приложений (рисунок 19).

Рисунок 19. Пример создания контентно-зависимого правила для сетевых коммуникаций в DeviceLock DLP Suite 8

Также можно загрузить уже имеющийся (ранее сохраненный) набор контентно-зависимых правил, а также создать набор правил для офлайн-режима работы агента.

Обнаружение конфиденциальных данных

За контроль хранения конфиденциальных данных в инфраструктуре предприятия (data-at-rest) отвечает компонент DeviceLock Discovery.

С помощью задач автоматического сканирования этот компонент обнаруживает файлы, содержимое которых нарушает политику безопасного хранения данных компании.

К обнаруженным файлам могут быть применены определенные действия, которые заданы в DLP-политике.

Итак, каким же образом работает сервер Discovery?

Алгоритм таков: создаются подразделения (указываются конечные точки сети, которые необходимо сканировать), задаются цели для сканирования, в терминологии DeviceLock — подразделения или юниты (Units), в которых указывается, какие данные нужно обнаруживать, и действия, которые будут применены к обнаруженным файлам, и в конце создаются задачи автоматического сканирования.

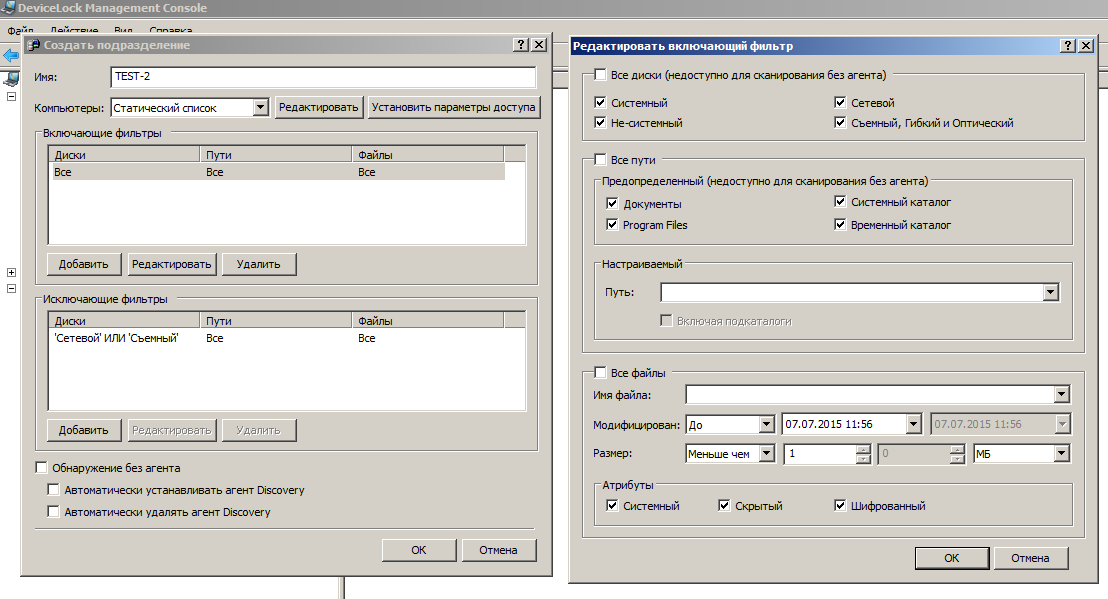

На рисунке 20 показан пример создания нового подразделения.

Рисунок 20. Создание нового подразделения в DeviceLock DLP Suite 8

Сначала необходимо указать список компьютеров для сканирования. Он может быть как статическим, так и динамическим (используются результаты синхронизации с LDAP-каталогами и Active Directory).

Далее необходимо составить фильтры поиска. Их может быть несколько. Таким образом, можно задать очень гибкие условия для поиска данных.

DeviceLock Discovery может сканировать как в удаленном режиме, без использования агента, так и с использованием базового агента DeviceLock. Разработчиками предусмотрена возможность обнаружения конечных точек сети без установленного базового агента DeviceLock, с последующей установкой «легкого» агента DeviceLock Discovery.

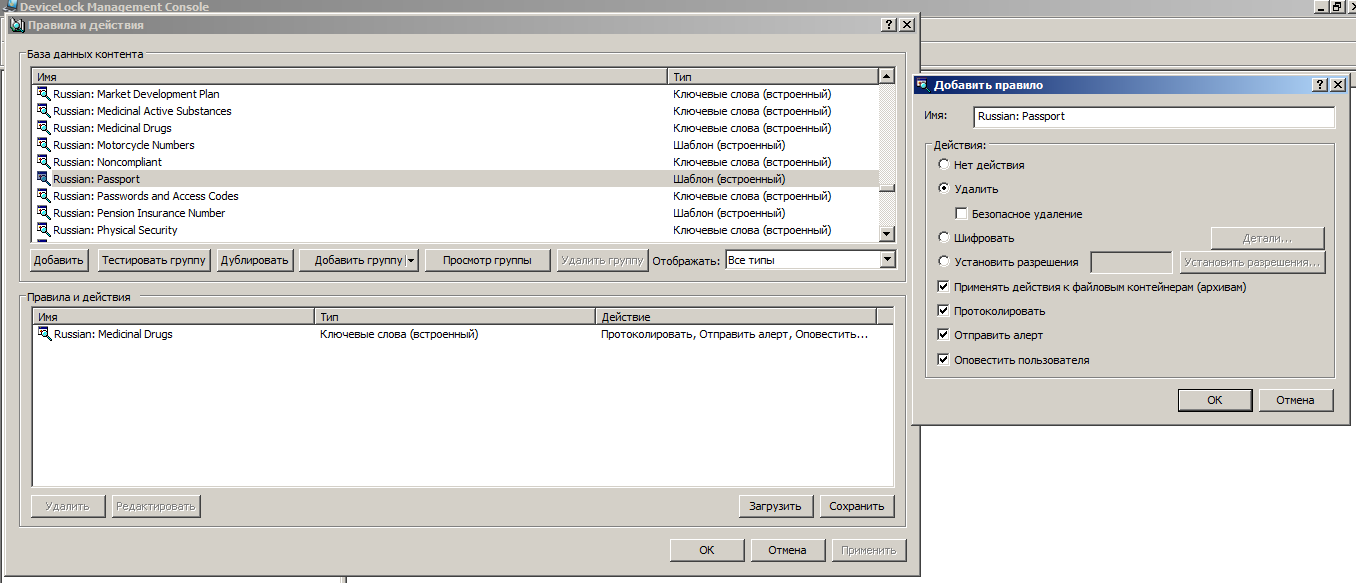

После того как созданы подразделения, необходимо составить список правил, на основе которых будет осуществляться поиск данных и применение действий к обнаруженным файлам с контролируемым содержимым.

На рисунке 21 показан пример создания правил для сервера Discovery.

Рисунок 21. Создание правил обнаружения данных сервера Discovery в DeviceLock DLP Suite 8

В правиле указываются категории контента и список действий, которые можно выполнить с файлами, чье содержимое попадает под действие категории.

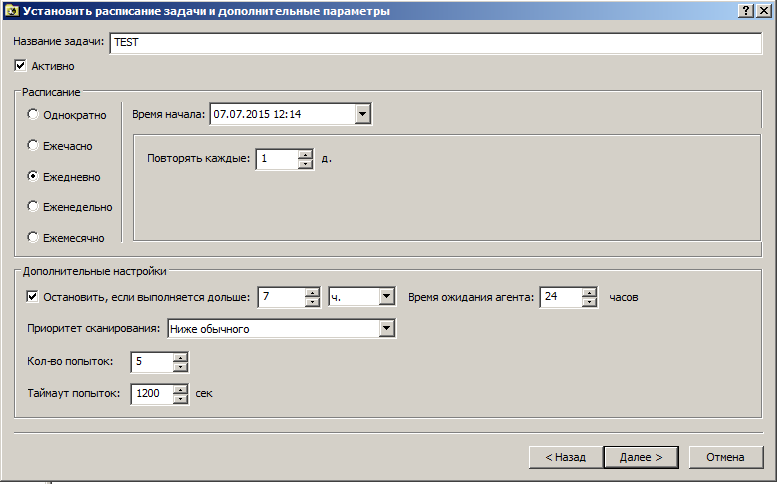

После того как составлен список правил и действий, можно создавать задачи сканирования.

В задаче сканирования необходимо задать подразделение для сканирования и те правила, которые должны применяться к обнаруженным данным в этом подразделении. После чего нужно задать необходимые параметры выполнения задачи (рисунок 22).

Рисунок 22. Параметры выполнения задачи автоматического сканирования сервера Discovery в DeviceLock DLP Suite 8

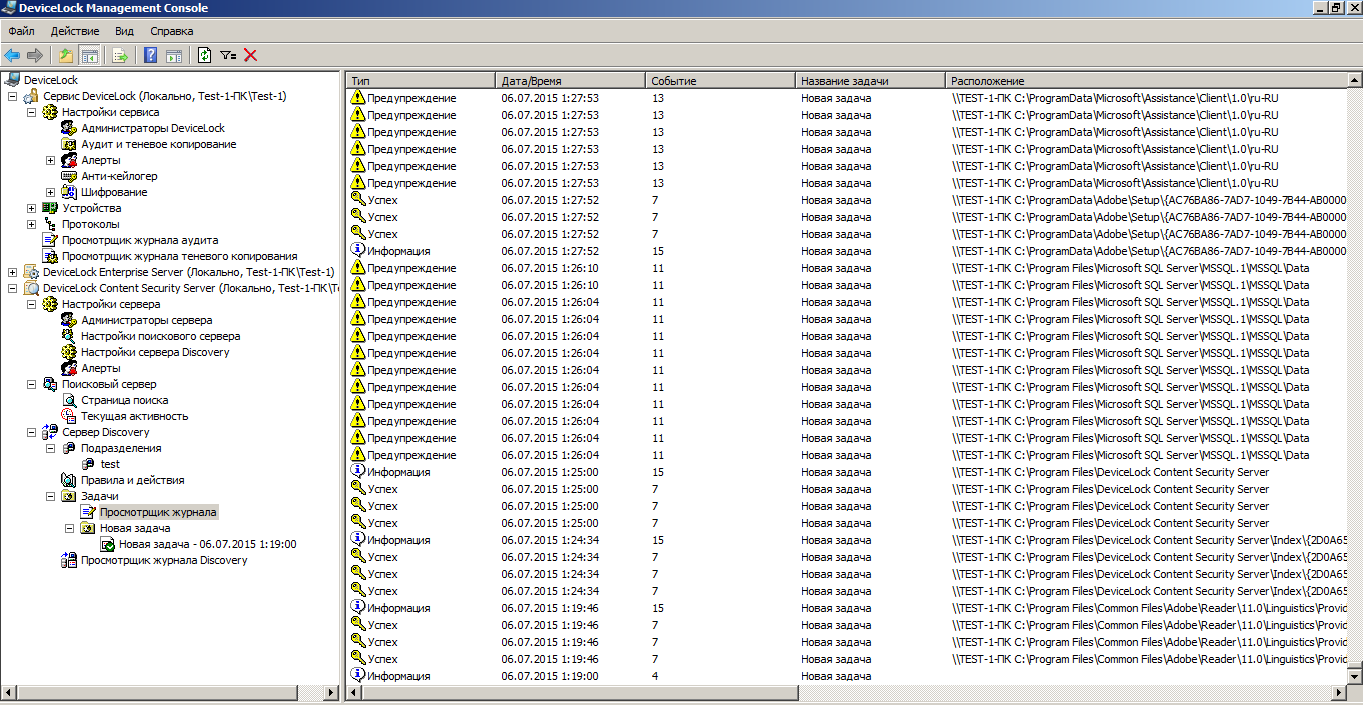

События, которые произошли во время выполнения задачи, можно посмотреть в обзоре журнала (рисунок 23).

Рисунок 23. Просмотр журнала событий выполнения задач сервера Discovery в DeviceLock DLP Suite 8

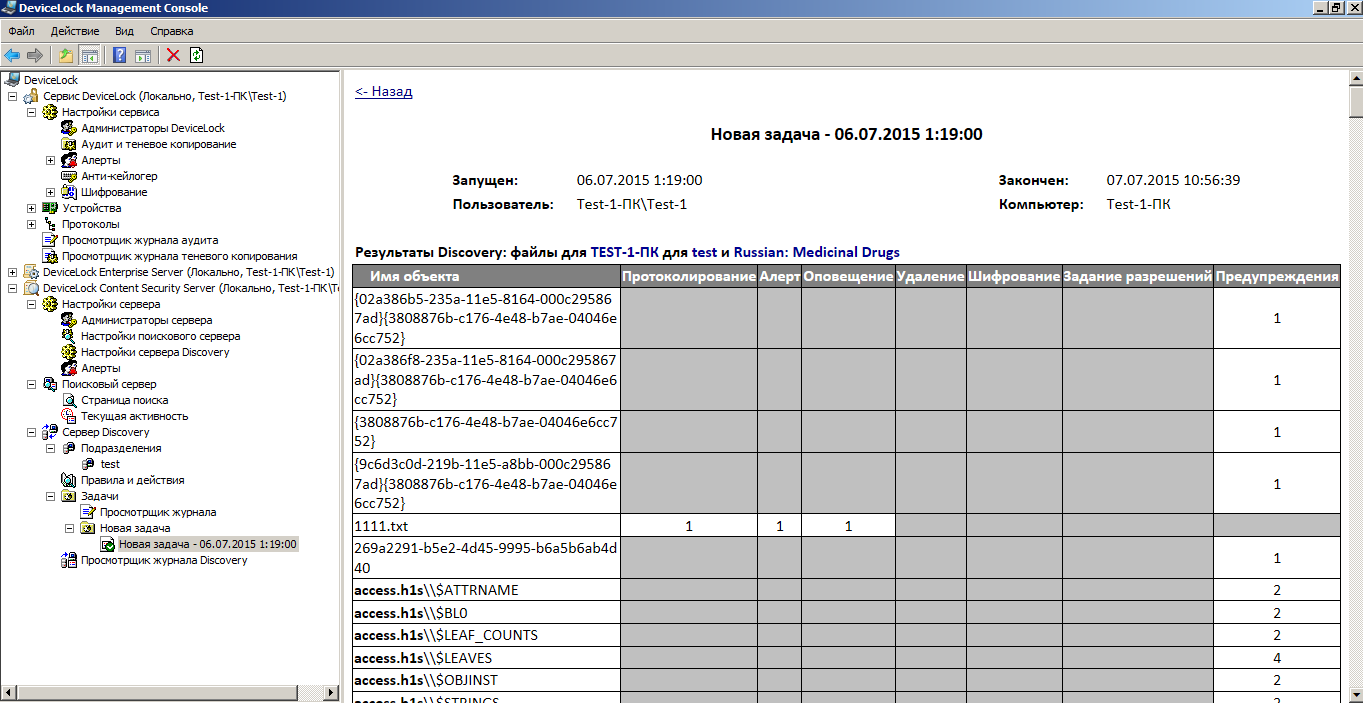

По окончании выполнения задачи будет сформирован детальный итоговый отчет об обнаруженных данных (рисунок 24).

Рисунок 24. Итоговый отчет выполнения задачи сервера Discovery в DeviceLock DLP Suite 8

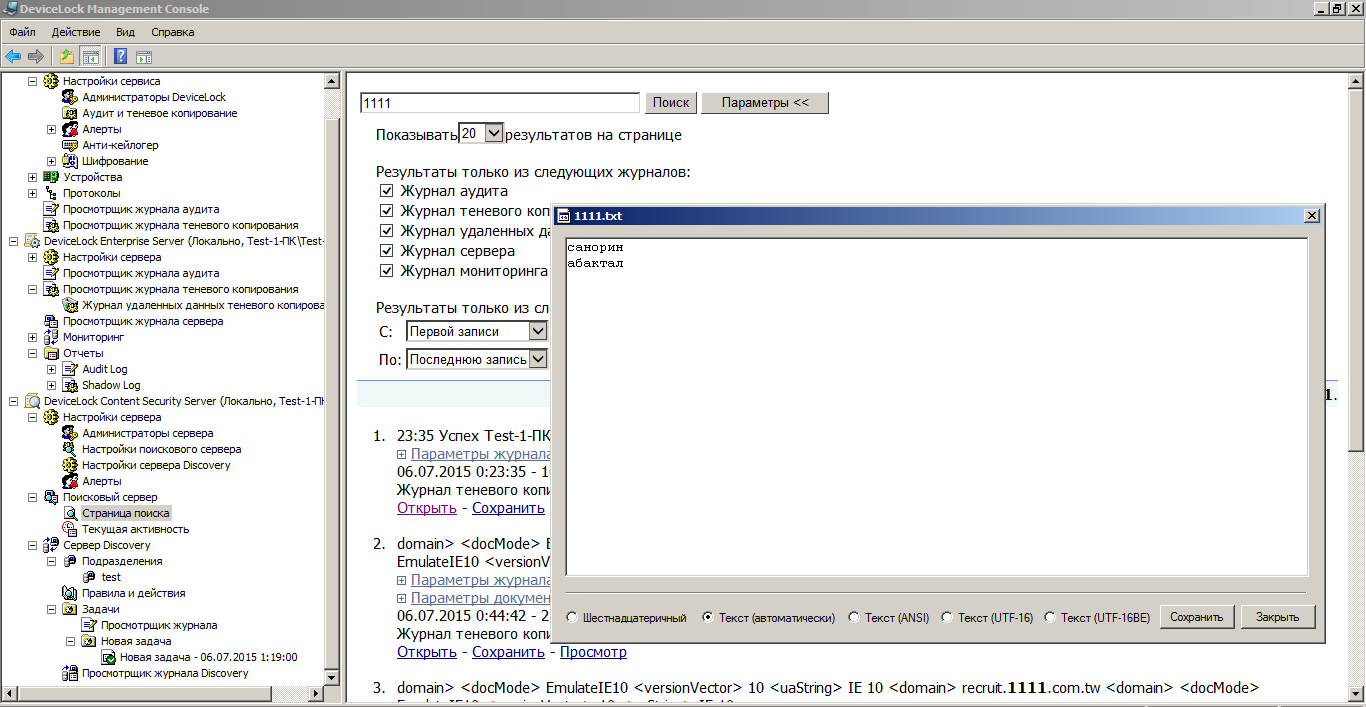

Поисковый сервер позволяет просматривать содержимое обнаруженных файлов, которые нарушают политику безопасности (рисунок 25).

Рисунок 25. Просмотр содержимого обнаруженного файла в DeviceLock DLP Suite 8

Аудит и мониторинг работы

Как видно из вышеизложенного, DeviceLock DLP Suite 8 позволяет создать удобную, гибкую в настройке и высокоэффективную модель контроля безопасности важных данных в инфраструктуре. Но кроме этого, любая высококлассная DLP-система, такая как DeviceLock DLP Suite 8, должна предоставлять администратору удобную в работе систему аудита и отчетности.

Какой бы хорошей ни была DLP-система, но без развитой системы отчетности она будет мало полезной, потому что администратор системы или офицер безопасности не сможет провести анализ текущей ситуации в инфраструктуре и выделить критически важные моменты.

Разработчики DeviceLock DLP Suite 8 постарались сделать все возможное, чтобы обеспечить комфортную работу с собранными данными администраторам системы и офицерам безопасности.

Как мы уже говорили, агенты DeviceLock Service могут вести два типа логов: Event Log и DeviceLock Log. Отличие состоит в том, что Event Log хранится локально на машине пользователя и доступен для просмотра всем без исключения, а DeviceLock Log может быть отправлен на сервер и доступен для просмотра только учетным записям с соответствующими правами.

Рисунок 26. Журнал аудита на сервере DeviceLock DLP Suite 8

Мониторинг работы DeviceLock DLP Suite 8

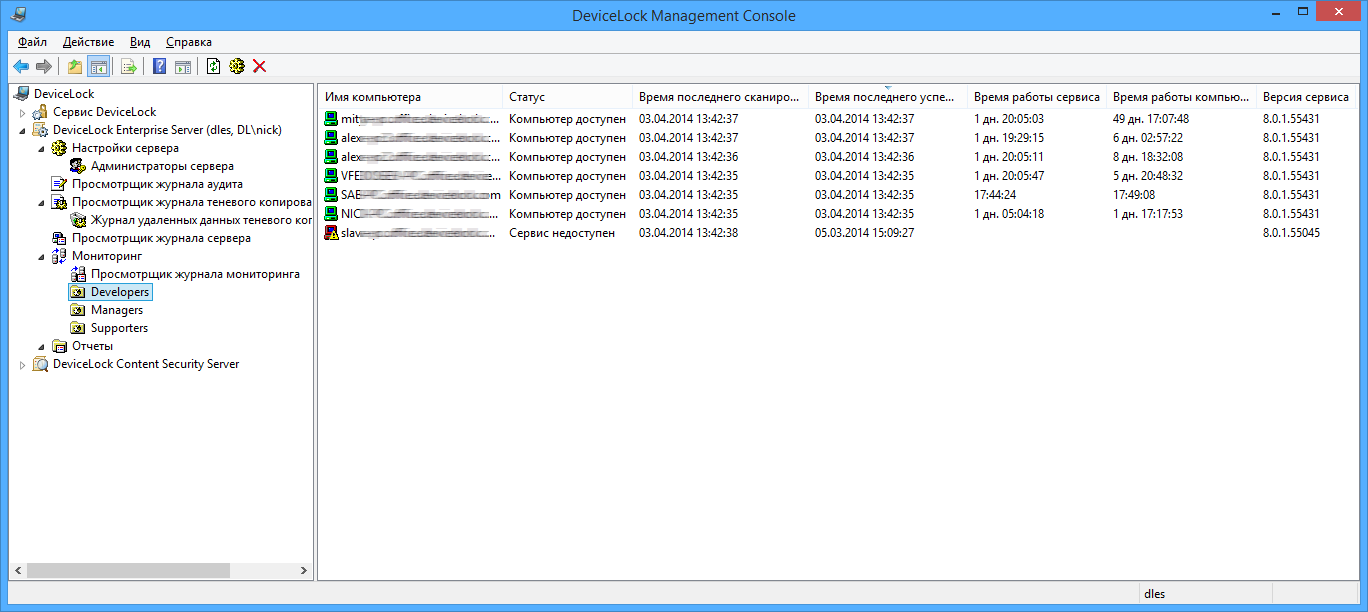

DeviceLock Enterprise Server позволяет контролировать текущее состояние агентов на удаленных компьютерах посредством периодической обратной связи. Подробная информация записывается в журнал и доступна для просмотра в Monitoring Log Viewer. Кроме того, сервер DeviceLock Enterprise Server периодически сравнивает текущие политики безопасности (настройки) агентов с эталонными политиками и фиксирует информацию о выявленных отклонениях. Как вариант, эту функцию можно использовать в качестве альтернативного способа развертывания DLP-политик на агенты DeviceLock Service.

Все действия, например такие, как опрос компьютеров на наличие запущенного DeviceLock Service, проверка целостности политики и т. д., в мониторинге выполняются отдельными задачами, количество которых на DeviceLock Enterprise Server ограничивается только аппаратными ресурсами.

Во время исполнения задачи пишут полезную информацию в отдельный журнал мониторинга. Эта информация включает в себя текущее состояние компьютеров, агентского модуля DeviceLock Serviced, а также возможные ошибки и оповещения, которые возникают в процессе подключения и сканирования компьютеров (см. рисунок 27).

Рисунок 27. Мониторинг состояния агентов DeviceLock DLP Suite 8

Все задачи отображают списки доступных компьютеров в контролируемой сети и их текущее состояние в консоли управления. Это позволяет анализировать ситуацию в режиме реального времени и оперативно реагировать на инциденты.

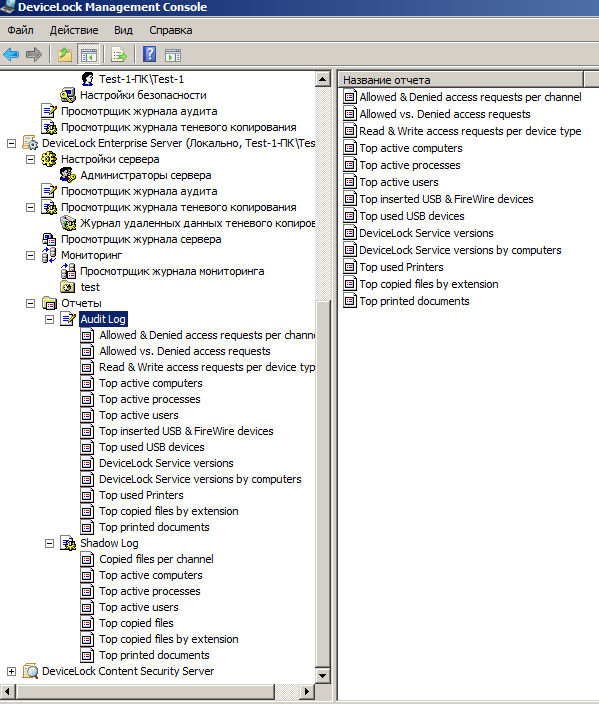

Отчетность в DeviceLock DLP Suite 8

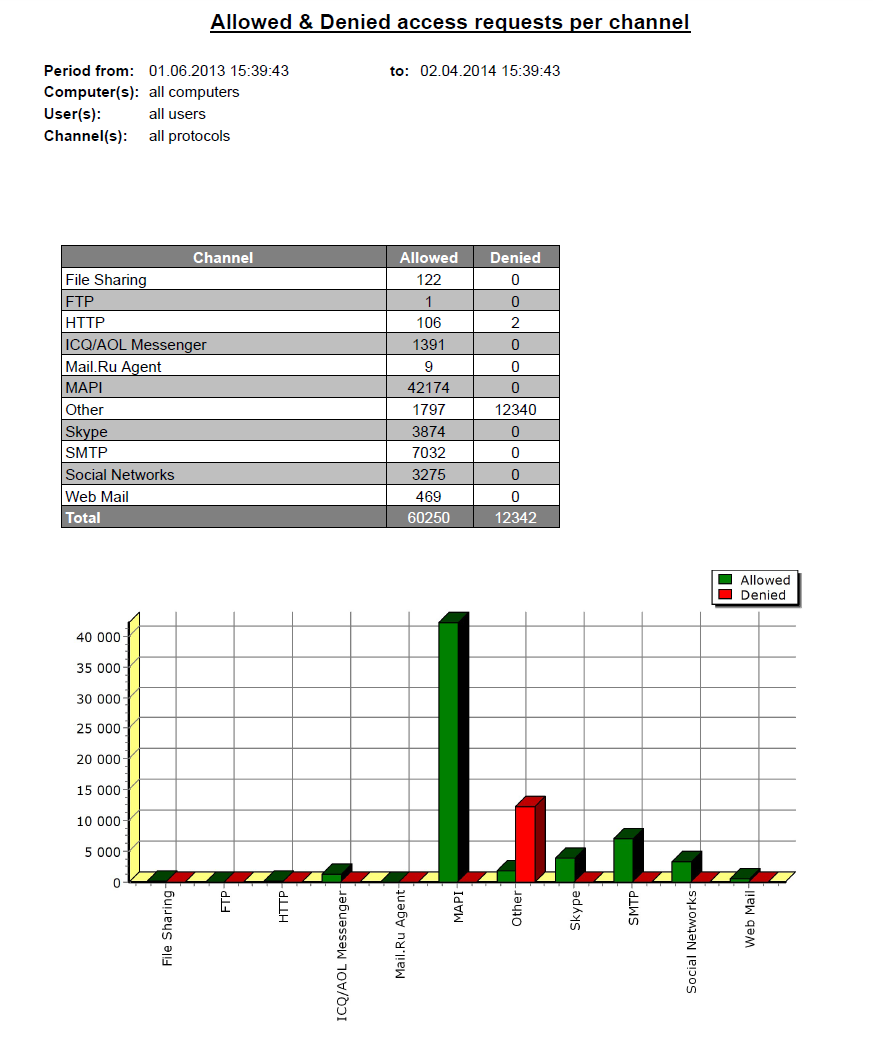

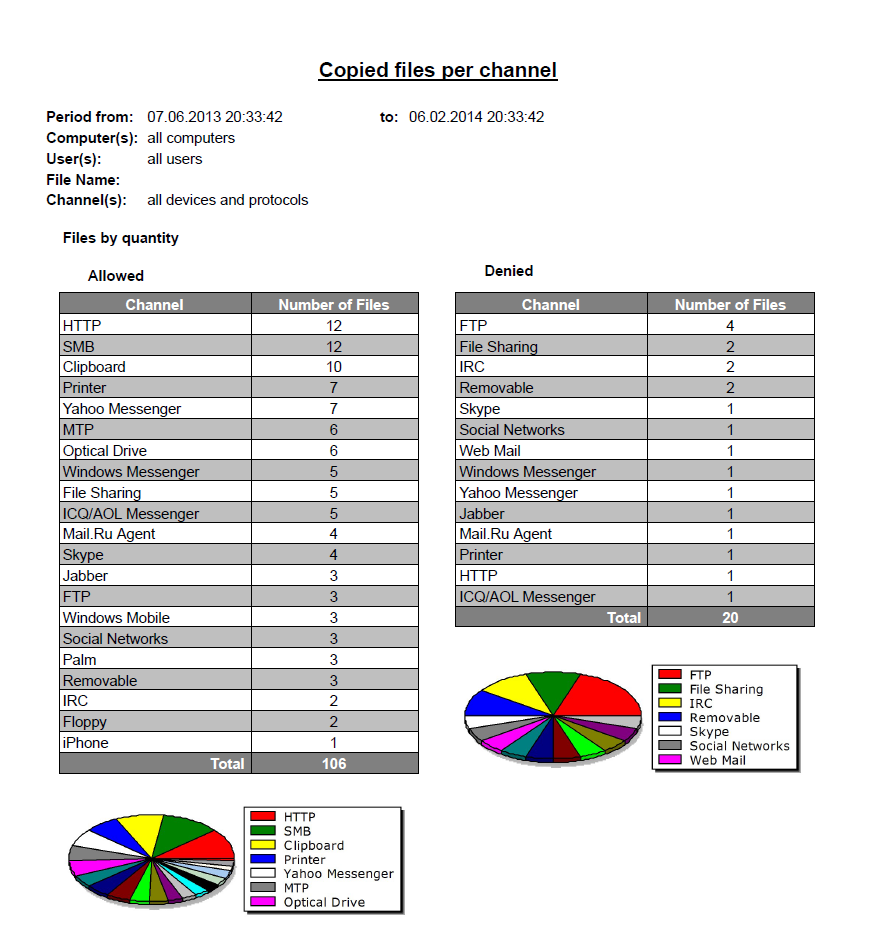

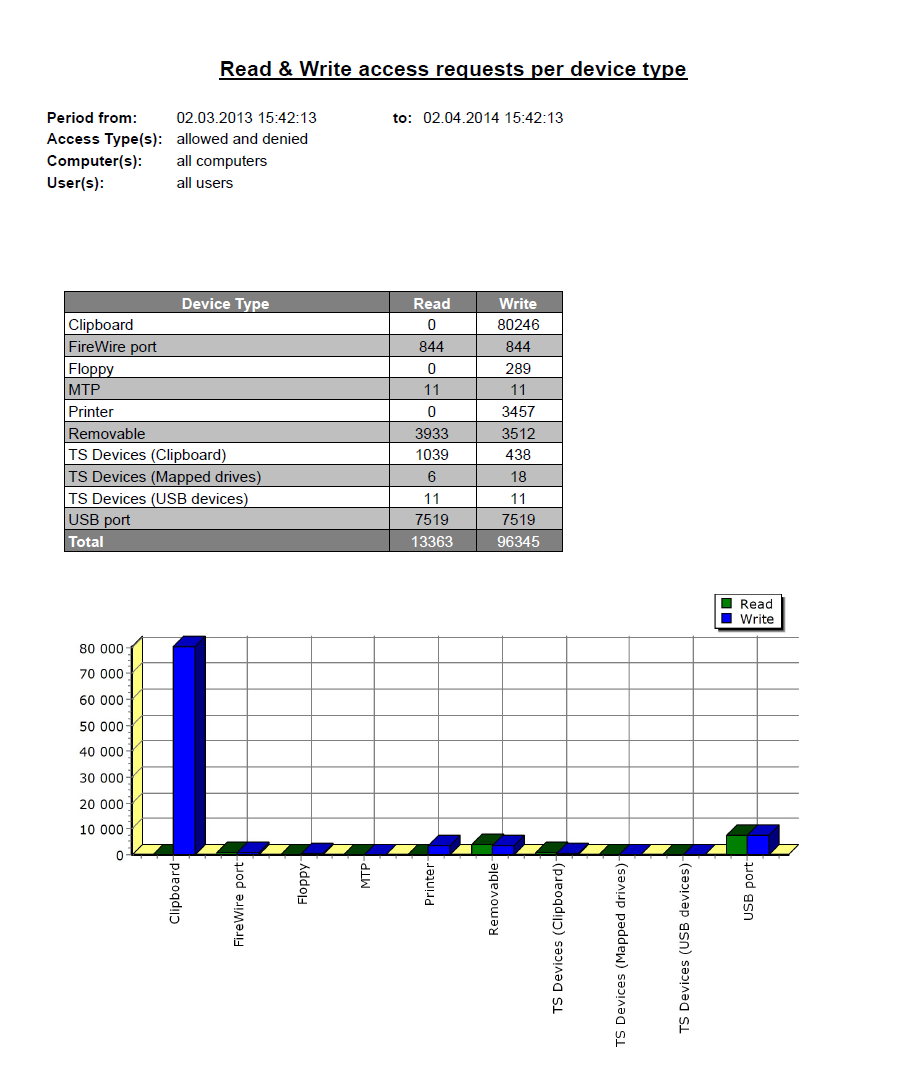

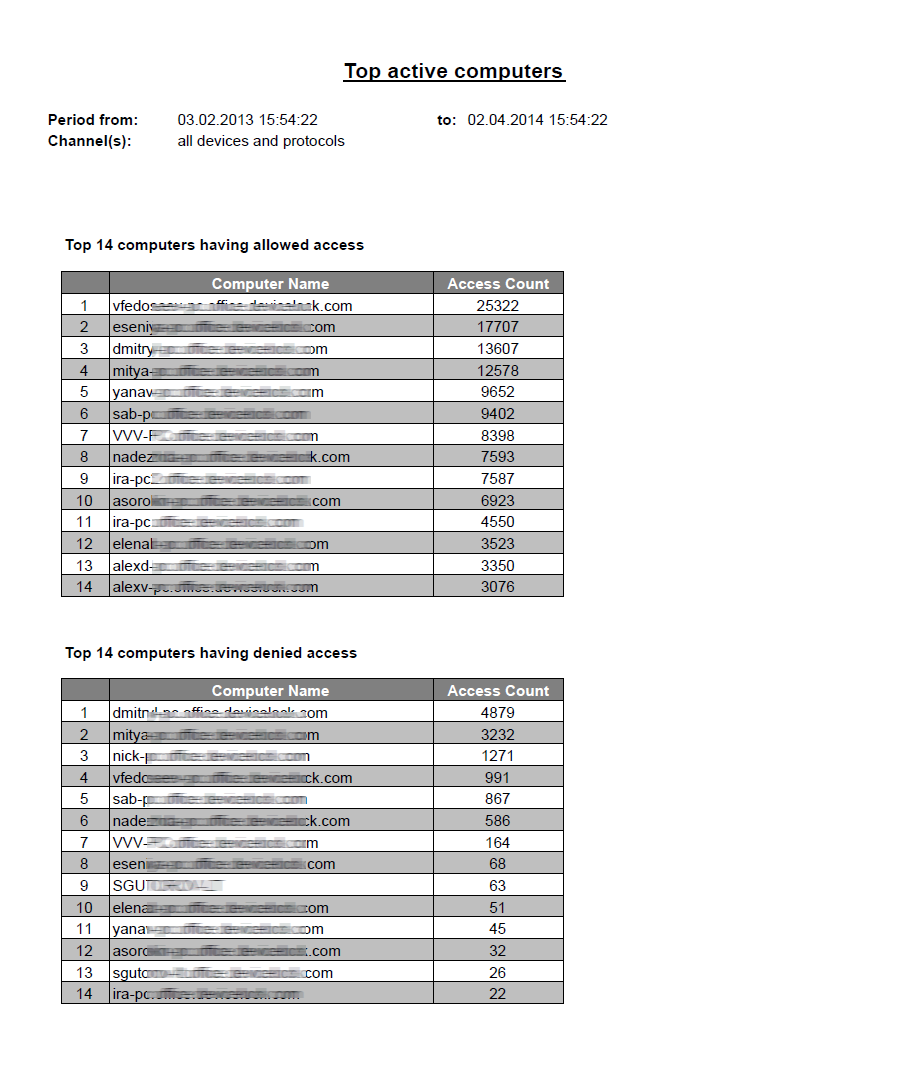

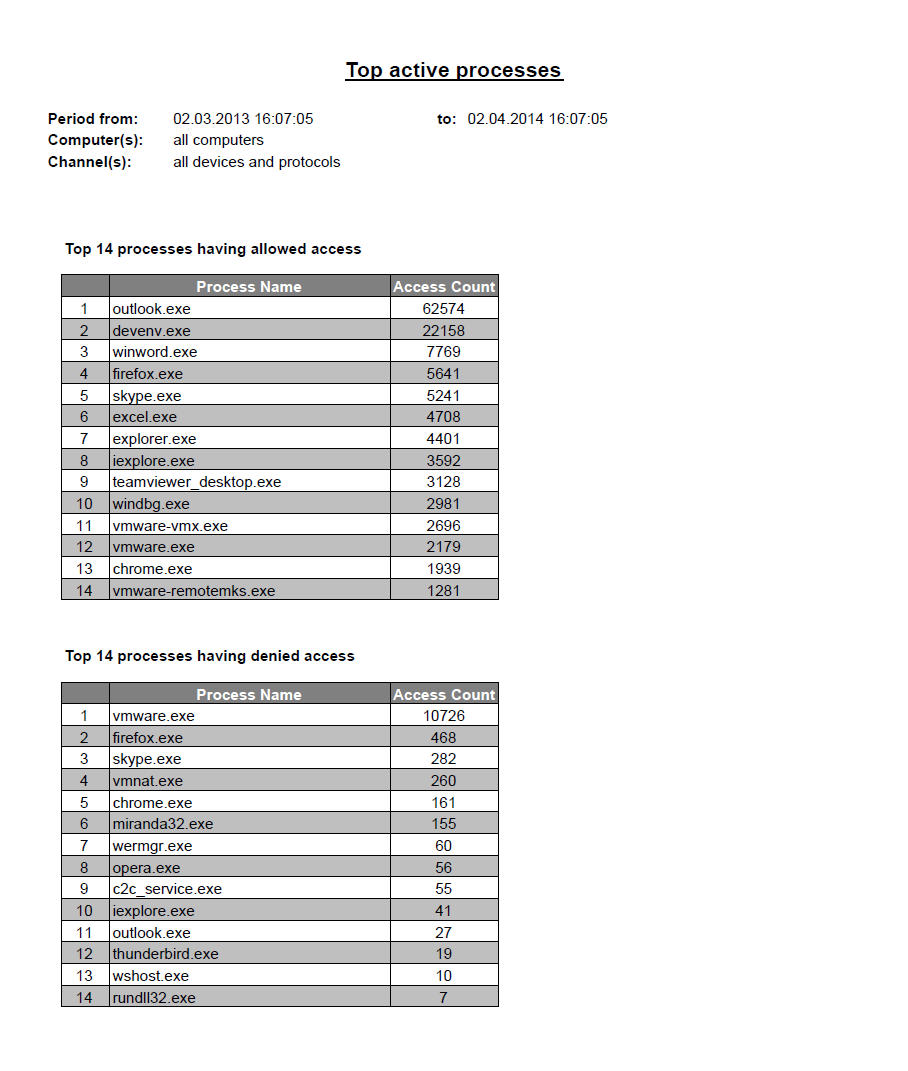

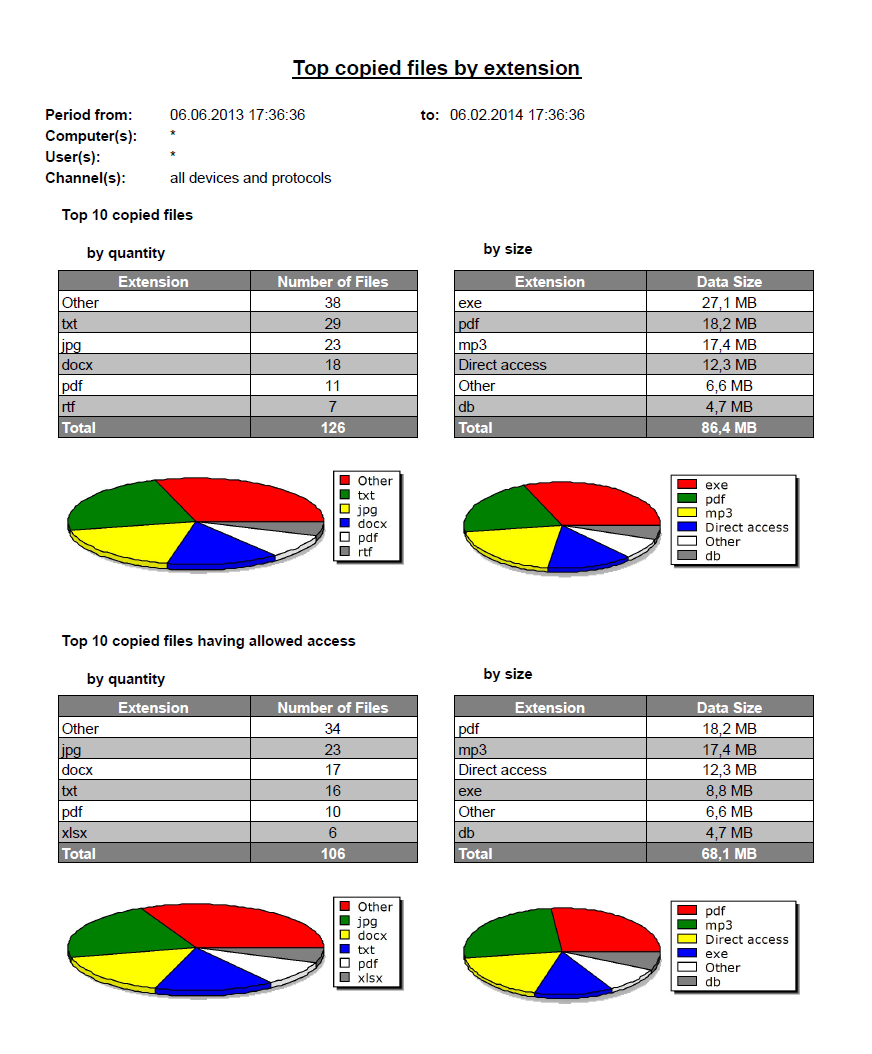

DeviceLock позволяет создавать отчеты на основе журналов, хранящихся в базе данных DeviceLock Enterprise Server. На этапе создания отчета определяются его параметры. Например, можно указать отчетный период, за который будут отбираться данные для отчета.

Созданные в DeviceLock Management Console отчеты можно сохранять в различных форматах или задать автоматическую отправку по электронной почте.

Для создания отчетов DeviceLock предоставляет набор из примерно 20 предопределенных шаблонов. В дереве консоли эти шаблоны отображаются в узле «Отчеты» ветки DeviceLock Enterprise Server (см. рисунок 28).

Рисунок 28. Меню настройки основных отчетов в DeviceLock DLP Suite 8

Существует две категории шаблонов отчетов:

- отчеты по данным журнала аудита;

- отчеты по данным журнала теневого копирования.

Отчеты по данным журнала аудита используют данные событийного протоколирования (Audit Log), хранящиеся в DeviceLock Enterprise Server.

DeviceLock позволяет автоматически рассылать отчеты после их формирования по электронной почте. Рассылка отчетов по электронной почте требует наличия SMTP-сервера. Прежде чем использовать рассылку отчетов по электронной почте, необходимо сконфигурировать настройки доступа к SMTP-серверу.

Встроенная система формирования отчетов DeviceLock позволяет предоставлять отчеты администратору в простых текстовых и визуально-графических формах (см. рисунки 29-34).

Рисунок 29. Форма отчета DeviceLock DLP Suite 8: процент разрешенных/заблокированных протоколов

Рисунок 30. Форма отчета DeviceLock DLP Suite 8: статистика переданных данных по сетевым протоколам

Рисунок 31. Форма отчета DeviceLock DLP Suite 8: статистика операций чтения/записи

Рисунок 32. Форма отчета DeviceLock DLP Suite 8: топ активности контролируемых компьютеров

Рисунок 33. Форма отчета DeviceLock DLP Suite 8: топ активности процессов на контролируемых компьютерах

Рисунок 34. Форма отчета DeviceLock DLP Suite 8: статистика обработанных файлов по их расширениям

На этом мы заканчиваем обзор DeviceLock DLP Suite 8 и переходим к выводам.

Выводы

DeviceLock DLP Suite 8 — комплексное программное решение для контроля и предотвращения утечек конфиденциальной информации в корпоративной среде через периферийные устройства и сетевые коммуникации.

Работа DeviceLock DLP Suite 8 в режиме шлюза не предусмотрена.

Продукт подходит для коммерческих компаний и государственных учреждений, поскольку соответствует требованиям большого списка документов отечественного законодательства в области защиты информации, а также имеет сертификаты ФСТЭК. Также DeviceLock DLP Suite 8 позволяет обеспечить выполнение требований большого количества зарубежных стандартов и нормативных документов, например PCI DSS, Basel II, американских законов HIPAA, GLBA и FACTA.

Отличительной особенностью продукта является то, что он не использует национальные криптографические алгоритмы, взамен этого разработчики предлагают возможности интеграции DeviceLock со сторонним программным обеспечением для шифрования, что делает его более универсальным.

DeviceLock DLP Suite 8 в сравнении с предыдущими версиями 6.х и 7.х включает большое количество изменений и нововведений. При этом была сохранена логическая и структурная преемственность, что обеспечивает комфортный переход для администраторов, работавших с более ранними версиями продукта.

Появившийся в новой версии компонент DeviceLock Discovery обеспечивает сканирование локальных и сетевых ресурсов с целью обнаружения документов и файлов с критическим содержимым. В зависимости от примененной политики безопасности с обнаруженными данными могут быть предприняты различные действия: блокировка доступа, изменение прав доступа NTFS, шифрование с помощью EFS и т. д. Особенностью компонента является наличие в его составе резидентного модуля OCR для распознавания текста в графических файлах. Стоит отметить, что OCR поставляется в комплекте DeviceLock Discovery и не требует дополнительного лицензирования.

Компонент DeviceLock Search Server (DLSS) обеспечивает полнотекстовый поиск по централизованным базам данных теневого копирования и событийного протоколирования DeviceLock, что повышает эффективность процессов аудита и расследования инцидентов информационной безопасности.

DeviceLock DLP Suite 8 может работать в компаниях любого размера, при этом разработчики предлагают гибкую, удобную и экономичную модель лицензирования.

Достоинства:

- DeviceLock DLP Suite 8 позволяет применять все технологии контроля непосредственно на клиентских компьютерах даже в том случае, когда осуществить перехват на уровне интернет-шлюза становится невозможно.

- Широкий спектр поддерживаемых устройств, сетевых протоколов и приложений.

- Применяемые методы контекстного и контентного анализа позволяют достичь высокого уровня обнаружения передачи защищаемых данных.

- Наличие агентского EDPC-решения для MacOS.

- DeviceLock Enterprise Server позволяет использовать любую ODBC-совместимую СУБД для хранения данных и балансировать нагрузку за счет возможности использования неограниченного количества экземпляров баз данных.

- Агенты DeviceLock могут применять разные политики в зависимости от того, подключен ли компьютер к корпоративной сети (онлайн) или работает автономно (офлайн). Детектирование режима работы и переключение между режимами осуществляется агентом DeviceLock автоматически.

- DeviceLock DLP Suite 8 разработан с учетом контроля данных, передаваемых с мобильных устройств в рамках концепции BYOD.

- В DeviceLock реализована поддержка виртуальных и терминальных сред, что существенно расширяет возможности по предотвращению утечек данных в виртуальной инфраструктуре Microsoft (RDS/RDP), Citrix (XenApp, XenDesktop), VMware (VMware View).

- Глубокая интеграция DeviceLock DLP Suite 8 с Active Directory, которая упрощает развертывание и администрирование системы.

- DeviceLock DLP Suite 8 поддерживает интеграцию с LDAP-каталогами, распространенными системами шифрования и Oracle Information Rights Management.

- Отечественное происхождение продукта, обширная документация и техническая поддержка на русском языке.

- Наличие сертификата ФСТЭК.

- Модульная модель лицензирования продукта, в камках которой заказчик приобретает только необходимые ему функции.

- DeviceLock DLP Suite 8 может использоваться не только для организаций большого размера, но и для компаний малого и среднего бизнеса благодаря простоте установки и настройки.

Недостатки:

- В виду того, что DeviceLock DLP Suite 8 — чисто агентское решение, этой системе присущи все минусы данного подхода. В первую очередь уязвимость инфраструктуры вследствие умышленного завершения работы агента, и человеческий фактор, когда агент может быть банально не установлен на конечную точку сети. Угроза усугубляется еще и тем, что в инфраструктуре могут появляться незащищенные виртуальные машины.

- Отсутствие возможности «карантина» подозрительных сообщений и файлов, когда объекты с критически важным или запрещенным содержимым помещаются в отдельное хранилище для анализа сотрудников отдела ИБ (ожидается в будущих версиях).

- В DeviceLock DLP Suite 8 пока отсутствует поддержка P2P-протокола, однако она уже реализована в готовящейся к выходу версии 8.1. Также нет возможности декодирования данных, передаваемых внутри нешифрованных туннелей протоколов.

- Еще к недостаткам стоит отнести возможность отправки оповещений только по протоколам SMTP и SNMP. На наш взгляд, стоит добавить поддержку дополнительных вариантов отправки уведомлений.

- Определенным неудобством является наличие четырех различных консолей управления.