Раньше хакеров обыватель видел только в кино, а поломки компьютеров не сильно влияли на процессы. Сегодня утечки критически важных данных и перебои в работе сервисов могут полностью парализовать деятельность компании и привести к огромным убыткам. Как следствие, количество связанных с информационной безопасностью инцидентов экспоненциально растет и ущерб от них в мировом масштабе уже считают миллиардами долларов США.

Введение

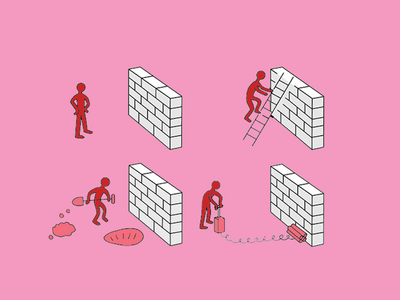

ИТ-инфраструктуру надо защищать, но как оценить ее способность противостоять угрозам? Крупный бизнес давно проводит экспертные тесты на проникновение (от англ. pentest, или penetration test), привлекая внешних подрядчиков к проверке своих информационных систем на прочность. Без сторонней экспертизы сложно обойтись: у заказчиков часто не хватает необходимых для масштабной проверки компетенций, да и взгляд со стороны более объективен. К сожалению, представители малого бизнеса такое тестирование считают делом слишком сложным и дорогостоящим.

Сегодня мы попробуем разрушить стереотип на примере пентеста, проведенного в небольшой компании — ее название разглашать не будем из соображений безопасности.

Как проводился пентест

Квалифицированные специалисты нападали на корпоративную инфраструктуру заказчика по всем доступным изнутри и снаружи направлениям, используя не только технические средства, но и методы социальной инженерии. Это напоминало массированные хакерские атаки или действия внутренних мошенников, но проводившиеся под контролем и без опасных последствий.

Мы поставили перед собой задачу оценить практическую защищенность информационных систем, обрабатывающих критичные для бизнеса данные. В итоге заказчик получил развернутый аналитический отчет и конкретные рекомендации по уменьшению рисков несанкционированного доступа к информации, разработанные с учетом актуальных угроз и тенденций в области информационной безопасности.

Для имитации действий потенциальных злоумышленников использовался сценарий (или модель знаний) «Черный ящик», когда атакующий не обладает информацией о конкретных целях. Для внутреннего тестирования на проникновение применялась модель нарушителя «Удаленный пользователь» — злоумышленник подключал к целевой локальной сети неконтролируемую рабочую станцию через VPN. Он не обладал логическим доступом к домену Active Directory, а также не владел сведениями о структуре корпоративной сети и используемых в ней средствах защиты.

Для внешнего тестирования на проникновение, тестирования веб-сайта и социотехнического тестирования действия потенциальных злоумышленников соответствовали модели «Интернет-хакер» — она не предполагает наличия у злодеев сведений о корпоративной сети и каких-либо прав доступа к ее ресурсам. Последний сценарий, «Посетитель», применялся для анализа защищенности беспроводной сети — злоумышленник должен был иметь возможность прохода на территорию бизнес-центра, где расположен головной офис заказчика.

Этапы тестирования

Работы проводились в несколько этапов с учетом требований и рекомендаций международных стандартов и руководств, таких как PCI DSS (Payment Card Industry Data Security Standard), Open Source Security Testing Methodology Manual (OSSTMM) или OWASP Testing Guide. Каждый тест был разбит на несколько стадий и вначале проводилась сетевая разведка с использованием выбранного сценария (модели знаний), то есть сбор данных о целевой инфраструктуре и размещенных в ней объектах: доменных именах и зонах, сетевой адресации, компонентах сети, средствах защиты, веб-приложениях, именах учетных записей, используемом программном обеспечении, запущенных сервисах и прочем.

Собирались данные о сотрудниках и другая представляющая интерес для потенциального злоумышленника информация. Следующий шаг — идентификация технических уязвимостей как автоматизированными средствами, так и «ручными» методами. На стадии профилирования шла подготовка рабочей среды и инструментов к выполнению атаки.

Последний этап — собственно проникновение — был самым деликатным. Квалифицированные специалисты производили эксплуатацию выявленных уязвимостей, но только если это не приводило к перебоям в работе сервисов или к порче данных. Отдельно стоит рассказать о социотехническом тестировании: специалисты подрядчика собрали доступную публично информацию о цели, определили возможные векторы атак, провели псевдофишинговую рассылку и проанализировали реакцию пользователей на нее.

Помимо этого они массово распространили на территории головного офиса заказчика флэш-накопители с программным обеспечением, имитирующим действия зловредов (но без опасных последствий), и удаленно зафиксировали факты его запуска на компьютерах заказчика.

Довольно важным этапом был и анализ защищенности корпоративного веб-сайта. Мы проверили не только его способность противостоять направленным на отказ в обслуживании распределенным атакам, но и возможность преодоления потенциальным нарушителем механизмов защиты для несанкционированного доступа во внутреннюю сеть. Исследовались возможности получения конфиденциальной информации, совершения мошеннических действий, нарушения целостности данных и работоспособности информационных систем.

Вопрос доверия

Каждый из этапов тестирования предварительно согласовывался с заказчиком. Если вероятность нарушения функционирования целевых систем была слишком высокой или в случаях успешного получения доступа к конфиденциальной информации, специалисты подрядчика немедленно прекращали работы до получения формального разрешения на их продолжение.

После каждого этапа тестирования проводилась так называемая «зачистка»: если возникала такая потребность, специалисты подрядчика разрабатывали документ с описанием необходимых для устранения последствий тестирования действий. Документ содержал описание внесенных системных изменений, если таковые случились, или последствий действий «эксплойтов» с подробным руководством по устранению.

Повторюсь, никакие необратимые или деструктивные изменения в целевые информационные системы не вносились — договор предусматривал ответственность за подобные «шалости».

Юридическая страховка не спасает от старой как мир проблемы: кто будет сторожить сторожа? Заказчик в подобной ситуации должен доверять подрядчику и выбирать его среди компаний с хорошей репутацией. С другой стороны, хакеры и внутренние мошенники едва ли будут спрашивать разрешения перед проведением атаки, и лучше все-таки их опередить, доверив самое ценное профессионалам со стороны.

Итоги тестирования

Результаты проверки оказались ожидаемыми: внешний периметр корпоративной сети заказчика был защищен на достаточном уровне, выявить эксплуатируемые уязвимости хостов и сервисов нам не удалось. Уровень защиты корпоративного сайта специалисты оценили выше среднего: получить доступ к критичной информации или перехватить управление целевым ресурсом в ходе тестирования они не смогли. А вот устойчивость веб-приложения к DDoS-атакам оказалась крайне низкой, и чтобы вывести его из строя, потенциальному злоумышленнику не потребуются значительные вычислительные мощности.

Всплыли и более серьезные проблемы: внутренняя корпоративная инфраструктура была защищена существенно хуже и позволяла получить права администратора в корпоративном домене Active Directory, что делало возможной атаку на обрабатывающие критичные данные бизнес-системы. Также внутри были обнаружены и другие серьезные уязвимости, а кроме того — беспроводная сеть заказчика позволяла восстановить PSK для доступа. Получив такие результаты, многие компании полностью полагаются на защиту внешнего периметра. Это будет огромной ошибкой. Если злоумышленнику удастся его пройти, слабая внутренняя защита позволит хозяйничать в сети как угодно.

Главная проблема здесь — человеческий фактор. Социотехническое тестирование показало недостаточный уровень грамотности работников (пользователей) заказчика в вопросах информационной безопасности. Псевдофишинговая рассылка и распространение «зараженных» флэш-накопителей оказались успешными, что существенно снизило эффективность усилий по защите внешнего периметра. Если корпоративную сеть нельзя взломать снаружи, стоит попробовать проделать это изнутри — возможность успешных атак на инфраструктуру заказчика все-таки остается.

Выводы

Бытует мнение, что пентесты слишком дороги для малого бизнеса. Действительно, немногие заказчики готовы потратить от 400 тысяч рублей на экспертную проверку уровня безопасности своих ИТ-систем. На самом деле целесообразность таких расходов зависит не от количества сотрудников в компании, а от коммерческих рисков в случае успешной атаки.

Принимая решение о привлечении недешевого внешнего подрядчика, нужно ответить на несколько простых вопросов.

- Каковы ваши обороты?

- Насколько сильно бизнес зависит от ИТ?

- Какие средства вы можете потерять в результате утечки или порчи важных данных?

Возьмем для примера небольшую компанию, выигрывающую тендеры на разработку программного обеспечения для крупных технологических корпораций. Что случится, когда созданные ею для условного Яндекса исходные тексты утекут в сеть? Даже если это и не утопит бизнес полностью, о серьезных тендерах можно будет забыть.

Юридическая или аудиторская компания из нескольких десятков человек может работать с крупнейшими клиентами и вести для них многомиллиардные сделки. Как вам понравится утечка ее конфиденциальных данных в публичное информационное пространство?

Таких вариантов масса, так что даже малому бизнесу тесты на проникновение могут здорово помочь, но, разумеется, вначале стоит оценить риски и целесообразность затрат на экспертизу.