В 2017 году, то есть в исторической перспективе — совсем недавно, мы опубликовали статью «Задачи операционной безопасности объектов КИИ в рамках функционирования центров ГосСОПКА». В ней мы рассматривали задачи центров ГосСОПКА по обеспечению безопасности объектов критической информационной инфраструктуры (КИИ) и взаимодействия с Национальным координационным центром по компьютерным инцидентам (НКЦКИ), а также возможные инструменты для их решения. Материал был выпущен ещё до выхода открытых приказов ФСБ России, регламентирующих работу ГосСОПКА. И сейчас, когда все приказы зарегистрированы в Минюсте, мы хотим провести оценку того, насколько видение государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации, обозначенное нами ранее, соответствует наступившей реальности.

- Введение

- ГосСОПКА

- Задачи в рамках функционирования центра ГосСОПКА

- 3.1. Определение зоны ответственности и состояния защищенности

- 3.2. Инструментарий центра ГосСОПКА

- 3.3. Кадровые вопросы центра и требования к квалификации

- 3.4. Функции центра ГосСОПКА

- Выводы

Введение

С момента выхода нашей статьи Федеральный закон от 26 июля 2017 года №187-ФЗ («О безопасности критической информационной инфраструктуры Российской Федерации») уже вступил в силу. Согласно ему, помимо непосредственного обеспечения безопасности критической информационной инфраструктуры, субъекты последней должны непрерывно взаимодействовать с ГосСОПКА.

Наши тезисы о необходимости мониторинга штатного функционирования ИТ-ресурсов, АСУ, телеком-оборудования, выявления и прогнозирования угроз ИБ подтвердились со вступлением в действие приказов ФСТЭК России № 235 и 239, которые обязывают владельцев значимых объектов КИИ обеспечить мониторинг и регистрацию событий безопасности (АУД), а также реагирование на компьютерные инциденты (ИНЦ).

Для обеспечения непрерывности, в том числе при ограниченных кадровых ресурсах, можно привлекать коммерческие организации, которые лицензированы в сфере защиты информации и имеют соглашение с НКЦКИ о присвоении статуса центра ГосСОПКА.

ГосСОПКА

Общее описание структуры

В 2017 году, уже после выхода нашей статьи, обновился список документов, на которых базируется регулирование ГосСОПКА:

- Указ Президента РФ от 15 января 2013 года №31с («О создании государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации»).

- Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации (утверждены Президентом РФ 3 февраля 2012 года №803).

- Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (№К 1274 от 12 декабря 2014 года).

- Стратегия развития информационного общества в Российской Федерации на 2017—2030 годы (№203 от 9 мая 2017 года).

- Федеральный закон №187-ФЗ от 26 июля 2017 года «О безопасности критической информационной инфраструктуры Российской Федерации».

- Указ Президента РФ №620 от 22 декабря 2017 года «О совершенствовании ГосСОПКА».

Также уже вышли все необходимые приказы и нормативные правовые акты, которые регуляторы обязаны были выпустить в соответствии с законом №187-ФЗ, и сейчас деятельность участников ГосСОПКА подпадает под действие следующих документов:

- Набор методических рекомендаций по созданию и организации процессов ведомственных и корпоративных центров ГосСОПКА от Центра защиты информации и специальной связи ФСБ России.

- Требования к персоналу и должностным лицам субъектов ГосСОПКА.

- Приказ ФСБ России №366 от 24 июля 2018 года «О НКЦКИ».

- Приказ ФСБ России №367 от 24 июля 2018 года «Об утверждении Перечня информации и Порядка представления информации в ГосСОПКА».

- Приказ ФСБ России №368 от 24 июля 2018 года «Об утверждении Порядка обмена информацией о компьютерных инцидентах и Порядка получения субъектами КИИ информации о средствах и способах проведения компьютерных атак и о методах их предупреждения и обнаружения».

- Приказ ФСБ России №196 от 6 мая 2019 года «Об утверждении требований к средствам ГосСОПКА».

- Приказ ФСБ России №281 от 19 июня 2019 года «Об утверждении ТУ установки и эксплуатации средств ГосСОПКА».

- Приказ ФСБ России №282 от 19 июня 2019 года «Об утверждении порядка информирования НКЦКИ и реагирования на компьютерные инциденты».

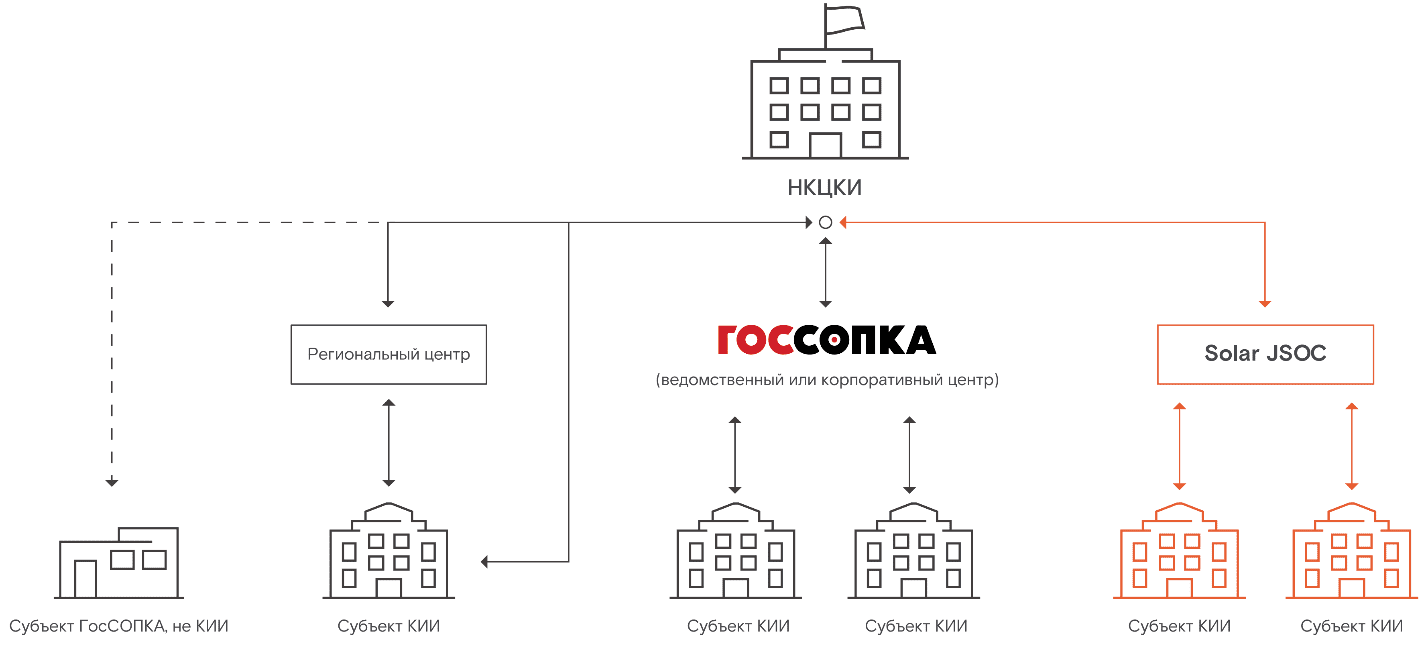

Рисунок 1. Иерархия ГосСОПКА

Кроме того, из обихода и лексикона участников системы вышло такое понятие, как «Главный центр»: со временем он объединился с НКЦКИ. Также постепенно уходит и разделение на «Ведомственные» и «Корпоративные» центры ГосСОПКА, хотя в разработанных ранее документах оно иногда встречается. Недавно вышедшее постановление Правительства РФ оперирует доселе неизвестной сущностью «Отраслевой центр ГосСОПКА», что пока не находит понимания в рядах участников системы.

Стадии создания ГосСОПКА

Глобально принципы создания сегмента ГосСОПКА в организации не изменились и включают следующие стадии:

- определение зоны ответственности, текущего состава и состояния защищаемых инфраструктур, модели угроз;

- запуск или адаптация инструментов, требуемых для обеспечения функций центра;

- обеспечение выполнения функций ГосСОПКА.

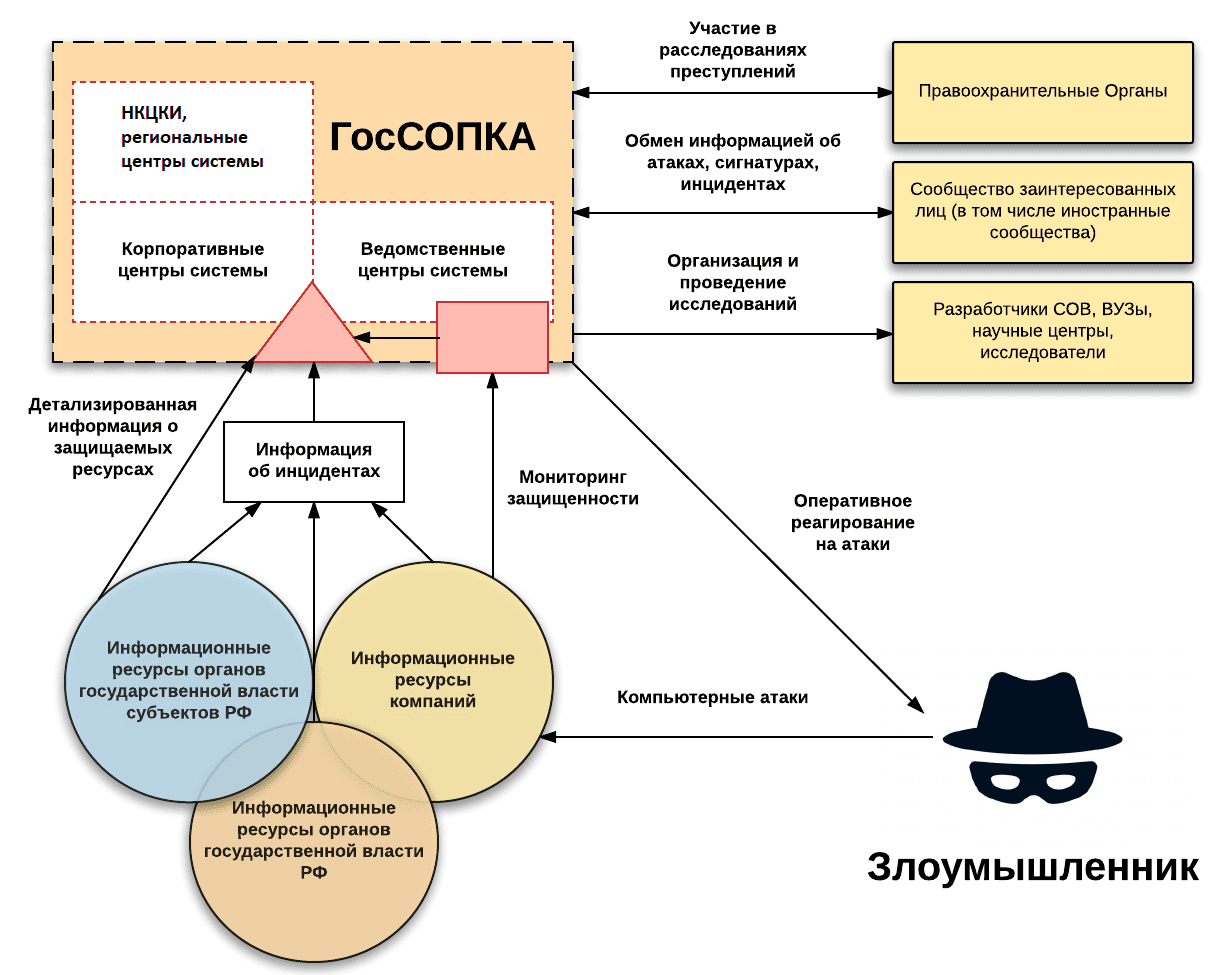

Рисунок 2. Структура и основные направления деятельности ГосСОПКА

В части инцидентов и анализа защищённости с 2017 года сохраняется фокус на внешнем нарушителе, то есть киберпреступнике. Это видно в том числе и по особо выделяемым категориям и типам инцидентов, перечень которых в целом существенно изменился.

Таблица 1. Сравнение категорий и типов инцидентов

|

Было |

Стало |

||

|

Тип |

Категория |

Тип |

|

|

ВПО (включая APT и бот-агент) ЦУ бот-сети |

Внедрение ВПО |

Заражение ВПО |

|

|

Распространение ВПО |

Использование российского ресурса для распространения ВПО Попытки внедрения модулей ВПО |

||

|

DoS / DDoS |

|||

|

Нарушение или замедление работы контролируемого информационного ресурса |

Компьютерная атака типа «отказ в обслуживании» |

||

|

Распределённая компьютерная атака типа «отказ в обслуживании» |

|||

|

Несанкционированный вывод системы из строя |

|||

|

Непреднамеренное отключение системы (без злого умысла) |

|||

|

Несанкционированный доступ Эксплуатация уязвимости |

Несанкционированный доступ в систему |

Успешная эксплуатация уязвимости Компрометация учетной записи |

|

|

Попытки несанкционированного доступа в систему или к информации |

Попытки эксплуатации уязвимости |

||

|

Перебор паролей |

Сбор сведений с использованием ИКТ |

Попытки авторизации в информационном ресурсе |

|

|

Сканирование ресурсов |

Сканирование информационного ресурса |

||

|

Прослушивание (захват) сетевого трафика |

|||

|

Социальная инженерия |

|||

|

Нарушение политики безопасности |

Нарушение безопасности информации |

Несанкционированное разглашение информации |

|

|

Несанкционированное изменение информации |

|||

|

Вредоносный ресурс |

Распространение информации с неприемлемым содержимым |

Рассылка российским ресурсом спам-сообщений |

|

|

Запрещённый контент (нарушение прав) Спам |

Публикация запрещённой законодательством РФ информации |

||

|

Фишинг (мошенничество) |

Мошенничество с использованием ИКТ |

Злоупотребление при использовании информационного ресурса |

|

|

Публикация мошеннического информационного ресурса |

|||

|

Другое |

Наличие уязвимости или недостатков конфигурации |

|

|

Задачи в рамках функционирования центра ГосСОПКА

Определение зоны ответственности и состояния защищённости

Стартовые задачи по созданию сегмента остались прежними и применимы к любому проекту по информационной безопасности:

- определение перечня информационных систем и инфраструктур, которые требуют защиты (инвентаризация), отдельно — доступных из интернета;

- определение модели угроз (компьютерных инцидентов, от которых мы планируем защищаться и на которые планируем реагировать);

- определение фактических возможностей текущей инфраструктуры — как выстроить защиту от инцидентов, указанных в модели угроз;

- определение инструментов и ресурсной (кадровой) базы, которая потребуется для реализации защиты.

Как и 2 года назад, даже первая часть задачи — «нарисовать» периметр — на деле нередко оказывается крайне сложной. Потенциальные сегменты ГосСОПКА часто представляют собой территориально распределённые комплексные инфраструктуры, и понять, какие существуют каналы выхода в интернет, какие сервисы за годы работы компании оказались на периметре и с какой целью — весьма трудоёмкая задача. Радует появление и постоянное развитие специализированных SGRC-средств, позволяющих автоматизировать этот процесс.

Как правило, к данному этапу уже приходят с пониманием того, какие объекты КИИ есть в инфраструктуре. Речь идёт о категории значимости объектов, от которой напрямую зависят требования к мерам защиты информации и к скорости реагирования. Так, в приказе ФСБ России №282 определено, что субъекты, не владеющие значимыми объектами КИИ, должны информировать НКЦКИ об инцидентах в течение 24 часов с момента их обнаружения.

Совсем другие требования предъявляются к владельцам значимых объектов КИИ. Такие субъекты должны разработать план по реагированию на компьютерные инциденты и принятию мер по ликвидации последствий компьютерных атак. Для непосредственного решения названных задач (реагирование и ликвидация) владельцам КИИ даже дают возможность привлекать профильные подразделения и должностных лиц ФСБ России. В этом случае план разрабатывается совместно с НКЦКИ и согласовывается с теми, кого предполагается привлечь. Необходимо минимум раз в год отрабатывать положения плана на киберучениях.

Но самое главное требование к субъектам КИИ, отражённое в приказе №282, — информировать НКЦКИ о случившихся инцидентах в течение 3-х часов с момента их обнаружения. Выполнить такое требование без круглосуточной дежурной смены или передачи этих функций в партнёрский центр ГосСОПКА практически невозможно.

Инструментарий центра ГосСОПКА

Ранее, рассматривая техническую основу центра ГосСОПКА, мы выделили следующие средства защиты информации:

- активные средства (защита периметра и антивирус на хостах);

- система обнаружения атак (фиксация попыток эксплуатации уязвимостей);

- система защиты от DDoS;

- сканер уязвимостей;

- система сбора и корреляции событий — SIEM (фиксация сканирований, брутфорсов и фактов несанкционированного доступа);

- система диспетчерской службы (service desk) и информационного взаимодействия (замкнутое управление циклом инцидентов и передачи информации в вышестоящий центр ГосСОПКА).

В мае 2019 года вышел приказ ФСБ России №196, содержащий требования к средствам ГосСОПКА. Таким образом регулятор утвердил минимально необходимый набор инструментов, которыми должен оперировать центр ГосСОПКА для защиты КИИ. В него вошли средства:

- обнаружения (читай: SIEM),

- предотвращения (инвентаризация и сканер уязвимостей),

- ликвидации последствий (IRP и взаимодействие с НКЦКИ),

- криптографической защиты информации,

- визуализации.

Есть и общие требования для всех средств ГосСОПКА:

- исключать возможности несанкционированного удалённого управления, несанкционированной передачи обрабатываемой информации, влияния на объекты критической информационной инфраструктуры;

- модернизироваться, обеспечиваться гарантийной и технической поддержкой только российскими организациями с российскими собственниками.

Список получился короче нашего изначального, но этого и следовало ожидать, так как и требования, и сама необходимость установки средств защиты информации от несанкционированного доступа, антивирусов, средств обнаружения вторжений и систем противодействия DoS / DDoS регламентируется документами ФСТЭК, а не ФСБ России.

Кадровые вопросы центра и требования к квалификации персонала

В части кадрового обеспечения мы опирались на методические рекомендации по созданию центров ГосСОПКА. С тех пор вышли «Требования к персоналу и должностным лицам субъектов ГосСОПКА», где эти вопросы остались практически неизменными. Ранее мы выпустили отдельную статью, полностью посвящённую кадрам: «Каков оптимальный состав команды Центра ГосСОПКА».

Функции центра ГосСОПКА

Функции центра ГосСОПКА — это те самые процессы, которые являются краеугольным камнем построения любого SOC и которым регулятор придаёт первостепенное значение.

Почему первостепенное? Это прямо следует из идеи о том, что информационная безопасность является процессом, и ежедневная работа всех служб ИБ — реагировать на вызовы постоянно меняющейся внешней и внутренней обстановки, свойственные любой организации, потому что невозможно единожды настроить защиту и никогда не возвращаться к ней до момента вывода информационной системы из эксплуатации.

Для полностью замкнутых и изолированных систем (где разрешено очень ограниченное количество ПО, нет выхода в интернет и контролируется каждый бит исполняемых файлов и файлов конфигурации) такой подход возможен. Именно он применяется в системах с гостайной, но с ними работает очень специфический, готовый к ограничениям контингент.

Нам с вами посчастливилось работать в условиях, где степень свободы больше, но за такой инфраструктурой надо усиленно наблюдать, выделяя обособленное подразделение, которое будет заниматься мониторингом в режиме 24х7. Только с помощью такого центра обнаружения и реагирования на компьютерные инциденты вы сможете противостоять целенаправленным атакам.

Регулятор обновил функции центра ГосСОПКА, и теперь они выглядят так:

- формирование и поддержание в актуальном состоянии детализированной информации об информационных ресурсах, находящихся в зоне ответственности ведомственного центра (инвентаризация информационных ресурсов);

- эксплуатация средств ГосСОПКА;

- анализ событий информационной безопасности;

- регистрация компьютерных атак и компьютерных инцидентов, а также приём сообщений об инцидентах от персонала и пользователей информационных ресурсов;

- составление перечня компьютерных инцидентов;

- проведение мероприятий по оперативному реагированию на компьютерные атаки и вызванные ими компьютерные инциденты, а также по ликвидации последствий данных компьютерных инцидентов в информационных ресурсах;

- анализ результатов ликвидации последствий инцидентов;

- расследование и установление причин компьютерных инцидентов;

- анализ угроз ИБ, составление и актуализация перечня угроз, прогнозирование их развития и направление в НКЦКИ результатов;

- принятие управляющих решений по обеспечению информационной безопасности информационных ресурсов;

- разработка документов, регламентирующих процессы обнаружения, предупреждения и ликвидации последствий компьютерных инцидентов и реагирования на компьютерные инциденты;

- выявление, сбор и анализ сведений об уязвимостях, а также проведение мероприятий по оценке защищённости от компьютерных атак и вирусных заражений информационных ресурсов;

- формирование предложений по повышению уровня защищённости информационных ресурсов;

- взаимодействие с НКЦКИ по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак;

- предоставление дополнительной информации о компьютерных инцидентах в информационно-телекоммуникационных сетях, находящихся в зоне ответственности ведомственного центра, по запросам НКЦКИ;

- информационно-аналитическое и прогностическое обеспечение функционирования ГосСОПКА, предоставление в НКЦКИ сведений о состоянии защищённости информационных ресурсов;

- направление в НКЦКИ предложений по совершенствованию средств ГосСОПКА.

Выводы

Общий вывод остался прежним. Защита КИИ и ГосСОПКА — это не история о формальном выполнении формальных требований, когда можно закупить некоторое количество аппаратных и программных средств, провести аттестацию, заполнить сейф бумагами, лицензиями и сертификатами и считать задачу выполненной. Основной момент, который больше всего волнует регулятора, — это реально выстроенные процессы обнаружения и реагирования на компьютерные инциденты в заданное им (регулятором) время. Именно ради обеспечения этих процессов существуют методические документы и общие требования к кадровому составу и техническим средствам. Если же говорить о практике выполнения требований и рекомендаций регулятора, то наш итоговый вывод подтверждается временем. Всё больше субъектов КИИ под действием кадрового голода, недостатка собственной экспертизы и финансирования прибегают к сервисной модели с привлечением коммерческих центров ГосСОПКА.