В статье рассматриваются задачи, которые ставятся перед центрами ГосСОПКА в рамках обеспечения безопасности критических информационных инфраструктур и взаимодействия с Главным центром ГосСОПКА, а также возможные инструменты для их решения.

- Введение

- ГосСОПКА

- Задачи в рамках функционирования центра ГосСОПКА

- 3.1. Определение зоны ответственности и состояния защищенности

- 3.2. Инструментарий центра ГосСОПКА

- 3.3. Кадровые вопросы центра и требования к квалификации

- Выводы

Введение

С начала 2018 года вступает в силу федеральный закон №187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации»), в котором одной из задач системы безопасности критической информационной инфраструктуры (КИИ) помимо обеспечения собственной безопасности является непрерывное взаимодействие объектов КИИ с ГосСОПКА, таких как здравоохранение, наука, транспорт, атомная промышленность, энергетика и другие. Причем мероприятия по мониторингу штатного функционирования ИТ-ресурсов, автоматизированных систем управления и телекоммуникационного оборудования, а также выявлению и прогнозированию угроз информационной безопасности должны проводиться в непрерывном режиме. Для решения в том числе задачи непрерывности в ограниченных кадровых ресурсах существует возможность вовлечения коммерческих организаций, которые осуществляют лицензируемую деятельность в сфере защиты информации.

ГосСОПКА

Общее описание структуры

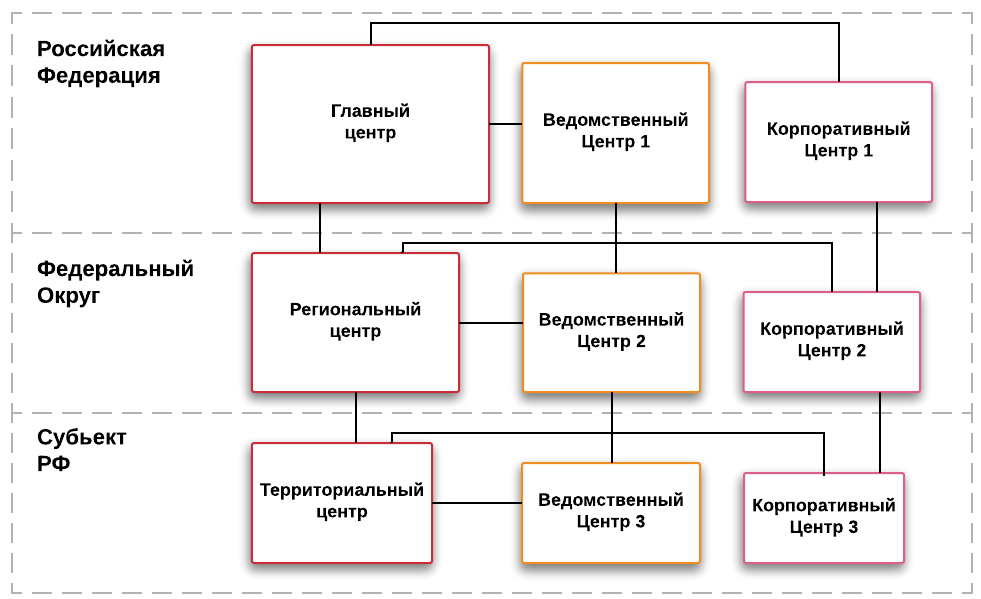

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак является территориально распределенной совокупностью центров (сил и средств), организованной по ведомственному и территориальному принципам, в числе которых — Национальный координационный центр по компьютерным инцидентам.

Созданию такой системы послужили следующие нормативные акты:

- Указ Президента РФ от 15 января 2013 года № 31с.

- Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации (утв. Президентом РФ 3 февраля 2012 г. №803).

- Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (№К 1274 от 12 декабря 2014г.).

- Федеральный закон №187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации».

- Методические рекомендации по созданию ведомственных и корпоративных центров ГосСОПКА от Центра защиты информации и специальной связи Федеральной службы безопасности.

Рисунок 1. Иерархия взаимодействия центров ГосСОПКА

Стадии создания ГосСОПКА

Глобально в направлении безопасности КИИ можно выделить несколько стадий создания сегмента ГосСОПКА в организации:

- Определение зоны ответственности, текущего состава и состояния защищаемых инфраструктур и «модели угроз».

- Запуск или адаптация инструментов, требуемых для обеспечения функций центра.

- Обеспечение выполнения процессов ГосСОПКА:

- формирование и поддержание в актуальном состоянии детализированной информации об информационных ресурсах, находящихся в зоне ответственности ведомственного центра;

- сбор и анализ информации о компьютерных атаках и вызванных ими компьютерных инцидентах;

- проведение мероприятий по оперативному реагированию на компьютерные атаки и вызванные ими компьютерные инциденты, а также по ликвидации последствий данных компьютерных инцидентов в информационных ресурсах;

- принятие управляющих решений по обеспечению информационной безопасности информационных ресурсов;

- выявление, сбор и анализ сведений об уязвимостях, а также проведение мероприятий по оценке защищенности от компьютерных атак и вирусных заражений информационных ресурсов;

- информирование заинтересованных лиц и субъектов ГосСОПКА по вопросам обнаружения, предупреждения и ликвидации последствий компьютерных атак;

- обеспечение защиты данных, передаваемых между ведомственным центром и Главным центром по каналам, защищенным с использованием сертифицированных ФСБ России средств защиты информации;

- предоставление дополнительной информации о компьютерных инцидентах в информационно-телекоммуникационных сетях, находящихся в зоне ответственности ведомственного центра, по запросам Главного центра ГосСОПКА

- Обеспечение взаимодействия с вышестоящим центром ГосСОПКА по вопросам состояния защищенности и возникающим инцидентам.

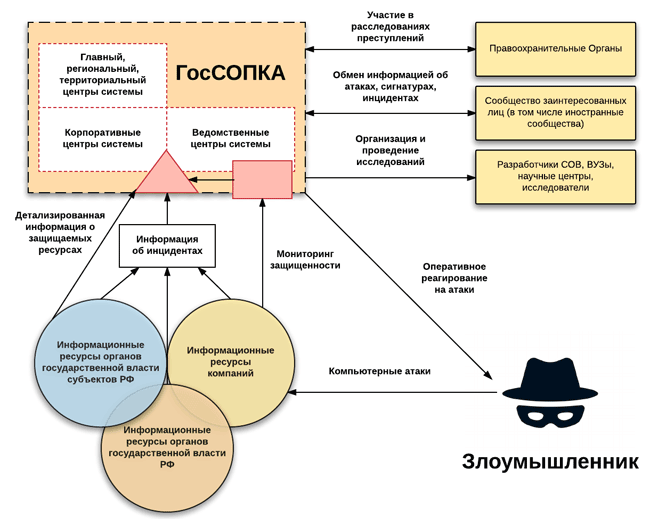

Рисунок 2. Структура и основные направления деятельности ГосСОПКА

Важную роль в обеспечении безопасности выполняют ведомственные центры, в функции которых помимо обеспечения безопасности в зоне ответственности входит агрегация информации о защищенности и происходящих инцидентах у всех подведомственных организаций. В их задачи также входит аналитика на основании полученных данных, выявление общих трендов или актуальных векторов и передача информации о них в нижестоящие центры.

В итоге получаемая информация о видах вредоносных программ и используемых сценариях атаки позволяет ГосСОПКА в роли «информационного хаба» проводить аналитику актуальности векторов для других подключенных организаций и в режиме информационного взаимодействия сформировать адресный сигнал субъектам критической информационной инфраструктуры для организации превентивной защиты.

Задачи в рамках функционирования центра ГосСОПКА

Определение зоны ответственности и состояния защищенности

Стартовые задачи по созданию сегмента очень похожи на классические работы в рамках любого проекта по информационной безопасности:

- Определение перечня информационных систем и инфраструктур, которые требуют защиты (инвентаризация), отдельно — доступных из интернета.

- Определение модели угроз (компьютерных инцидентов, от которых мы планируем защищаться и на которые планируем реагировать).

- Определение фактических возможностей текущей инфраструктуры — как выстроить защиту от указанных в модели угроз инцидентов.

- Определение инструментов и ресурсной (кадровой) базы, которая потребуется для реализации защиты

Несмотря на кажущуюся простоту, даже первая часть задачи — нарисовать периметр — зачастую становится крайне сложной. Потенциальные сегменты ГосСОПКА часто представляют собой территориально распределенные, сложные комплексные инфраструктуры, и понять, какие именно каналы выхода в интернет существуют, какие сервисы за годы работы компании оказались на периметре, с какой целью и зачем — это трудоемкая и комплексная задача.

При построении прототипа важно учитывать, какие задачи необходимо будет решать центру в своей ежедневной жизни. Их можно разделить на четыре большие блока по функциональности:

- Управление инцидентами ИБ

- Анализ событий безопасности

- Обнаружение компьютерных атак

- Регистрация инцидентов

- Реагирование на инциденты и ликвидация последствий

- Установление причин инцидентов

- Анализ результатов устранения последствий инцидентов

- Анализ защищенности инфраструктуры

- Инвентаризация ресурсов

- Анализ угроз информационной безопасности

- Работа с персоналом

- Повышение квалификации персонала

- Прием сообщений о возможных инцидентах от персонала

- Информационное взаимодействие с вышестоящим центром

Хотелось бы отметить, что с точки зрения и инцидентов, и анализов защищенности требования к центру ГосСОПКИ в первую очередь фокусируются на злоумышленнике внешнем, то есть киберпреступнике. Это видно в том числе и из наиболее обозначенных категорий инцидентов: DDoS, ВПО, уязвимости, сканирования и брутфорсы, несанкционированный доступ. Это, при всей сложности и изощренности кибератак, позволяет точнее определить первые приоритеты и инструментарий.

Инструментарий центра ГосСОПКА

Для того чтобы реализовать достаточный уровень защищенности и продуктивное взаимодействие с ГосСОПКА, необходимо подготовить платформу как в организационном, так и техническом плане. Если опереться на задачи и типы инцидентов, описанные параграфом выше, то кажется вполне прозрачным инструментарий:

- Активные средства защиты, направленные на противодействие преодолению периметра и антивирусную защиту хостов.

- Система обнаружения атак, нацеленная на фиксацию попыток эксплуатации уязвимостей.

- Система защиты от DDoS.

- Сканер уязвимостей.

- Система сбора и корреляции событий (SIEM) для фиксации сканирований, брутфорсов и фактов несанкционированного доступа.

- Система service desk и информационного взаимодействия для замкнутого управления циклом инцидентов и передачи информации в вышестоящий центр ГосСОПКА.

Но так кажется лишь на первый взгляд. С одной стороны, при небольших объемах инфраструктуры указанные типы инцидентов можно фиксировать и без SIEM. С другой стороны, термин «уязвимость» имеет достаточно широкое трактование, в том числе и в текущих документах. Если возможный вектор атаки может быть реализован с помощью уязвимости веб-приложения, опубликованного в интернете, то очевидно, что система обнаружения атак не поможет нам ее зафиксировать и прореагировать. В данном случае возможен подход с выявлением и закрытием уязвимостей путем запуска процесса контроля уязвимостей программного кода или с использованием наложенных средств защиты, например Web Application Firewall. Поэтому данный вопрос на текущий момент является точкой нежесткого регулирования и требует здравого смысла и практического подхода к собственной защищенности от специалистов по информационной безопасности конкретного центра.

Кадровые вопросы центра и требования к квалификации

Остается нераскрытым важный вопрос — каким образом должны эксплуатироваться данные средства защиты, чтобы эффективно обеспечивать безопасность КИИ и помочь в реализации описанных выше процессов. Можно увидеть, что перечисленные задачи и работы требуют существенного штата и квалификации сотрудников для эксплуатации. Ниже мы приведем некоторый подход к ресурсному планированию центра.

Таблица 1. Ресурсное планирование центра

| Роль | Функции | Количество |

| Специалист по обнаружению компьютерных атак и инцидентов | Анализ событий безопасности, регистрация инцидентов | 6 |

| Специалист по обслуживанию технических средств SOC | Обеспечение функционирования технических средств, размещаемых в SOC, а также дополнительных средств защиты информационных систем | 6 |

| Специалист по оценке защищенности | Проведение инвентаризации информационных ресурсов, анализ выявленных уязвимостей и угроз, установление соответствия требований по информационной безопасности принимаемым мерам | 2 |

| Специалист по ликвидации последствий компьютерных инцидентов | Координация действий при реагировании на компьютерные атаки | 2 |

| Специалист по установлению причин компьютерных инцидентов | Установление причин инцидентов, анализ последствий инцидентов | 2 |

| Аналитик-методист | Анализ информации, предоставляемой специалистами первой и второй линий; разработка нормативных документов и методических рекомендаций | 2 |

| Технический эксперт | Экспертная поддержка в соответствии со специализацией (вредоносные программы, настройка средств защиты, применение специализированных технических средств, оценка защищенности и т. п.) | 2 |

| Юрист | Нормативно-правовое сопровождение деятельности SOC | 1 |

| Руководитель | Управление деятельностью SOC | 1 |

Сразу хотелось бы допустить две оговорки:

- Данная таблица характеризует области ответственности и задачи и функции персонала, а не отдельные выделенные роли. Поэтому неверно складывать цифры в правом столбце: аналитик-методист вполне может выполнять задачи по оценке защищенности или являться по совместительству руководителем центра (хотя это и нарушает некоторую логику разделения полномочий).

- Количественные оценки специалистов по каждой области — приблизительные. В действительности, для обеспечения мониторинга и реагирования на инциденты в круглосуточном режиме (внешние атаки не ограничиваются режимом 8/5) так или иначе требуется запуск дежурной смены, численность которой не может быть менее 6 человек. В то же время кадровая устойчивость центра требует резервирования компетенций: хотя бы два человека должны обладать знаниями по оценке защищенности, анализу инцидентов и т. д.

Тем не менее из приведенной таблицы видно, что экспертизы требуются самые разнообразные: как специалистов по анализу журналов и атак в SIEM-системе, так и команда реагирования, готовая провести блокировку на активных средствах защиты, а также эксперты по разработке новых сценариев, оценке защищенности и анализу вредоносных программ. Так или иначе, кадровая конструкция центра ГосСОПКА массивна и вряд ли может обойтись менее чем 10 специалистами.

Естественно, не остаются за гранью документов и указанных функций центра ГосСОПКА и процессные части обеспечения безопасности: определяются регламенты выявления, должны присутствовать профили или flight guide по реагированию на инциденты, должны существовать процессы анализа эффективности работ, в том числе и по устранению инцидентов, и прогнозирование новых угроз. Все это приводит нас к мысли, что работы, функции и задачи центра ГосСОПКА по основным пунктам совпадают с целями и задачами Security Operations Center и их функциональности. Что приближает решение данной задачи к актуальному на текущий момент для многих компаний запуску функций SOC в своей инфраструктуре.

Выводы

В заключение хотелось бы отметить непривычную на текущем этапе регламентирования структуру тематики ГосСОПКА. В отличие от большинства российских регулирующих документов, закон в первую очередь ссылается не на инструментарий и регламентно-распорядительную базу, а на наличие процессов обеспечения безопасности в организации. Такой подход автоматически создает очень существенные требования к общему уровню безопасности и кадровому обеспечению центра ГосСОПКА, поскольку без людей процессов не существует. Ответом на данный вызов в общем кадровом голоде и нехватке специалистов по кибербезопасности действительно может стать сервисный подход с привлечением аккредитованных коммерческих центров мониторингов и реагирования на инциденты к решению трудоемких и насыщенных экспертизой задач по обеспечению безопасности КИИ.