UserGate — отечественный межсетевой экран нового поколения, который получил сертификат по новым требованиям ФСТЭК России. С помощью этого продукта можно решить много разных задач — от построения корпоративного VPN до организации единых политик безопасности. Кроме того, UserGate содержит функции решений класса Unified Threat Management, защищая от всевозможных интернет-угроз и управляя интернет-доступом.

- Введение

- Защита распределённой инфраструктуры с помощью UserGate

- Настройка отказоустойчивости с помощью кластера UserGate

- 3.1. Настройка узла «A»

- 3.2. Настройка узла «B»

- 3.3. Демонстрация работы

- Подключение филиалов и удалённых сотрудников с помощью VPN UserGate

- Настройка политик доступа к сети «Интернет» с помощью UserGate

- Выводы

Введение

Распределённые организации — не редкость сегодня. Компании, которые взаимодействуют с людьми в регионах, заинтересованы в том, чтобы открывать территориальные офисы и удалённые склады. Иные организации за счёт упразднения офисов создают современные распределённые команды из жителей различных городов, регионов и даже стран. В России в 2019 году даже некоторым госслужащим разрешили работать удалённо.

В 2016 году компания Citrix провела исследование в России и выяснила, что 80 процентов сотрудников компаний могут спокойно работать вне офиса, и из них только 23 процента лишены этой возможности. Естественно, что для решения деловых задач нужен доступ к корпоративным приложениям и данным. Для этого создаётся единое цифровое пространство, которое открыто для сотрудников, но защищено от конкурентов и недоброжелателей.

В качестве одного из примеров защиты такого пространства рассмотрим решение российской компании ООО «Юзергейт». На базе межсетевого экрана следующего поколения (NGFW) UserGate можно построить инфраструктуру для предприятий любого размера, поддерживая при этом высокую скорость обработки трафика, многоуровневую безопасность, применение политик к пользователям и прозрачное использование интернет-канала.

NGFW UserGate сертифицирован ФСТЭК России по классу «Межсетевой экран» (4 класс, профили защиты «А» и «Б», ИТ.МЭ.А4.П3, ИТ.МЭ.Б4.ПЗ) и по классу «Системы обнаружения вторжений» (ИТ.СОВ.С4.П3). Благодаря сертификату продукт можно использовать в автоматизированных системах до класса защищённости 1Г, информационных системах персональных данных и государственных информационных системах до 1 класса защищённости. При сертификации продукт прошёл контроль отсутствия недекларированных возможностей по 4 уровню.

Защита распределённой инфраструктуры с помощью UserGate

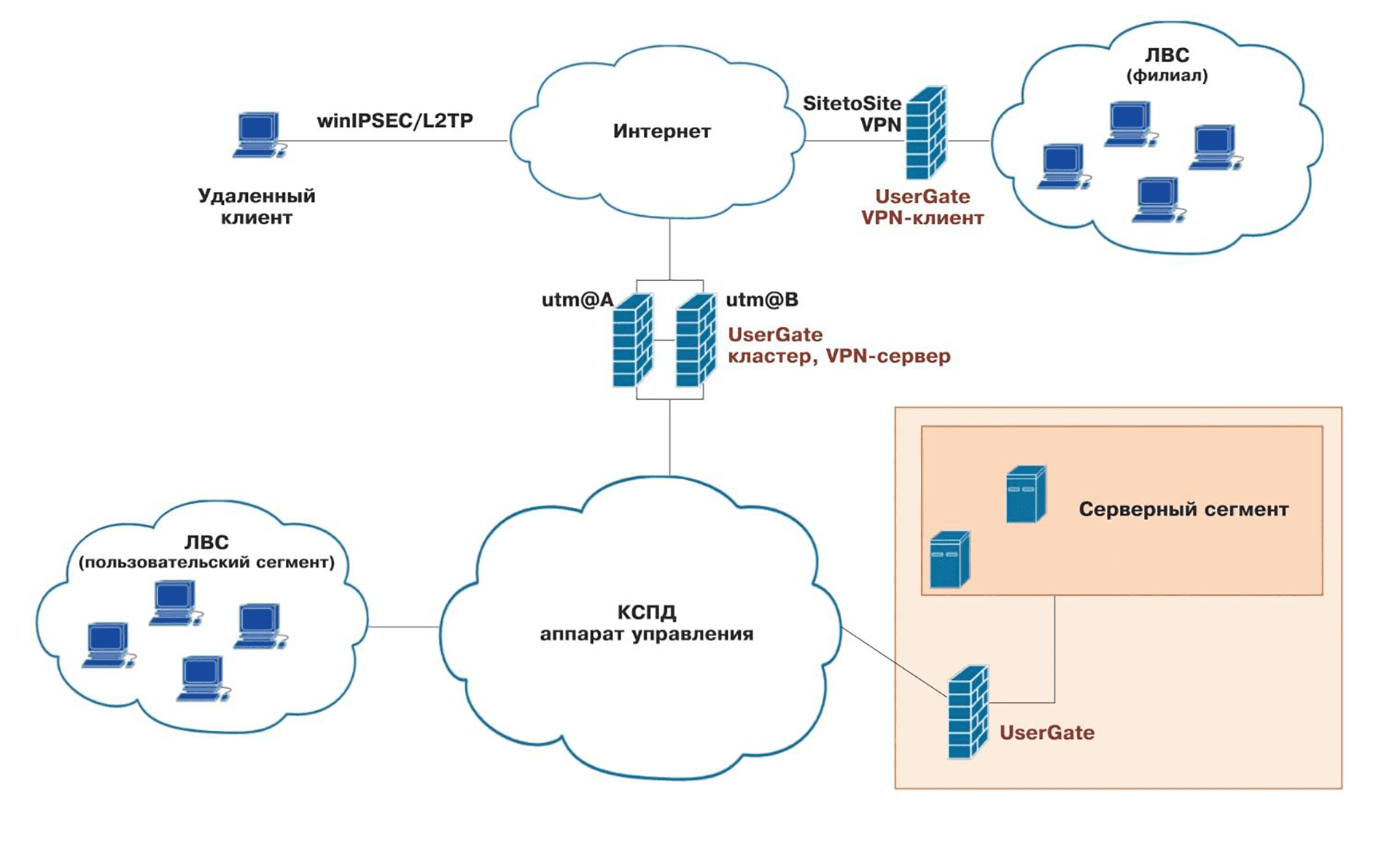

Рисунок 1. Схема защиты распределённой инфраструктуры с помощью UserGate

В центральном офисе размещается отказоустойчивый (High Availability) VPN-сервер на базе HA-кластера UserGate.

Филиалы подключаются к центральному офису по схеме Site-to-Site c использованием отдельно стоящего UserGate либо HA-кластера UserGate, который выступает в роли клиента. Поддерживается авторизация как локальных пользователей, так и пользователей LDAP.

Удалённые работники подключаются к центральному офису с помощью встроенных клиентов операционных систем по протоколам IPsec/L2TP.

На пользователей распространяются правила межсетевого экрана и контентной фильтрации, возможен мониторинг VPN-соединений. Благодаря этой схеме реализуется соединение локальных сетей филиалов и компьютеров удалённых сотрудников между собой посредством отказоустойчивого VPN-сервера UserGate.

Настройка отказоустойчивости с помощью кластера UserGate

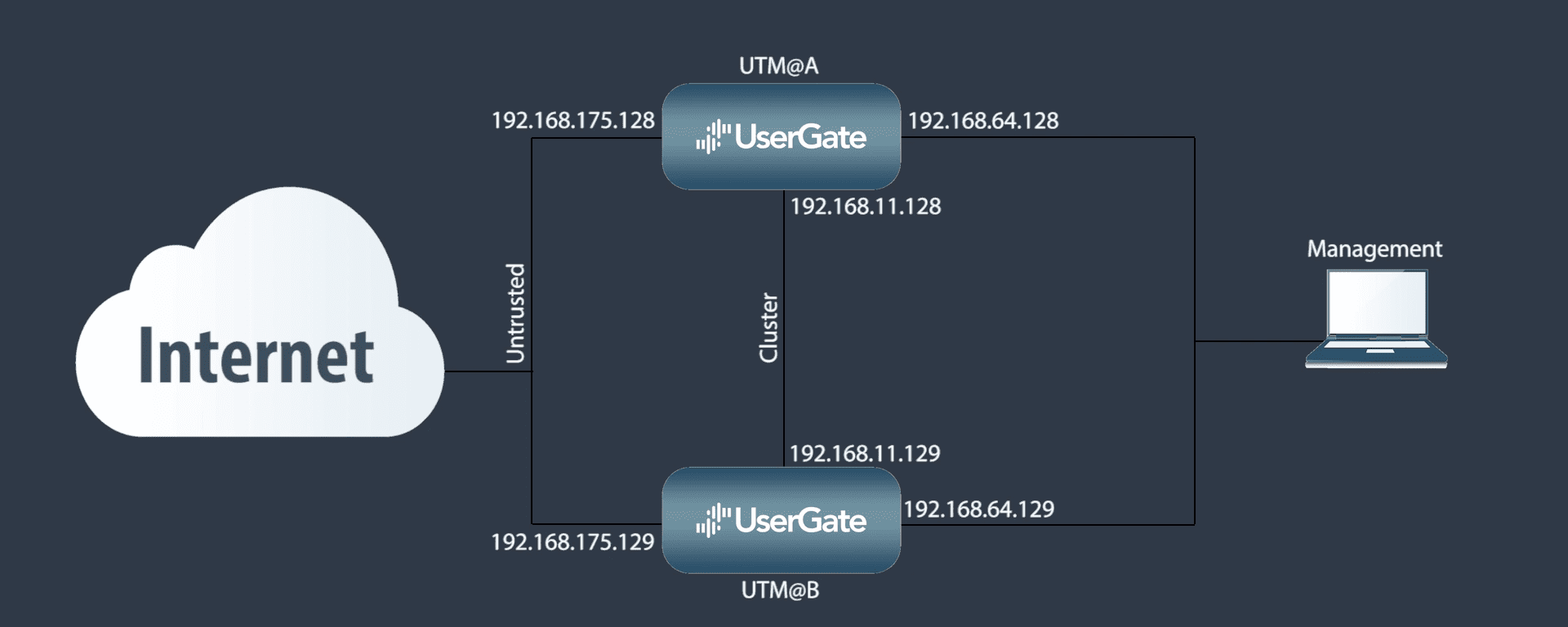

Рисунок 2. Схема настройки кластера конфигурации UserGate

Настройка узла «A»

Допустим, что инициализация первого узла кластера уже произведена. Настроим узел «A» для создания кластера. В этом примере используем предустановленную зону «Cluster», но для репликации кластера допустимо выбрать другую также настроенную зону. Не рекомендуется использовать для репликации те зоны, интерфейсы которых подключены к недоверенным сетям вроде интернета.

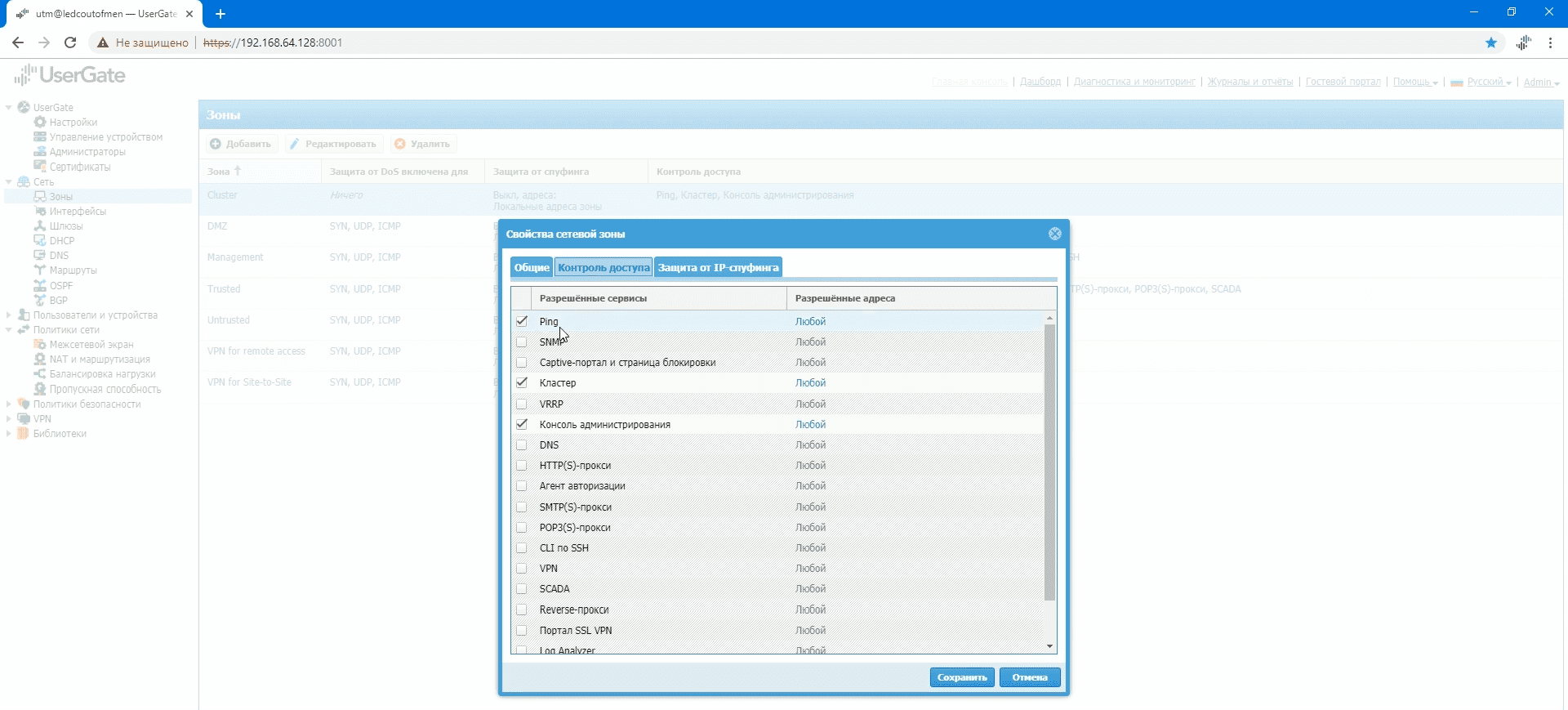

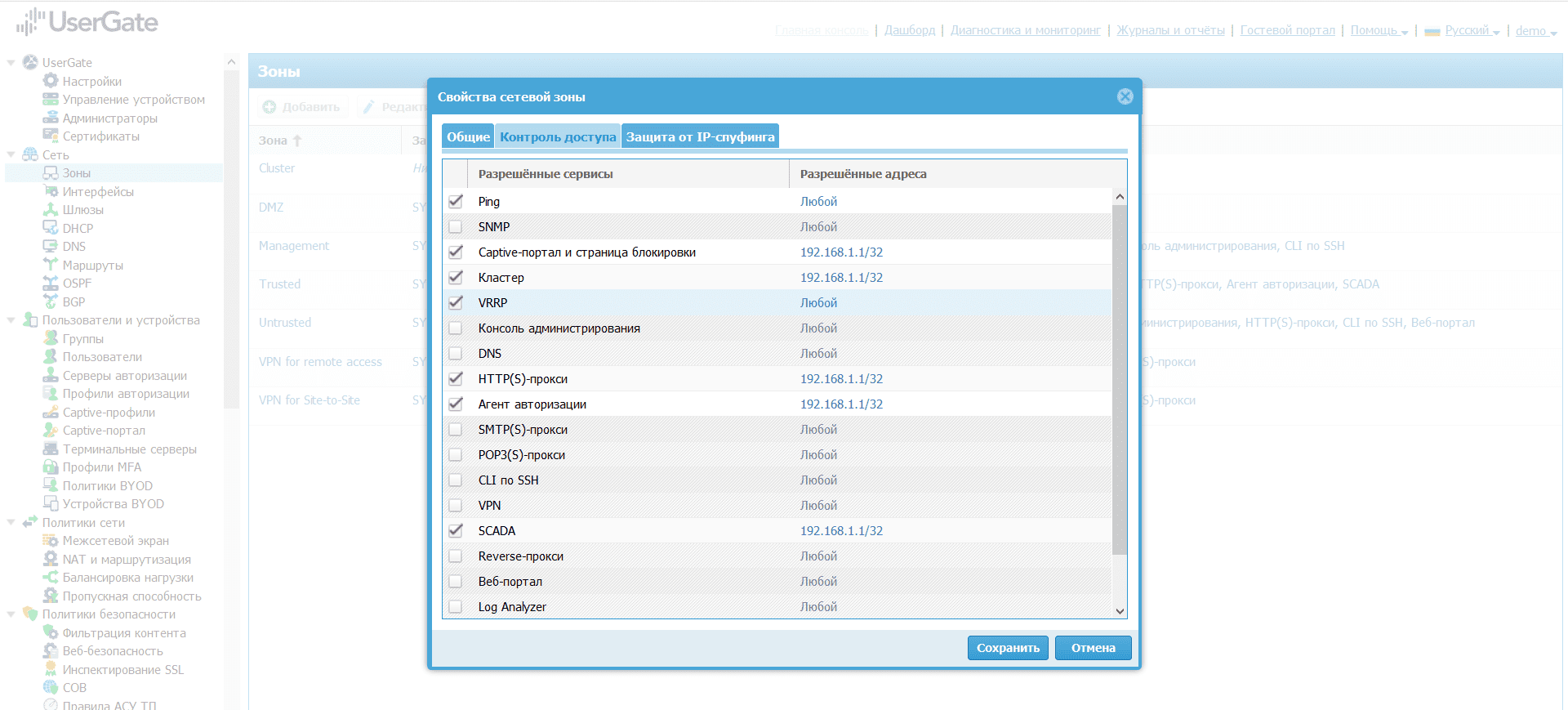

Рисунок 3. Настройка зоны «Cluster» UserGate

Настроим зону «Cluster», через интерфейсы которой будет выполняться репликация кластера. Разрешаем сервисы «Кластер» и «Консоль администрирования».

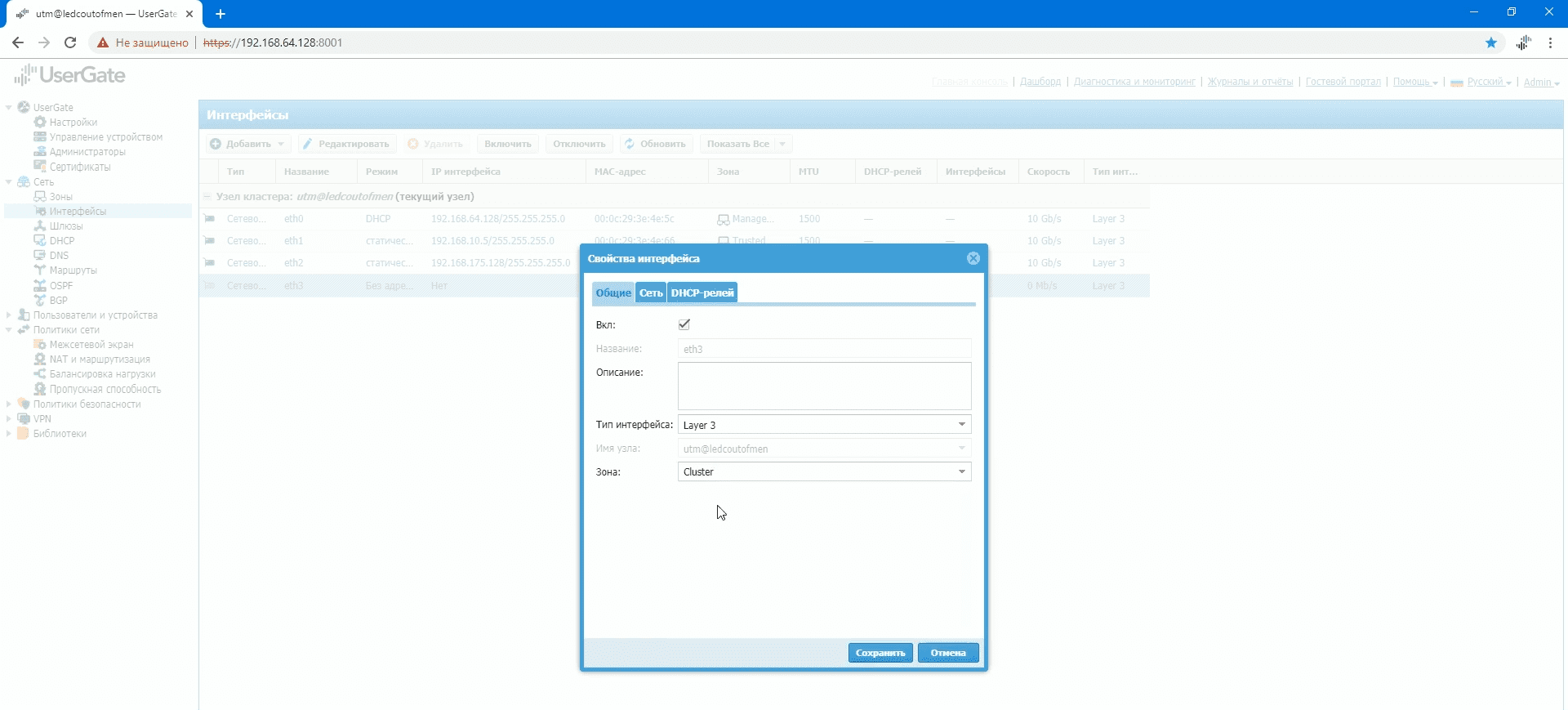

Рисунок 4. Настройка интерфейса для зоны «Cluster» UserGate

Настроим интерфейс для зоны. В нашем случае это будет eth3. Режим сети лучше выбирать статический, так как если динамический адрес изменится, то кластер перестанет существовать.

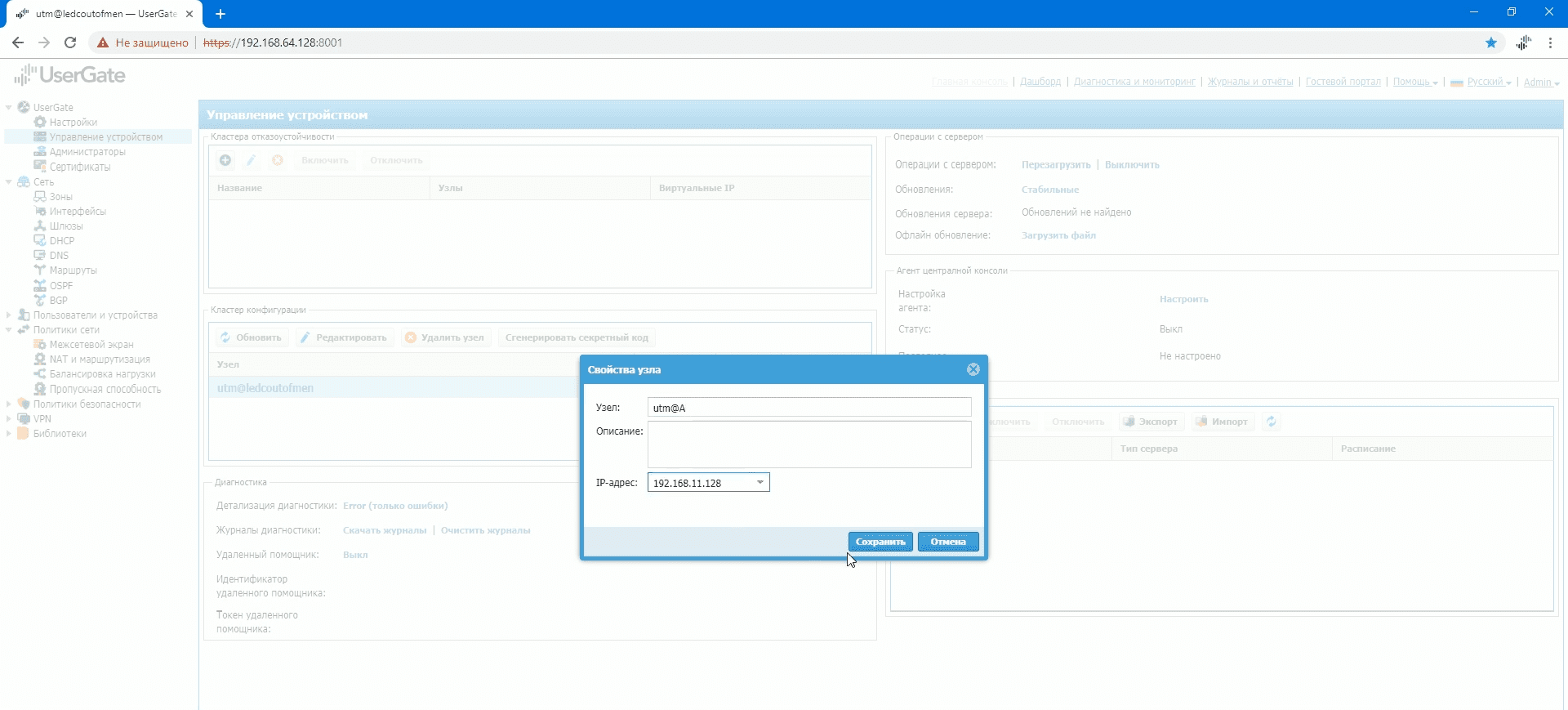

Рисунок 5. Конфигурация основного узла кластера UserGate

В разделе «Управление устройством» в окне «Кластер конфигурации» выбираем текущий узел кластера. Установим имя «А» и укажем IP-адрес интерфейса зоны, настроенной на прошлом шаге. Перезагружаем устройство. На этом настройка первого узла завершилась.

Настройка узла «B»

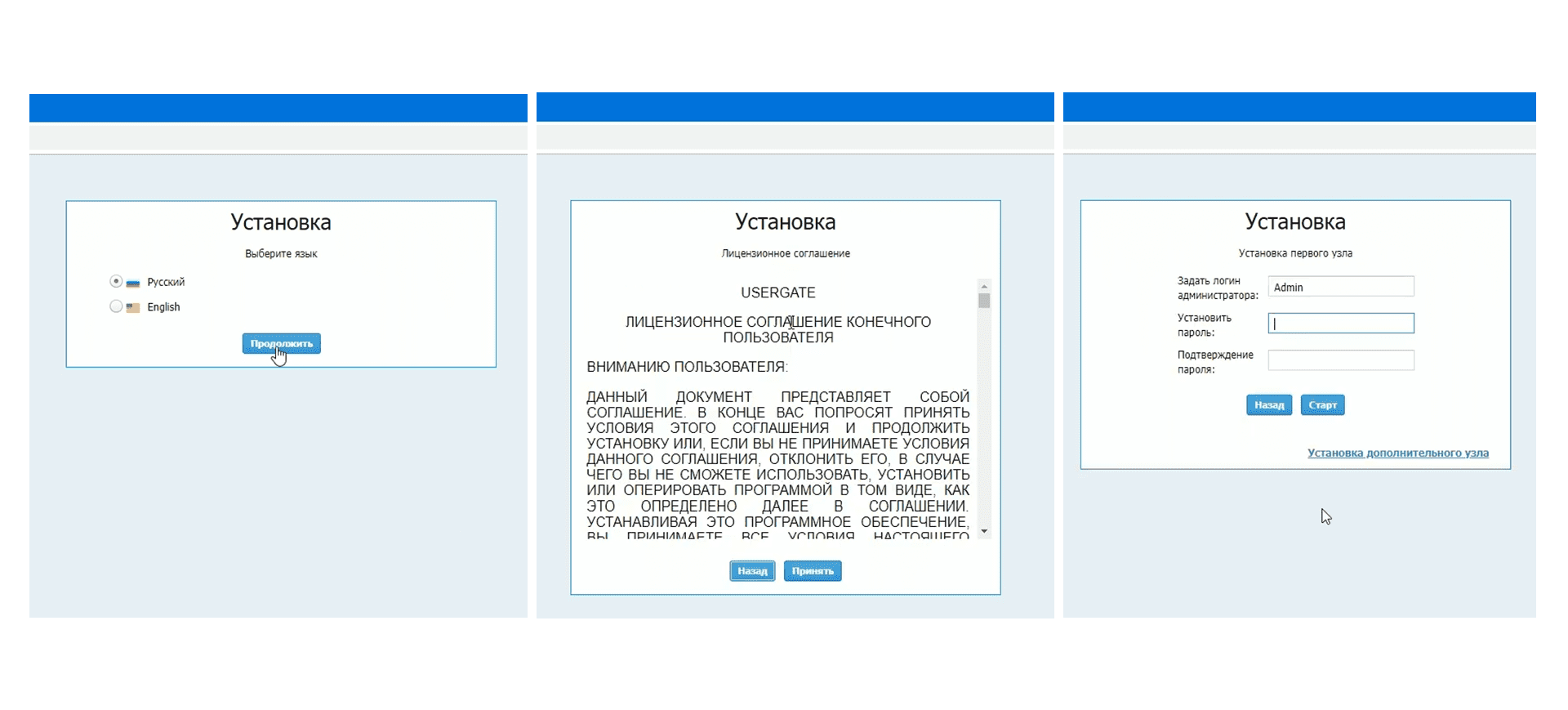

Настройку второго узла кластера начинаем с этапа первоначальной инициализации UserGate.

Рисунок 6. Инициализация UserGate

Выбираем язык, принимаем лицензионное соглашение, устанавливаем пароль. Подключаемся к веб-консоли второго узла и выбираем опцию «Установка дополнительного узла».

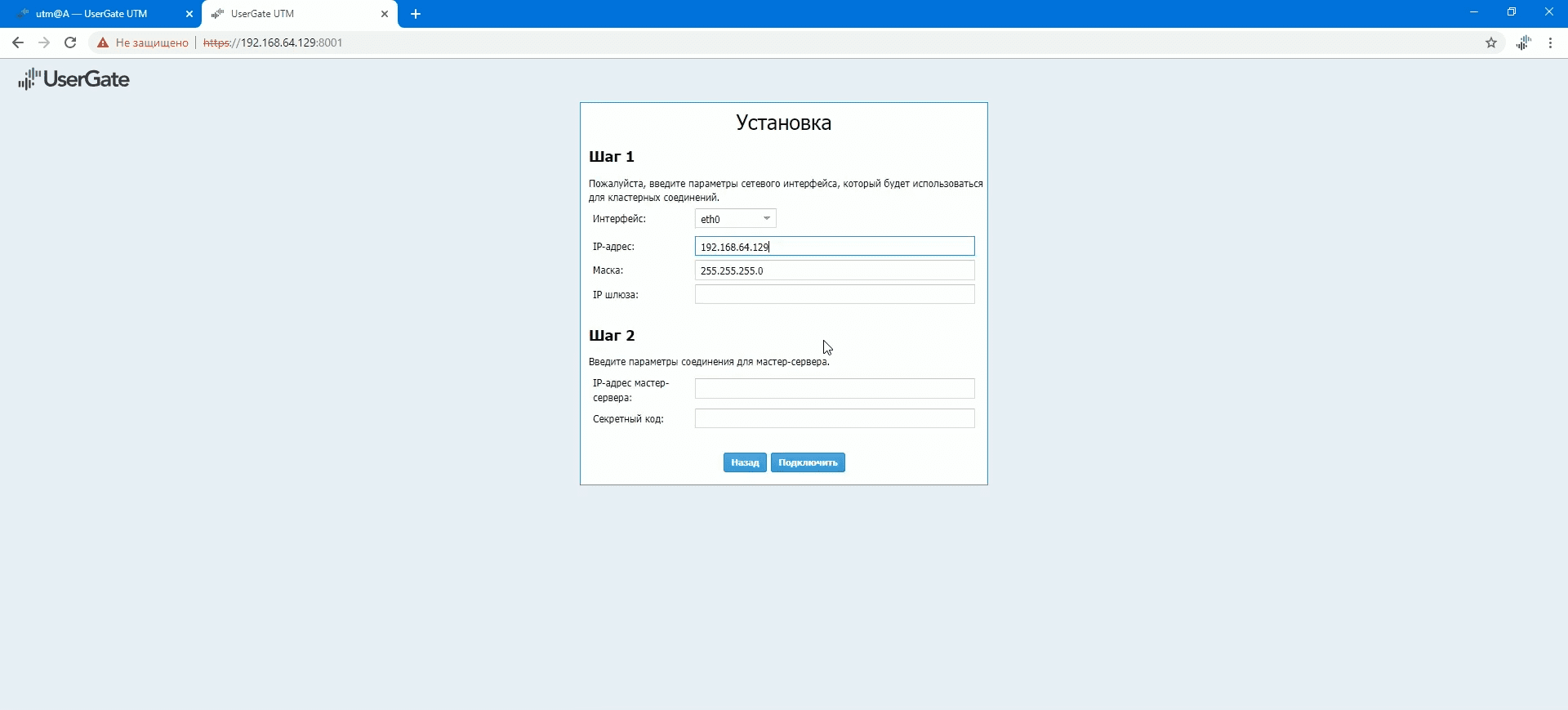

Рисунок 7. Настройка сетевых интерфейсов UserGate

Шаг 1. Указываем интерфейс для подключения к первому узлу кластера и назначаем IP-адрес. Оба узла должны находиться в одной подсети; в противном случае указывается IP-адрес шлюза, через который будет доступен первый узел кластера.

Шаг 2. Указываем IP-адрес узла, настроенного в первой части. Копируем из веб-консоли первого узла в разделе «Управление устройством» секретный код и вставляем в поле для завершения установки. Затем перезагружаем устройство.

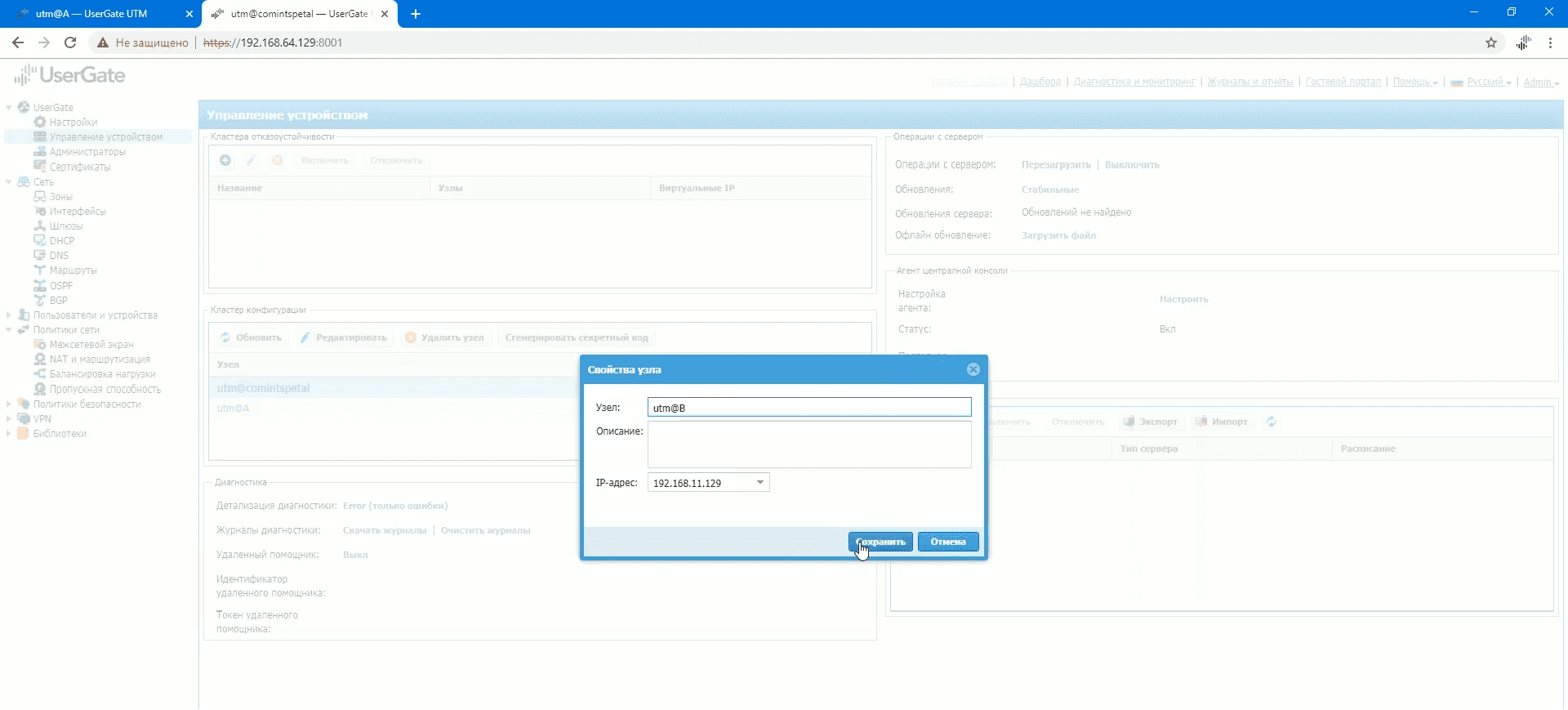

Рисунок 8. Конфигурация второго узла кластера UserGate

В веб-консоли второго узла кластера устанавливаем имя «B».

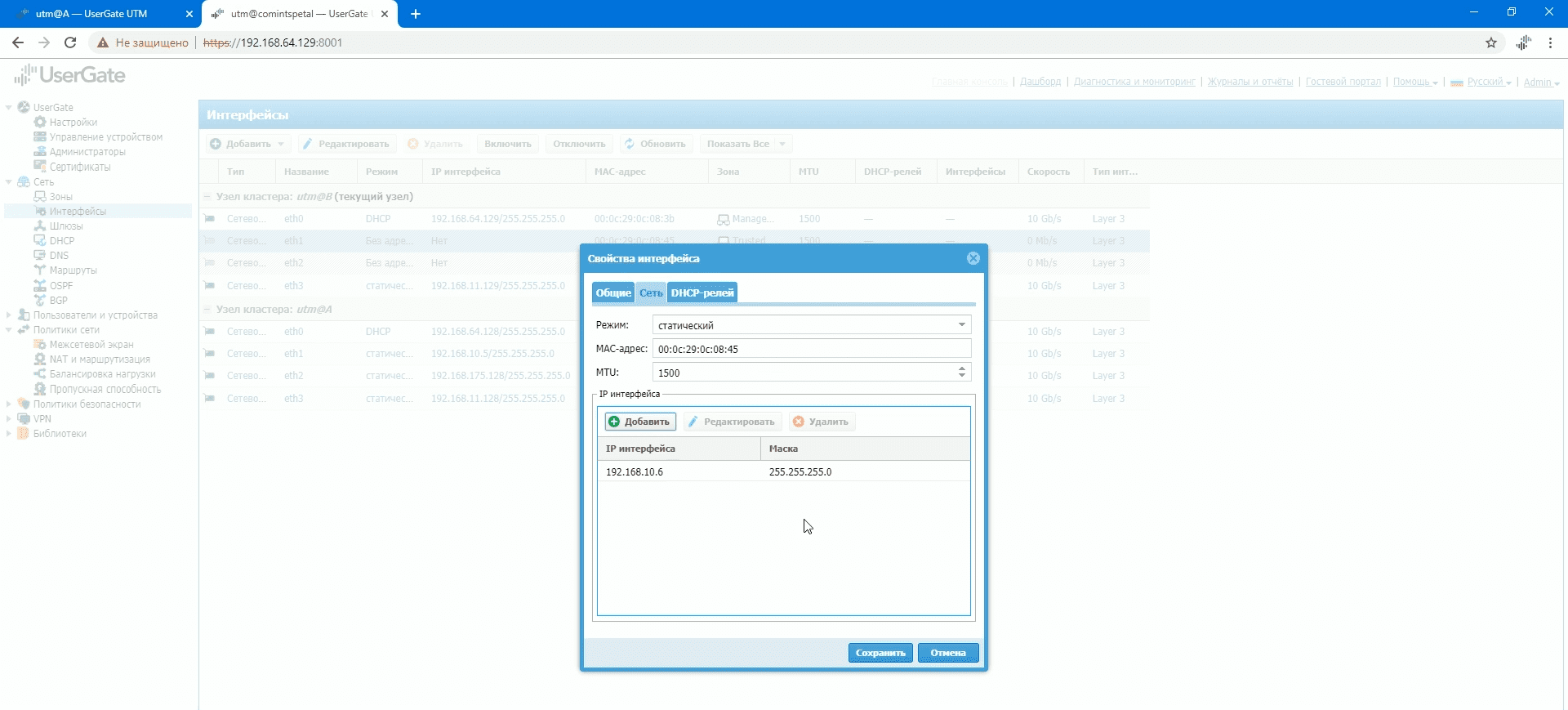

Рисунок 9. Настройка сетевого интерфейса кластера UserGate

Для второго узла кластера настраиваем сетевые интерфейсы. Сначала — eth1.

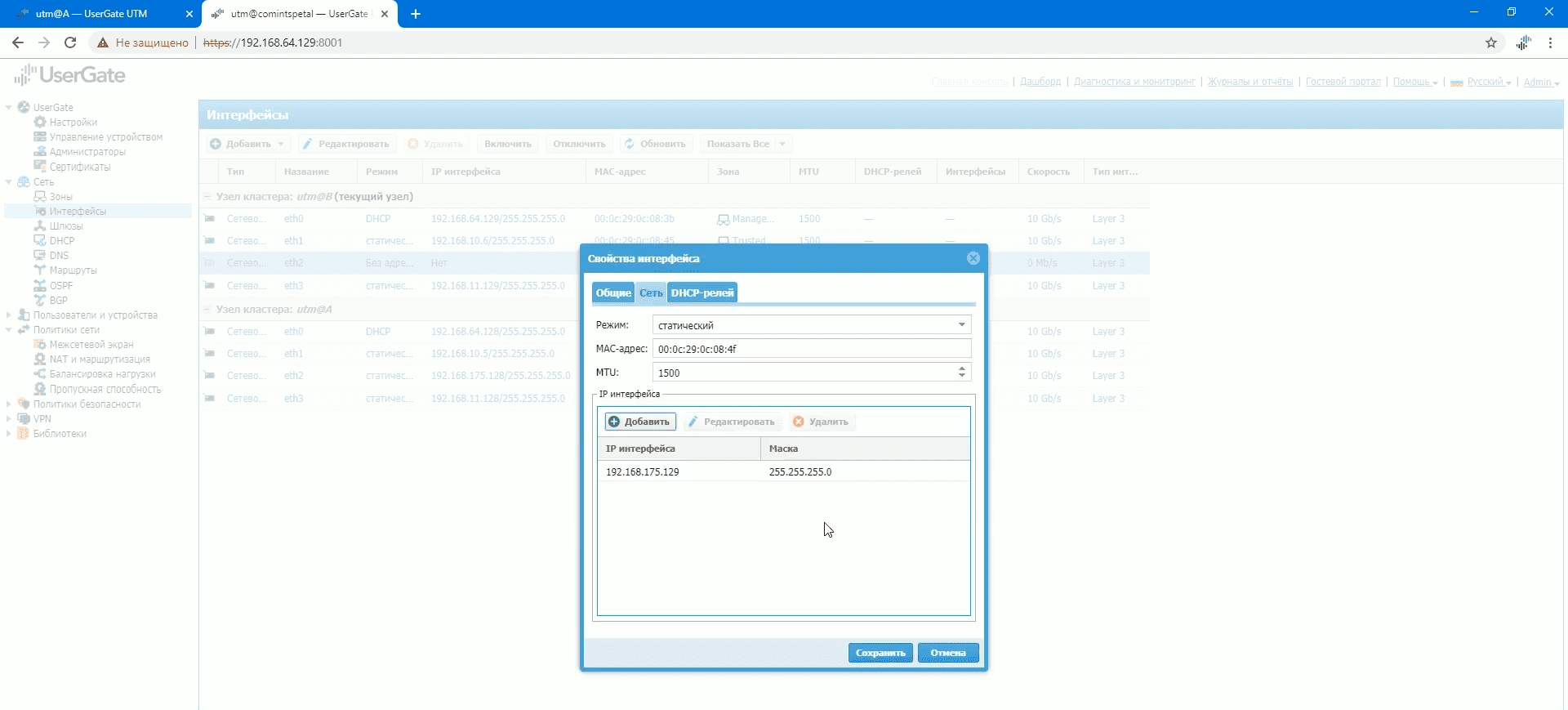

Рисунок 10. Настройка сетевого интерфейса кластера UserGate

Далее — eth2. Настройки зон получаются в результате репликации с первым узлом кластера.

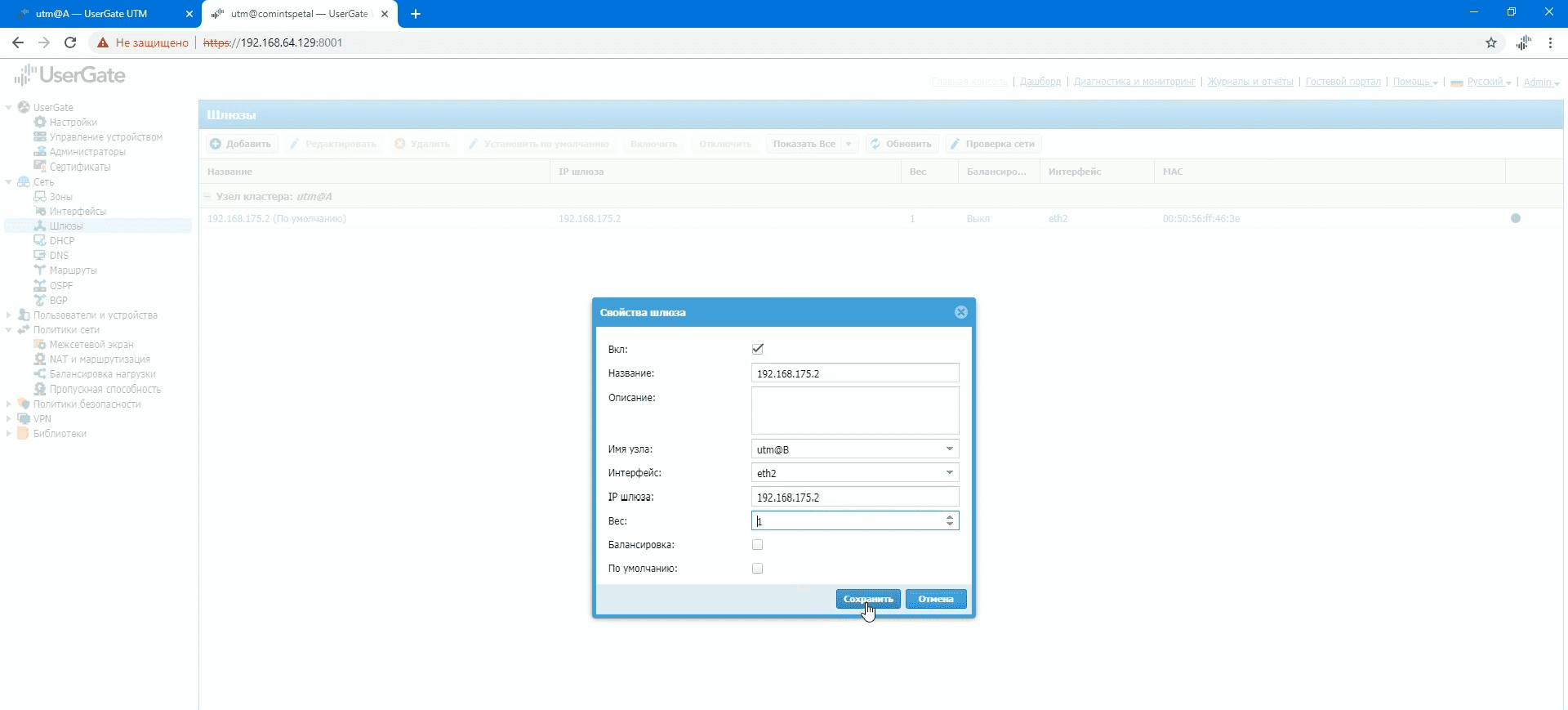

Рисунок 11. Настройка шлюза узла кластера UserGate

Параметры шлюза указываем для каждого узла.

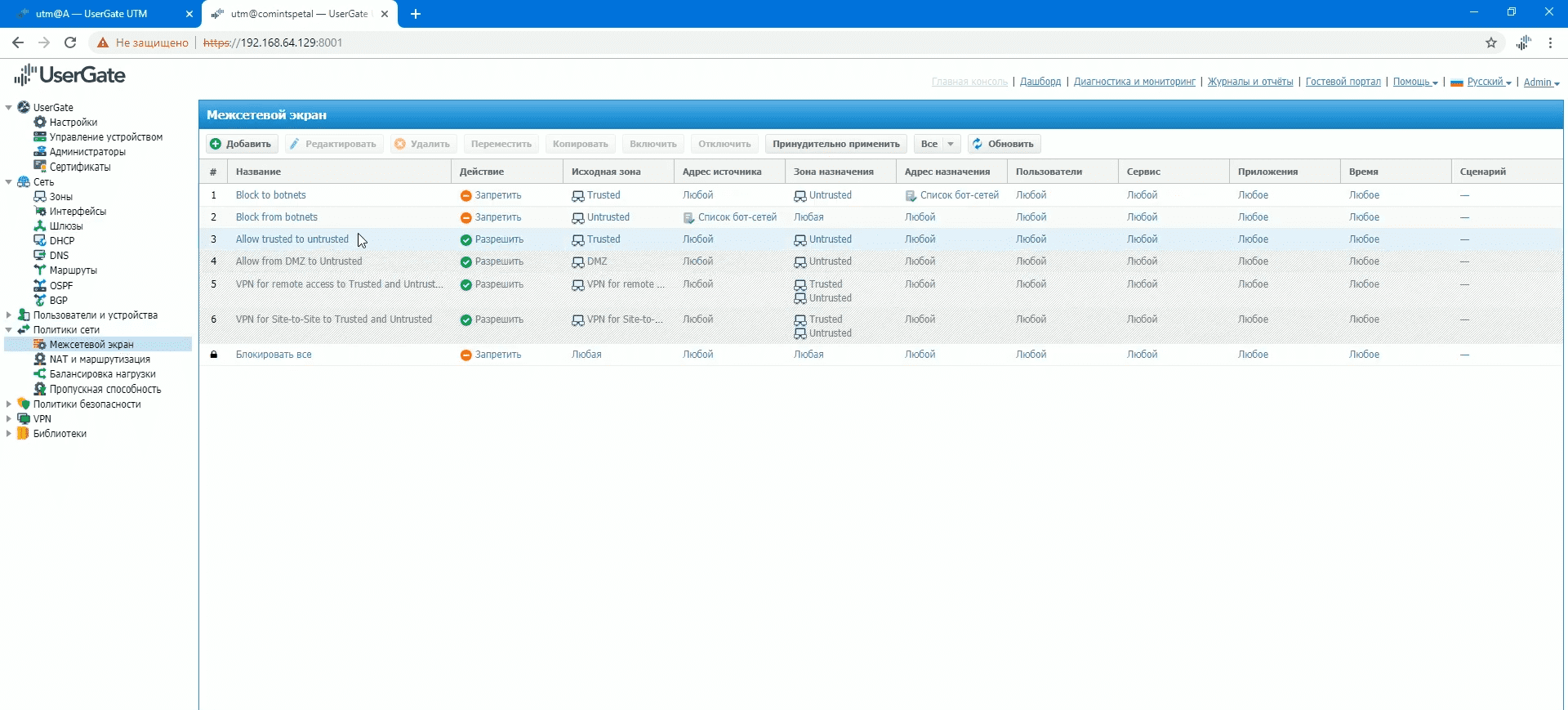

Рисунок 12. Настройка межсетевого экрана узла кластера UserGate

Параметры межсетевого экрана тоже указываем для каждого узла.

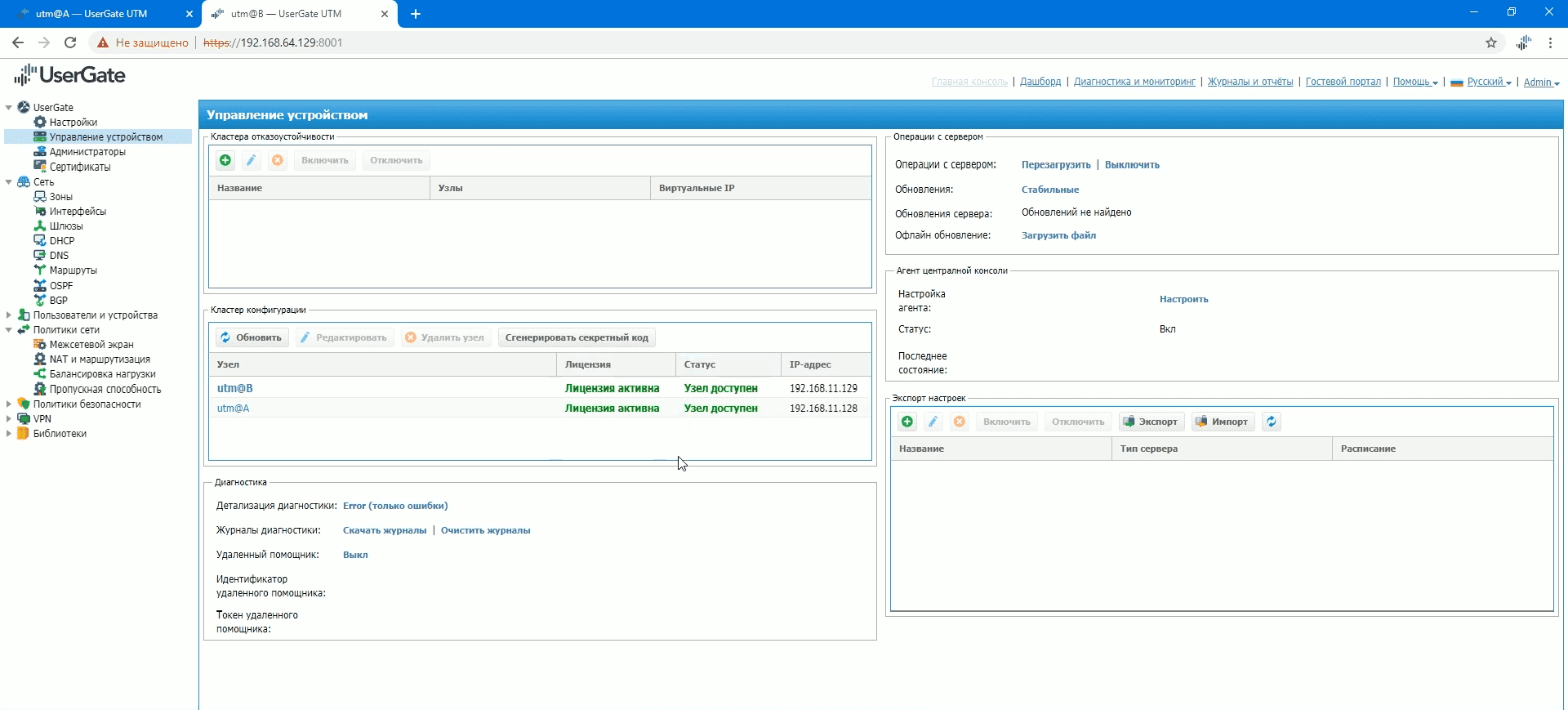

Рисунок 13. Проверка кластера конфигурации UserGate

При правильных настройках через некоторое время узел проверит наличие лицензии и обновит статус на «Узел доступен» в разделе «Управление устройством».

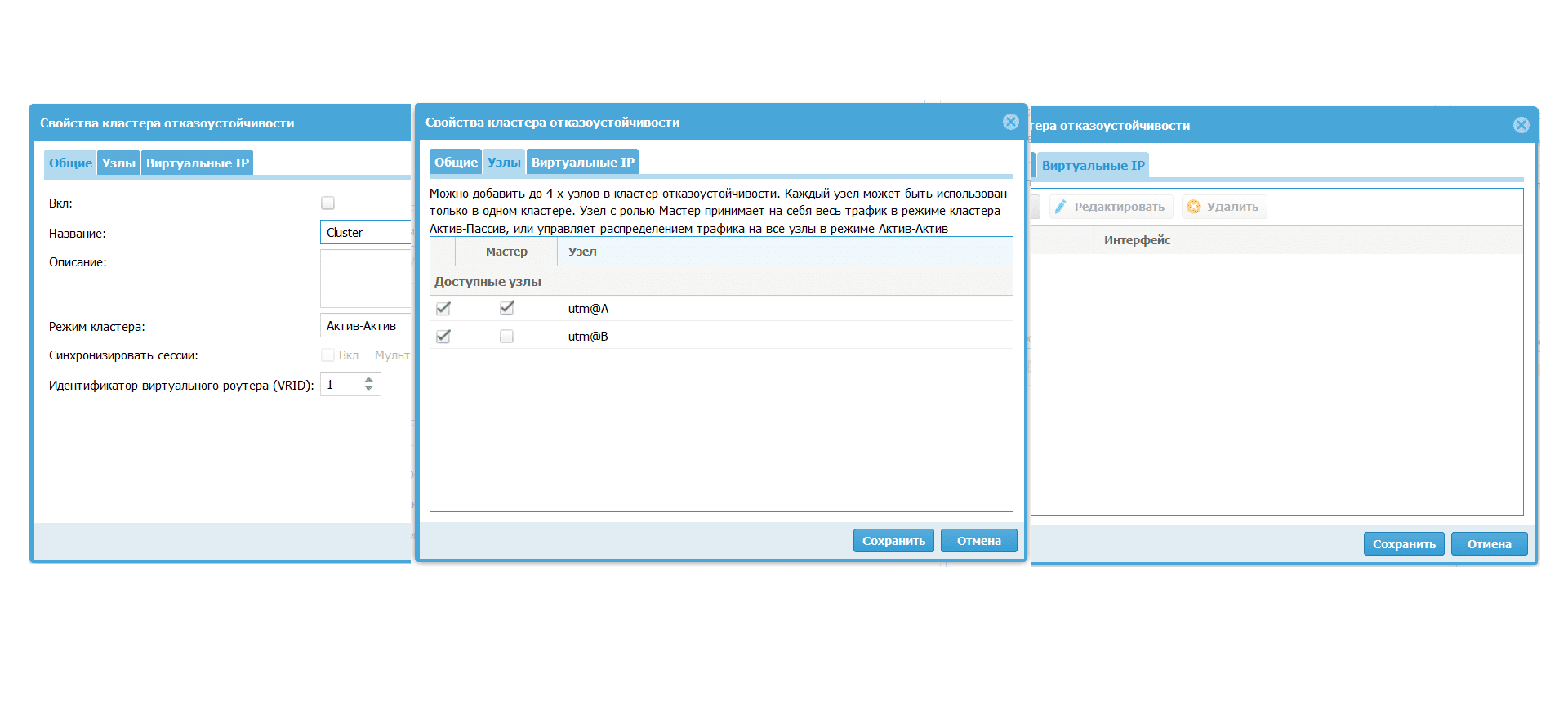

Кластер конфигурации создан. До четырёх его узлов объединяются в отказоустойчивый кластер. Таких кластеров отказоустойчивости может быть несколько. Существуют 2 режима — «Актив-Актив» и «Актив-Пассив». Подробное описание кластеров изложено в инструкции UserGate.

Для корректной обработки трафика необходимо, чтобы обратный поток данных от сервера к клиенту вернулся через тот же узел UserGate, сквозь который он был инициирован изначально, то есть чтобы сессия пользователя всегда проходила через один и тот же узел кластера. Самое простое решение данной задачи — это использование NAT из сети клиента в сеть сервера (из «Trusted» в «Untrusted»).

Образовать отказоустойчивый кластер после создания кластера конфигурации можно посредством следующих действий:

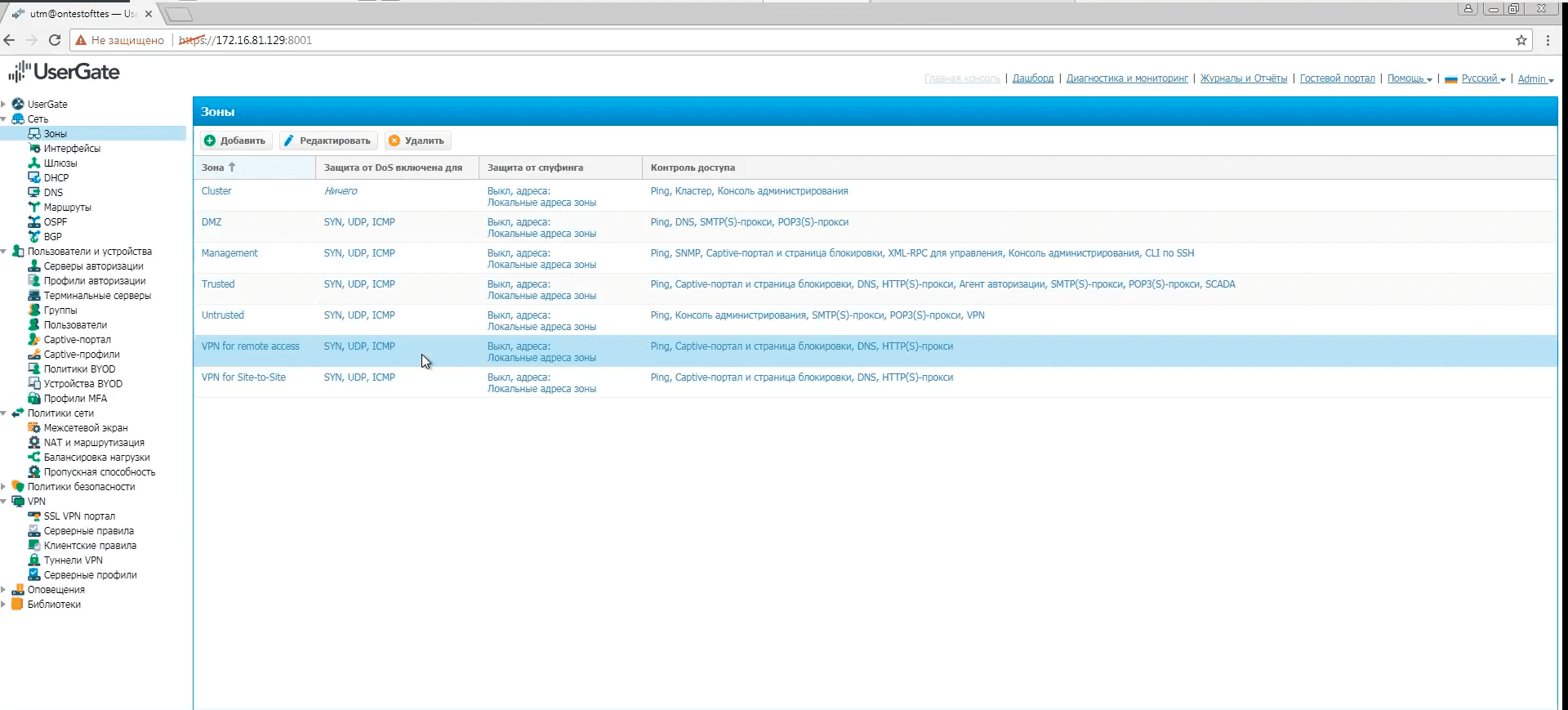

- Настроить зоны, интерфейсы которых будут участвовать в отказоустойчивом кластере. Для этого в разделе «Зоны» следует разрешить сервис VRRP везде, где планируется добавлять кластерный виртуальный IP-адрес (зоны «Trusted» и «Untrusted» на диаграммах выше).

Рисунок 14. Настройка зон для использования виртуальных IP-адресов UserGate

- Создать кластер отказоустойчивости в одноимённом подразделе секции «Управление устройством», нажать на кнопку «Добавить» и указать нужные параметры.

Рисунок 15. Создание кластера отказоустойчивости UserGate

Если предполагается использовать авторизацию с помощью Captive-портала, то необходимо, чтобы системные имена хостов auth.captive и logout.captive соответствовали IP-адресу, назначенному в качестве кластерного виртуального адреса.

Демонстрация работы

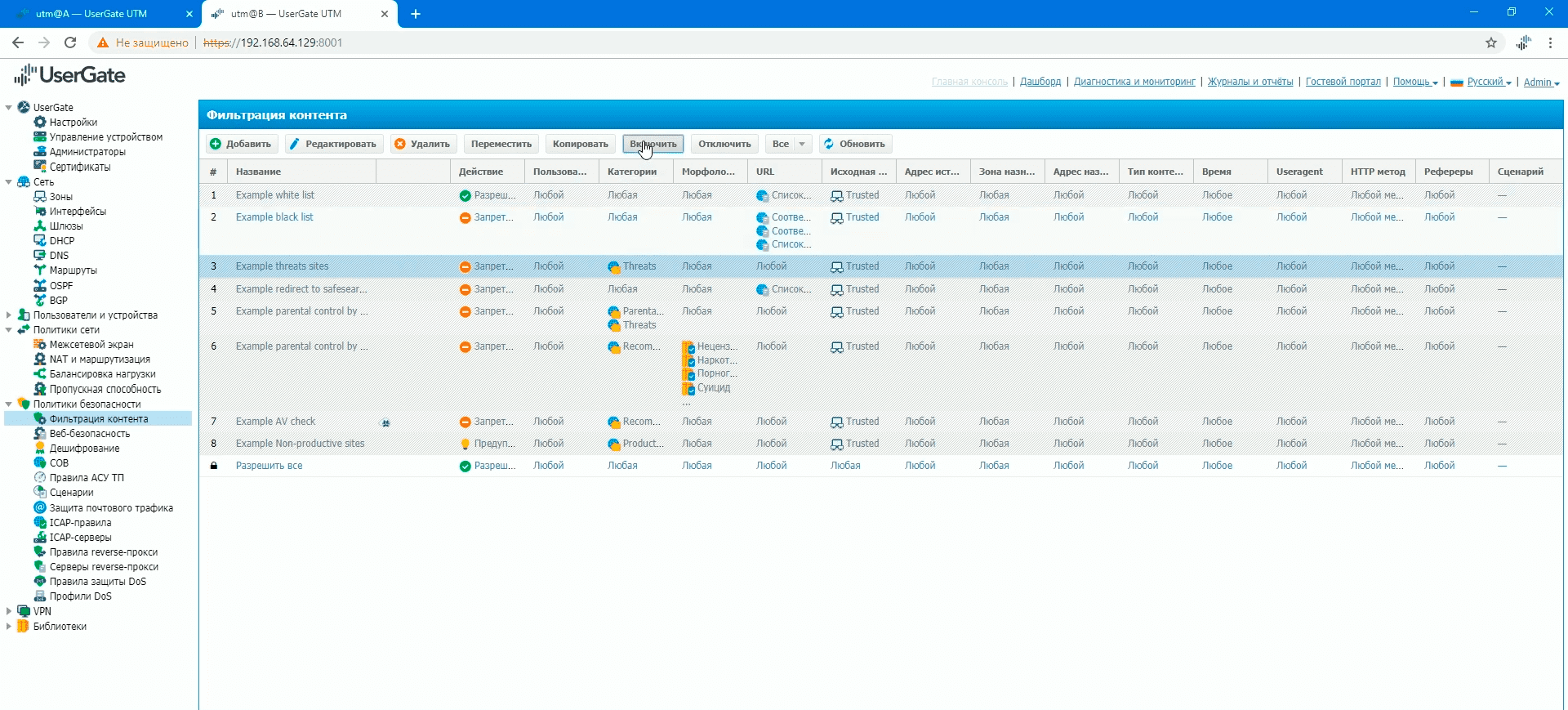

Рисунок 16. Корректировка правил фильтрации узла кластера UserGate

Включим правила фильтрации на узле «B».

Рисунок 17. Проверка правил фильтрации на втором узле кластера UserGate

Теперь проверим настройки фильтрации на узле «A». Настройки синхронизировались.

Подключение филиалов и удалённых сотрудников с помощью VPN UserGate

VPN (Virtual Private Network — виртуальная частная сеть) — обобщённое название технологий, обеспечивающих одно или несколько сетевых соединений (логическую сеть) поверх другой сети вроде интернета. UserGate создаёт VPN-соединения следующих типов.

- VPN-сервер для удалённого доступа клиентов (Remote access VPN). UserGate выступает как VPN-сервер, а пользователи других устройств — как клиенты. UserGate поддерживает работу со стандартными клиентами большинства популярных операционных систем: Windows, Linux, Mac OS X, iOS, Android и других.

- VPN для защищённого соединения офисов (Site-to-Site VPN). Одно устройство UserGate выступает как сервер, а другое — как клиент. С помощью подключения «сервер-сервер» разобщённые офисы компании объединяются в логическую сеть.

Для создания туннелей используется протокол Layer 2 Tunnelling Protocol (L2TP), а для защиты передаваемых данных — протокол IPsec.

Конфигурация UserGate

Для начала настроим VPN-сервер на базе UserGate в центральном офисе.

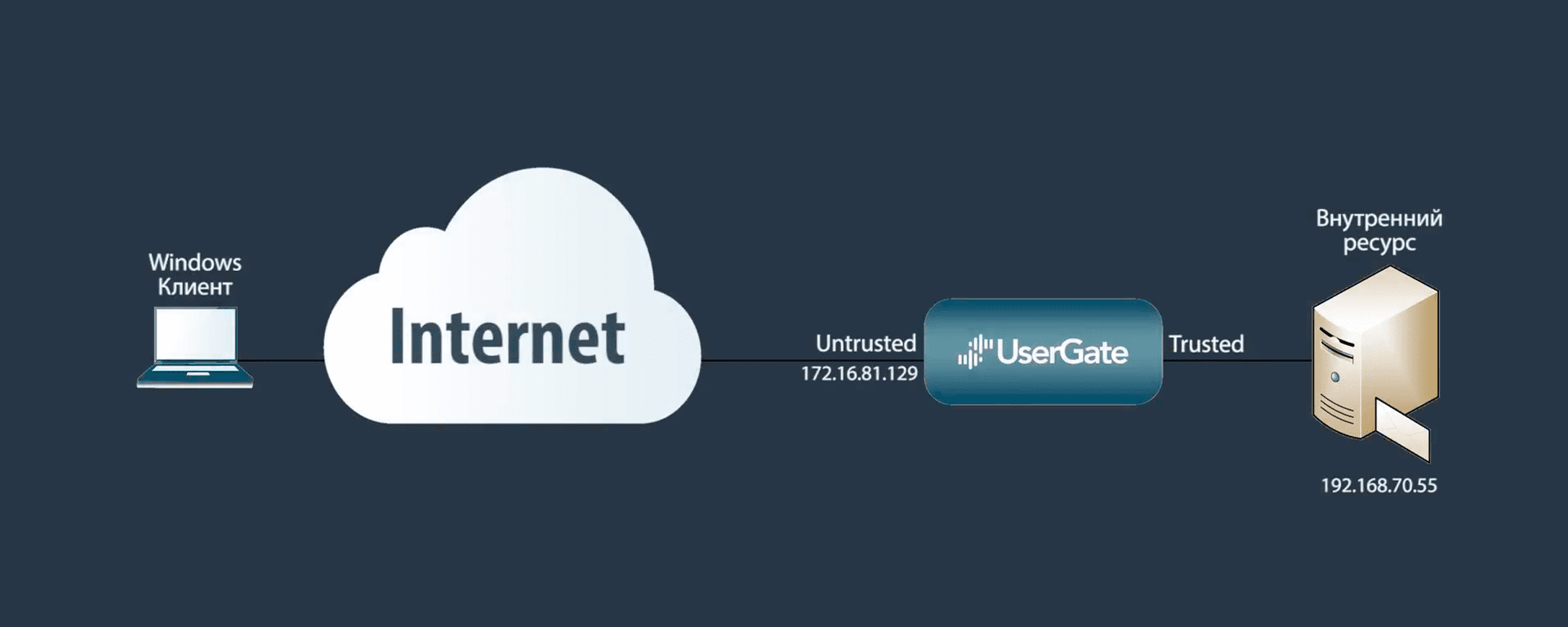

Рисунок 18. Схема настройки VPN UserGate

Рассмотрим схему взаимодействия удалённого клиента с сервером UserGate через сеть «Интернет». Для соединения используется технология L2TP IPsec VPN.

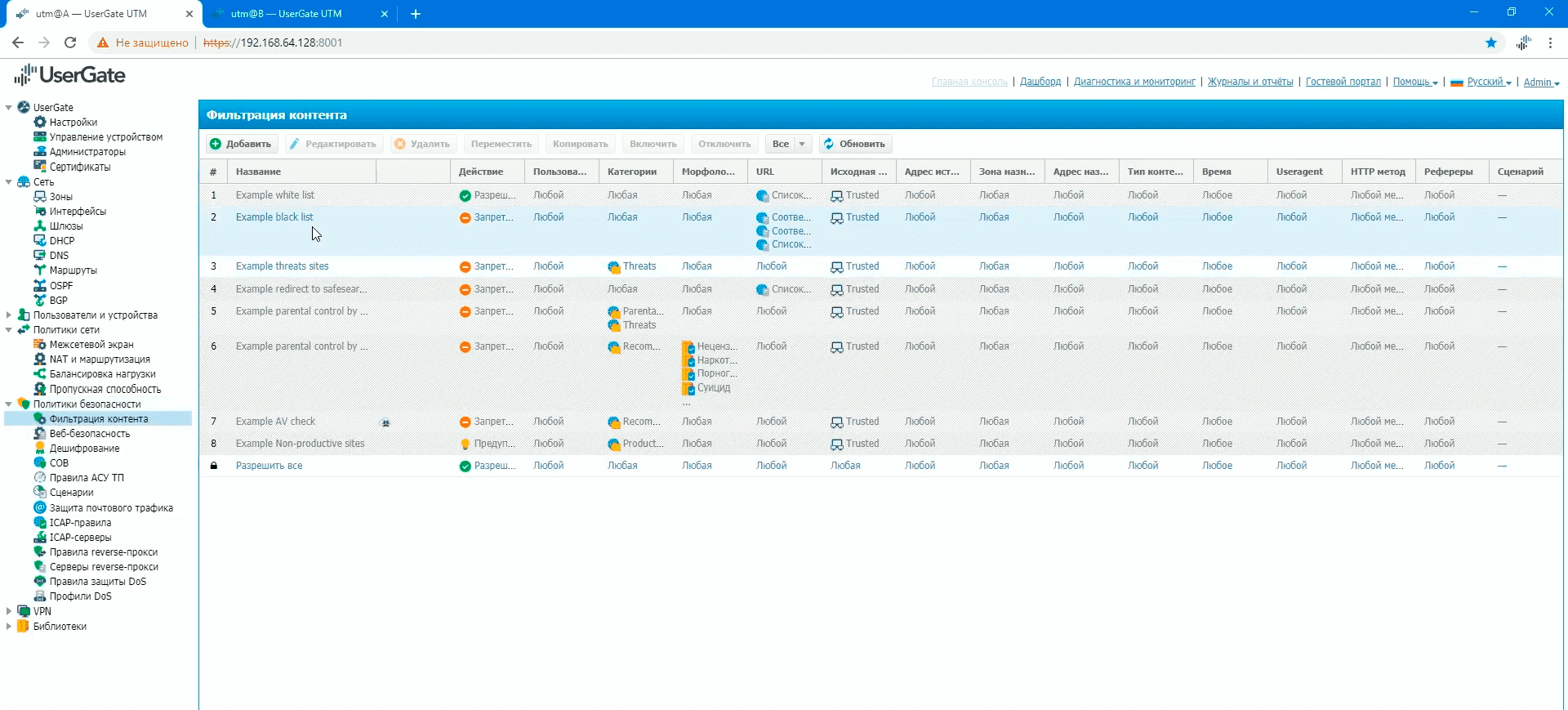

Рисунок 19. Настройка зон VPN-сервера UserGate

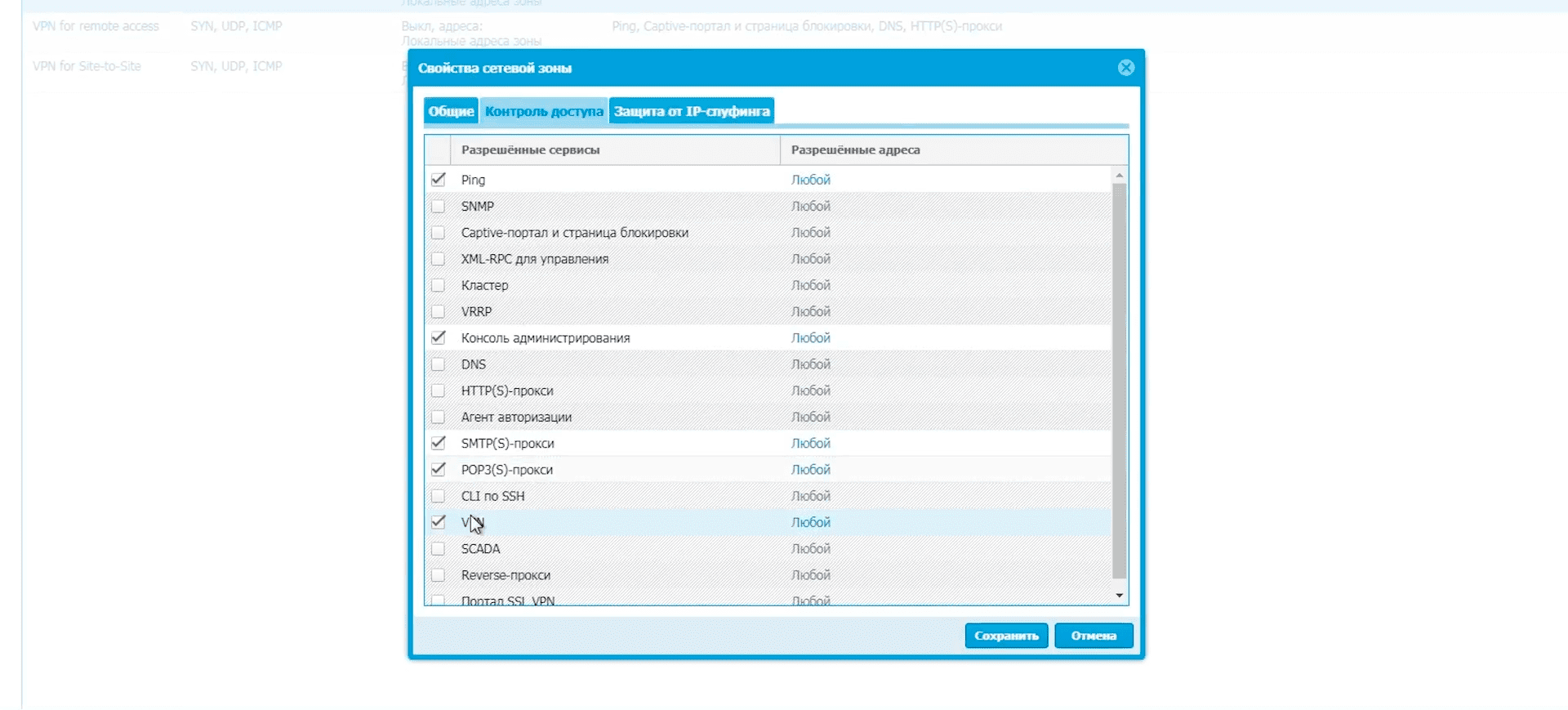

Разрешим доступ к сервису VPN в необходимых зонах. В нашем случае эта зона — Untrusted.

Рисунок 20. Настройка зон VPN-сервера UserGate

Создаём зону, в которой разместим VPN-клиенты. В этом примере будем использовать уже существующую по умолчанию зону «VPN for remote access».

Рисунок 21. Создание зоны для VPN-сервера UserGate

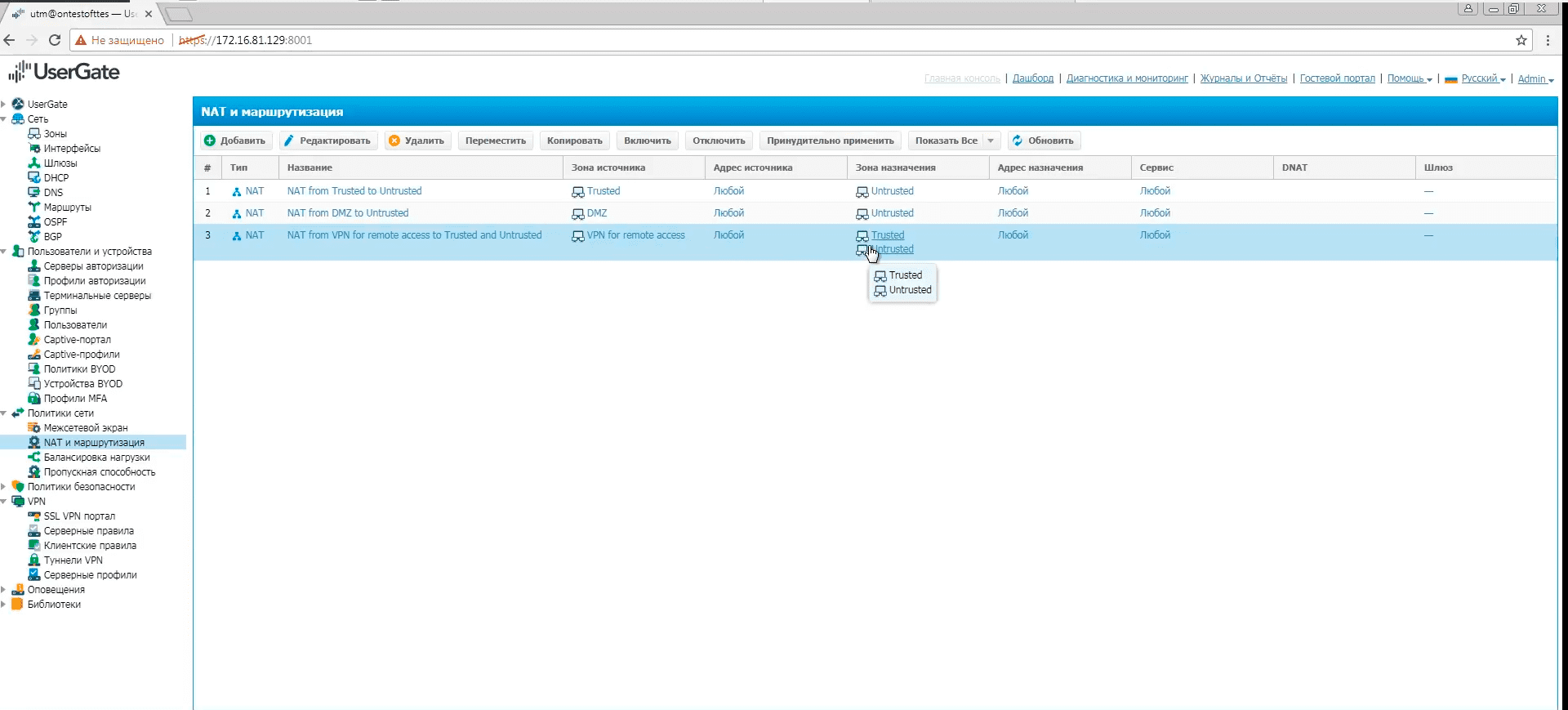

Создадим правило NAT для зоны. Это нужно для того, чтобы трафик от VPN-клиентов попадал во внутреннюю сеть компании и в сеть «Интернет». В UserGate предустановлено правило «NAT from VPN for remote access to Trusted and Untrusted», которое разрешает сетевой обмен из зоны «VPN for remote access» в зоны Trusted и Untrusted.

Рисунок 22. Настройка зоны для VPN-сервера UserGate

Разрешаем трафик из зоны «VPN for remote access» в зоны Trusted и Untrusted с помощью правила в межсетевом экране.

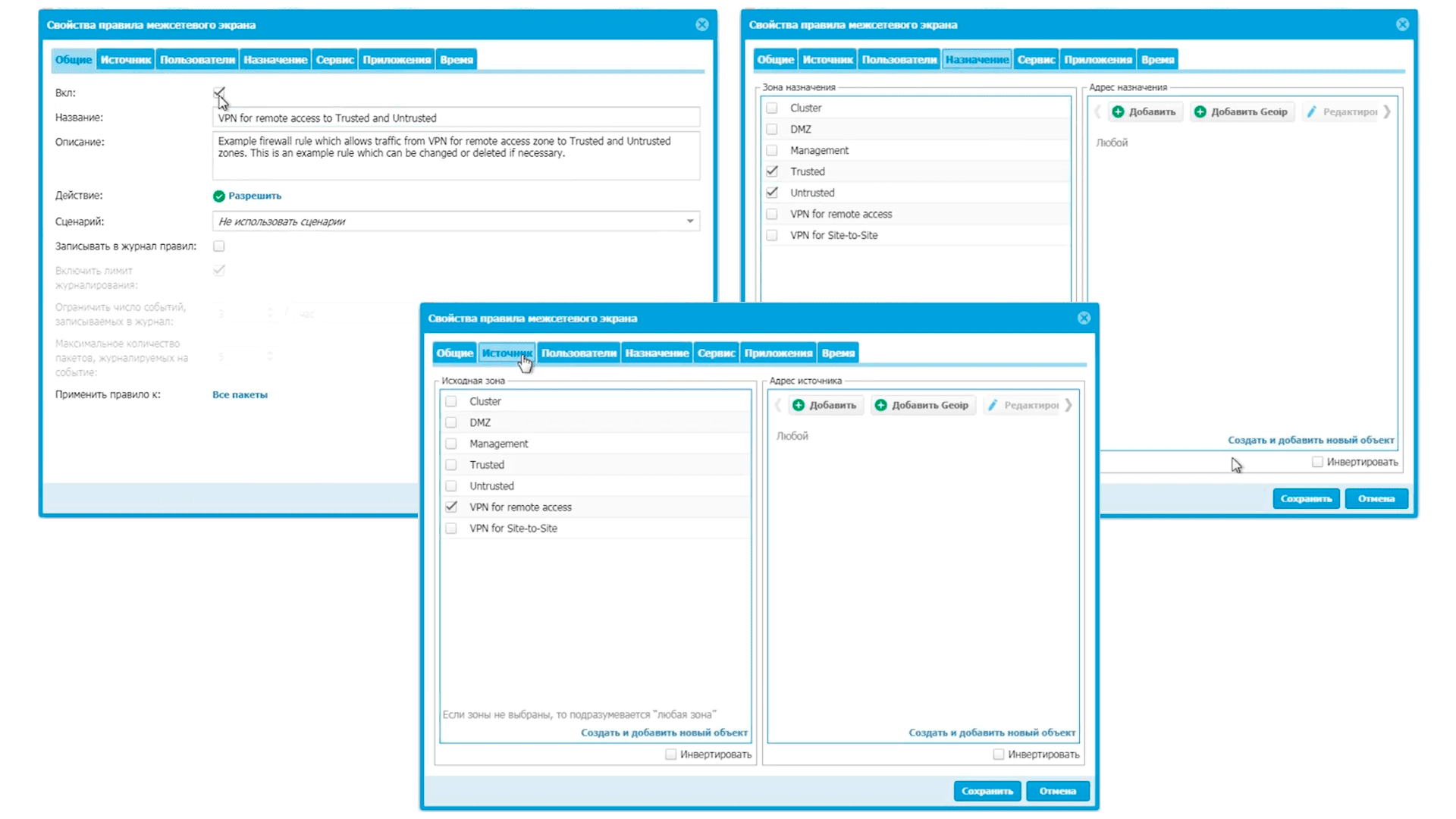

Рисунок 23. Настройка профиля авторизации для VPN-сервера UserGate

Настроим профиль авторизации для VPN-пользователей. Возьмём для примера пользователя AP (Александр Пушкин) группы Writers.

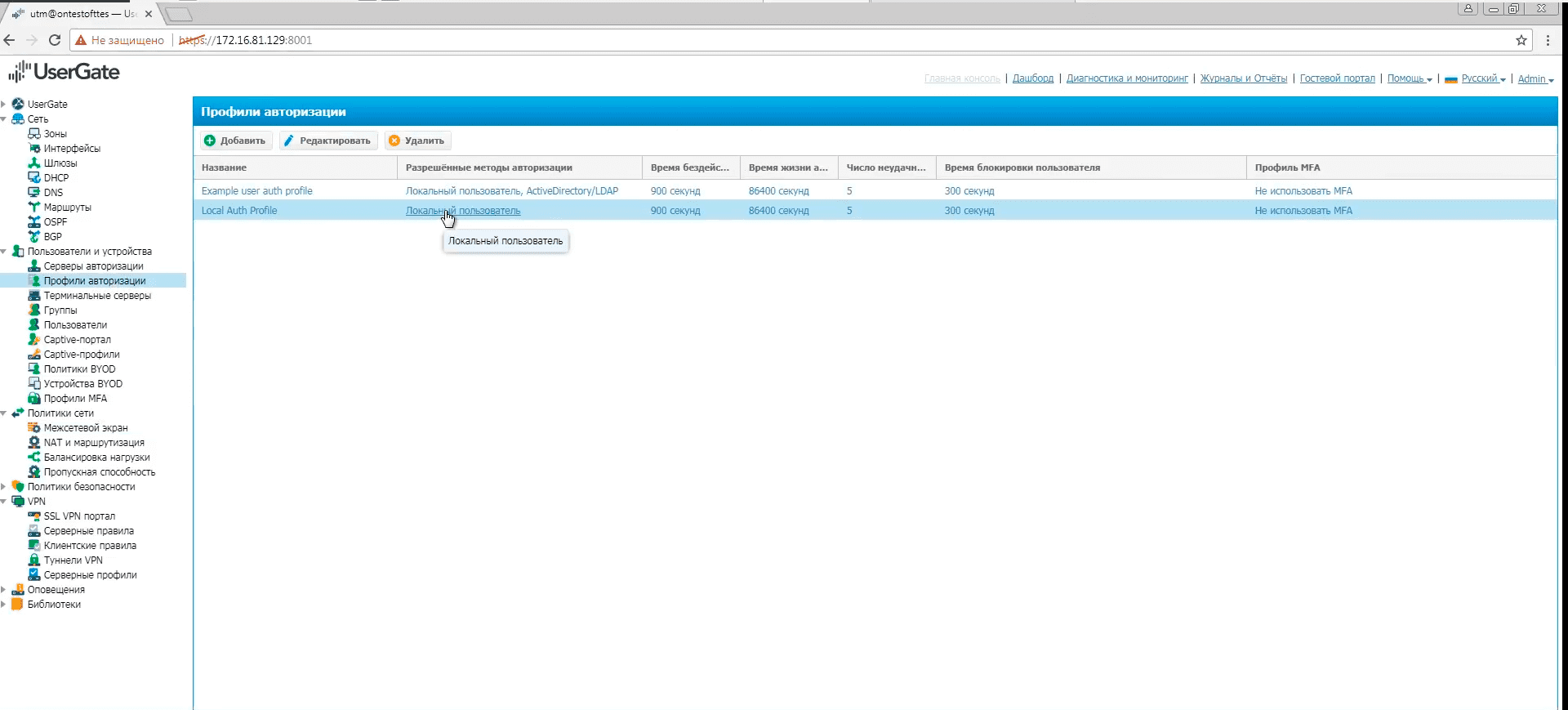

Рисунок 24. Настройка шифрования VPN-сервера UserGate

Методы шифрования — пары алгоритмов аутентификации и шифрования. Методы используются в порядке, в котором показаны сверху вниз на правом изображении. При установлении соединения используется первая пара, которую поддерживают сервер и клиент. Здесь используются такие пары, которые подходят большинству операционных систем.

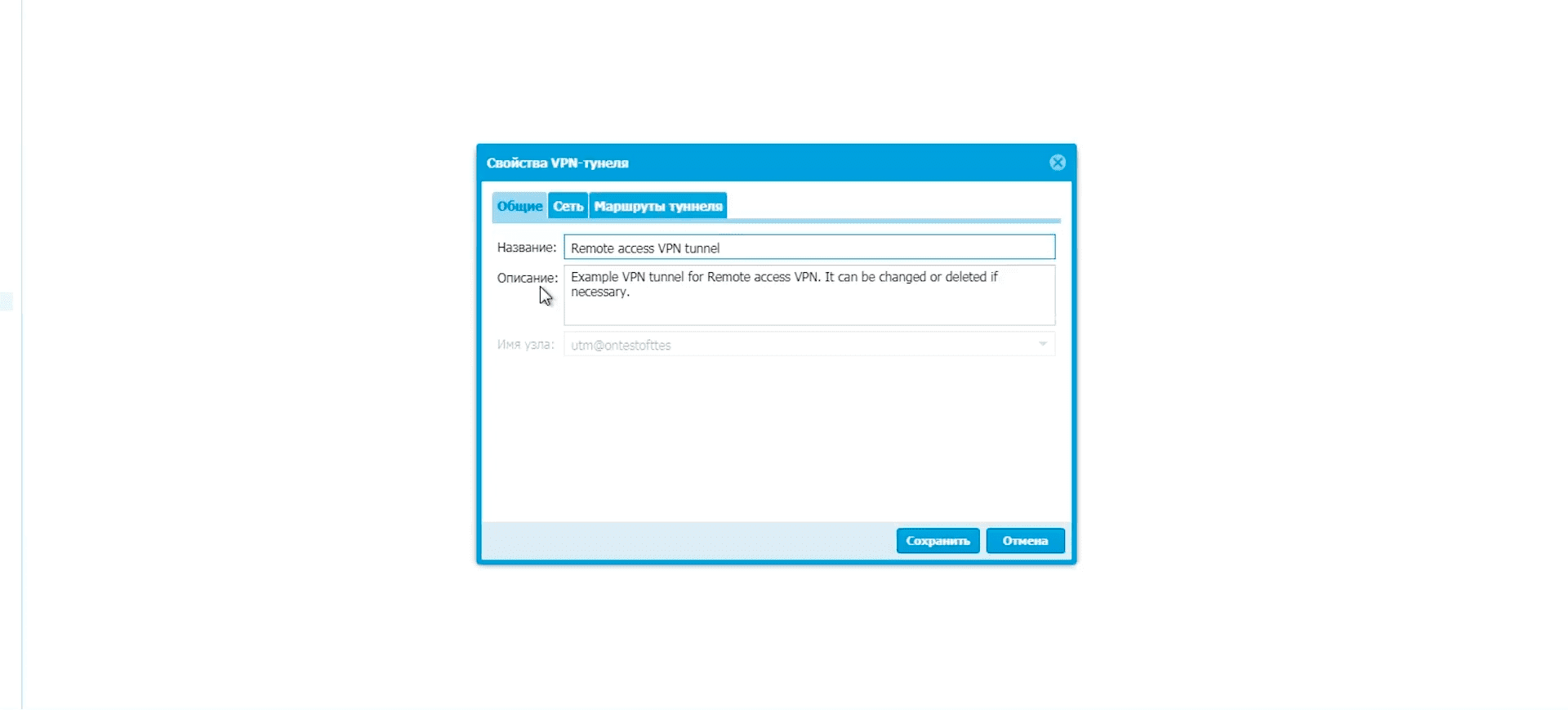

Рисунок 25. Настройка VPN-туннеля VPN-сервера UserGate

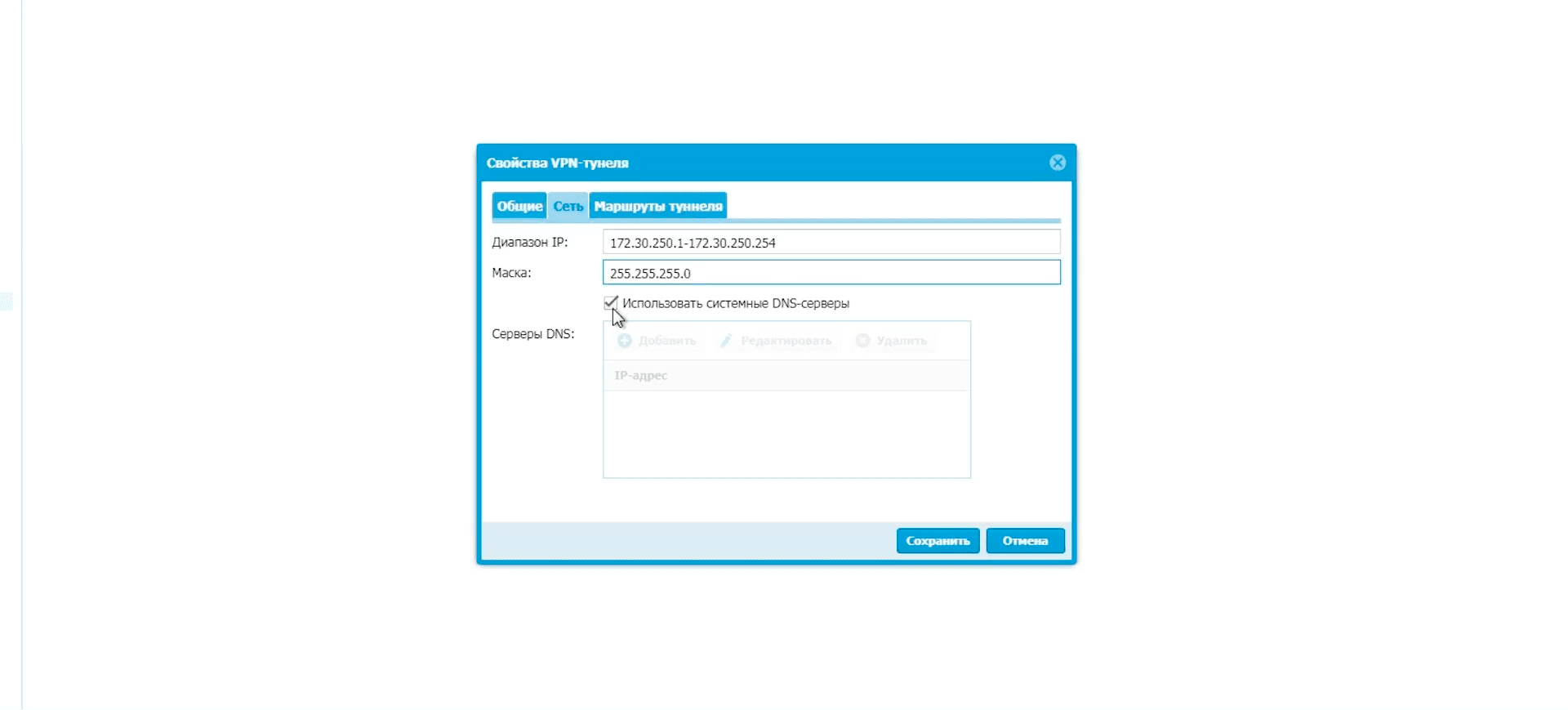

Создаём VPN-туннель, который определяет сетевые настройки при подключении клиента к серверу. В поле «Диапазон IP» указываются IP-адреса, которые будут назначаться клиенту внутри туннеля. Для каждого клиента используется пара IP-адресов; один выдаётся серверу, другой — клиенту.

Рисунок 26. Настройка VPN-туннеля VPN-сервера UserGate

При выбранной опции «Использовать системные DNS» VPN-клиент получит IP-адрес VPN-сервера в качестве источника данных DNS.

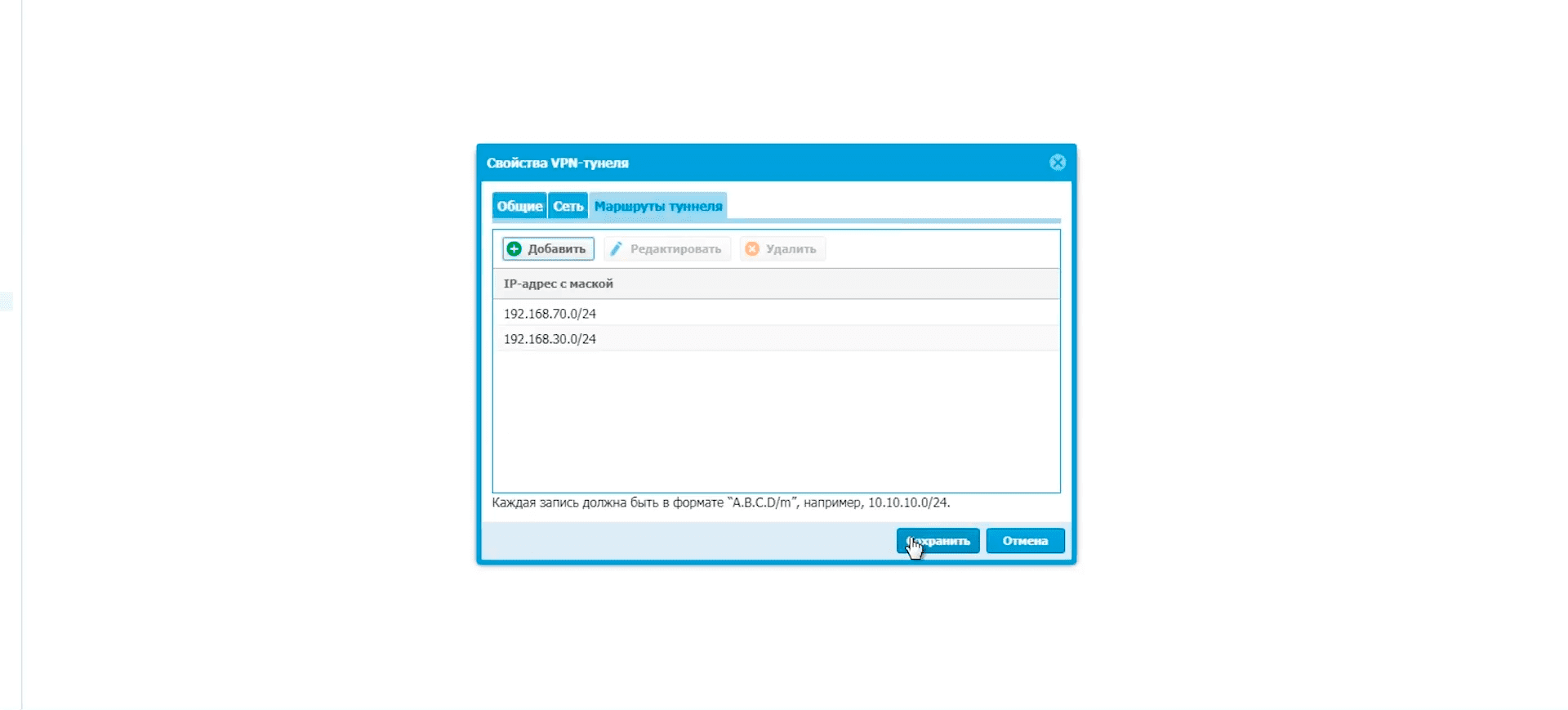

Рисунок 27. Настройка VPN-туннеля VPN-сервера UserGate

Укажем 2 диапазона внутренней сети предприятия: 192.168.70.0/24 и 192.168.30.0/24.

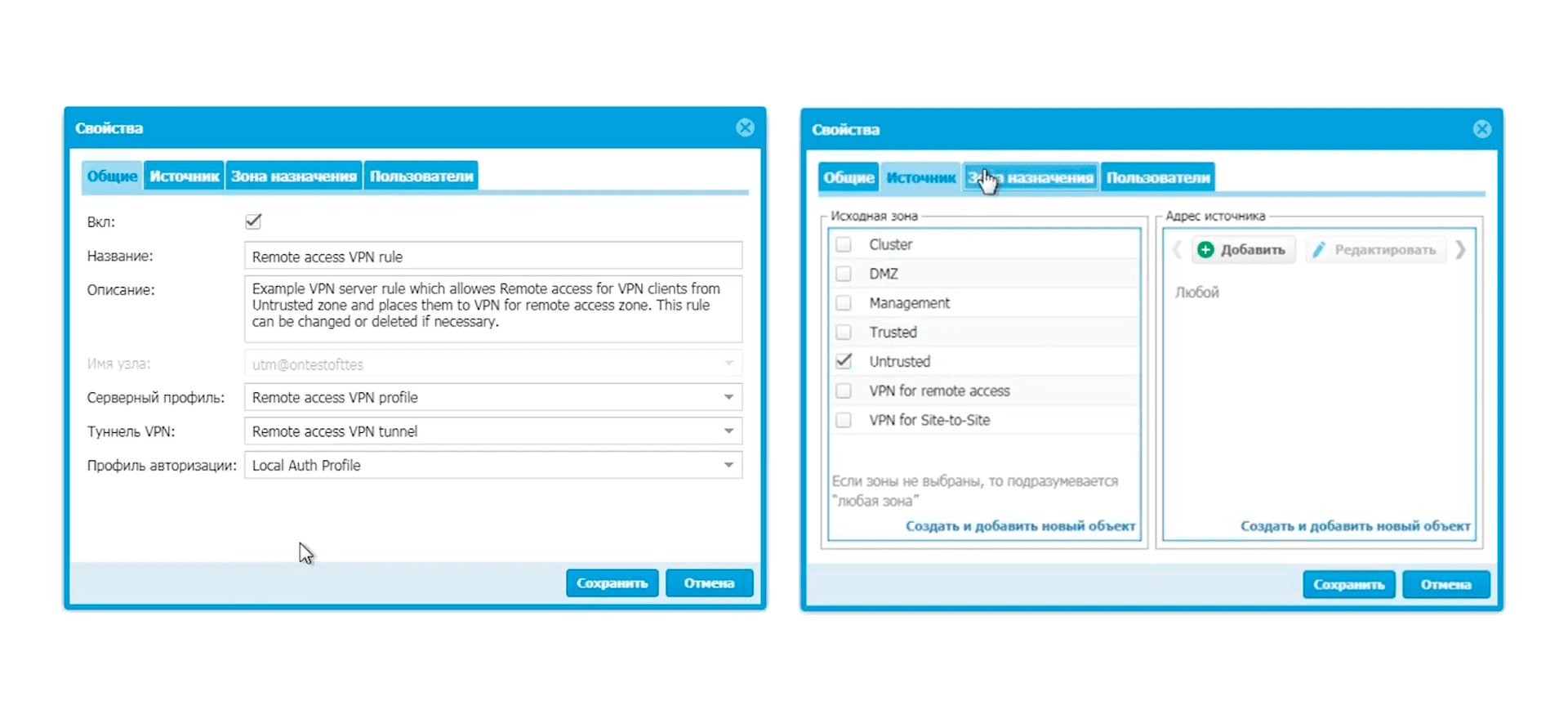

Рисунок 28. Настройка правил VPN-сервера UserGate

Формируем серверное правило VPN с созданными ранее туннелем VPN, профилем VPN и профилем авторизации. В качестве источника указываем зону, из которой разрешено принимать подключения VPN, а в качестве адресата — зону, в которую будут помещены подключённые по VPN пользователи.

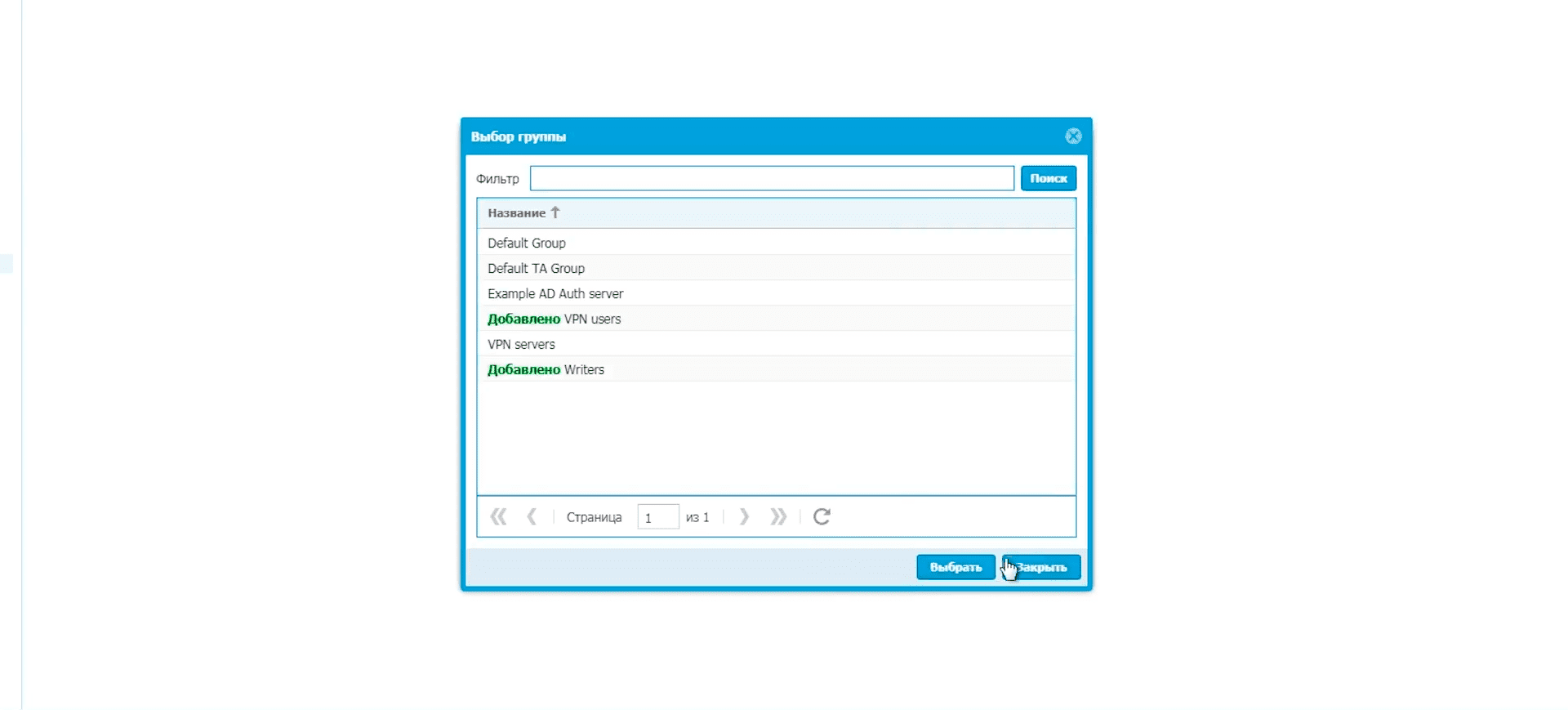

Рисунок 29. Настройка правил VPN-сервера UserGate

Разрешим доступ только тем пользователям, которые входят в группу Writers или группу VPN Users. Настройка VPN-сервера для удалённого доступа пользователей завершена.

При создании VPN для защищённого соединения офисов (Site-to-Site VPN) требуется настроить один экземпляр UserGate для выполнения роли VPN-клиента, а другой — для выполнения роли VPN-сервера. Хотя настройка UserGate в последнем случае похожа на конфигурацию сервера для удалённого доступа, стоит задать настройки отдельно в соответствии с инструкцией UserGate, поскольку часть их может отличаться. Описание настроек VPN-клиента размещено там же и не вызовет трудностей в применении.

После завершения настройки клиент инициирует соединение с сервером, и в случае корректности настроек поднимается VPN-туннель. Для отключения туннеля деактивируется клиентское или серверное правило VPN.

Конфигурация рабочей станции удалённого сотрудника

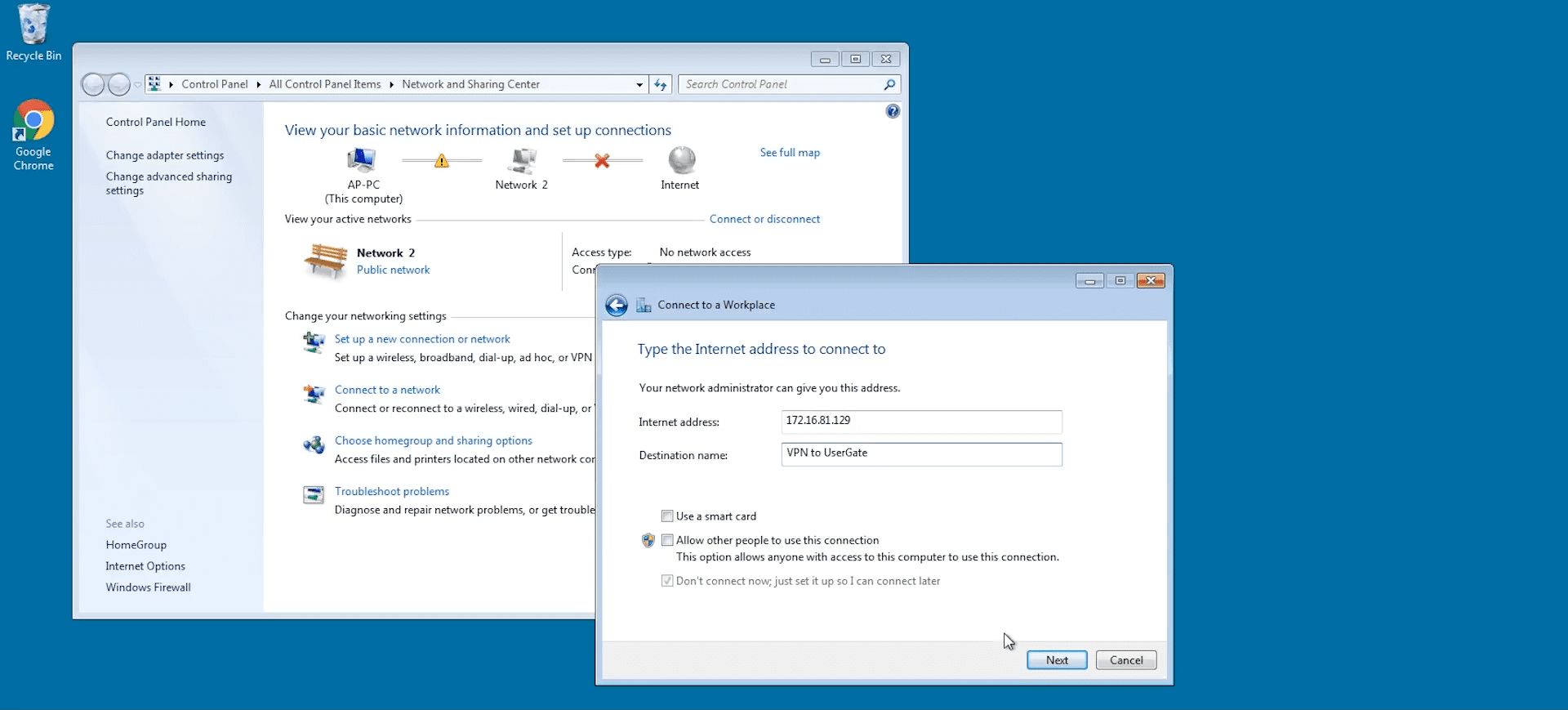

Рассмотрим подключение удалённого работника с помощью встроенного клиента в операционной системе Windows по протоколам IPsec/L2TP.

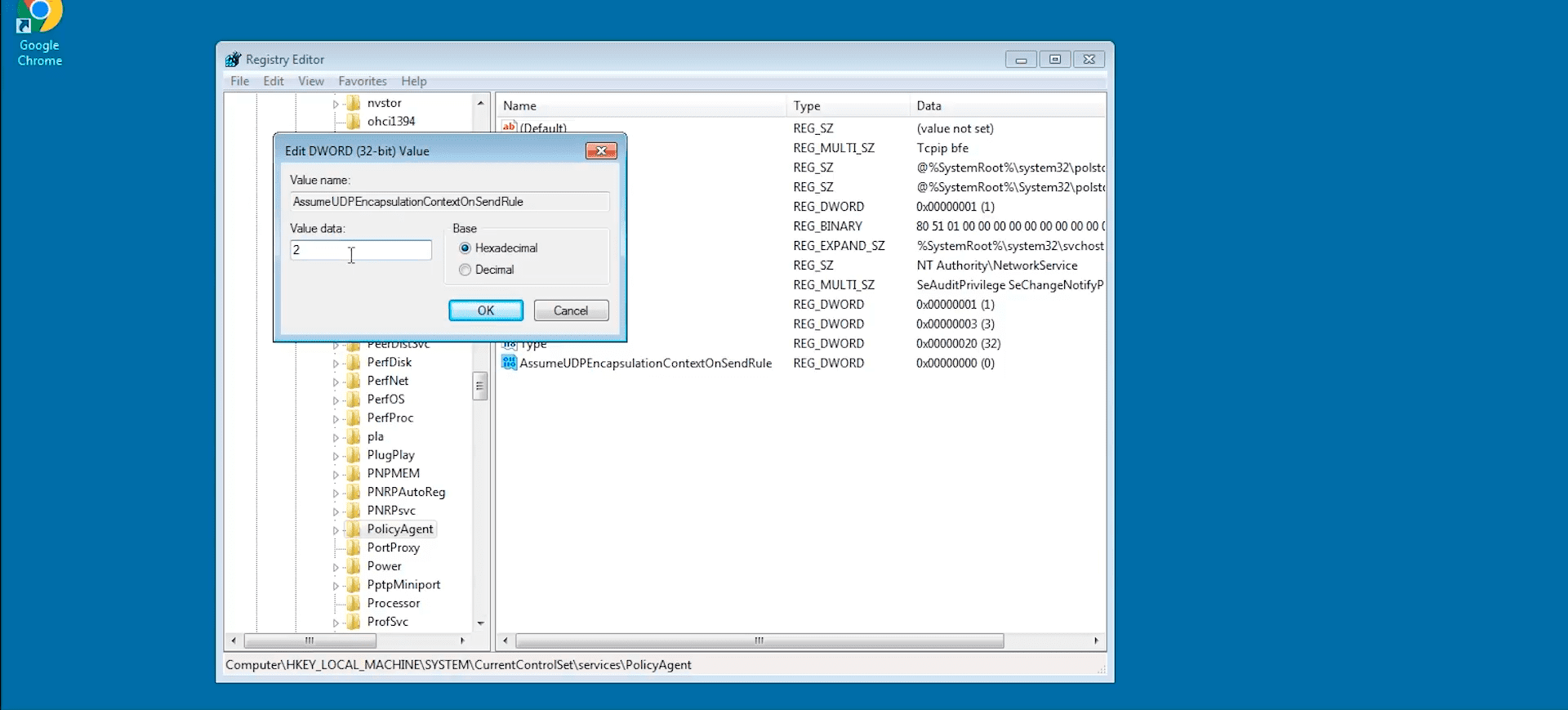

Для корректной работы VPN-соединений типа L2TP требуется произвести изменения ключа реестра. Выполняем в командной строке команду «regedit».

Рисунок 30. Настройка рабочей станции для подключения к VPN UserGate

Открываем нужную ветвь реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

В меню выбираем Edit > New > DWORD (32-bit) Value. Называем его согласно инструкции из базы знаний Microsoft «AssumeUPDEncapsulationContextOnSendRule» и присваиваем значение «2».

Перезапускаем компьютер для применения изменений.

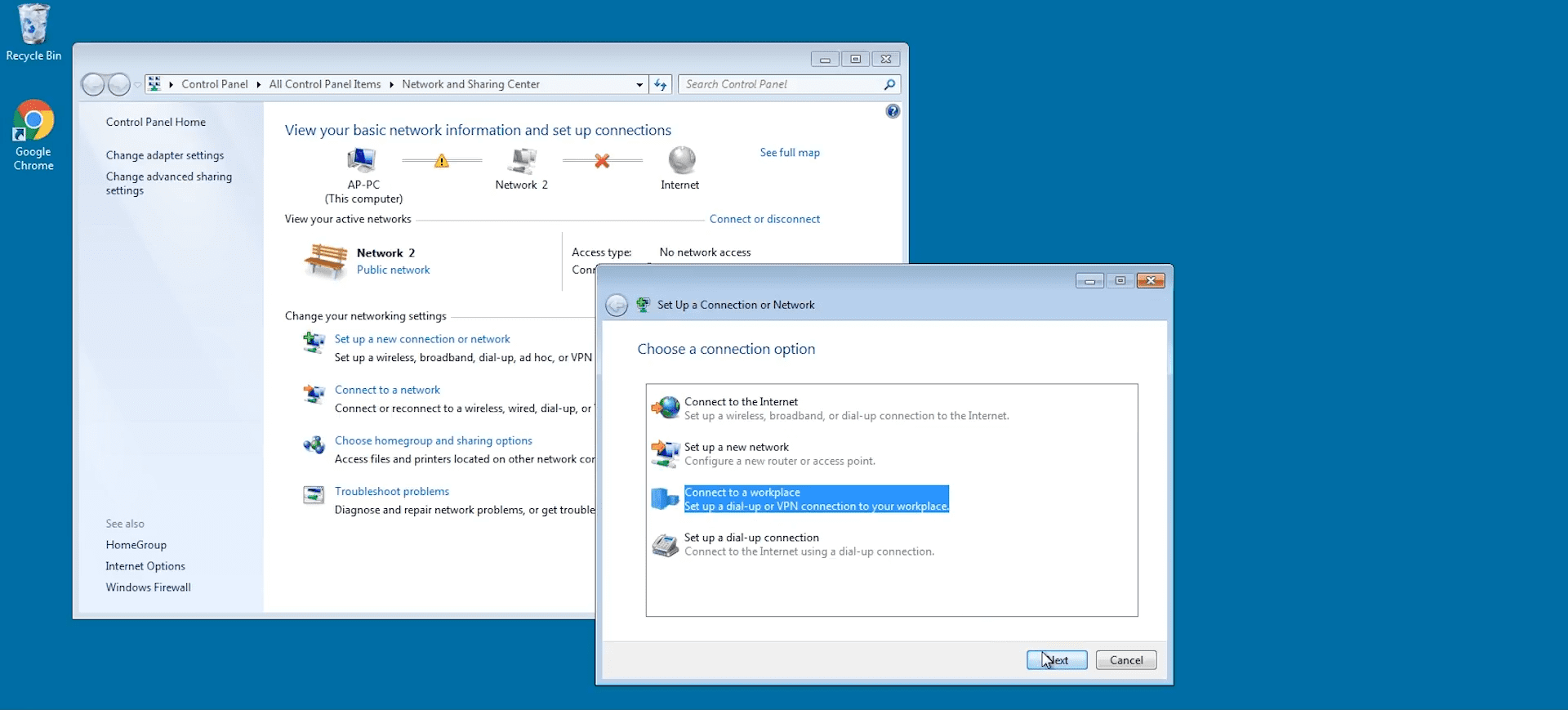

Рисунок 31. Настройка рабочей станции для подключения к VPN UserGate

Создадим новое VPN-соединение.

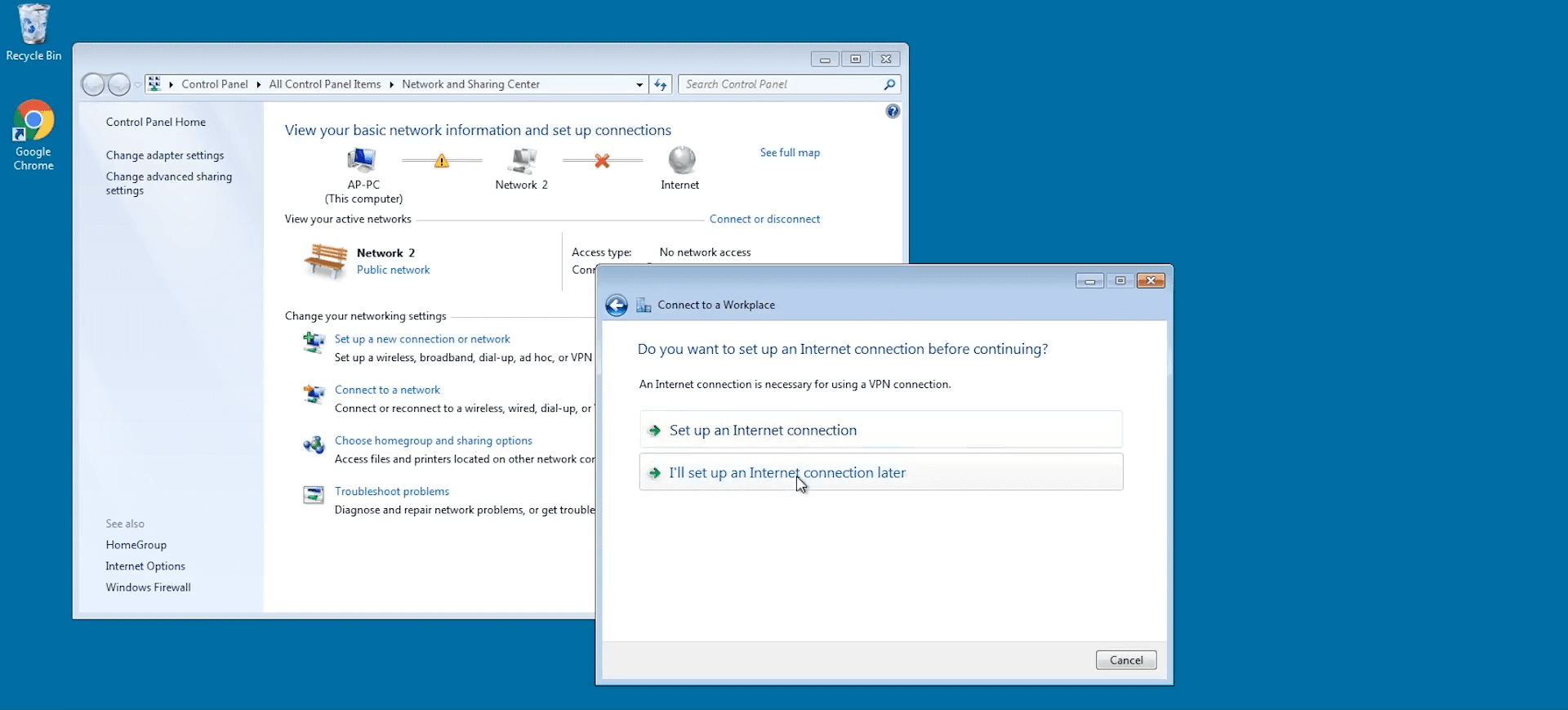

Рисунок 32. Настройка рабочей станции для подключения к VPN UserGate

Интернет-соединение настроим позже.

Рисунок 33. Настройка рабочей станции для подключения к VPN UserGate

Указываем тот адрес UserGate, который «смотрит» в зону Untrusted. Вводим свой логин и пароль.

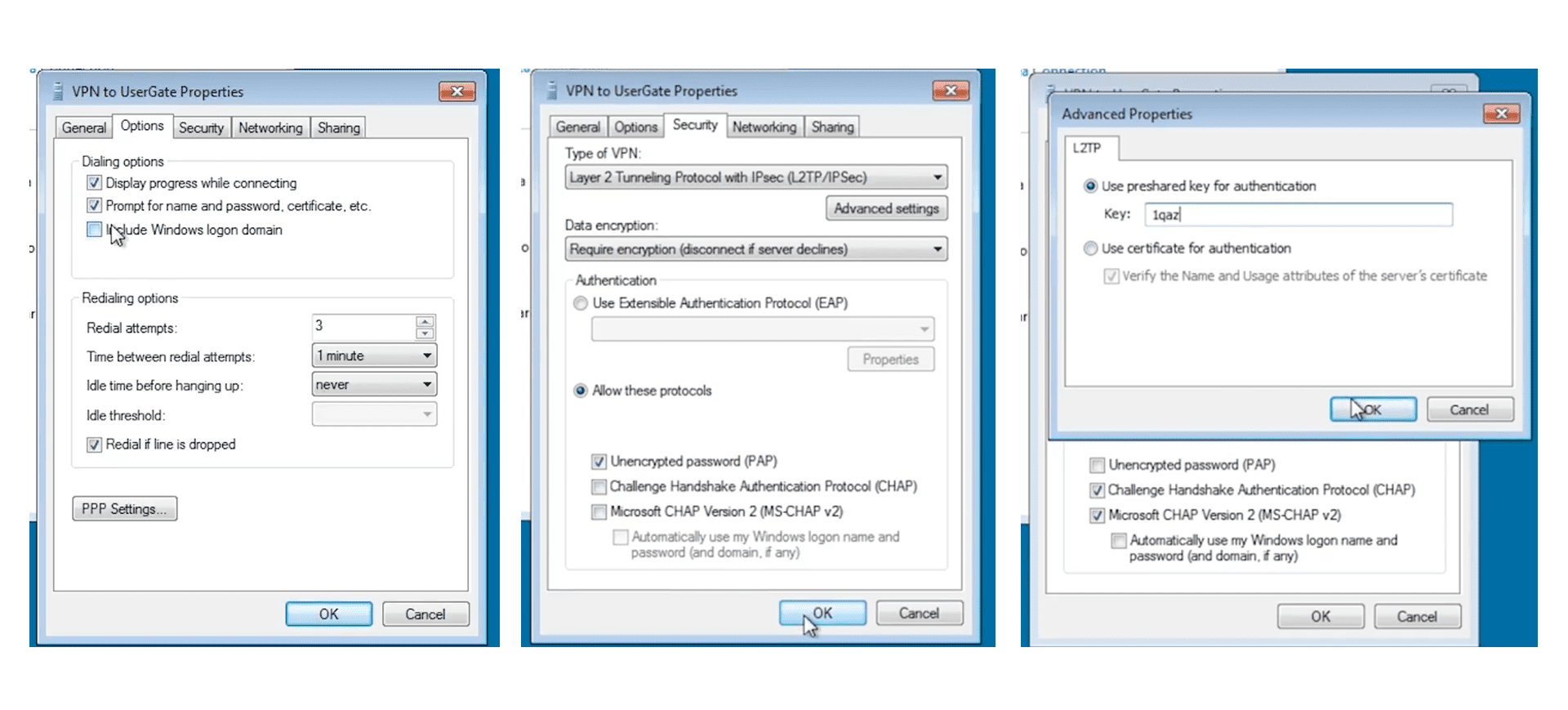

Рисунок 34. Настройка рабочей станции для подключения к VPN UserGate

Настроим соединение.

Рисунок 35. Настройка рабочей станции для подключения к VPN UserGate

Выбираем тип VPN: L2TP/IPsec. Указываем общий ключ (Preshared key). Активируем PAP и деактивируем другие сервисы.

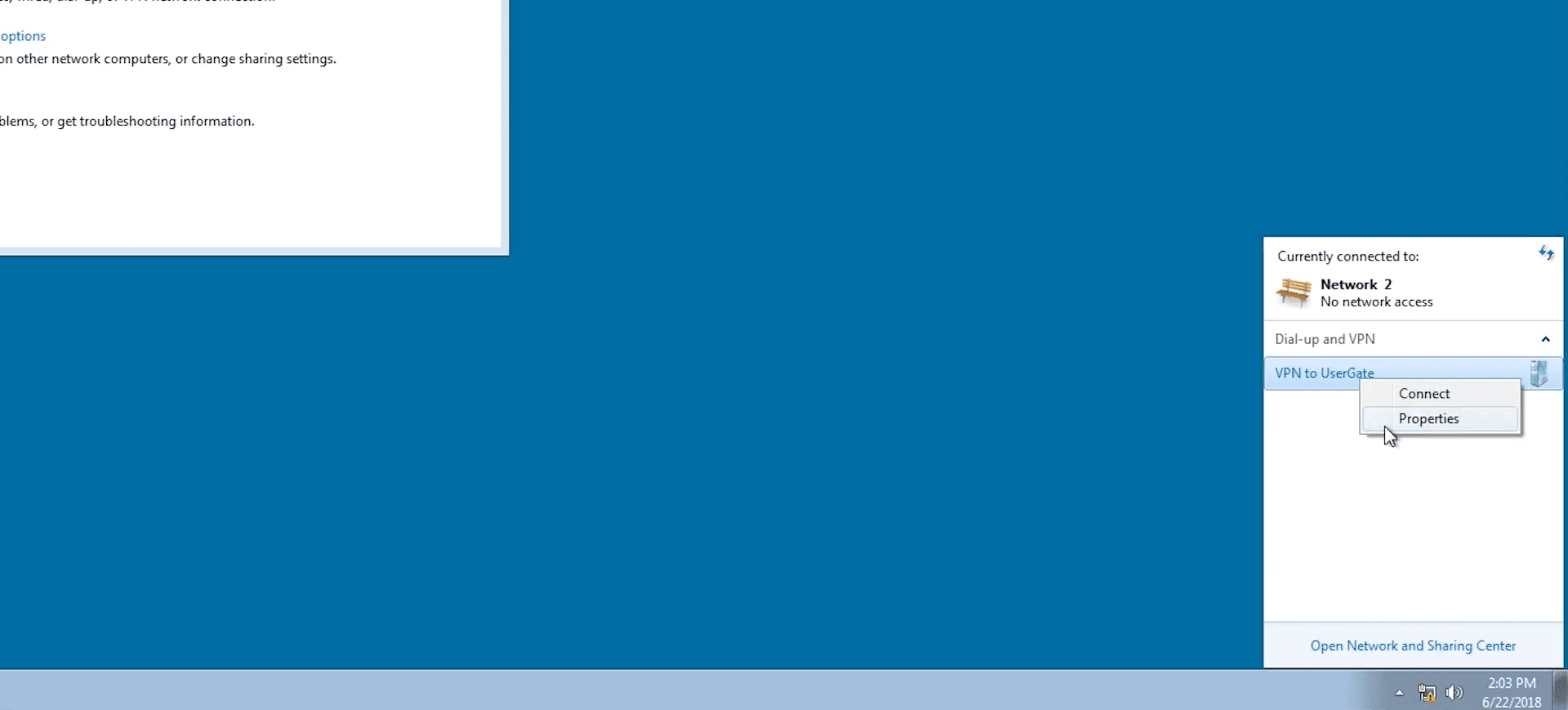

Рисунок 36. Настройка рабочей станции для подключения к VPN UserGate

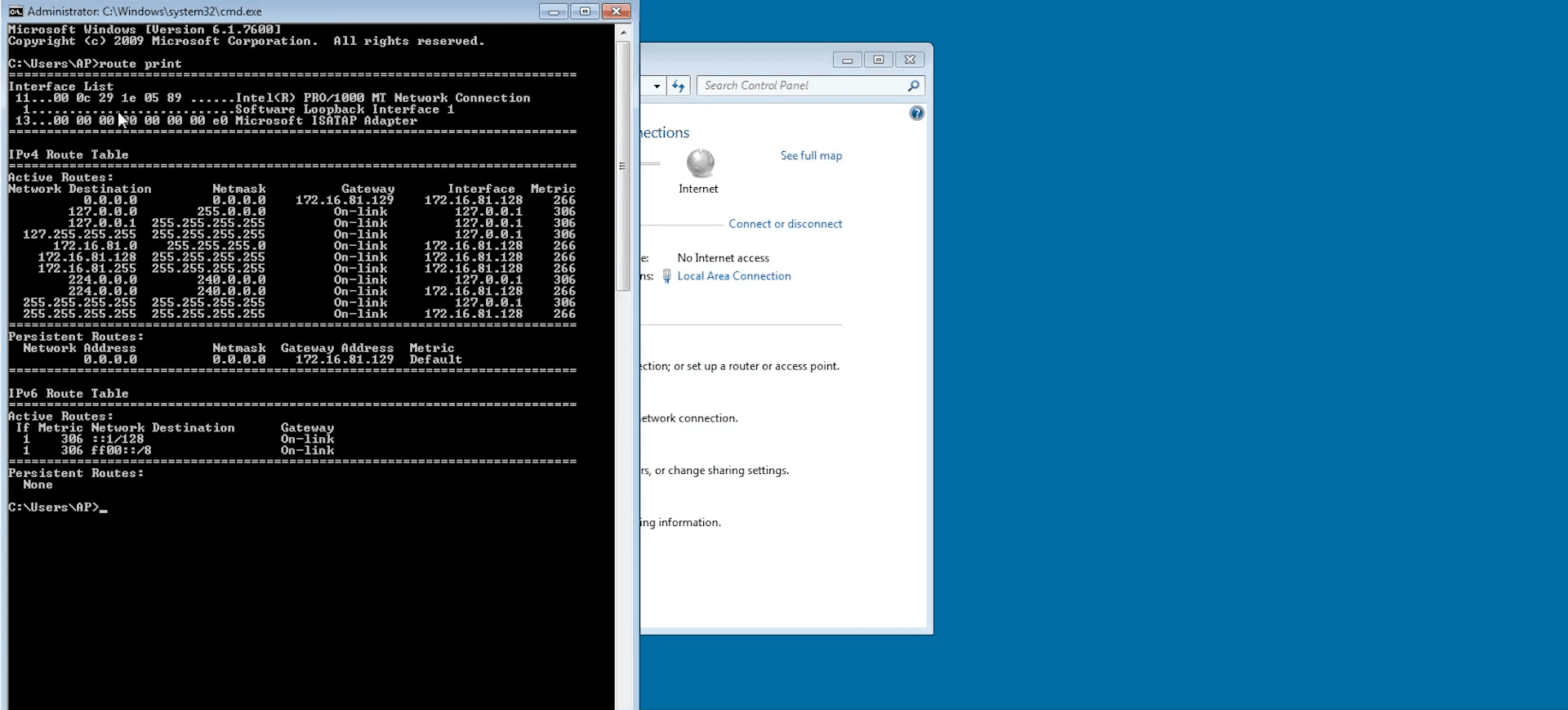

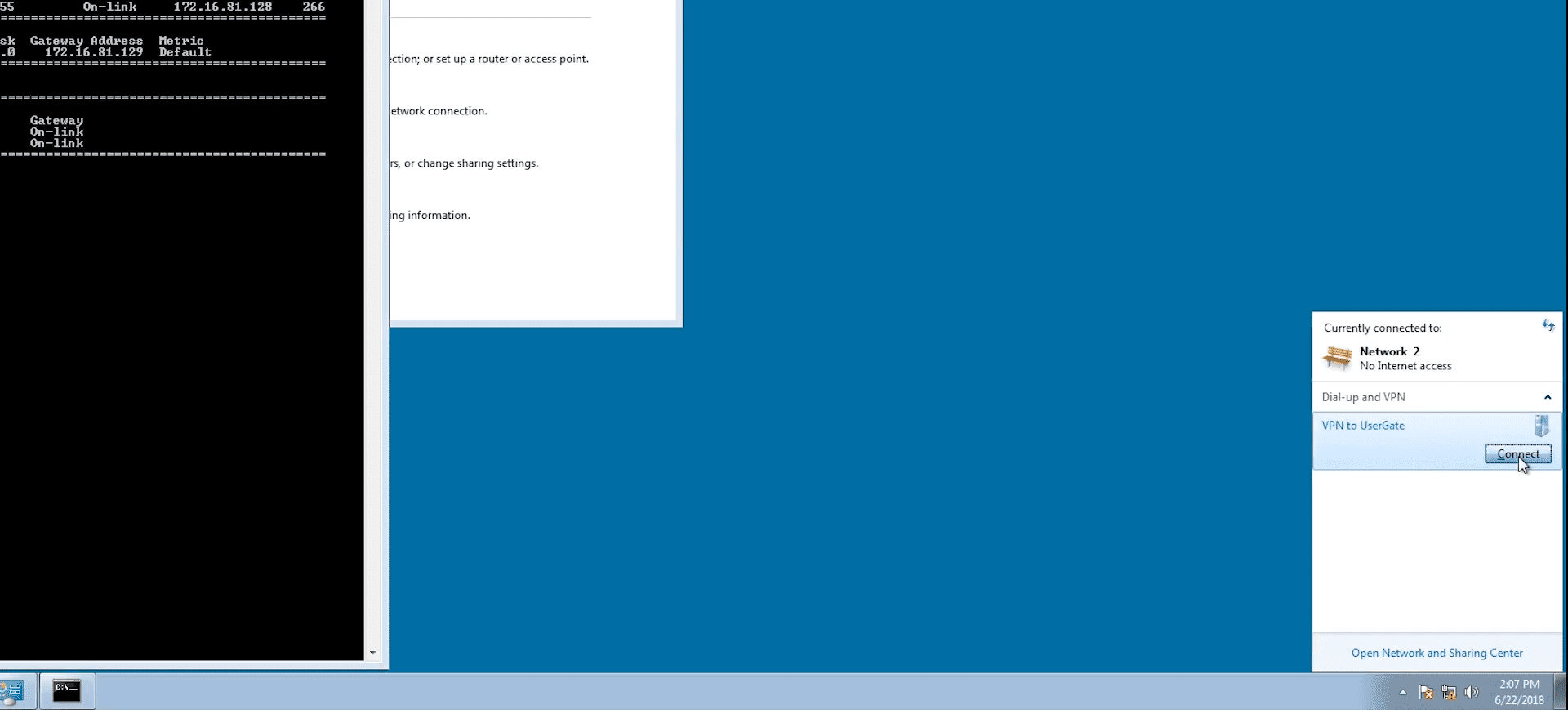

Перед подключением к VPN посмотрим список маршрутов.

Рисунок 37. Настройка рабочей станции для подключения к VPN UserGate

Подключаемся к созданному VPN.

Рисунок 38. Настройка рабочей станции для подключения к VPN UserGate

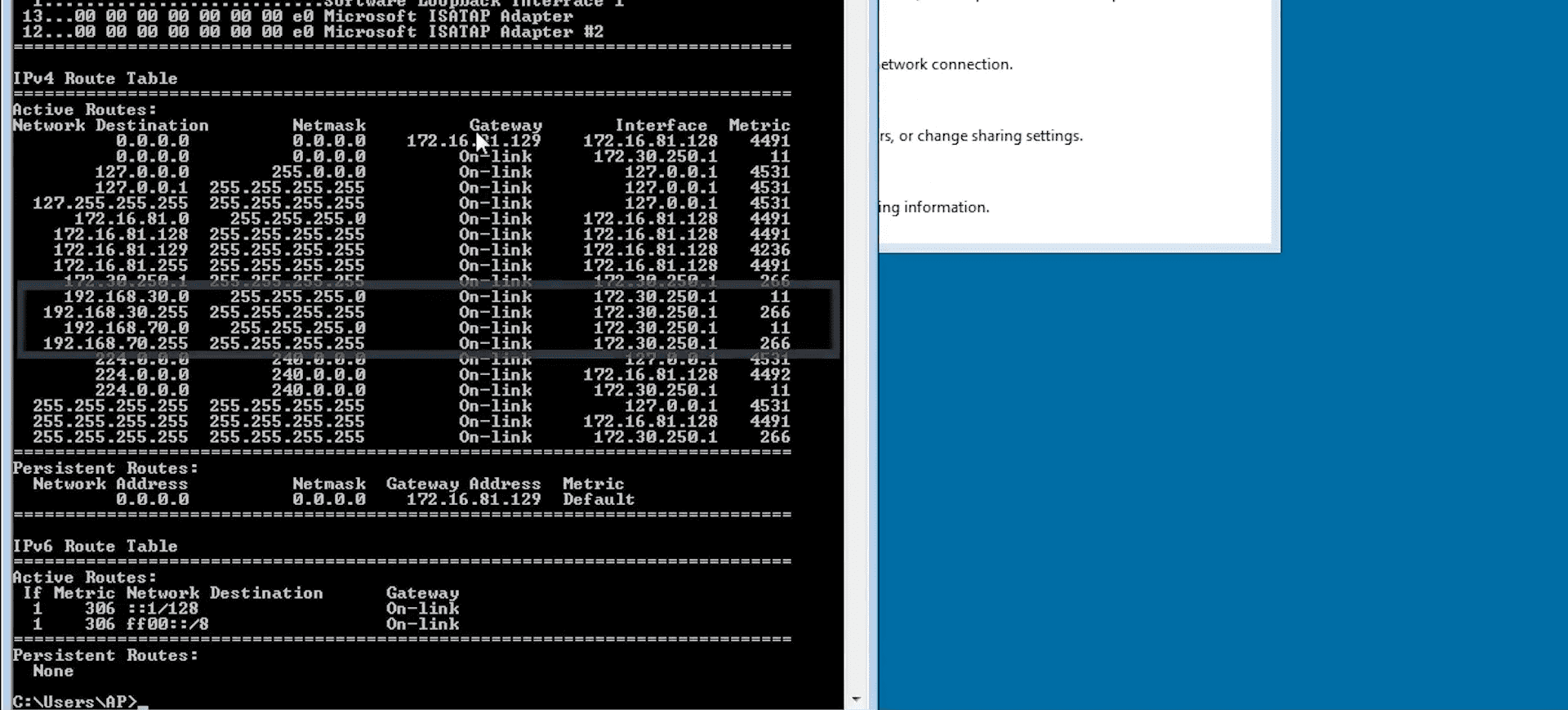

Проверим список маршрутов после подключения к VPN. Добавились маршруты, которые мы указали при настройке VPN-туннеля.

Рисунок 39. Настройка рабочей станции для подключения к VPN UserGate

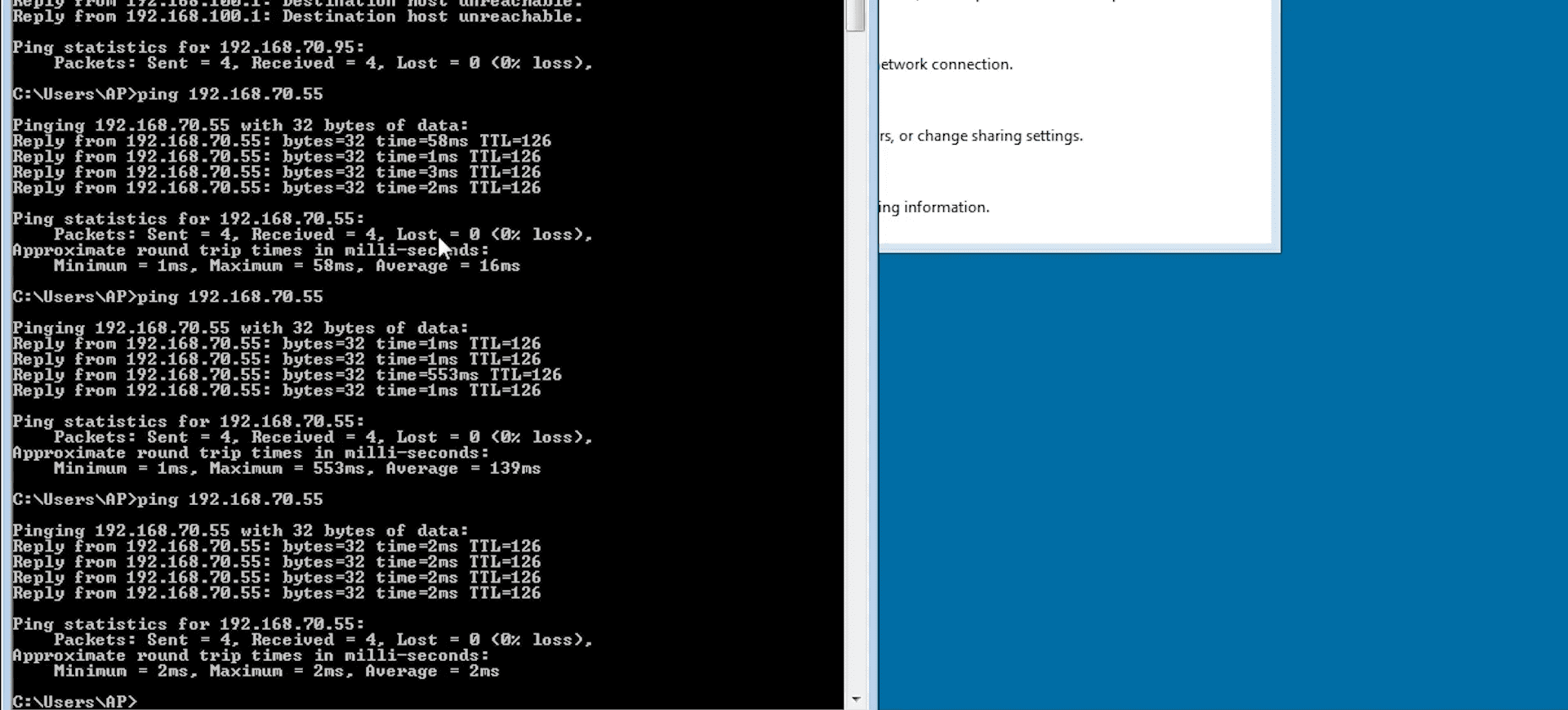

Проверим командой «ping», появился ли доступ к внутренним ресурсам компании. Доступ подтверждён!

Настройка политик доступа к сети «Интернет» с помощью UserGate

Сценарий — дополнительное условие в правилах межсетевого экрана и в правилах пропускной способности. С помощью сценариев администратор настраивает реакцию UTM на события, произошедшие за некое продолжительное время. На примере сценария покажем настройки политик доступа к сети «Интернет».

Ограничение трафика пользователей

Настроим ограничение пропускной способности для пользователя по достижению им установленного лимита трафика в день.

Настройка UserGate

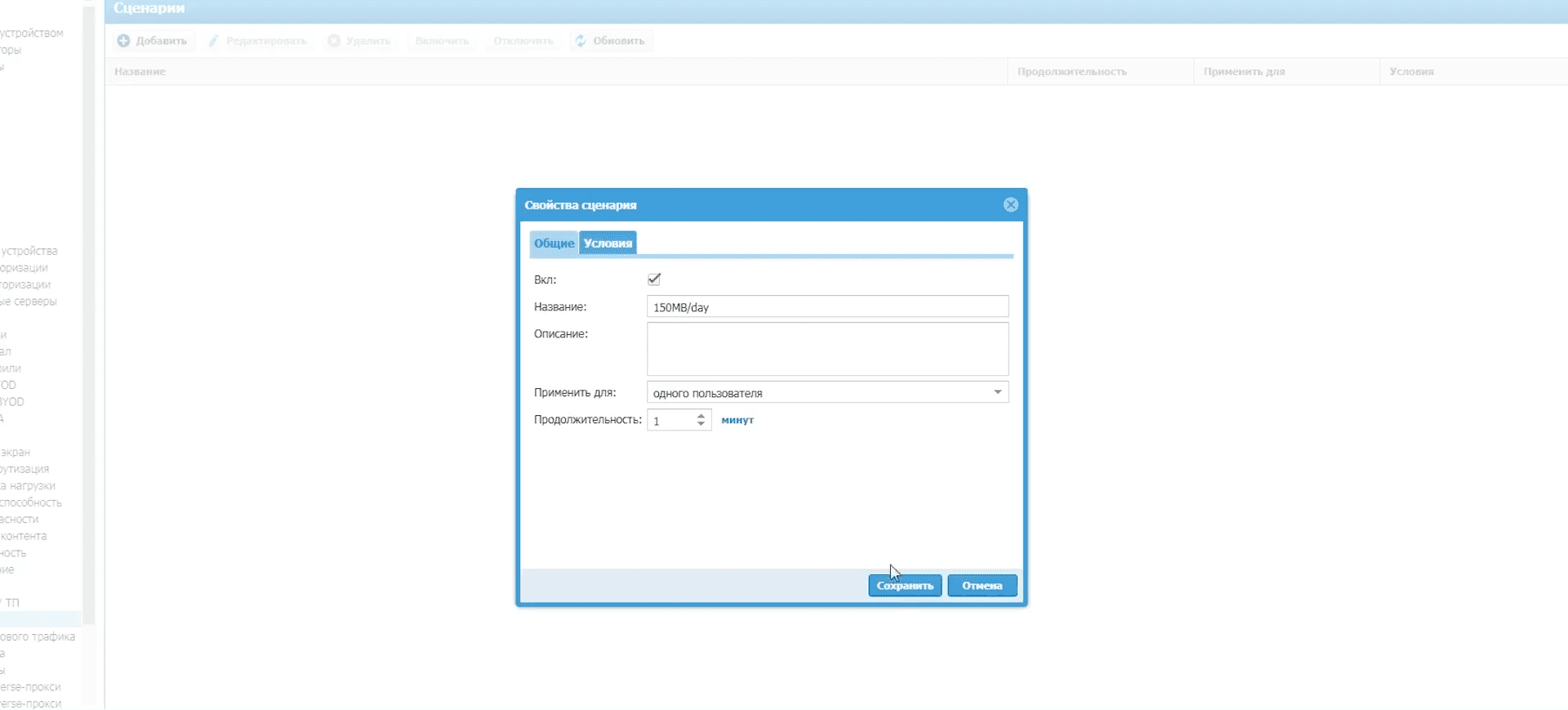

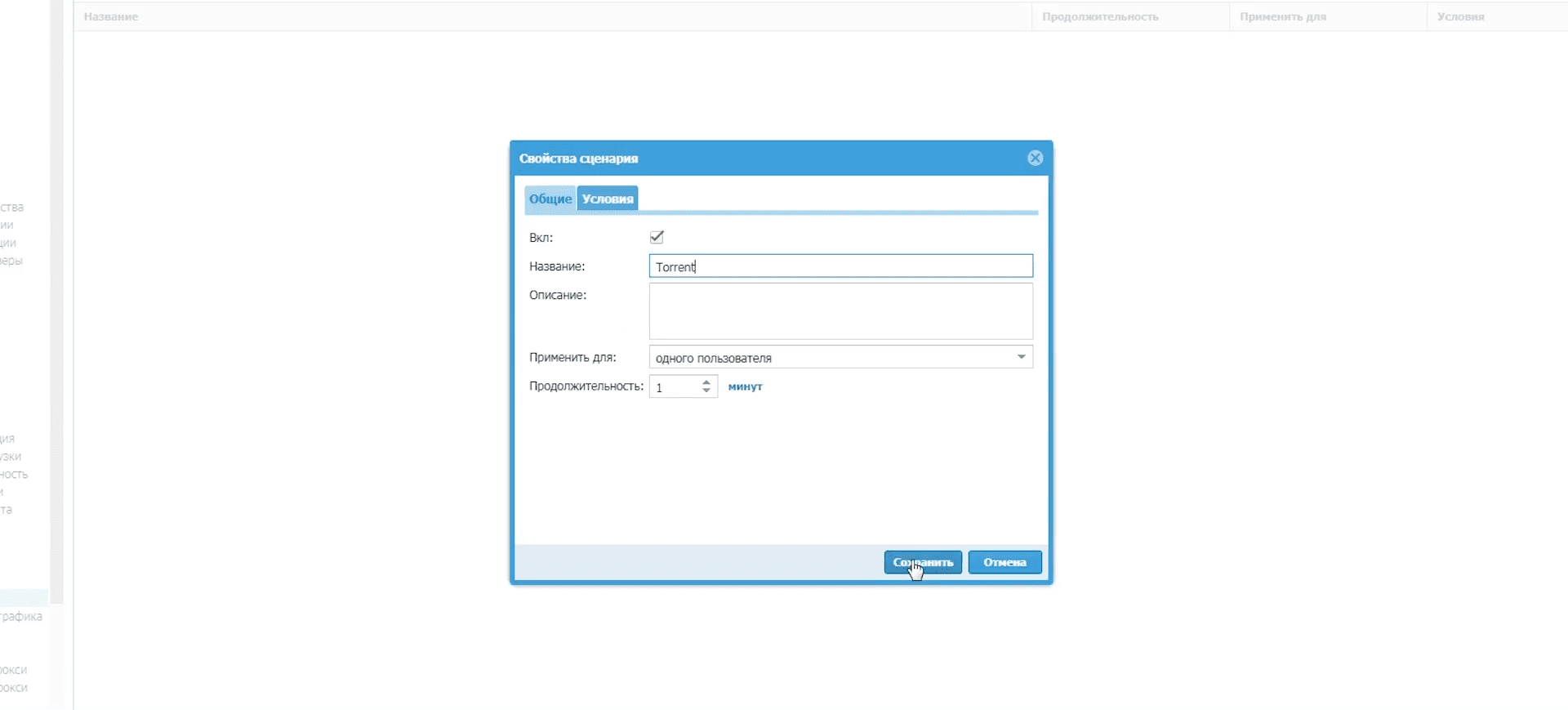

Рисунок 40. Создание сценария для ограничения трафика пользователей UserGate

Создадим сценарий, условия которого станут использоваться в будущих правилах. Сценарий начнёт срабатывать в случаях, если пользователь скачал 150 МБ или более трафика за день. Даём сценарию название и активируем. При срабатывании сценария связанное правило применяется только к указанному пользователю, а не к группе. Это определяется настройкой сценария «Применить для одного пользователя».

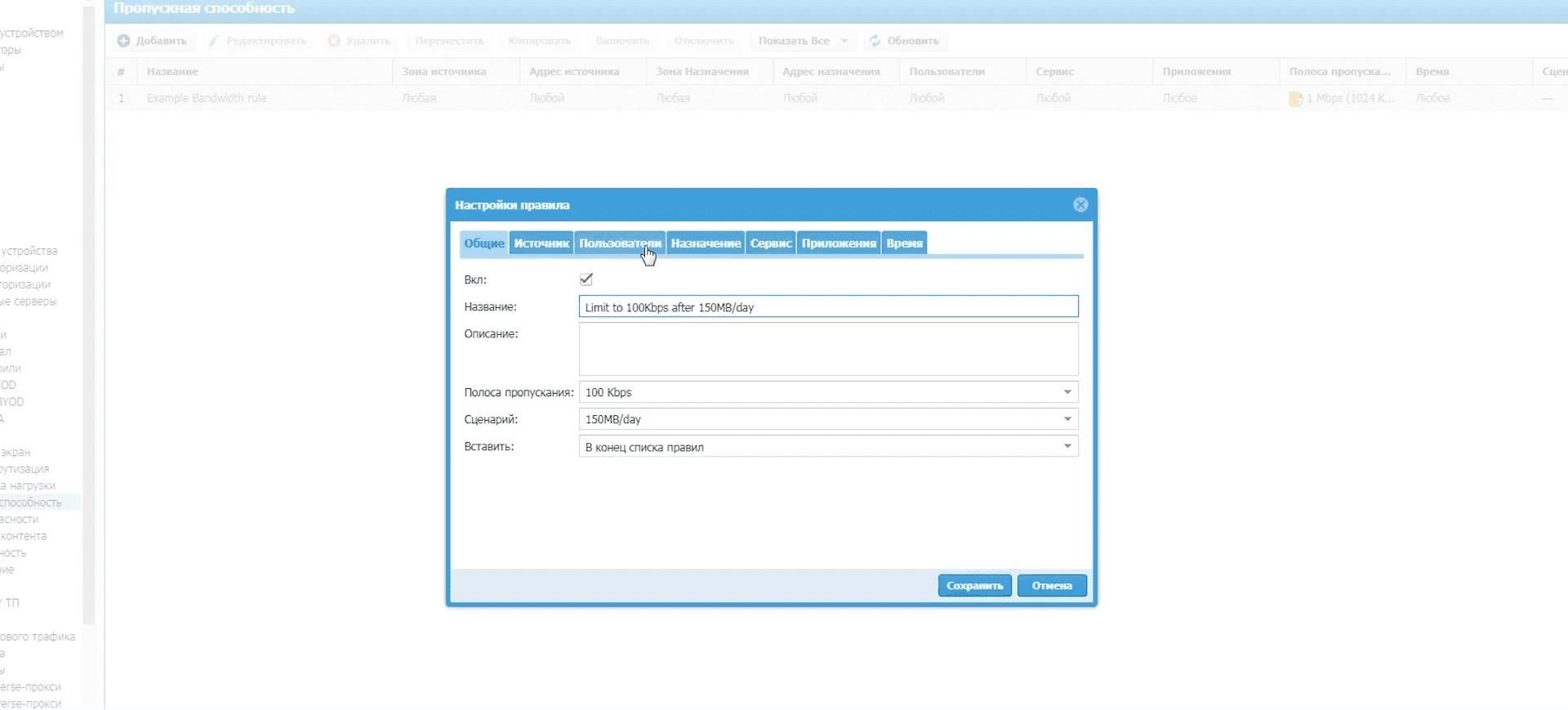

Рисунок 41. Создание правила для ограничения трафика пользователей UserGate

Создадим правило, которое ограничит пользователю пропускную способность до 100 кБ/с, если выполнит условия созданного сценария. Это правило будет работать для каждого из пользователей группы «Writers».

Демонстрация работы

На клиентском компьютере откроем в браузере любой сайт.

Рисунок 42. Демонстрация ограничения трафика пользователя UserGate

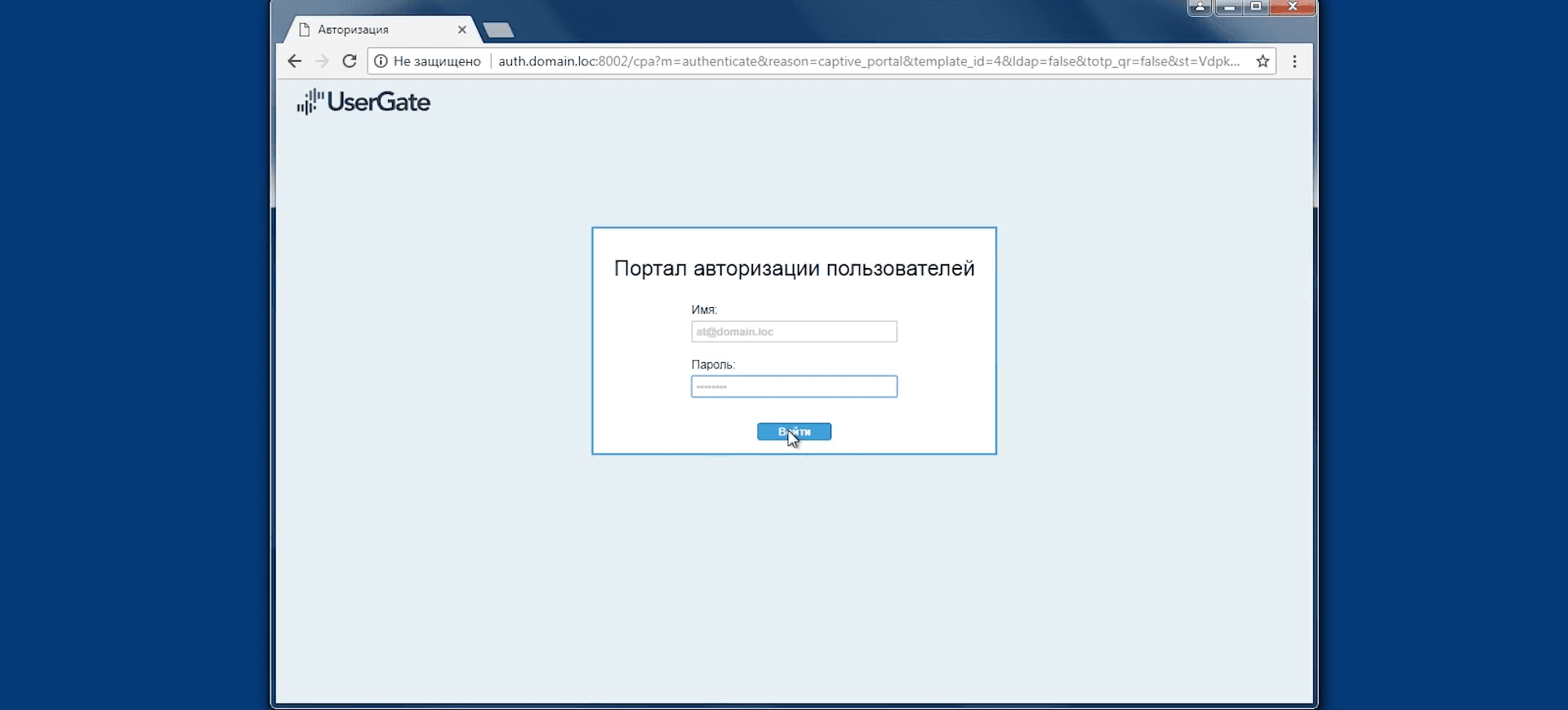

Авторизуемся как пользователь AT@domain.loc группы Writers.

Рисунок 43. Демонстрация ограничения трафика пользователя UserGate

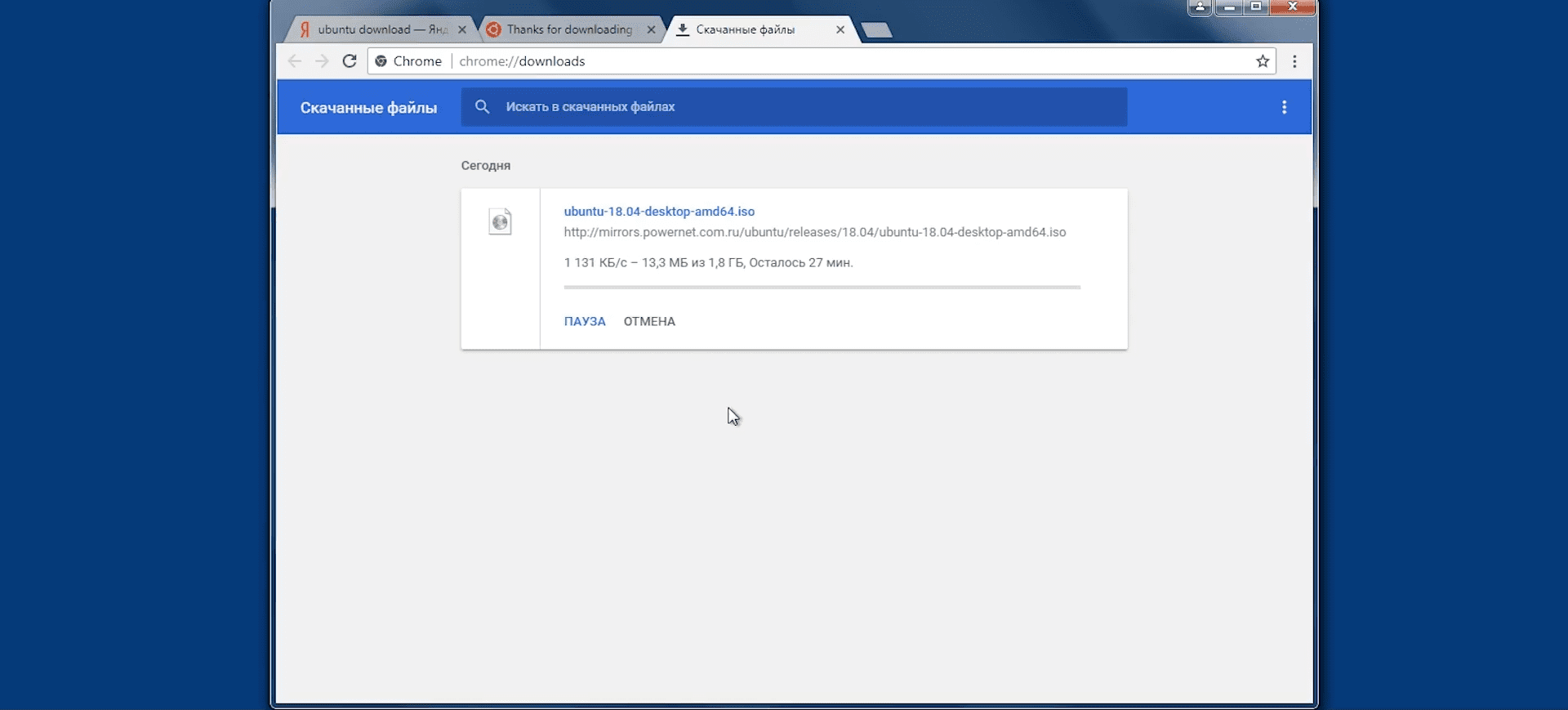

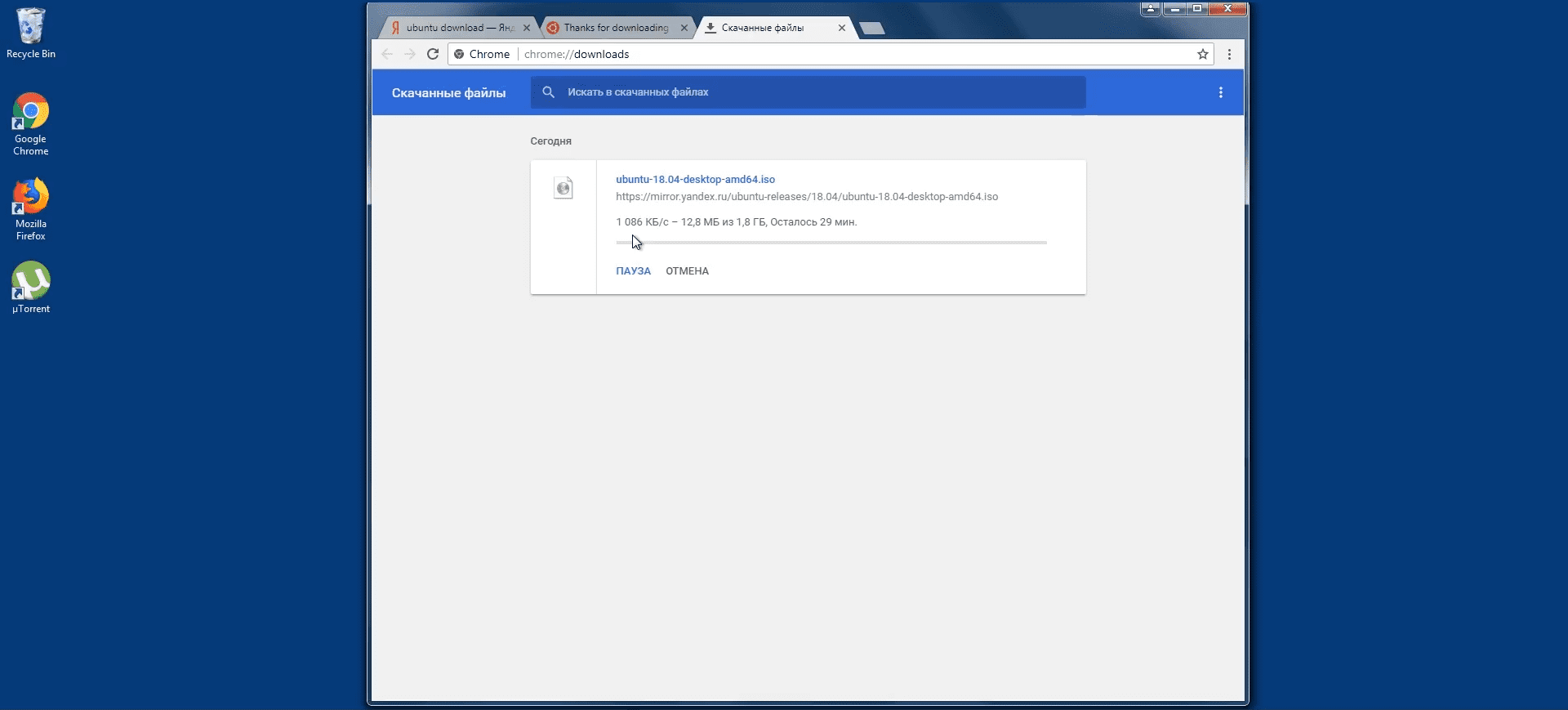

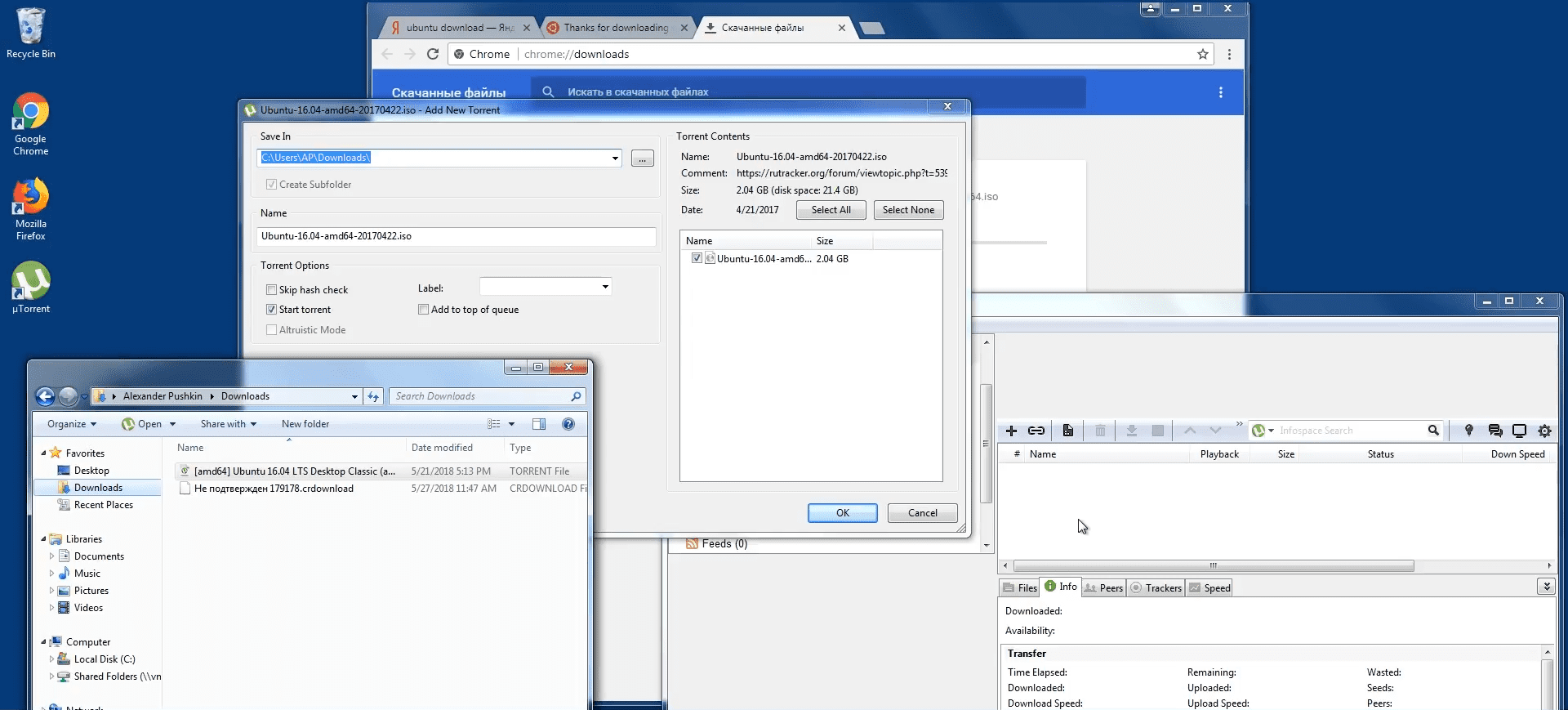

Скачаем большой файл из интернета — например, дистрибутив Ubuntu. Браузер отображает прогресс загрузки.

Рисунок 44. Демонстрация ограничения трафика пользователя UserGate

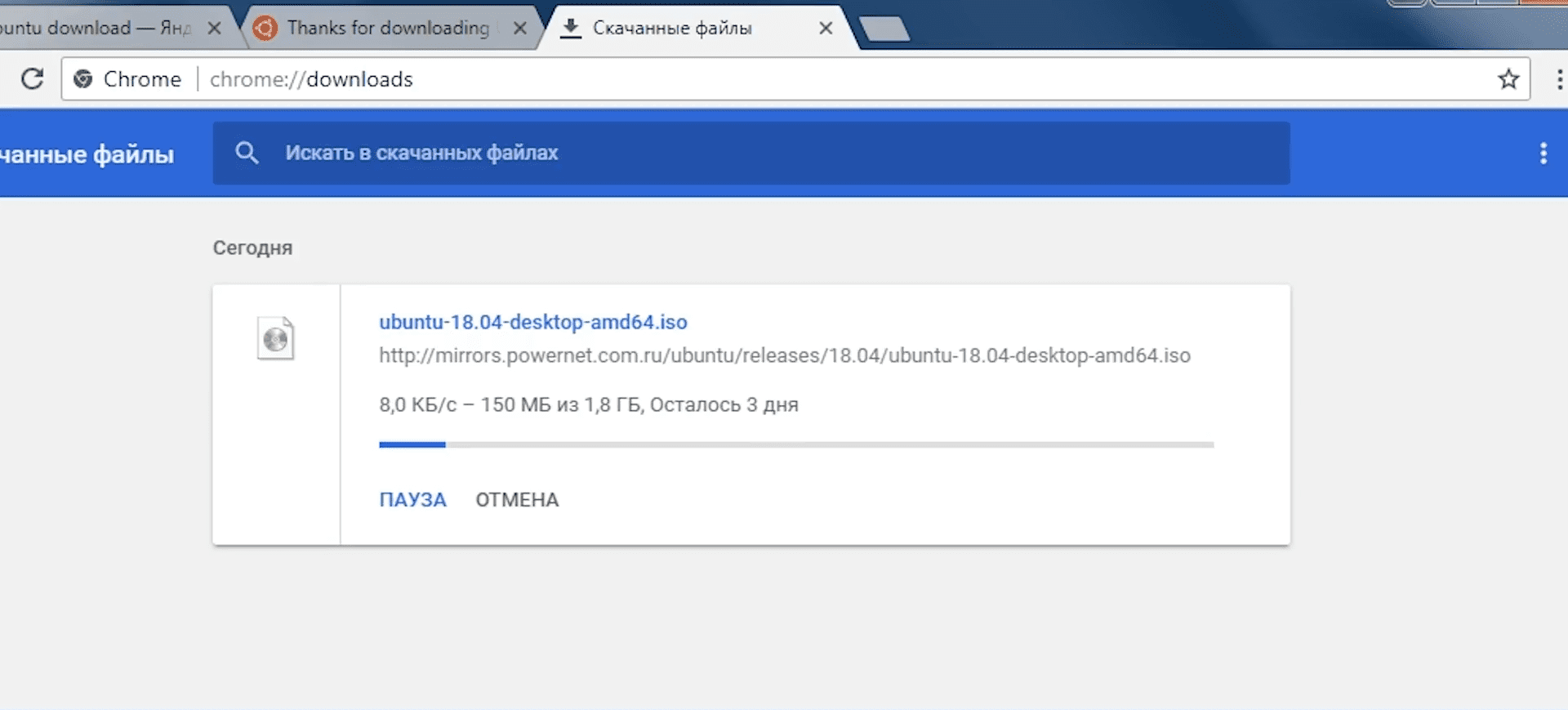

На 150 МБ скорость загрузки падает до 7-8 кБ/с. Правило ограничения пропускной способности успешно активировано сценарием.

Фильтрация контента

Ограничим пропускную способность пользователя при попытке использовать torrent-приложения.

Настройка UserGate

Рисунок 45. Демонстрация фильтрации контента пользователя UserGate

Создадим сценарий, который будет срабатывать в случае, если пользователь попытается воспользоваться p2p-приложением. Даём ему название и активируем. Сценарий также применится только к указанному пользователю, что определяется одноимённой настройкой.

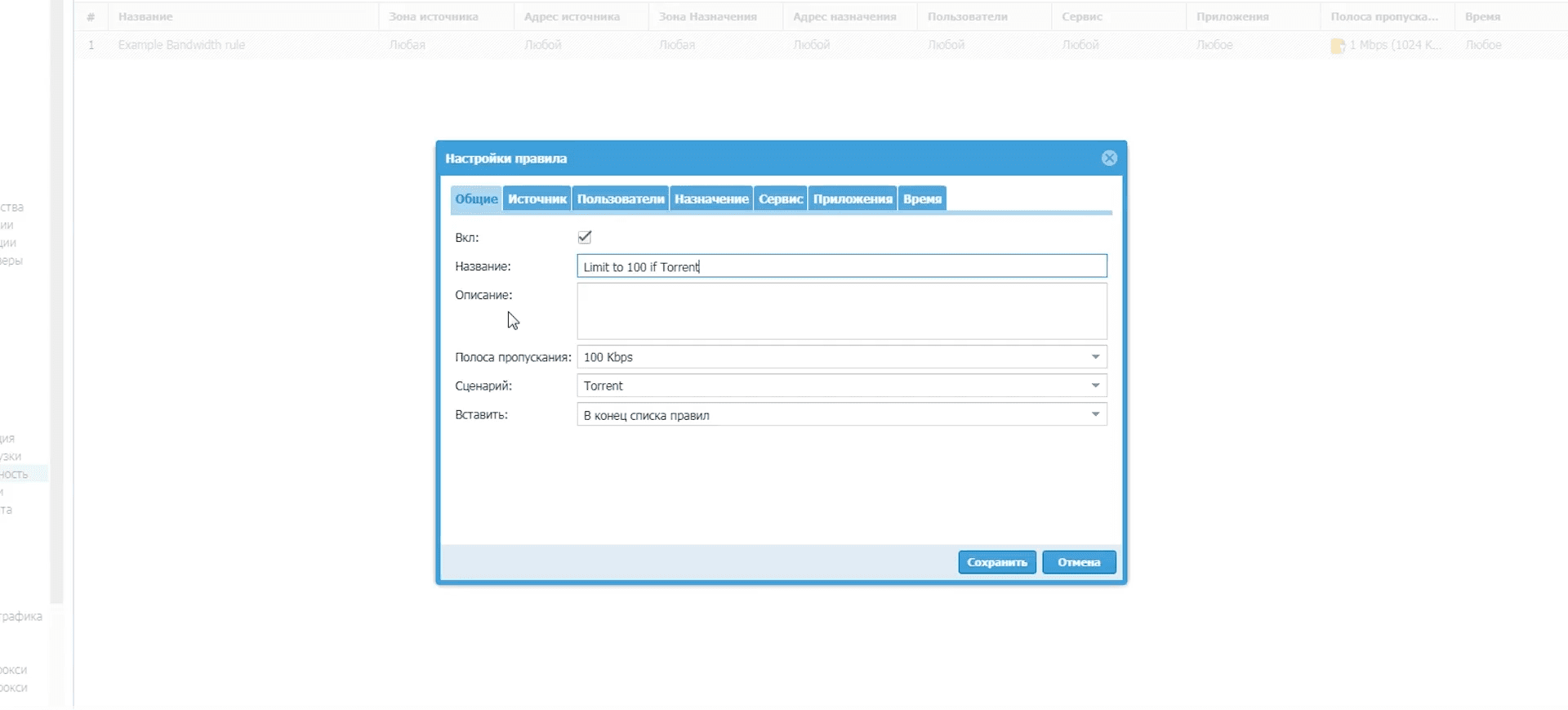

Рисунок 46. Демонстрация фильтрации контента пользователя UserGate

Создадим правило, которое ограничит пользователю пропускную способность до 100 кБ/с, если выполнит условия созданного сценария. Это правило, как и в предыдущем разделе, будет работать для каждого из пользователей группы «Writers».

Демонстрация

На клиентском компьютере откроем в браузере любой сайт.

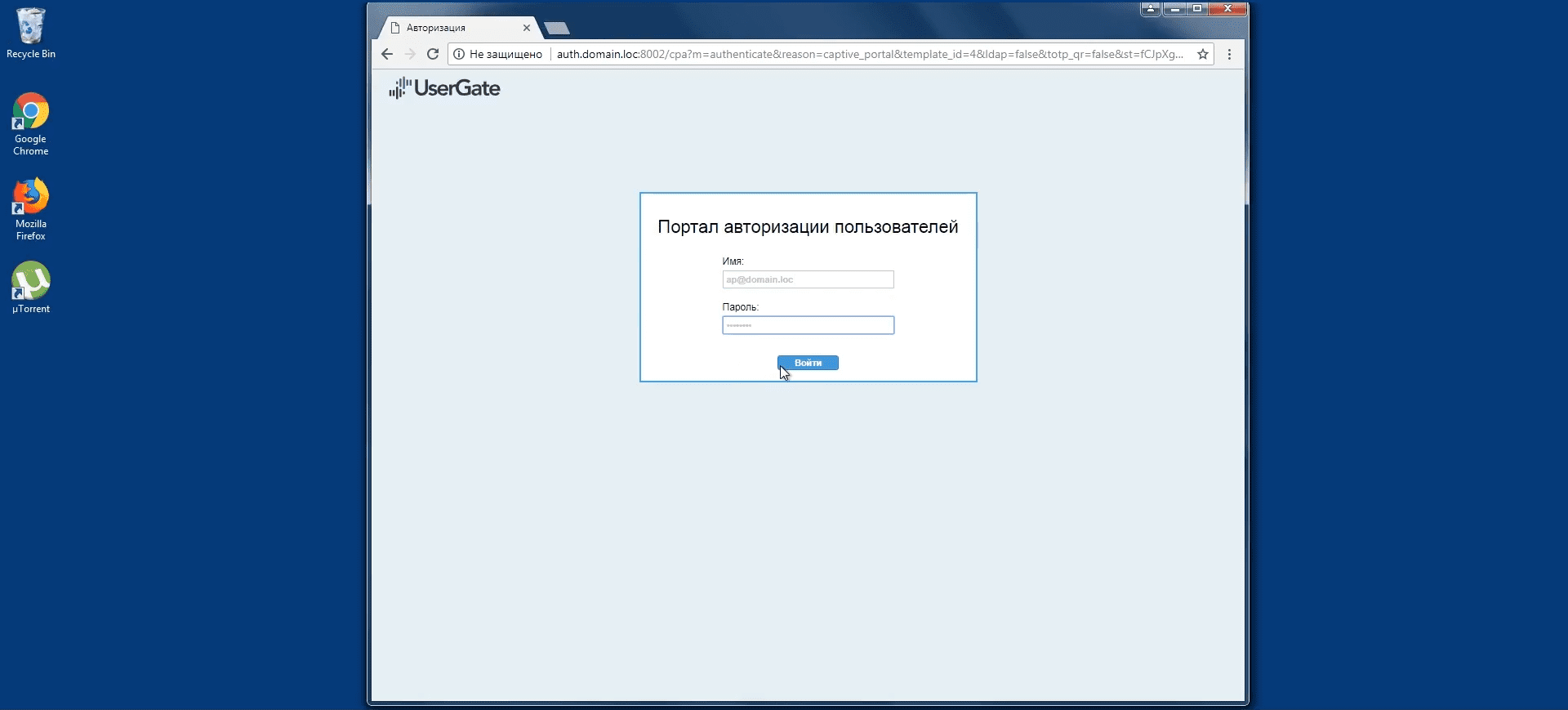

Рисунок 47. Демонстрация фильтрации контента пользователя UserGate

Авторизуемся как пользователь AP@domain.loc группы Writers.

Рисунок 48. Демонстрация фильтрации контента пользователя UserGate

Пользователь получил доступ к интернету. Попробуем скачать большой файл с помощью браузера. Скорость загрузки — высокая.

Рисунок 49. Демонстрация фильтрации контента пользователя UserGate

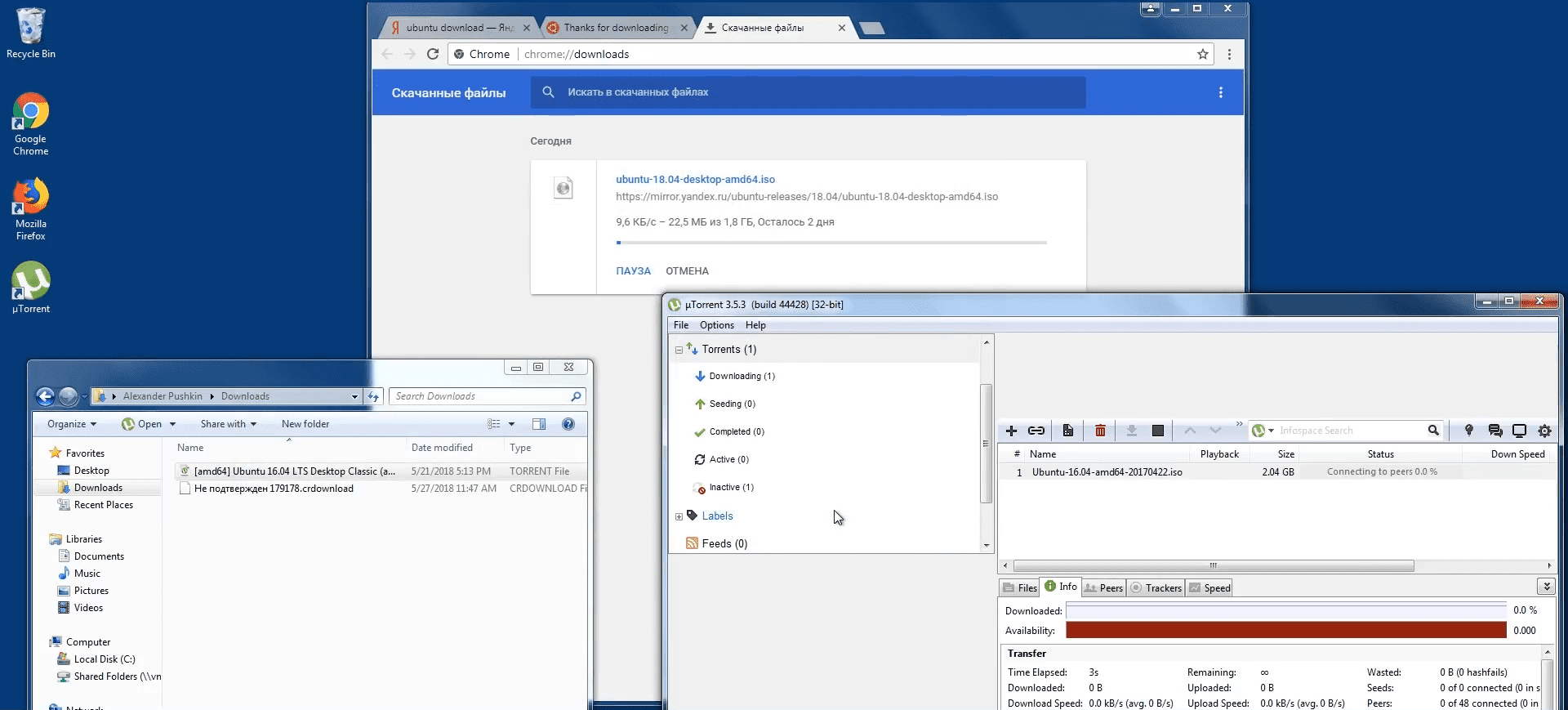

Теперь попытаемся воспользоваться p2p-приложением.

Рисунок 50. Демонстрация фильтрации контента пользователя UserGate

UserGate отследил p2p-приложение и ограничил скорость загрузки.

Выводы

В результате с помощью межсетевого экрана нового поколения UserGate создано единое цифровое пространство для работы сотрудников организации, а также приняты необходимые меры для защиты информации без сложных настроек и дополнительных приложений.

Механизм предоставления доступа в данной схеме работает быстро, удобно и надёжно, с использованием технологии единого входа.

Среди основных достоинств решения UserGate можно отметить следующие:

- межсетевое экранирование для предприятий любого размера;

- многоуровневую безопасность;

- использование технологии единого входа (SSO);

- гранулярные политики для пользователей;

- прозрачное использование интернет-канала;

- наличие аппаратных и виртуальных вариантов применения;

- «модульный» подход при настройке и масштабировании;

- сертификацию по новым требованиям ФСТЭК России к межсетевым экранам на всю линейку аппаратных платформ, получение сертификата по классу СОВ и включение в Реестр российского программного обеспечения.

В следующих версиях UserGate планируется поддержка криптографической защиты передаваемых данных в соответствии с ГОСТ Р 34.12-2018. Это позволит применять устройства в ГИС, которые обрабатывают сведения, составляющие государственную тайну, и организовать VPN-соединения с ГОСТ-шифрованием. В настоящий момент идёт подготовка к прохождению сертификации в системе ФСБ России.