Использование многофакторной аутентификации для обеспечения конфиденциальности данных становится всё более востребованной мерой защиты. Компания MFASOFT (ООО «СИС разработка») реализовывает эту меру с использованием платформы аутентификации Secure Authentication Server.

- Введение

- Мультиарендность

- Автоматизация

- Архитектура

- Мониторинг

- Лицензирование

- Аутентификаторы

- Возможности интеграции

- Работа со статистикой

- Выводы

Введение

Взлом аккаунтов пользователей может повлечь за собой целый ряд нежелательных действий со стороны злоумышленников: доступ к конфиденциальным данным, разведку в сети, шпионаж, доступ к официальным аккаунтам компании в социальных сетях и другое. Ситуация усугубляется привычкой пользователей применять один пароль для всех учётных записей, что упрощает взлом корпоративных аккаунтов на основании «слитых» баз.

Для снижения рисков в этой ситуации может применяться ужесточение корпоративных парольных политик и подключение двухфакторной аутентификации.

Появление двухфакторной аутентификации относят к 1985 г., хотя широкое распространение она получила в начале 2010-х годов, чему поспособствовала массовая доступность смартфонов. Необходимость двухфакторной аутентификации подтверждается статистикой от компании Microsoft: 99,9 % взломанных учётных записей не использовали второго фактора. Кроме того, согласно исследованиям, в 2021 году только 22 % корпоративных клиентов применяли технологию многофакторной аутентификации.

Большую роль в прогрессе угроз сыграло и развитие вычислительных мощностей, позволяющее взламывать прежде считавшиеся устойчивыми пароли весьма быстро.

Рисунок 1. Средний срок взлома пароля

Для защиты корпоративных аккаунтов отечественная компания «СИС разработка», занимающаяся созданием и внедрением программного обеспечения для аутентификации и управления доступом, выпустила на рынок платформу для управления аутентификацией Secure Authentication Server (SAS). Продукт включён в Единый реестр российских программ для электронных вычислительных машин и баз данных.

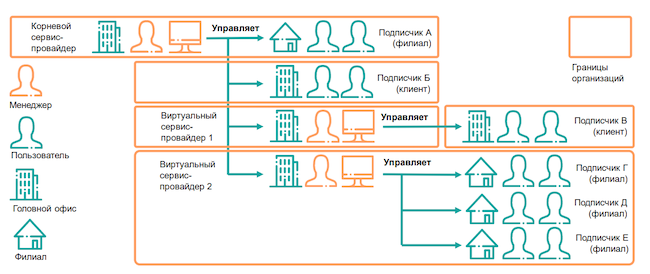

Мультиарендность

Одной из особенностей Secure Authentication Server является возможность логического разделения серверов аутентификации на одной инсталляции. Таким образом можно организовать доступ пользователей в соответствии со структурой предприятия или по иным принципам — например, выделить серверы аутентификации в соответствии с категорией пользователей (подрядчики, разработчики) или в соответствии с ролью предприятия (управляющая компания, филиал и т. д.).

Мультиарендность удобна для сервис-провайдеров, оказывающих услуги двухфакторной аутентификации своим клиентам.

Рисунок 2. Вариант использования мультиарендности в Secure Authentication Server

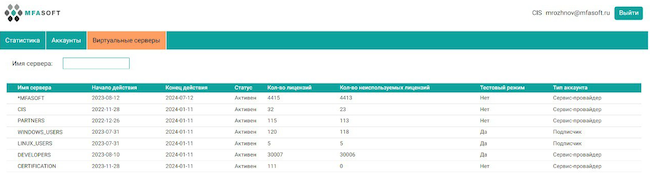

Рисунок 3. Пример реализации мультиарендности в Secure Authentication Server

Автоматизация

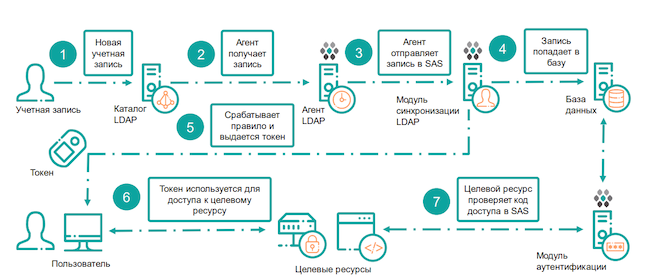

Для снижения количества рутинных задач в SAS отдельное внимание уделено автоматизации типовых процессов. Сюда относятся как автоматическая выдача аутентификатора пользователю при включении в соответствующую группу LDAP-каталога, так и его отзыв при удалении из группы.

Рисунок 4. Схема автоназначений в Secure Authentication Server

По схожему принципу устроена процедура автоматического назначения и отзыва ролей оператора.

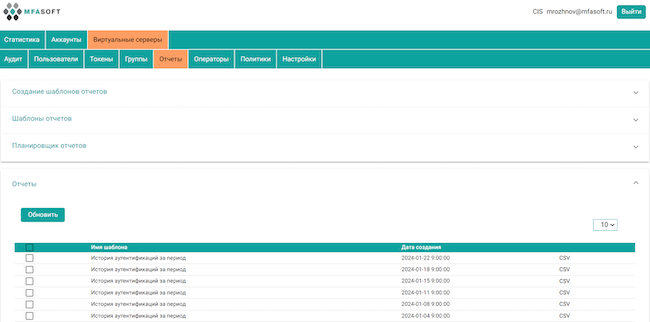

В продукте также реализовано автоматизированное формирование отчётности, доступной для скачивания или рассылаемой по почте. Можно создать отчёт по шаблону, выполнив его индивидуализацию и добавив в планировщик.

Рисунок 5. Отчёты в Secure Authentication Server

Рисунок 6. Отчёт по аутентификациям в Secure Authentication Server

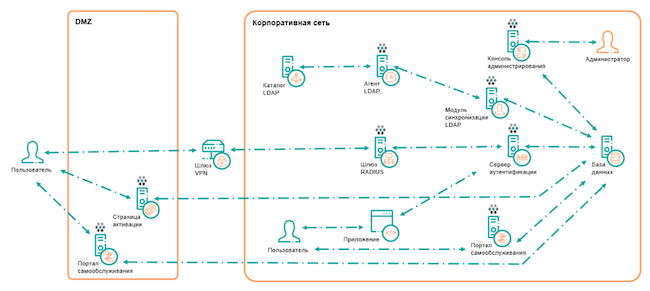

Архитектура

Сервер аутентификации SAS состоит из нескольких независимых модулей, каждый из которых выполняет определённый набор функций.

Модуль аутентификации отвечает за получение пароля — одноразового (в том числе в сочетании с пин-кодом, если он задан) или статического (временного или LDAP), проверку аутентификационной информации и отправку результата этой проверки на узел.

Модуль администрирования через веб-интерфейс предназначен для настройки и контроля продукта.

Модуль активации аутентификаторов нужен для того, чтобы пользователи могли самостоятельно активировать назначенные им аутентификаторы, тем самым снижая нагрузку на ИТ-службу.

Модуль портала самообслуживания обеспечивает выполнение пользователями типовых операций с аутентификаторами: сброс забытых / истёкших пин-кодов, синхронизацию счётчиков между токеном и сервером. Наличие портала самообслуживания также позволяет снизить нагрузку на ИТ-департамент (службу технической поддержки).

Модуль синхронизации LDAP отвечает за приём информации от агентов LDAP и запись её в базу данных SAS. Он осуществляет периодическое сканирование LDAP-каталога на предмет изменений и уведомляет сервер аутентификации о них.

Рисунок 7. Архитектура Secure Authentication Server

Для простоты интеграции используется Docker. Это не только позволяет быстро разворачивать продукт, но и обеспечивает его мультиплатформенность, а также лёгкую масштабируемость.

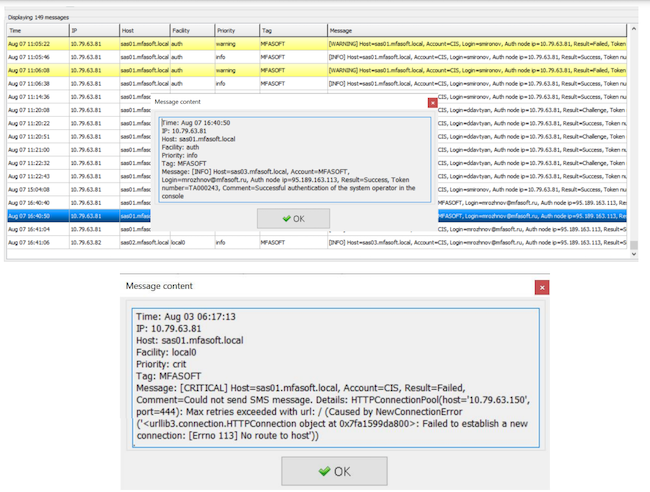

Мониторинг

За счёт использования Syslog-агента на серверах собираются следующие события: действия пользователей, действия операторов, статусы системных сервисов (СМС-шлюза, SMTP-сервера, Telegram-шлюза). Также обеспечивается сбор информации о статусе сервера аутентификации SAS: с агента синхронизации LDAP, с RADIUS-агента, с ADFS-агента. Агент отправляет сведения о событиях на Syslog-серверы для долговременного хранения, реализации триггеров по определённым событиям, а также для корреляции в системах управления информацией (SIEM).

Рисунок 8. Пример лога в Secure Authentication Server

Лицензирование

Secure Authentication Server лицензируется по количеству пользователей. При этом сами лицензии могут быть нескольких типов: ограниченного срока действия (в том числе с возможностью овердрафта, когда допускается превышение параметров), бессрочная (с правом продления технической поддержки), а также по модели UBP, когда оплачивается фактическое потребление лицензий.

В лицензию включены все функциональные возможности продукта, кластеризация для всех узлов изделия и бесплатные агенты в необходимом количестве. Также одна лицензия SAS включает в себя один аппаратный токен, три программных токена, один СМС-токен, один почтовый токен, один Telegram-токен и техническую поддержку в режиме 8×5.

Аутентификаторы

Secure Authentication Server поддерживает аутентификаторы разных типов:

- аппаратные аутентификаторы, соответствующие RFC 4226 (HOTP) и RFC 6238 (TOTP): SafeNet eToken PASS, SafeNet eToken 3400, «Рутокен OTP»,

- Google-совместимые программные аутентификаторы для платформ Android и iOS с синхронизацией по событию и по времени: Google Authenticator, «Яндекс Ключ», Bitrix OTP,

- программные аутентификаторы в расширении «Аутентификатор» для веб-браузера Google Chrome на платформах Windows и Linux с синхронизацией по событию и по времени.

Ещё один вид поддерживаемых аутентификаторов — токены типа «вызов — отклик» (Challenge — Response), которые осуществляют доставку одноразового пароля через СМС, звонок, электронную почту, телеграм-бот. При этом для Telegram реализованы как получение одноразового кода, так и пуш-уведомления (необходимо нажать кнопку для подтверждения входа).

Для всех поддерживаемых аутентификаторов есть собственные политики (длина одноразового кода, время синхронизации, криптоалгоритмы и т. д.), а также возможность задания пин-кода для реализации «классической» двухфакторной аутентификации, когда два фактора разной природы предоставляются одновременно.

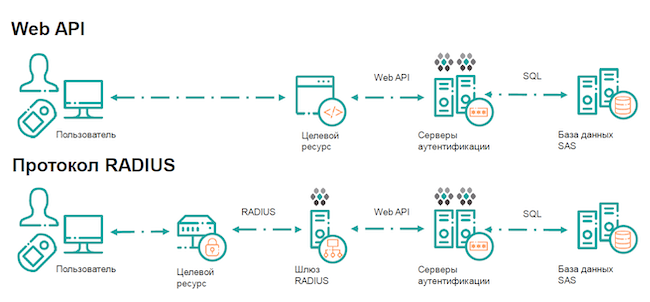

Возможности интеграции

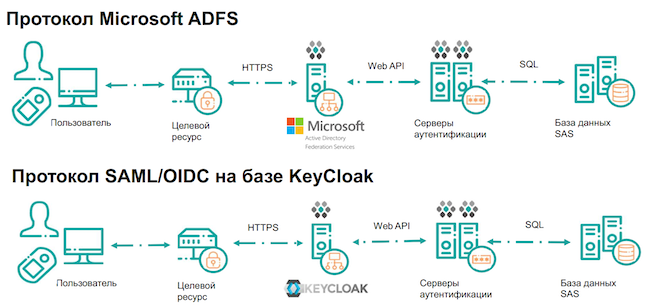

Для эффективного взаимодействия с целевыми ресурсами продукт поддерживает интеграции с использованием протоколов Web API, RADIUS (RADIUS-сервер поставляется в составе изделия), ADFS, SAML/OIDS (в виде агента для Keycloak-сервера).

Рисунок 9. Варианты интеграции в Secure Authentication Server

Рисунок 10. Варианты интеграции в Secure Authentication Server

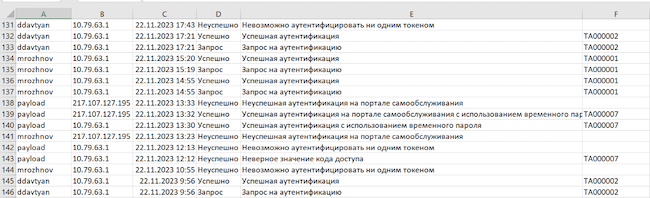

Работа со статистикой

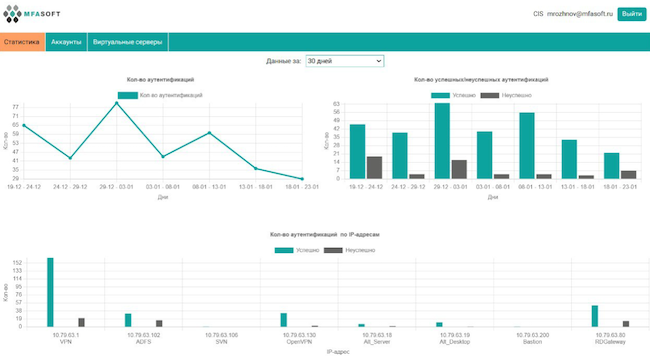

Для нужд эффективного управления в Secure Authentication Server есть статистика с наглядной демонстрацией работы сервера аутентификации. Исходя из статистических отчётов можно делать выводы об использовании лицензий, о необходимости обучения сотрудников с целью минимизации ошибок при аутентификации, об активности использования тех или иных способов удалённого подключения к активам компании.

Рисунок 11. Статистика в Secure Authentication Server

Выводы

Secure Authentication Server представляет собой средство для управления многофакторной аутентификацией с большим количеством поддерживаемых аутентификаторов. За счёт использования Docker достигается мультиплатформенность, ускоряются развёртывание и ввод в эксплуатацию.

SAS позволяет автоматизировать ряд рутинных процессов, что экономит время администраторов и пользователей системы. Ещё одна отличительная особенность Secure Authentication Server — встроенная мультиарендность, позволяющая выстроить гибкую иерархию для управления пользователями.

Продукт внесён в реестр отечественного программного обеспечения, проходит процедуру сертификации в системе ФСТЭК России по 4-му уровню доверия и требованиям технических условий.