Усложнение корпоративной ИТ-инфраструктуры, рост числа кибератак, активное использование удалённого и гибридного формата работы создают новые вызовы для информационной безопасности. Одним из таких вызовов является обеспечение удалённого доступа в соответствии с принятыми политиками ИБ.

- Введение

- Риски неконтролируемого доступа

- Применение программы АССИСТЕНТ для организации и контроля удалённого доступа

- Как реализовать сценарии гибкого контроля

- Практические кейсы

- Выводы

Введение

Проблема организации безопасного удалённого взаимодействия в распределённой корпоративной сети остаётся по-прежнему актуальной, ведь для многих дистанционный формат работы уже давно стал нормой, как и удалённое управление корпоративной инфраструктурой.

Однако злоумышленники активно используют этот канал в качестве вектора атаки. Они атакуют различные звенья корпоративной экосистемы: взламывают подрядчиков для проникновения через цепочку поставок, компрометируют учётные записи привилегированных пользователей через фишинг, а личные компьютеры сотрудников превращают в рассадники троянов и используют как точку входа в корпоративную сеть.

При наличии множества киберрисков важно решить, как организовать удалённую поддержку пользователей, управление, контроль и администрирование парка устройств. В таких условиях на первый план выходит выстраивание политики безопасности для организации удалённого доступа в компании.

Риски неконтролируемого доступа

Организация безопасного удалённого доступа и администрирования всегда представляет проблему для обеспечения информационной безопасности. Служба ИБ сталкивается с дилеммой, как обеспечить сотрудникам/подрядчикам простой и удобный доступ к корпоративным ресурсам из любой точки, одновременно соблюдая корпоративные стандарты безопасности. Хотя такие требования кажутся противоречивыми, решение этой задачи становится отправной точкой для выявления потенциальных угроз и построения эффективной системы контроля.

Проблема организации безопасного удалённого доступа в текущих реалиях обсуждалась в эфире AM Live.

Эксперты выделяют три основных риска, связанных с удалённым доступом:

- Перехват конфиденциальных данных. При использовании небезопасных соединений злоумышленники получают возможность перехватывать платёжные сведения, персональные данные клиентов, информацию, составляющую коммерческую тайну, иные данные, важные для стратегического развития компании.

- Атаки типа «человек посередине» (MITM, Man in the Middle). В этом случае злоумышленники не только отслеживают передаваемую информацию, но и активно модифицируют её: например, изменяют банковские реквизиты в платёжных документах, корректируют суммы транзакций или подменяют содержание деловой переписки. Распространённая схема — фальсификация платёжных поручений с перенаправлением денежных средств на контролируемые злоумышленниками счета.

- Несанкционированное проникновение в корпоративную инфраструктуру. Контроль над персональным устройством сотрудника даёт злоумышленнику возможность действовать от имени легитимного пользователя, что значительно осложняет своевременное обнаружение и нейтрализацию вторжения. Даже кратковременный доступ даёт им возможность успеть создать точки для повторного входа, устанавливать бэкдоры или использовать скомпрометированное устройство как плацдарм для взлома других сегментов корпоративной сети.

Обеспечение безопасности удалённого доступа требует контроля не только за каналами связи, но и за уровнем полномочий сотрудников. Сложившаяся практика демонстрирует парадокс: если подрядчикам обычно предоставляется строго ограниченный доступ к необходимым ресурсам, то штатные сотрудники нередко получают неограниченные права ко всей корпоративной инфраструктуре без детального разграничения привилегий. Именно этим обусловлена растущая популярность услуги по сегментации сетей внутри организаций, которая позволяет минимизировать риски за счёт грамотного разделения ресурсов.

При этом использовать стандартную связку «логин + пароль» для удалённого доступа небезопасно: известно множество случаев компрометации корпоративной инфраструктуры через учётные записи удалённых пользователей. Минимально необходимой мерой защиты становится внедрение двухфакторной аутентификации — например, пользователь может подтвердить авторизацию через стандартный одноразовый пароль (OTP, One-Time Password) или пуш-уведомление. Тогда как стандартом, обеспечивающим реальную безопасность и управляемость удалённого доступа становятся специализированные решения, изначально спроектированные с учётом требований ИБ.

Применение программы АССИСТЕНТ для организации и контроля удалённого доступа

До 2022 года наиболее распространённым ПО для обеспечения удалённого доступа в России была зарубежная программа TeamViewer. После ухода немецкой компании с российского рынка пользователям пришлось искать альтернативы, предпочтительно — с привычной функциональностью и интерфейсом.

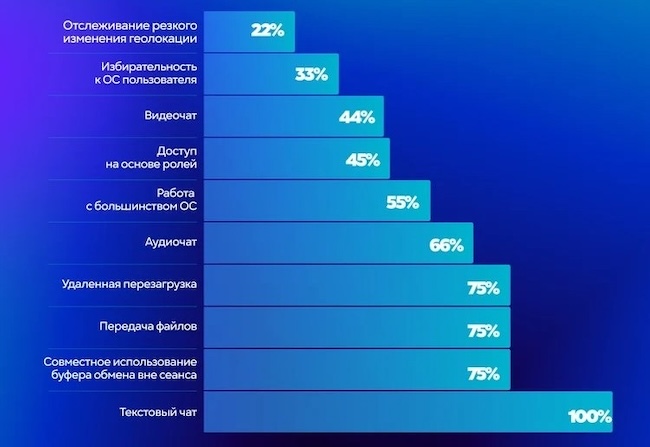

Сегодня компаниям требуется решение, сочетающее в себе безопасность, управляемость и широкую функциональность. Однако согласно исследованию компании PRO32, проведённому в 2024 году, большинство российских аналогов TeamViewer не соответствуют ему по уровню безопасности и другим критериям.

Рисунок 1. Исследование рынка ПО для удалённого доступа (источник: pro32.com)

В частности, более половины проанализированных решений (55 %) не поддерживают ролевую модель управления доступом. На практике это означает невозможность сформировать ограниченную группу IT-специалистов, имеющих права доступа к компьютерам высшего руководства, что создаёт серьёзные риски несанкционированного доступа к конфиденциальной информации.

Среди продуктов, где реализовано ролевое разграничение прав, в вышеупомянутом исследовании эксперты выделили решение АССИСТЕНТ от компании САФИБ. Если же отталкиваться от привычных пользователю возможностей программы TeamViewer, то стоит отметить, что АССИСТЕНТ имеет схожий интерфейс и не уступает указанному ПО по функциональности, а по ряду критериев — даже превосходит его (по заявлению разработчика).

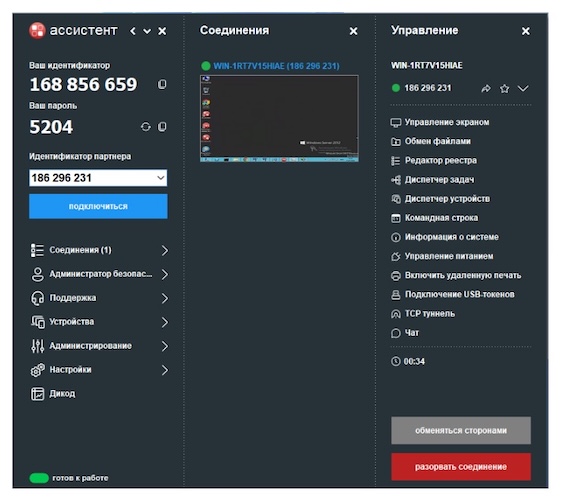

Рисунок 2. Интерфейс управления в системе АССИСТЕНТ

АССИСТЕНТ — это российский программный продукт, разработанный для безопасного удалённого доступа к компьютерам и серверному оборудованию. Продукт позволяет эффективно решать множество задач — от организации дистанционной работы офисных сотрудников до администрирования ИТ-инфраструктуры.

АССИСТЕНТ представляет собой программный комплекс со встроенной системой защиты от несанкционированного доступа, успешно прошедший сертификационные испытания ФСТЭК. На основании сертификата №4162 от 26.08.2019 (продлённого до 26.08.2029) комплекс соответствует требованиям безопасности информации по 4 уровню доверия. Это позволяет использовать АССИСТЕНТ на объектах критической информационной инфраструктуры (КИИ) без покупки дополнительных средств защиты информации (СЗИ), которые будут нужны в случае выбора другого решения для удалённого доступа.

Нормы законодательства накладывают ряд ограничений на организацию и контроль удалённого доступа в госструктурах — в частности, приказы ФСТЭК России № 239, 17 и 117. Кроме того, Указами Президента РФ от 30.03.2022 № 166 и от 01.05.2022 № 250 устанавливается запрет на применение иностранных решений на объектах КИИ. Эти требования делают невозможным легальное использование традиционных технологий VPN, RDP-соединения, западных решений для организации удалённого доступа. В отличие от них, АССИСТЕНТ может стать единственным легальным и контролируемым каналом для подключения к корпоративной инфраструктуре, что позволяет полностью исключить использование сторонних средств удалённого доступа.

При этом соблюдение мер безопасности при организации удалённого доступа актуально не только для государственных предприятий, являющихся владельцами ГИС/МИС, но и для частных организаций, которые:

- оперируют персональными данными;

- конфиденциальной информацией;

- проводят дистанционное администрирование критически важных для бизнеса сетей и систем (технологических сетей на производстве и в энергетике, сетей управления банковскими терминалами или процессингом электронных платежей, серверов «1C», электронного документооборота и т. п.).

Благодаря широким функциональным возможностям, безопасности и удобству, АССИСТЕНТ находит применение в самых разных сферах, в частности, промышленности, ИТ, финансовой сфере и прочих отраслях.

Рисунок 3. Использование системы АССИСТЕНТ в различных сферах

Как реализовать сценарии гибкого контроля

АССИСТЕНТ обеспечивает детальное управление правами доступа через гибкую систему политик. К основным функциональным возможностям продукта относятся: централизованное управление политиками и группами устройств (с интеграцией AD и служб каталогов на Linux), многоуровневое разграничение прав, единый вход (SSO через Keycloak), кроссплатформенность, детальное протоколирование всех действий пользователей.

Продукт позволяет регулировать доступ к управляемому устройству для конкретных устройств и пользователей, настраивать расписание подключений по времени, а также ограничивать набор инструментов, доступных удалённому пользователю в личном кабинете.

Необходимость использования перечисленных функций обосновывается аналитическим центром Ponemon Institute, специализирующемся на исследованиях по кибербезопасности и защите данных. В глобальном исследовании «The State of Third-Party Access in Cybersecurity» указаны риски предоставления доступа третьим лицам (например, подрядчикам и бизнес-партнёрам), а также внутренним привилегированным пользователям. Эксперты обращают внимание, что значительная часть утечек данных и других киберинцидентов связана с завышением прав доступа, отсутствием контроля и прозрачности действий.

Основная рекомендация, которая приводится по итогам данного исследования — реализовать концепцию Zero Trust на практике. Среди её принципов — ограничивать привилегии пользователя минимально необходимыми правами доступа (Principle of Least Privilege, PoLP), предоставлять доступ исключительно на определённый период (Just-in-time, JIT), осуществлять контроль доступа на основе списков (Access Control List, ACL).

Важно также отметить функции АССИСТЕНТ для обеспечения безопасного удалённого доступа:

- Программный комплекс поддерживает двухфакторную аутентификацию, предлагая различные варианты сессионных паролей: как автоматически генерируемых для разового использования, так и постоянных для регулярных подключений, в т. ч. с поддержкой аутентификации через электронную почту.

- АССИСТЕНТ включает специализированные компоненты безопасности, которые непрерывно отслеживают попытки вмешательства в работу системы. При обнаружении атак на файлы или процессы программного комплекса администратор немедленно получает оповещения о таких инцидентах.

- Решение обеспечивает защиту от подмены взаимодействующих хостов и несанкционированной модификации передаваемых данных за счёт применения современных методов шифрования трафика в процессе удалённого управления.

- Все события безопасности в течение сеанса подключения фиксируются в системных журналах и могут передаваться через протокол syslog в SIEM-систему для последующего анализа.

Также АССИСТЕНТ может использоваться для передачи данных в центр управления безопасностью (SOC) и создания собственной подсистемы технической поддержки (Help Desk).

Кроме того, АССИСТЕНТ содержит ряд функций удалённого администрирования и контроля, которые отличают его от большинства аналогов за счёт глубокой проработки механизмов безопасности и управления:

- Подключение к устройству для задач поддержки и настройки без перехвата пользовательского управления. Для этого в системе существует множество модулей, таких как командная строка, диспетчер устройств, диспетчер задач, редактор реестра, TCP-туннель, подключение USB-устройств, печать с удалённого устройства. Пользователь продолжает работать на устройстве в обычном режиме, и сервисный доступ выполняется «в фоне», обеспечивая безопасность и минимальное вмешательство.

- Настройки сервера записываются и хранятся в зашифрованном виде. Только собственные серверы АССИСТЕНТ способны их расшифровать.

- Проверка подлинности управляющего ID-сервера при подключении исключает его компрометацию.

- Централизованное управление транспортными серверами.

- Поддержка терминальных подключений на Windows и Linux. АССИСТЕНТ позволяет подключиться к службе или сервису, переключаться между активными терминальными сессиями.

- Для повышения контролируемости удалённых сессий предусмотрены механизмы автоматического разрыва сессии, приостановки соединения, передачи сессии управления другому оператору. В редакции «Корпорация+» период бездействия можно адаптировать под политику безопасности.

- Управление настройками безопасности аутентификации даёт возможность задавать ограничения длины и сложности пароля, максимальное число неуспешных попыток входа в систему.

- Создание списка служебных доверенных устройств позволяет фиксировать, с какого устройства может подключаться администратор. Соединение с «чужого» устройства будет заблокировано, даже если использовать скомпрометированный аккаунт, что значительно усиливает безопасность.

- Собственный драйвер монитора, активация «чёрного экрана», возможность оставлять графические заметки на экране управляемого ПК.

Из вышесказанного следует, что внедрение АССИСТЕНТ в организации помогает выстроить централизацию и избежать хаоса, поскольку он переводит организацию от разрозненных, небезопасных подключений к консолидированной и прозрачной системе управления удалённым доступом.

В следующем разделе мы покажем, как можно пользоваться гибкими настройками АССИСТЕНТ на практике. Эти примеры доказывают, что продукт подходит для решения различных бизнес-задач.

Практические кейсы

Чтобы продемонстрировать возможности программы АССИСТЕНТ, рассмотрим реальные кейсы клиентов, которые успешно внедрили его для организации безопасного удалённого доступа.

Кейс 1: Централизованное управление доступом через групповые политики

Типовым применением программного обеспечения АССИСТЕНТ является построение гибкой и безопасной системы разграничения прав доступа для технической поддержки в соответствии с корпоративными политиками безопасности без увеличения нагрузки на ИТ-отдел.

Принцип работы ПО в этом случае:

- Администратор создаёт пользователей. Группы пользователей могут быть созданы вручную либо собраны динамически (по данным домена, инвентаризации или по параметрам устройства).

- Каждой группе назначаются определённые права доступа в соответствии с политикой безопасности компании.

В результате заказчик получает унифицированную систему управления доступом, которая легко адаптируется под потребности организации и обеспечивает безопасное разграничение прав в соответствии с корпоративными политиками, независимо от сложности существующей ИТ-инфраструктуры.

Кейс 2: Точечный контроль исходящих подключений

Заказчик, имеющий распределённую инфраструктуру с несколькими тысячами устройств, столкнулся с необходимостью отказаться от встроенных механизмов удалённого доступа по традиционной схеме RDP/VPN и перейти к модели безопасного удалённого доступа.

Целью перехода было обеспечение максимальной защиты ИТ-инфраструктуры от несанкционированного вмешательства и реализация принципов Zero Trust. При этом требовалось сохранить возможность предоставления удалённого доступа внутренним специалистам и подрядчикам, исключив любые неавторизованные исходящие соединения.

Решением стало внедрение серверной версии АССИСТЕНТ, которая позволила централизованно управлять политиками удалённого доступа и реализовать требуемую модель безопасности, используя механизм временных лицензий.

Принцип работы ПО в этом случае:

- В настройках АССИСТЕНТ включено правило, которое блокирует любые попытки пользователей подключиться с сервера к другим компьютерам в сети.

- Сотрудник или подрядчик, которому нужно подключиться к конкретному серверу или рабочему месту, запрашивает разрешение привычным способом — через заявку в HelpDesk, email или чат.

- Администратор вносит политики доступа для конкретного устройства и пользователя. Выдаёт временную лицензию.

- Пользователь теперь может подключиться только к тому устройству, которое указано в лицензии, и только в установленный период. По истечении срока доступ автоматически аннулируется.

Как результат:

- Реализован принцип минимальных привилегий. Пользователи получают доступ только к тем ресурсам, которые им явно разрешены, и только на ограниченное время.

- Защита от перемещения внутри периметра. Серьёзно снижается риск распространения угрозы внутри сети, даже если учётная запись будет скомпрометирована.

- Повышена прозрачность и аудируемость. Все выданные через АССИСТЕНТ разрешения логируются, обеспечивая полную трассировку действий для внутреннего и внешнего аудита.

- Гибкость для DevOps, администраторов, которые получили возможность быстро предоставлять и отзывать доступ для выполнения конкретных задач без изменения общей конфигурации безопасности.

Этот кейс наглядно демонстрирует, как АССИСТЕНТ позволяет реализовать концепцию Zero Trust на практике. Согласно опросу, проведённому в ходе эфира AM Live, именно этот вариант организации удалённого доступа считают наиболее безопасным большинство респондентов.

Рисунок 4. Результаты опроса о наиболее безопасной концепции удалённого доступа

Кейс 3: Сегментированный доступ в распределённой инфраструктуре

Задача: у клиента разветвлённая ИТ-инфраструктура с жёстким разделением на закрытые (корпоративные) и открытые сегменты сети; стандартный доступ извне осуществлялся через VPN, но в случае недоступности VPN-каналов требовался надёжный и безопасный обходной путь, не нарушающий политики безопасности.

С помощью АССИСТЕНТ заказчик реализовал сегментированный доступ для пользователей с разных точек подключения. Сервер АССИСТЕНТ был развёрнут внутри защищённого сегмента корпоративной сети, при этом использовалась гибкая схема маршрутизации подключений в зависимости от источника доступа в соответствии с настройками сети и политикой безопасности:

- Из доверенной (закрытой) сети. Если пользователь подключён через корпоративный VPN или находится внутри локальной сети, «Ассистент» предоставляет ему полный авторизованный доступ к разрешённым ресурсам.

- Из открытой сети. Если подключение осуществляется напрямую через интернет, система автоматически перенаправляет его на специально выделенный и изолированный узел. На этом узле действуют строгие ограничения, и авторизация в основной корпоративной системе не выполняется.

В этом случае АССИСТЕНТ выступил не просто как инструмент удалённого рабочего стола, а как ключевой элемент гибкой и безопасной системы доступа, позволивший эффективно разграничивать права внутри сложной распределённой инфраструктуры.

Выводы

Примеры внедрения подтверждают, что АССИСТЕНТ успешно решает задачи организации безопасного удалённого доступа в различных условиях эксплуатации — от нескольких устройств в облаке до тысяч рабочих станций и серверов в распределённой корпоративной сети.

Решение отличает импортонезависимая инфраструктура и соответствие нормативным требованиям регуляторов (включая госсектор и объекты КИИ): он включён в реестр российского ПО, сертифицирован ФСТЭК и может интегрироваться с популярными российскими ОС, СЗИ, ПО и оборудованием.

АССИСТЕНТ обладает рядом преимуществ перед другими решениями в данном сегменте — как по своим техническим характеристикам, так и в организационном плане. Подключение по защищённым каналам, поддержка двухфакторной аутентификации и шифрование трафика гарантируют высокий уровень безопасности при работе с корпоративными ресурсами, существенно снижая риски утечки конфиденциальных данных, а также нагрузку на службу техподдержки и затраты на ИБ.

Продукт может быть применён как универсальный инструмент для решения различных задач, что позволяет заменить множество разрозненных инструментов единой платформой и обеспечить переход от хаотичного администрирования к упорядоченной системе управления.