Такие крупномасштабные потрясения, как пандемия COVID-19, дают возможность проверить, насколько компания готова к экстремальным обстоятельствам. Руководители должны правильно оценить ситуацию, чтобы обезопасить свой бизнес и удалённую работу сотрудников. Посмотрим на ситуацию с разных сторон и расскажем, как решения по управлению доступом помогают обеспечить необходимый уровень безопасности.

- Введение

- Ролевая модель

- Атрибутная модель

- Многофакторная аутентификация

- Модель «нулевого доверия»

- PAM и ИИ

- Подумайте о человеке

- Выводы

Введение

Нынешняя ситуация в мире заставила многих пересмотреть подходы к работе: почти все компании перевели сотрудников на удалённую работу из дома. У руководителей ИТ-отделов и подразделений безопасности появилась дополнительная головная боль. ИТ-специалисты решают, как быстро организовать доступ, чтобы не остановить бизнес-процессы компании, чтобы все работники могли удалённо использовать корпоративные инструменты, технологии и оборудование для бесперебойной эффективной деятельности вне офиса. Подразделения ИБ со своей стороны должны обеспечить безопасную работу, чтобы избежать нарушений и возможных потерь.

Уровни риска зависят от разработанных политик доступа пользователей, от возможности технической реализации этих политик, от сопутствующих механизмов аудита, а также надёжной аутентификации. Когда организации вынуждены массово и оперативно предоставлять удалённый доступ своим сотрудникам по заявкам, то в ажиотаже можно случайно выдать права, намного превышающие необходимый для работы уровень доступа. Ведь главное в этот момент — сработать оперативно, о рисках особенно не задумываются — а зря!

Именно в таких ситуациях большим подспорьем служат решения по управлению правами доступа — IdM (Identity Management). Или, в более продвинутой реализации, — IGA (Identity Governance and Administration). Предприятиям, где есть автоматизированные системы управления доступом, необходимо в этот сложный период использовать их возможности «по полной программе». Тем же, кто ещё не внедрил у себя эти технологии, стоит задуматься об их использовании и о выстраивании эффективной и безопасной экосистемы управления правами пользователей и контроля доступа к ресурсам компании. Рассмотрим, какие технологии и подходы уже находятся «под капотом» таких систем или в скором времени в них войдут.

Ролевая модель

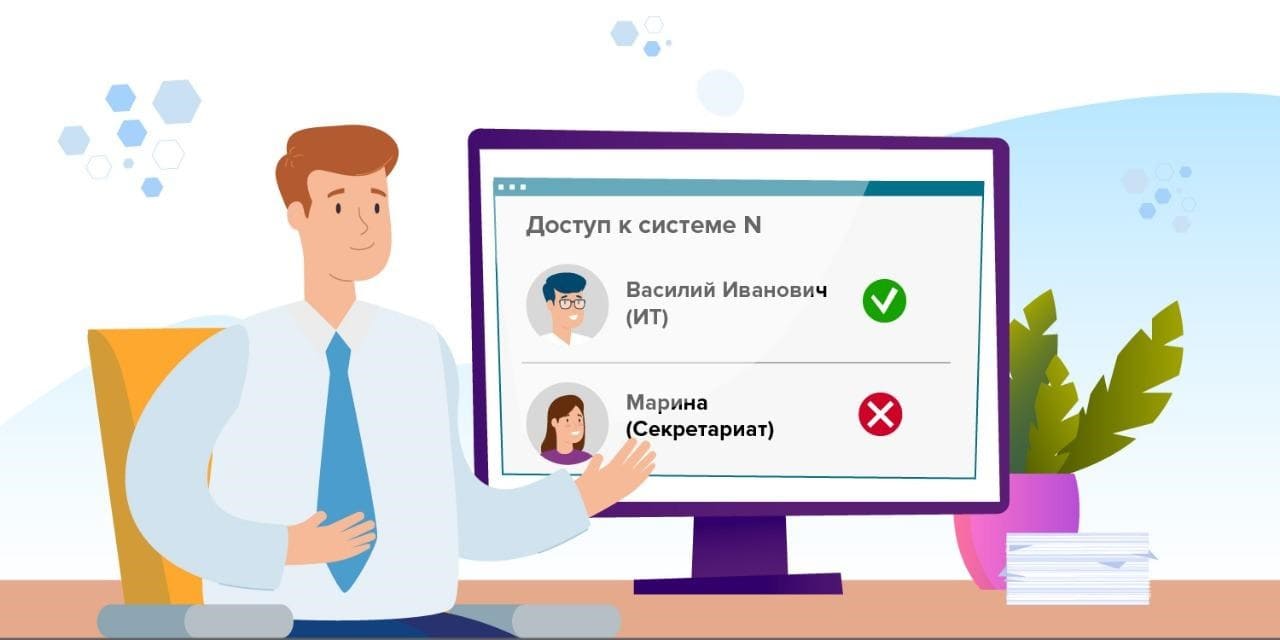

Заранее определённая структура доступа на основе ролей (RBAC — Role-Based Access Control), которая является основой таких решений, приносит свои результаты в области разграничения доступа и соблюдения принципа «минимально и достаточно». Эта структура будет также весьма полезной и для предоставления удалённого доступа к данным, хранящимся на корпоративных серверах. Роли пользователей, прописанные в конкретных информационных системах, определяют, с чем сотрудник может работать удалённо, и запрещают доступ к той информации, которая не связана с его должностными функциями.

Например, роль сотрудника ИТ-подразделения Василия Ивановича предполагает возможность внесения изменений в определённые библиотеки и файлы системы N. Но этой ролью не смогут воспользоваться сотрудники с более низким уровнем доступа, например из бухгалтерии. Напротив, бухгалтер Мария Федоровна получит в системе N полномочия, которые позволят ей проводить определённые финансовые операции. Однако эти операции будут недоступны секретарю Марине, так как она находится на более низком функциональном уровне, и её роль в системе N предполагает только просмотр данных.

Такой подход помогает снизить риски нарушений, когда мобильные конечные точки или незащищённые сети используются сотрудниками для подключения к корпоративным серверам. Ведь не всегда в авральном режиме удаётся предусмотреть и сразу выстроить всё безопасно. На это требуется время, и возникают ситуации, когда для обеспечения бизнес-процесса приходится принимать те или иные риски.

Также предоставление доступа на основе ролей сокращает вероятность возникновения ошибок при назначении разрешений пользователям и делает доступ более прозрачным для контроля.

Атрибутная модель

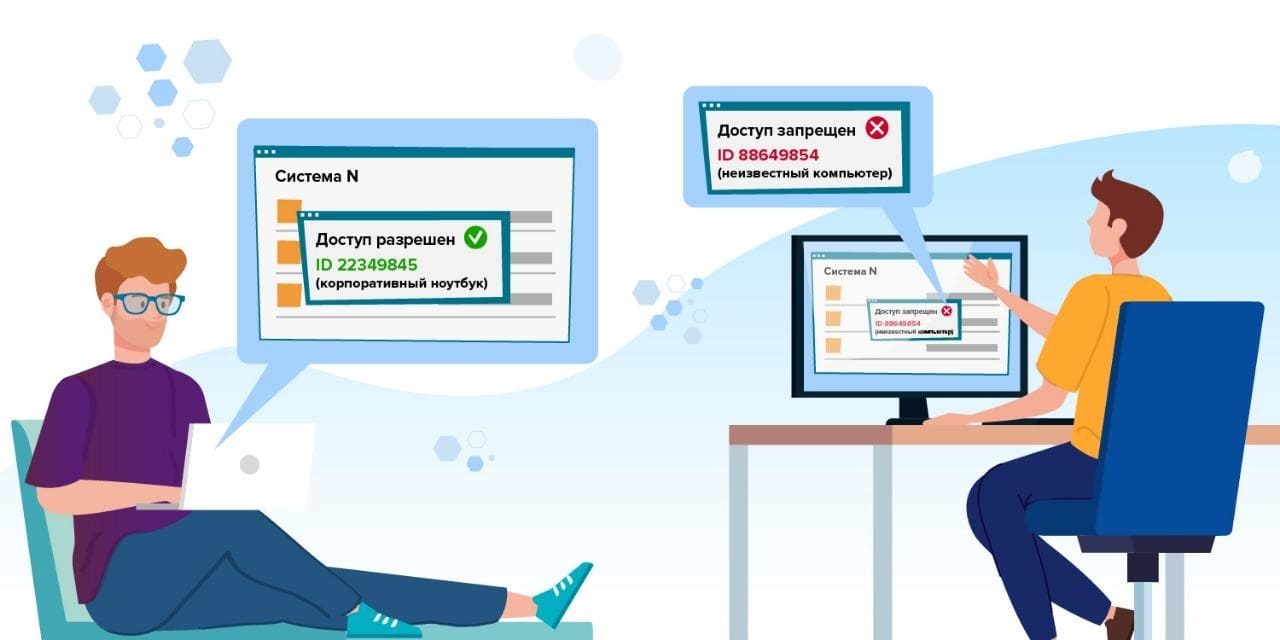

Конечно, ролевая модель снижает риски, но не исключает их полностью, поэтому необходимо сделать дополнительные шаги. Именно здесь вспомним об идентификации. В контексте удалённого подключения её можно разделить на два аспекта: идентификация устройства и идентификация пользователя. Необходимо запустить реестр отношений, который соединяет данные устройств с пользовательскими сведениями и определяет разрешённые и запрещённые комбинации, таким образом вводя дополнительный уровень контроля.

Мы получаем модель управления доступом на основе атрибутов (ABAC — Attribute-Based Access Control). Теперь пользователям с заранее определёнными ролями будет предоставлен доступ к конкретным разделам внутренней корпоративной сети в соответствии с их личной комбинацией «ID устройства / ID пользователя» в реестре отношений. Например, маркетолог Пётр Вениаминович получит разрешение на доступ согласно роли для отдела маркетинга, если будет подключаться к системе M со своего корпоративного ноутбука, идентификационный номер которого будет определён системой. А сотруднику юридического отдела Игорю Петровичу будет отказано в доступе, так как он пытается настроить подключение к системе M со своего личного домашнего компьютера, идентификатор которого не внесён в реестр разрешённых устройств.

Таким образом, атрибутная модель управления доступом является вполне надёжной в части безопасности и решает ИБ-проблемы, связанные с растущим объёмом удалённого доступа.

Многофакторная аутентификация

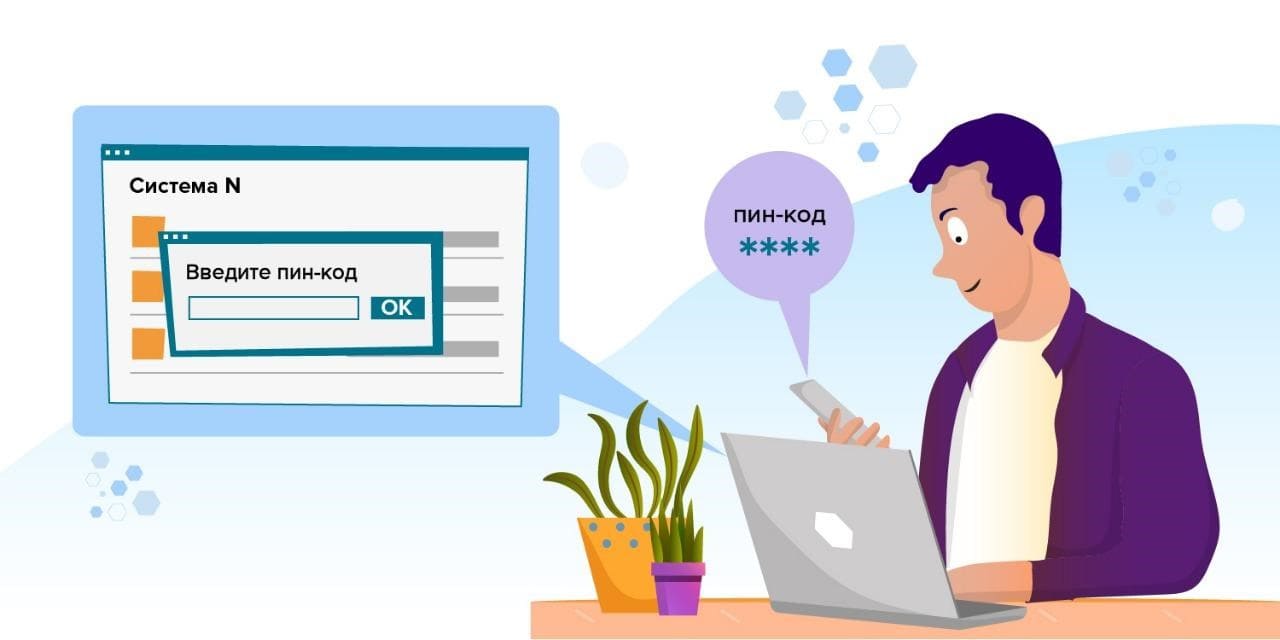

Чтобы сотрудники, работающие в удалённом режиме, не стали жертвами хакеров, можно использовать технологии многофакторной аутентификации (MFA — Multi-Factor Authentication). Ведь всё равно есть риск, что пароли будут подобраны или скомпрометированы — даже если они весьма сложны и хранятся в зашифрованной базе данных. Как показывает практика, если эта БД захвачена злоумышленником, то вопрос получения пароля упирается только в количество времени и мощность аппаратных ресурсов. Например, уже существуют такие решения, которые способны взломать 14-символьные буквенно-цифровые пароли примерно за 160 секунд.

Многофакторная аутентификация сочетает любое — два или более — число следующих методов для строгой аутентификации пользователя: что-то, что вы знаете (например, пароль), что-то, что у вас есть (например, токен или одноразовый код), или что-то подтверждающее, кем вы являетесь (биометрические данные пользователя). Каждый дополнительный фактор повышает уверенность в том, что субъект, который хочет получить доступ к ресурсу, является именно тем, кем себя называет.

Типичные сценарии MFA:

- Считывание смарт-карты и ввод PIN-кода.

- Вход на веб-ресурс и запрос на ввод дополнительного одноразового пароля (OTP), который может быть отправлен на телефон и адрес электронной почты.

- Загрузка VPN-клиента с действительным цифровым сертификатом и вход в VPN перед предоставлением доступа к сети.

- Считывание карты, сканирование отпечатка пальца и ответ на секретный вопрос.

- Использование аппаратного токена через USB, который генерирует одноразовый пароль, и использование одноразового пароля для входа в VPN.

Когда принимается решение о дополнительном использовании второго или даже третьего фактора аутентификации, каждая компания должна определить, на каком рубеже и для каких процессов использовать эти факторы, чтобы закрывать наиболее серьёзные риски. Если в компании поддерживаются различные виды многофакторной аутентификации, то для различных видов бизнеса можно использовать наиболее удобные способы проверки. Например, для ежедневной работы в офисе удобным и надёжным фактором может стать биометрическая аутентификация по отпечатку пальца или по рисунку вен ладони. Но если сотрудник работает в большинстве случаев удалённо, и ему приходится подключаться к ресурсам компании из различных географических точек, то всегда носить с собой считывающее устройство для биометрической аутентификации будет не очень удобно. В этом случае могут быть использованы программные инструменты, которые генерируют одноразовый PIN-код для входа, SMS-сообщения и телефонные звонки, отправленные пользователю, OTP-приложения для смартфонов.

Цель MFA — создать многоуровневую защиту и сделать получение доступа к ресурсам слишком сложным для злоумышленника. Даже если один фактор будет скомпрометирован, то по крайней мере останется ещё один, зачастую более сложный, который надо преодолеть, чтобы успешно проникнуть в сеть.

Модель «нулевого доверия»

Ещё одним уровнем защиты при удалённой работе может стать использование модели безопасности, именуемой «нулевым доверием». Реализация такого подхода требует аутентификации и авторизации для любого пользователя и устройства в сети для каждого приложения, к которому они обращаются. То есть даже если приложения и устройства объединены в одну корпоративную сеть, аутентификация и авторизация основываются на том, что любые пользователи не заслуживают доверия.

Традиционный подход к сетевой безопасности исходит из утверждения, что получить доступ к сети извне весьма трудно: нужно пройти несколько кордонов сетевой защиты. Но когда пользователь уже находится внутри сети, он автоматически воспринимается как доверенное лицо. Поэтому большинство инцидентов происходит в тех случаях, когда хакеры успешно обходят внешнюю защиту организации и получают доступ ко внутренним системам. Уязвимости появляются когда компании слишком доверяют отдельным пользователям. Поэтому согласно модели «нулевого доверия» сосредотачивать усилия только на защите периметра корпоративной сети небезопасно, и ни один пользователь ни внутри сети, ни вне её не считается доверенным. Модель «нулевого доверия» является более надёжным инструментом для защиты особо важных ресурсов.

Технические подходы к реализации такой модели могут быть различными, но основные принципы, которые следует соблюдать, едины:

- ни один пользователь не является доверенным по умолчанию,

- пользователи должны получать минимально достаточный уровень прав для выполнения своих обязанностей,

- периметры сети должны быть разбиты на мелкие компоненты (микросегментация), где у каждого сегмента — индивидуальные требования доступа.

PAM и ИИ

При удалённых подключениях к ресурсам компании не менее актуальным средством защиты являются PAM-системы (Privileged Access Management). Большое количество инцидентов безопасности связано с компрометацией привилегированных учётных данных и получением неограниченного доступа к критически важным ресурсам, что может приводить к финансовым и репутационным потерям. Использование PAM снижает эти риски: система проверяет права доступа пользователя — разрешено ли ему получать доступ под используемой учётной записью на целевой ресурс — и запрашивает дополнительный фактор надёжной аутентификации. Средства текстовой и визуальной записи сессий, а также снятие снимков экрана привилегированного пользователя позволяют осуществить дополнительный строгий контроль действий.

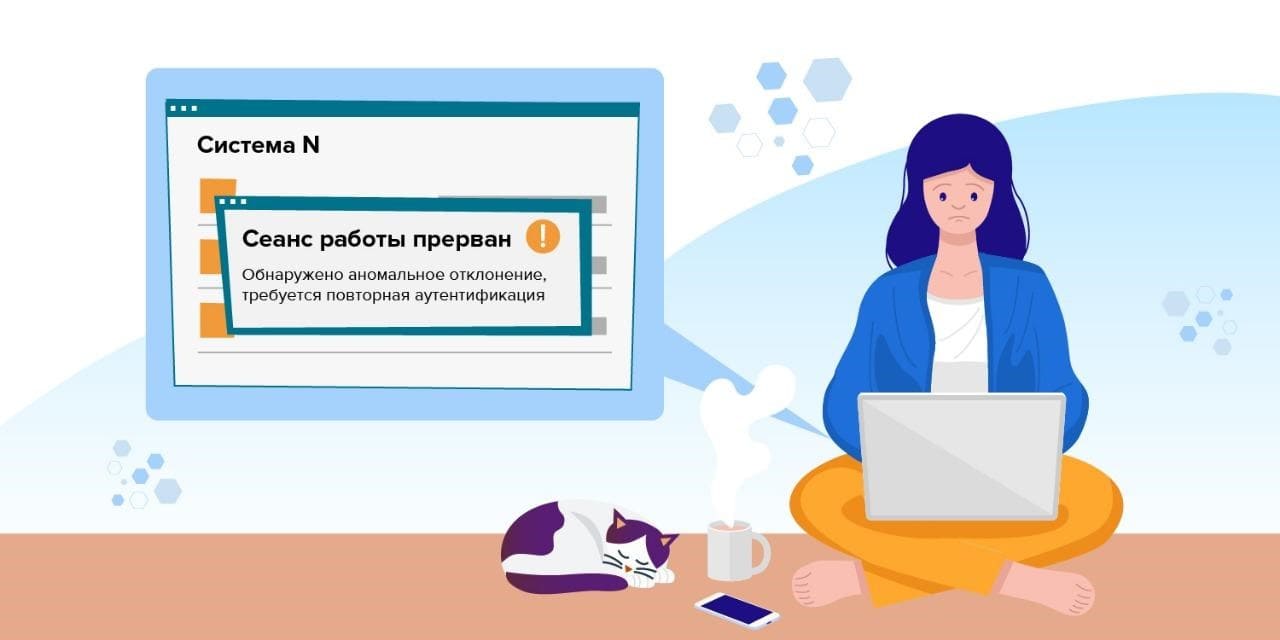

Наконец, заглядывая немного в будущее, рассмотрим весьма перспективную в решении задачи контроля доступа технологию — искусственный интеллект (куда же без него!).

Учитывая нагрузку, которая появляется сейчас из-за огромного количества данных при массовых удалённых подключениях, в частности — во время процессов аутентификации и авторизации, применение ИИ сможет существенно облегчить задачу (скажем, посредством анализа и выявления аномального поведения пользователей и потенциальных нарушений безопасности). Так, технологии искусственного интеллекта могут использоваться для проведения повторной аутентификации в середине сеанса работы в случае выявления подозрительной активности.

Подумайте о человеке

Естественно, при переходе на удалённую работу нельзя забывать и о человеческом факторе. Злоумышленники не остаются в стороне от происходящего и используют мировые события для того, чтобы атаковать организации в момент их уязвимости, а также различные средства социальной инженерии для доступа к ресурсам компаний и их сотрудников. Уже сейчас, во время действующей пандемии COVID-19, есть прецеденты рассылки фишинговых писем по этой теме, содержащих вредоносные вложения.

Например, у множества компаний сейчас срываются сроки поставки товаров, оборудования, комплектующих и т.п., останавливаются производства. Получатели ждут хоть какой-то внятной информации от контрагентов. И вот, получая заветное письмо от якобы поставщика с актуальными сроками новой поставки, сотрудник открывает вложение, ожидая найти счёт на оплату или детализацию по отгрузке товара. Но внутри оказывается троян, который запускает вредоносный скрипт. Все дальнейшие действия сотрудника на компьютере контролирует программа слежки, «сливающая» информацию злоумышленникам.

Другой пример. Многие компании из-за кризиса теряют клиентов и выручку. Они хватаются за любые запросы на их продукцию или ПО, чтобы хоть как-то сводить концы с концами. В один «прекрасный» день от имени заказчика в компанию приходит письмо, в котором говорится: заказчик хочет пересмотреть ранее подписанный договор из-за кризиса и прилагает к письму новый вариант соглашения. В надежде не упустить клиента сотрудник отдела продаж незамедлительно открывает вложение. Запускается вредоносный код — злоумышленник получил удалённый доступ к компьютеру сотрудника.

Эти примеры говорят о том, что во времена нестабильности уровень бдительности сотрудников должен быть особенно высоким. Поэтому хорошей практикой будет проведение обучения сотрудников не только по технологии удалённого подключения, но и по повышению осведомлённости в вопросах безопасной работы из дома.

Выводы

В нашем глобализованном мире громкие события оказывают огромное влияние на бизнес, и последствия этого влияния могут сказаться на безопасности. Многие риски были известны и ранее, но нынешние обстоятельства дают возможность появиться новым угрозам, связанным с масштабным переходом на работу из дома и новой эмоциональной ситуацией, в которой все мы оказались. Поэтому очень важен профессиональный подход к защите ресурсов и использование комплекса средств для её укрепления. Важно пересмотреть и обеспечить все возможные мероприятия по безопасному управлению доступом как сейчас, так и с расчётом на будущую перспективу.

Будьте здоровы и будьте в безопасности!