Исследователи обнаружили ShadowHS — продвинутый бесфайловый фреймворк для атак на Linux, который заметно отличается от привычных вредоносных программ. Это не очередной бинарник, который можно поймать антивирусом, а полноценный инструмент постэксплуатации, целиком работающий в памяти и рассчитанный на долгую и аккуратную работу внутри защищённых корпоративных сред.

По данным Cyble Research & Intelligence Labs, ShadowHS — это сильно модифицированная и «вооружённая» версия утилиты hackshell.

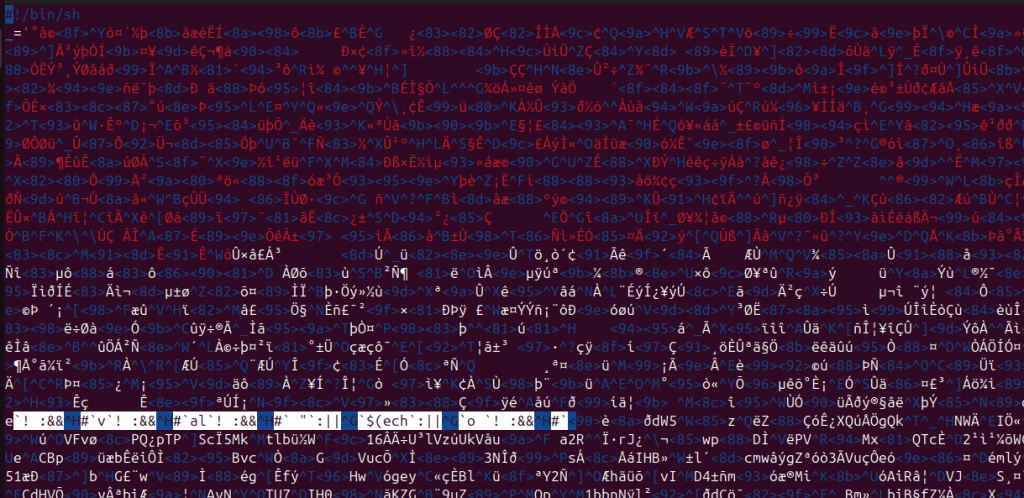

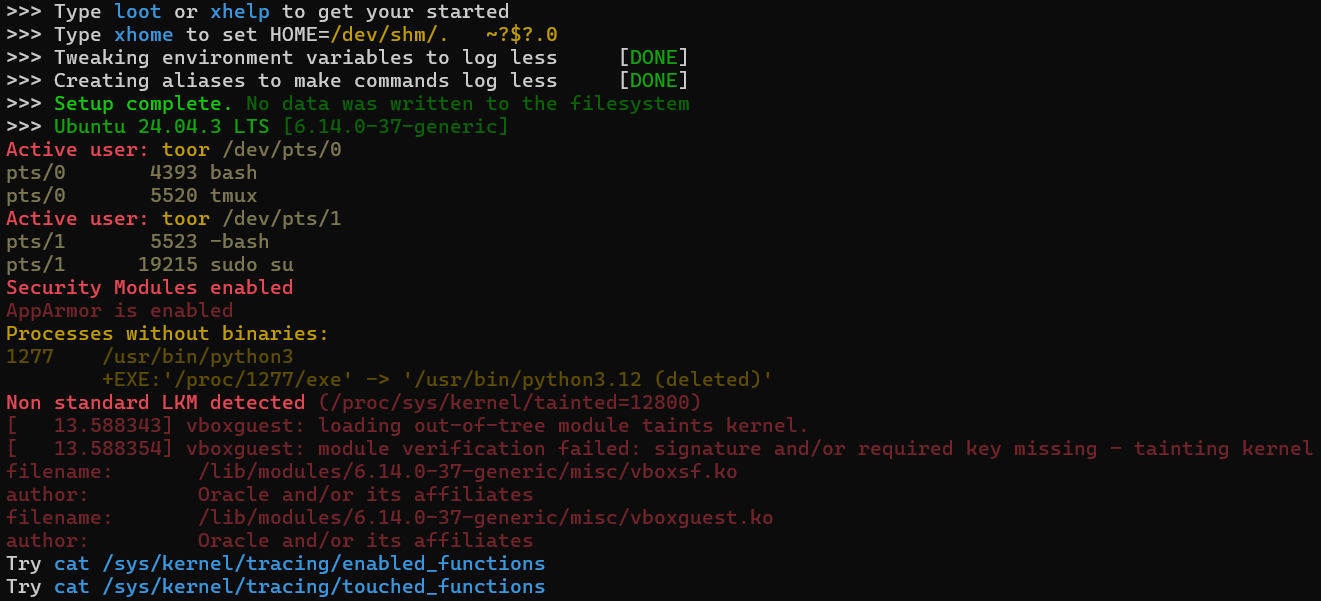

В процессе заражения вредонос вообще не пишет файлы на диск: он выполняется из анонимных файловых дескрипторов, маскирует имя процесса под легитимные приложения вроде python3 и тем самым обходит контроль целостности и классические механизмы защиты.

Цепочка заражения начинается с многоступенчатого шелл-загрузчика, в котором полезная нагрузка зашифрована с помощью AES-256-CBC. После запуска загрузчик проверяет наличие зависимостей вроде OpenSSL, Perl и gzip, определяет контекст запуска и только затем восстанавливает пейлоад через сложную цепочку декодирования. Исполнение происходит напрямую из памяти — через /proc/<pid>/fd/<fd>, без следов в файловой системе.

Ключевая особенность ShadowHS — его «сдержанный» характер. В отличие от массовых зловредов, он не начинает сразу майнить криптовалюту или выкачивать данные. Сначала фреймворк проводит глубокую разведку окружения: ищет средства защиты, анализирует конфигурацию системы и передаёт результаты оператору, который уже вручную решает, что делать дальше. Такой подход больше похож на работу живого атакующего, чем на автоматизированный бот.

ShadowHS активно проверяет наличие корпоративных средств защиты — от CrowdStrike Falcon и Sophos Intercept X до Microsoft Defender, Elastic Agent, Wazuh, Tanium и агентов облачных провайдеров. Для этого используются проверки файловых путей, статусов сервисов и анализ состояния системы. Параллельно вредонос «зачищает территорию»: он ищет и завершает процессы конкурирующих семейств зловредов, включая Kinsing, Rondo и печально известный бэкдор Ebury, а также выявляет следы руткитов и прежних компрометаций.

Отдельного внимания заслуживает механизм вывода данных. Вместо стандартных SSH, SCP или SFTP ShadowHS использует пользовательские туннели GSocket. Передача файлов идёт через заранее заданную точку rendezvous и маскируется под локальные соединения, которые фактически перехватываются GSocket до попадания в сетевой стек. Такой подход позволяет обходить файрволы и средства сетевого мониторинга, не создавая очевидных сетевых сессий.

Если оператор решает активировать «тяжёлые» модули, ShadowHS способен развернуть сразу несколько вариантов криптомайнинга — от XMRig и XMR-Stak до GMiner и lolMiner. Для латерального перемещения он подтягивает инструменты вроде Rustscan. В коде также заложены модули для кражи AWS-учёток, SSH-ключей, данных из GitLab, WordPress, Bitrix, Docker, Proxmox, OpenVZ и облачных метаданных-сервисов — пока они остаются «спящими».

Из-за полностью fileless-архитектуры традиционные сигнатурные средства защиты против ShadowHS почти бесполезны. Эффективное обнаружение требует анализа поведения процессов, мониторинга исполнения в памяти и телеметрии на уровне ядра. Эксперты рекомендуют уделять внимание аномальной генеалогии процессов, подмене аргументов запуска и нетипичному использованию механизмов вроде memfd.